Zeus: как обнаружить, удалить и защитить компьютер от банковского трояна

Total AV включает в себя инструменты безопасности для защиты данных и приватности: проверку загрузок и исполняемых файлов на вирусы, блокировку нежелательной рекламы и планирование сканирования, шифрование соединения для Windows, Mac, iOS и Android. Не пропустите текущие скидки — получите Total AV сегодня.

Что такое Zeus

Zeus (часто называют Zbot) — это семейство вредоносных программ класса «банковский троян», предназначенное для кражи учётных данных (логинов, паролей), перехвата сеансов в браузере и управления заражёнными компьютерами удалённо через командно‑контрольные серверы (C&C). Появившись примерно в 2007 году, Zeus эволюционировал: исходный код стал доступен в интернете, появились ответвления и модификации, что привело к множеству вариантов и активному использованию в преступных схемах.

Краткое определение: банковский троян — программа, которая тайно собирает финансовую информацию и отправляет её злоумышленникам.

Как Zeus действует: этапы заражения и работы

1. Этап проникновения

Заражение часто происходит через:

- Фишинговые письма с вложениями или ссылками.

- Компрометированные легитимные сайты (drive‑by download) с внедрённым вредоносным кодом.

- Заражённые установщики или пиратские сборки ПО.

В большинстве случаев пользователь не осознаёт проблему: достаточно открыть вложение, перейти по ссылке или просто посетить заражённую страницу в уязвимом браузере.

2. Скрытая конфигурация и укоренение

После загрузки троян модифицирует настройки системы, внедряется в автозапуск, отключает или обходит средства защиты и маскируется под легитимные процессы. На этом этапе он занимает позицию для постоянного контроля компьютера и подготовки к дальнейшим действиям — сбору данных и выполнению команд от сервера управления.

Zeus также умеет внедряться в сетевые службы и прокси‑модули, что облегчает создание распределённых сетей заражённых машин — ботнетов.

3. Сбор данных

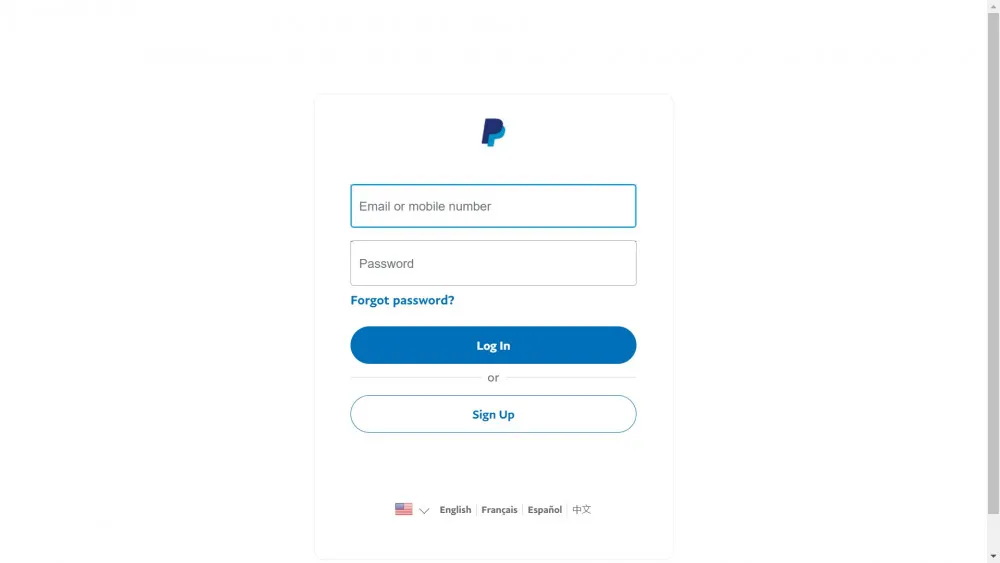

Trojan записывает нажатия клавиш (кейлоггинг), перехватывает данные из форм в браузере и сохраняет куки, сессии и содержимое локальных файлов. Он также может следить за посещаемыми сайтами, чтобы определить, какие учётные записи стоит похитить: банковские, почтовые, FTP и т. д.

Zeus может перехватывать вводимые пользователем логины и пароли, затем отправлять их на сервер злоумышленника.

4. Передача данных и выполнение команд

Собранные данные отправляются на C&C‑сервер, который может отдавать дальнейшие инструкции: скачивать дополнительные модули, проводить автоматические трансферы, добавить машину в ботнет для рассылки спама или DDoS‑атак. Команды могут включать перехват конкретных транзакций и подмену реквизитов, что позволяет злоумышленникам перенаправлять деньги до того, как транзакция достигнет целевого получателя.

Варианты и семейства Zeus

- Source code version — исходный код Zeus когда‑то стал публично доступен; это ускорило появление новых вариантов.

- Zeus Trojan (Zbot) — базовый банковский троян, направленный на кражу реквизитов.

- SpyEye — близкий по поведению проект, использующий кейлоггинг и хуки в браузерах; некоторые реализации комбинировались с Zeus.

- Gameover Zeus (GOZ) — P2P‑версия, где управление ботнетом осуществляется через одноранговую сеть вместо центрального C&C, что затрудняло отслеживание и отключение.

- Ice IX — мультифункциональный клон, использовавший фишинг и drive‑by для распространения; имел возможности по созданию ботнетов и перехвату учётных данных.

Существовали и другие семейства, такие как Shylock и Carberp, которые решали схожие задачи, но они отличались архитектурой и активностью.

Какой у Zeus вред — примерные последствия

- Массовые заражения компьютеров в организациях и у частных лиц.

- Кража банковских реквизитов и учётных данных.

- Незаконные переводы средств с компрометированных счетов.

- Использование заражённых машин в ботнетах для спама, DDoS и новых атак.

Факт-бокс:

- Zeus известен с 2007 года.

- Gameover Zeus (GOZ) в отдельные периоды инфицировал сотни тысяч машин; в прошлом указывалась оценка до 1 миллиона устройств для самых активных вариантов.

- Источники указывали, что примерно 25% заражений приходились на машины в США в период активного распространения, а также упоминалось компрометация десятков тысяч FTP‑учётных записей.

Важно: точные масштабы и суммы похищенных средств сложно определить, поэтому большинство приведённых цифр — оценки по исследовательским отчётам и судебным документам.

Как создаются Zeus‑ботнеты: распространённые векторы

Drive‑by download

Посещение уязвимого сайта, на котором внедрён вредоносный скрипт, может привести к автоматической загрузке и запуску эксплойта. Пользователю иногда не нужно взаимодействовать — достаточно браузера с уязвимостью или устаревших плагинов.

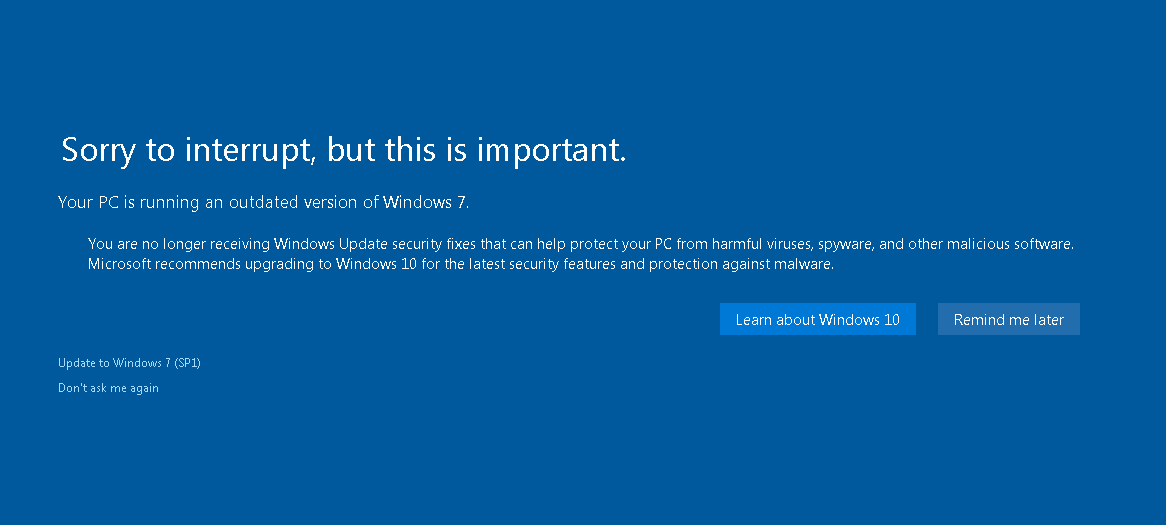

Устаревшее ПО и слабые пароли

Непатченные ОС и приложения предоставляют злоумышленникам известные уязвимости. Слабые пароли упрощают компрометацию сервисов и распространение в локальной сети. Многие эпидемии усиливались из‑за старых версий Windows — особенно тех, которые уже не поддерживались поставщиком.

Фишинг и компрометация легитимных ресурсов

Сообщения, замаскированные под уведомления от банков или сервисов, побуждают пользователя открыть вложение или перейти по ссылке. Хакеры также угоняют легитимные сайты, внедряя туда эксплойты.

Признаки заражения Zeus: что замечают пользователи и администраторы

- Необычные всплывающие окна при посещении банковских сайтов.

- Неожиданное перенаправление веб‑страниц или замена содержимого форм.

- Необъяснимые транзакции со счёта.

- Увеличенная сетевая активность вечером/ночью без действий пользователя.

- Антивирусные оповещения о подозрительных процессах (иногда отключённые трояном).

- Изменённые настройки браузера, добавленные расширения, новые службы в автозапуске.

Диагностика: используйте сочетание сетевого мониторинга, анализа процессов, проверки автозагрузки и сканирования антивирусом/анти‑малваре для подтверждения подозрения.

Полное руководство по удалению Zeus (SOP)

Ниже — поэтапный план для пользователя и для ИТ‑персонала. Если вы не уверены, обратитесь к специалистам — неверные действия могут привести к утрате данных или упразднить следы для расследования.

Важное: если речь идёт о сервере, рабочей станции в корпоративной сети или устройстве с доступом к критичным системам, переводите систему в режим изоляции и уведомляйте ответственных за безопасность.

Шаги для домашнего пользователя:

- Отключите компьютер от интернета (кабель/Wi‑Fi).

- Запишите наблюдаемые симптомы и время, когда они появились.

- Загрузитесь в безопасный режим с поддержкой сети (если нужно скачать утилиты) или без сети.

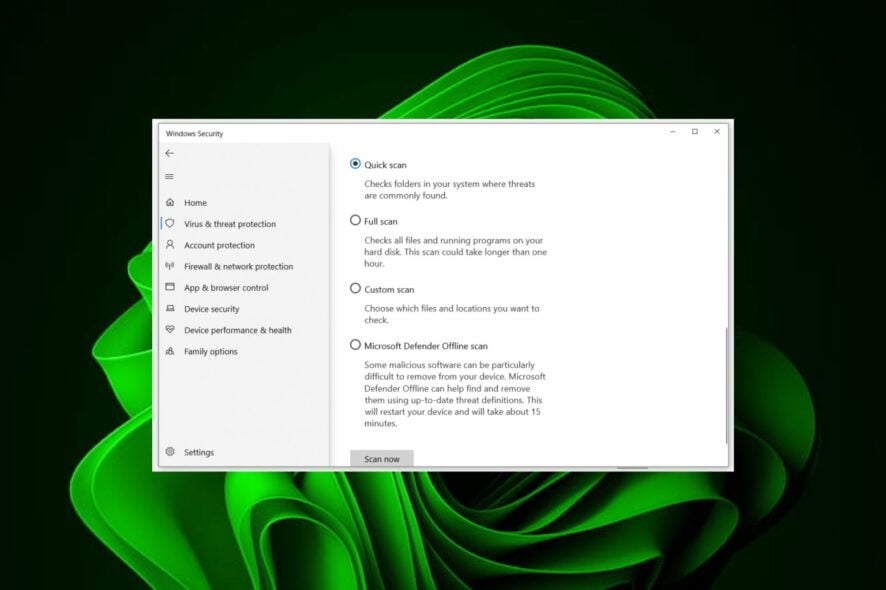

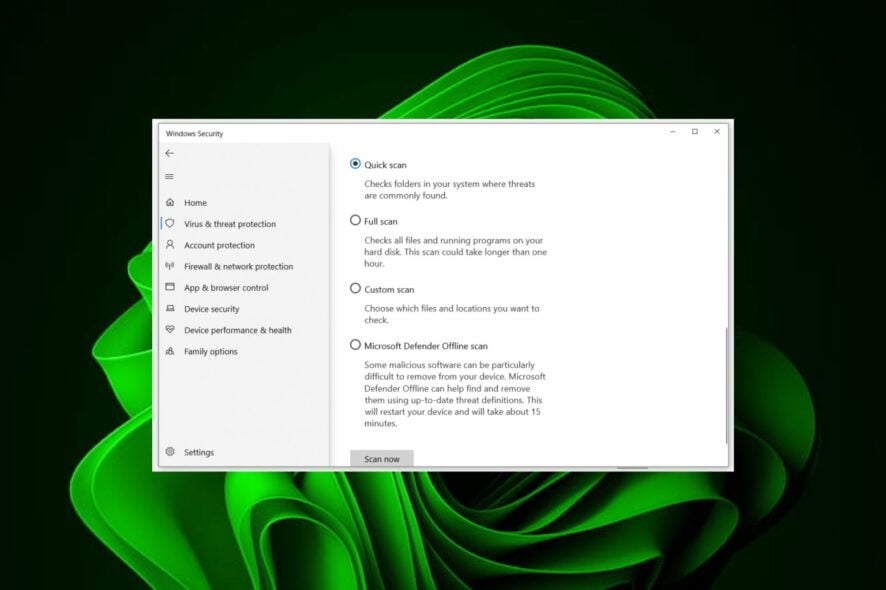

- Запустите актуализированное антивирусное/анти‑малваре сканирование (несколько продуктов при необходимости: сканирование локальным и облачным движком).

- Используйте специализированные утилиты удаления троянов (Malwarebytes, Kaspersky Virus Removal Tool, ESET Online Scanner и т. п.). Не удаляйте данные журналов до завершения расследования, если оно требуется.

- Проверьте автозапуск: планировщик задач, реестр (Run/RunOnce), сервисы и папки автозагрузки.

- Смените пароли на незаражённом устройстве, особенно для банковских и почтовых учёток, включите двухфакторную аутентификацию.

- Обновите ОС и всё ПО до актуальных версий, установите патчи.

- Восстановите из чистой резервной копии при сомнении в целостности системы.

- Наблюдайте систему в течение 30 дней и проанализируйте логи на предмет повторных подключений к подозрительным IP/доменам.

Шаги для ИТ‑команды / реагирования на инциденты:

- Изолируйте заражённые узлы от сети (сегментирование, VLAN) и соберите материалы для расследования (снимки памяти, логи, список процессов, снэпшоты дисков).

- Сохраните образ диска и дампы памяти для форензики.

- Выполните оффлайн-сканирование образов дисков специализированными инструментами для выявления руткитов и скрытых модулей.

- Проанализируйте сетевые логи и IDS/IPS на предмет связи с известными C&C‑адресами.

- Оцените охват: какие пользователи/сервисы имели доступ с заражённой машины.

- Восстановите машины из известных чистых резервных копий или переустановите ОС, затем примените патчи.

- Проведите ротацию учётных данных и ключей, которые могли быть скомпрометированы (пароли, API‑ключи, сертификаты).

- Уведомьте заинтересованные стороны и, при необходимости, регуляторов согласно внутренним требованиям и юридическим обязательствам.

Критерии приёмки (когда считать машину «чистой»):

- Антивирусное сканирование не обнаруживает троянов и показателей компрометации.

- Сервисные логи не фиксируют исходящих соединений к известным C&C‑адресам в течение 30 дней.

- Проверка автозапуска, планировщика задач и реестра не выявляет подозрительных записей.

- Поменяны все учётные данные, которые вводились с заражённого устройства.

- Восстановление выполнено из проверенной чистой резервной копии.

План реагирования на инцидент и откат

Минимальный инцидентный план:

- Обнаружение → изоляция → идентификация (сбор артефактов).

- Оценка масштаба воздействия и приоритизация: какие системы критичны.

- Локализация и удаление вредоносного ПО (в тестовой среде сначала).

- Восстановление и подтверждение чистоты.

- Закрытие инцидента: отчёт, обучение пользователей, исправление уязвимостей.

Откат: если обновление/удаление привело к непредвиденной потере функциональности, используйте чистую резервную копию, выполните пост‑инцидентный анализ и пересмотрите изменения в процессах управления изменениями.

Ролевые чек‑листы

Для обычного пользователя:

- Отключить устройство от сети, если заподозрены необычные действия.

- Не вводить пароли на подозрительных страницах.

- Сменить пароли с другого, чистого устройства.

- Обновить ОС и браузер; установить антивирус и выполнить сканирование.

- Сообщить ИТ‑поддержке, если устройство корпоративное.

Для администратора системы:

- Изолировать узел и собрать логи/образы.

- Проанализировать сетевые соединения и выявить C&C.

- Выполнить оффлайн‑сканирование и восстановление.

- Ротация учётных данных и информирование заинтересованных лиц.

Для ответственного за безопасность (Incident Responder):

- Координировать коммуникацию, проводить форензик‑анализ.

- Убедиться в соответствии правовым требованиям по уведомлениям.

- Подготовить отчёт и подразделения для профилактики повторных инцидентов.

Тесты и критерии приёмки удалённых машин

- Успешное прохождение антивирусного сканирования несколькими движками.

- Отсутствие подозрительных выходящих соединений в сетевом трафике при мониторинге в течение 30 дней.

- Подтверждённое восстановление из чистой резервной копии и успешная проверка доступа пользователей.

Ментальные модели и эвристики для предотвращения заражений

- «Минимальная привилегия»: не работайте под администраторской учётной записью для повседневной работы.

- «Патч‑петля»: автоматически применяйте критические обновления в контролируемом окне обслуживания.

- «Разделение ролей»: критичные операции требуют двух лиц/двухфакторной авторизации.

- «Проверяй прежде чем кликать»: относитесь к вложениям и ссылкам с подозрением, даже если письмо выглядит легитимно.

Альтернативные и дополнительные подходы защиты

- Резервное копирование по схеме 3‑2‑1 (3 копии, 2 носителя, 1 оффлайн/вне сайта).

- Использование аппаратных токенов или FIDO‑ключей для банковских операций.

- Разделение работы с финансовыми системами на отдельные виртуальные машины (sandbox) или отдельные физические устройства.

- Сеть с микросегментацией для ограничения распространения внутри организации.

Когда стандартные меры не помогают — частые причины неудачи

- Использование старых резервных копий, уже содержащих вредоносный код.

- Игнорирование сценариев восстановления: без проверки резервных копий риск повторного заражения высок.

- Недостаточная ротация учётных данных: восстановление системы, но старые пароли остаются у злоумышленников.

- Неполное покрытие мониторинга: C&C‑серверы используют шифрование и прокси, что осложняет детекцию.

Безопасное восстановление финансовых учётных записей

- Сообщите банку о возможном компромете — многие банки блокируют доступ и открывают спорные операции.

- Поменяйте пароли и включите двухфакторную аутентификацию с использованием независимого устройства.

- Проверьте связанные услуги (электронная почта, сервисы для восстановления пароля).

Соображения конфиденциальности и соответствия требованиям

Если заражённое устройство принадлежит организации и обрабатывало персональные данные, потребуется оценить обязанность уведомления по местному законодательству и регуляторным требованиям (например, правила о защите персональных данных). Документируйте действия реакции, сохраняйте цепочку контроля над доказательствами и координируйте уведомления с юридическим отделом.

Контрольные индикаторы (IOC) и рекомендации по мониторингу

- Отслеживайте аномальные исходящие соединения на нестандартные порты и к доменам с плохой репутацией.

- Внедрите правила в EDR/IDS, которые детектируют попытки внедрения в процессы браузера и подозрительную активность в автозагрузке.

- Настройте оповещения о массовых попытках аутентификации и нетипичной сетевой активности вне рабочего времени.

Ментальное дерево решений: что делать при подозрении на Zeus

flowchart TD

A[Заподозрили заражение] --> B{Устройство личное или рабочее}

B -- Личное --> C[Отключить от сети]

B -- Рабочее --> D[Уведомить ИТ и изолировать узел]

C --> E[Сканирование антивирусом в безопасном режиме]

D --> F[Форензика: собрать образы и логи]

E --> G{Найдено вредоносное ПО}

F --> G

G -- Да --> H[Восстановление из чистой резервной копии / переустановка]

G -- Нет --> I[Наблюдение и ретроспективный анализ]

H --> J[Сменить пароли, патчи, мониторинг]

I --> JЧасто задаваемые вопросы

Вопрос: Можно ли удалить Zeus без переустановки системы?

Ответ: Иногда да — если троян не успел глубоко укорениться, современные антивирусы и специализированные утилиты могут удалить компоненты. Однако в корпоративных сценариях лучше восстановить систему из чистой резервной копии и выполнить форензик‑анализ.

Вопрос: Как узнать, были ли украдены деньги?

Ответ: Проверьте банковские выписки, уведомления банка и историю активности в онлайн‑банке. При подозрении сразу свяжитесь с банком — они могут временно заморозить операции и помочь с расследованием.

Вопрос: Нужно ли менять все пароли после инцидента?

Ответ: Да, все критичные пароли следует менять с чистого устройства. Особое внимание — почта, банки, сервисы восстановления пароля.

Подведение итогов

Zeus остаётся одним из наиболее известных примеров банковских троянов из‑за своей долговечности и гибкости. Защита требует сочетания технических мер (патчи, антивирусы, мониторинг) и организационных процедур (резервное копирование, план реагирования, обучение пользователей). Если вы подозреваете заражение, правильно изолируйте устройство, обеспечьте сбор артефактов для расследования, восстановите систему из проверенных резервных копий и смените все релевантные учётные данные.

Важно: предотвращение всегда дешевле и безопаснее, чем восстановление после компрометации. Обновляйте системы, используйте двухфакторную аутентификацию и относитесь критически к вложениям и ссылкам.

Краткий чек‑лист для быстрой проверки (для печати)

- Отключить устройство от сети при подозрении.

- Собрать логи/скриншоты и заметки о симптомах.

- Выполнить оффлайн‑сканирование и удалить обнаруженные угрозы.

- Восстановить из чистой резервной копии при сомнении.

- Поменять пароли на чистом устройстве, включить 2FA.

- Обновить ОС и критичные приложения, установить все патчи.

- Наблюдать систему 30 дней и анализировать исходящие соединения.

Спасибо за внимание. Если вы хотите подробное пошаговое руководство по конкретному инструменту для удаления Zeus (инструкции для Malwarebytes, Kaspersky или ESET), сообщите модель ОС и уровень доступа — подготовлю адаптированную инструкцию.

Похожие материалы

Фото в карандашный рисунок за минуту

Как быстро и эффективно учиться

Canva Text to Image: как создать изображение из текста

Режим обслуживания в Django — django-maintenance-mode

Голосовые комментарии в Google Docs через Mote