Политика паролей домена Active Directory — настройка

Аудит ресурсов сети и точная информация о ваших устройствах — обязательный элемент безопасности. Инструменты класса «enterprise» помогают отслеживать изменения, логины и соответствие требованиям. ADAudit Plus — пример такого инструмента с набором профессиональных функций:

- Документирование изменений и их отслеживание

- Подробный обзор событий входа и выхода (logon/logoff)

- Поддержка соответствия SOX, PCI, HIPAA, GDPR

- Простая и быстрая реализация

Попробуйте ADAudit Plus, чтобы получить расширенный аудит инфраструктуры.

Важно: надёжная политика паролей — одна из базовых мер защиты от атак перебором и утечек. В домене Active Directory эту политику задают централизованно, чтобы все пользователи придерживались единого стандарта.

Что такое доменная политика паролей?

Доменная политика паролей — это набор правил Active Directory, который определяет требования к паролям учётных записей в домене: минимальная длина, сложность, срок действия и т.д. Политика применяется на уровне домена и обеспечивает единые требования ко всем объектам, к которым она привязана.

Краткое определение: Политика паролей — это правила, которые заставляют пользователей создавать и регулярно менять пароли в соответствии с требованиями безопасности.

Какие параметры можно настроить

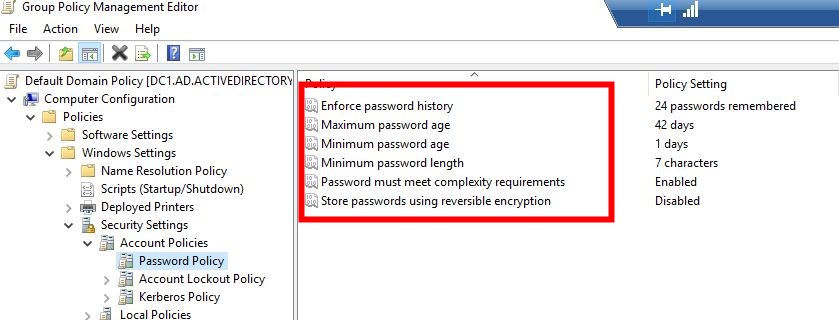

В стандартной доменной политике паролей Active Directory настраиваются шесть основных параметров:

- Enforce Password History — предотвращает повторное использование прежних паролей.

- Maximum Password Age — максимальный срок, в течение которого пароль остаётся действительным (в днях).

- Minimum Password Age — минимальный срок, прежде чем пароль можно будет сменить снова.

- Minimum Password Length — минимальная длина пароля в символах.

- Password Must Meet Complexity Requirements — требование к сложности (строчные/прописные буквы, цифры, спецсимволы и т. п.).

- Store Passwords Using Reversible Encryption — хранение пароля в форме, обратимой для дешифрования (опасно; используется в редких случаях).

Как проверить и настроить доменную политику паролей

Ниже — два основных подхода: через PowerShell (быстрый просмотр) и через Group Policy Management (для редактирования).

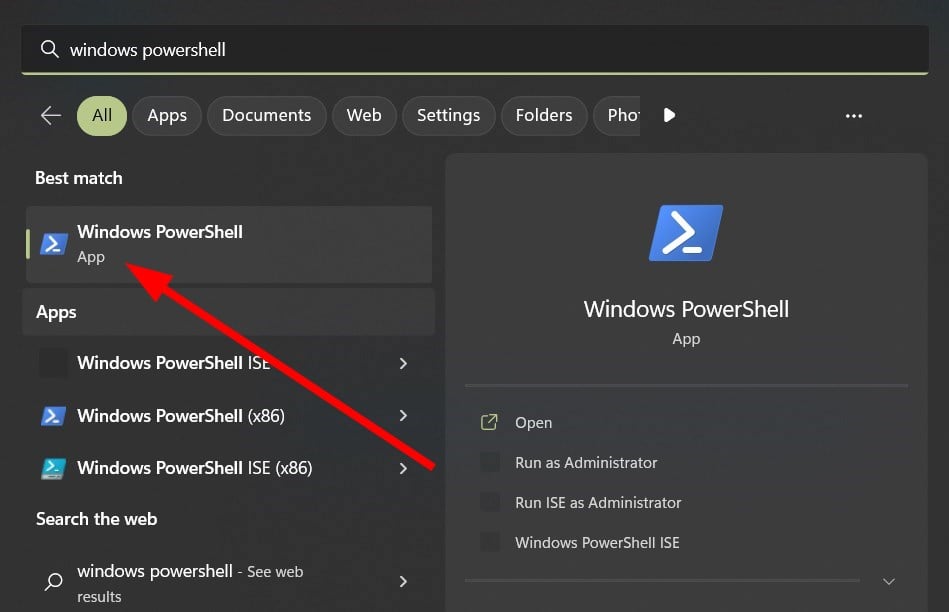

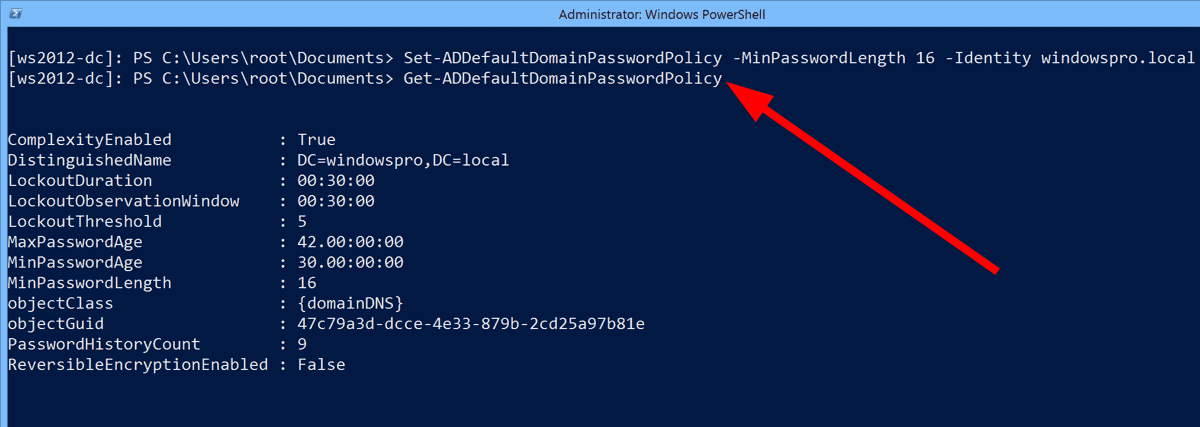

1. Проверка через PowerShell

- Нажмите клавишу Win, откройте меню Пуск.

- Введите powershell и запустите PowerShell.

- Выполните команду и нажмите Enter:

Get-ADDefaultDomainPasswordPolicy

Команда вернёт текущие значения параметров политики домена. Это удобно для аудита и скриптов автоматической проверки.

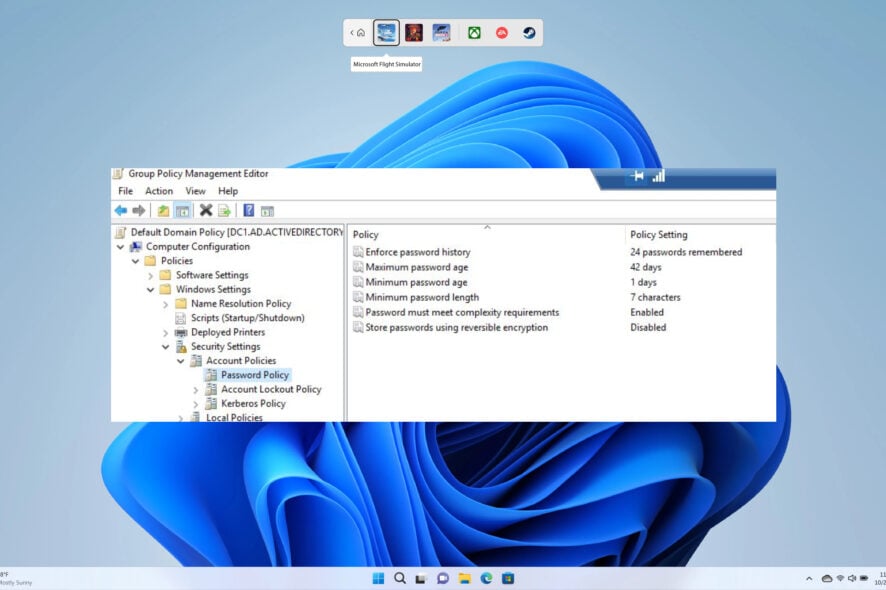

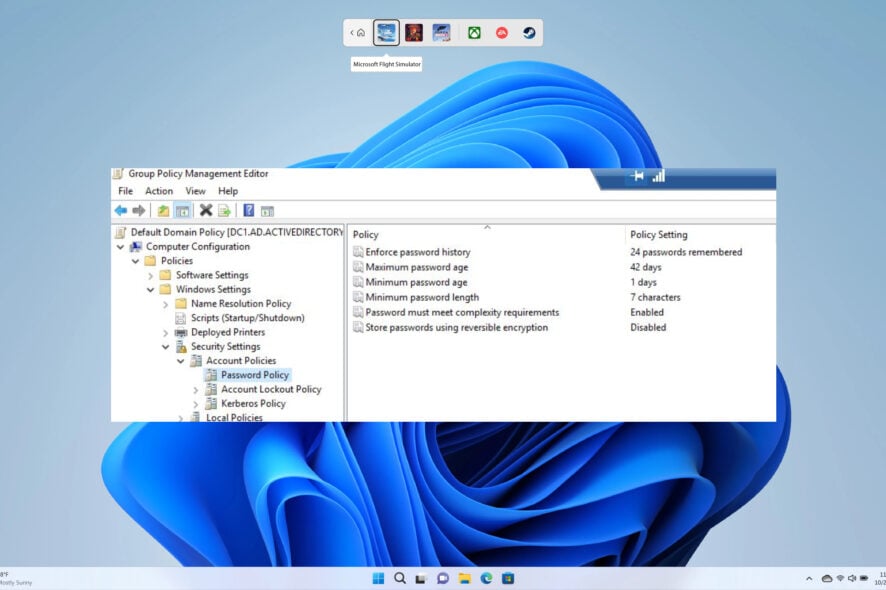

2. Редактирование через Group Policy Management

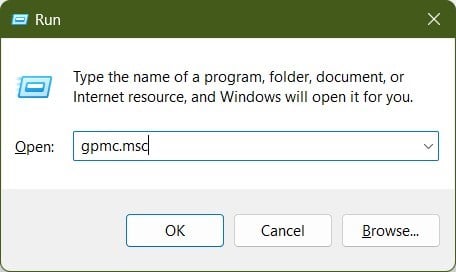

- Нажмите Win + R, откройте окно «Выполнить».

- Введите

gpmc.mscи нажмите Enter, чтобы запустить консоль Group Policy Management.

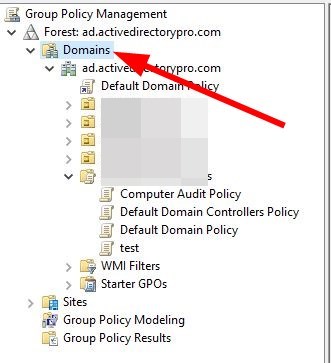

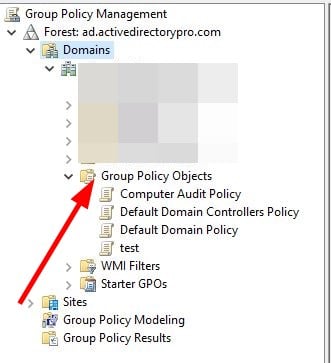

- Разверните раздел Domains.

- Выберите ваш домен, затем Group Policy Objects.

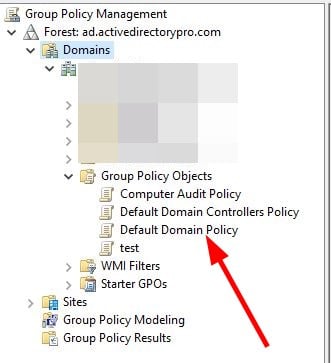

- Щёлкните правой кнопкой по Default Domain Policy и выберите Edit.

- Перейдите по пути:

Computer Configuration\Policies\Windows Settings\Security Settings\Account Policies\Password Policy

- Дважды щёлкните нужный параметр справа и задайте значение. Например, для параметра Minimum password length можно установить 14 characters.

Совет: изменения, внесённые в Default Domain Policy, распространяются на весь домен. Если необходимо задать исключения, используйте отдельные GPO и продуманную модель наследования и приоритетов.

Примеры рекомендуемых настроек (рекомендация, не закон)

- Minimum password length: 12–14 символов

- Password must meet complexity requirements: включено

- Enforce password history: 10–24 последних паролей

- Maximum password age: 60–90 дней (для организаций с MFA рекомендуют увеличивать)

- Minimum password age: 1–3 дня

- Store passwords using reversible encryption: выключено (за исключением совместимости с устаревшим ПО)

Важно: конкретные значения зависят от профиля риска, наличия многофакторной аутентификации (MFA) и требований соответствия.

Аудит паролей и сторонние инструменты

Помимо встроенных правил Windows, для глубокого контроля и расследования инцидентов стоит использовать инструменты аудита и управления доступом.

Password Audits

Регулярные аудиты паролей помогают выявлять слабые, совпадающие или просроченные пароли. Для таких задач часто используются инструменты с возможностью периодического сканирования AD, уведомлений и отчётности.

Мы рекомендуем рассмотреть инструменты ManageEngine:

- ADAudit Plus — непрерывный аудит событий входа, уведомления о блокировках, анализ причин блокировок, мониторинг часов работы, обнаружение инсайдерских угроз и изменений в AD и GPO.

- ADSelfService Plus — самообслуживание для пользователей (сброс пароля, разблокировка), принудительное применение политики паролей, MFA и уведомления об истечении срока пароля.

Оба продукта поддерживают интеграцию с Windows Server, Azure и AWS и помогают довести процессы доступа до корпоративного уровня.

Когда доменная политика паролей не решает проблему (ограничения)

- Если пользователи повторно используют пароли в нескольких сервисах (outside domain), локальная политика домена не предотвращает это.

- При утечке хэшей с внешних сервисов парольная политика домена не защитит учётную запись, если пользователь использует один и тот же пароль.

- Без MFA и контроля сессий долгие пароли могут быть недостаточны против фишинга или атак скомпрометированных токенов.

Альтернативные и сопутствующие меры

- Внедрить многофакторную аутентификацию (MFA) для доступа к критическим ресурсам.

- Принять политику управления привилегиями (Least Privilege / JIT — Just In Time).

- Использовать PAM/Password Vault для сервисных и административных учётных записей.

- Внедрить мониторинг аномалий входа и поведенческих индикаторов (UEBA).

Мини‑методология внедрения политики паролей (шаги)

- Оценка: провести инвентаризацию учётных записей и текущих правил.

- Проектирование: определить требования (длина, сложность, периодичность) с учётом соответствия.

- Тестирование: применить правила к тестовому OU, проверить совместимость приложений.

- Пилот: развернуть политику на группе пользователей, собрать обратную связь.

- Внедрение: пошагово расширять покрытие на весь домен.

- Поддержка: мониторинг, обучение пользователей, корректировка по результатам аудита.

Ролевые чеклисты

Администратор домена:

- Проверить текущие параметры через

Get-ADDefaultDomainPasswordPolicy. - Резервное копирование GPO перед изменениями.

- Протестировать изменения в тестовом OU.

Служба безопасности:

- Оценить риск и рекомендовать уровни сложности.

- Настроить аудит и оповещения о попытках обхода.

Служба поддержки (Helpdesk):

- Подготовить сценарии сброса пароля и инструкции для пользователей.

- Настроить ADSelfService Plus (если используется) для самообслуживания.

Критерии приёмки

- Все целевые учётные записи получили новые параметры политики.

- Нет критических инцидентов совместимости с бизнес-приложениями.

- Процент пользователей с истёкшими паролями снижен до приемлемого уровня.

- Настроены уведомления о приближении срока истечения пароля.

Безопасность и соответствие (GDPR, HIPAA)

- Парольная политика сама по себе не покрывает все требования GDPR/HIPAA, но является частью набора технических мер по защите доступа.

- Для чувствительных данных и сервисов обеспечьте MFA, аудит доступа и журналирование действий.

- Храните логи аудита в защищённом месте с контролем доступа и политиками хранения.

Глоссарий (1‑строчный)

- AD: Active Directory — служба каталогов Microsoft для управления объектами и доступом.

- GPO: Group Policy Object — набор параметров, применяемых к компьютерам и пользователям.

- MFA: Multi‑Factor Authentication — многофакторная аутентификация.

Часто встречающиеся ошибки и рекомендации по их устранению

- Применение строгих правил без теста: приводит к блокировкам сервисных аккаунтов. Решение: тестируйте на отведённом OU.

- Включение reversible encryption из соображений совместимости: увеличивает риск утечки. Решение: использовать его только при крайней необходимости и в изолированных случаях.

- Игнорирование сервисных и командных учётных записей: многие админские задачи перестают работать при жесткой политике. Решение: выделять сервисные аккаунты в отдельные OU и управлять ими через PAM.

Заключение

Политика паролей домена — ключевой элемент защиты доступа в среде Active Directory. Проверяйте текущие параметры через PowerShell, внедряйте и тестируйте изменения через GPO, а для расширенного контроля используйте специализированные инструменты аудита и самообслуживания. Не забывайте сочетать парольные политики с MFA, мониторингом и управлением привилегиями.

Important: перед применением изменений всегда создавайте резервные копии GPO и проводите пилоты на ограниченных группах пользователей.

Короткое объявление для команды (100–200 слов):

Мы обновляем подход к управлению паролями в домене Active Directory. В ближайшие недели мы проведём аудит текущих настроек, протестируем новые параметры на отдельной группе и затем постепенно внедрим рекомендованные значения для всей организации. Это снижает риск несанкционированного доступа и упростит соответствие требованиям безопасности. Для пользователей будут доступны инструменты самообслуживания для сброса паролей и уведомления о сроках действия. Админы получат инструкции по проверке и откату настроек. Вопросы и предложения направляйте в службу безопасности.

Спасибо за внимание — если руководство было полезно, оставьте обратную связь или задайте вопрос в комментариях.

Похожие материалы

Сменить пароль Amazon — пошаговая инструкция

Открыть .pub без Microsoft Publisher

Где смотреть How I Met Your Mother

Где смотреть номинантов Эмми 2021 — мини‑сериалы

CSS vertical-align — полное руководство