Как удалить частично удалённого трояна в Windows 10

Если антивирус сообщил «троян частично удалён», сначала перезагрузите Windows 10 в безопасном режиме с сетью, вручную остановите и удалите подозрительные процессы и расширения браузера, затем выполните полноценное сканирование мощным антивирусным сканером (например, Malwarebytes или платная защита). Если это не помогает — используйте автономный загрузочный сканер (Windows Defender Offline или резидентный Rescue-USB), проверьте автозагрузку с помощью Autoruns и восстановите систему из точки восстановления или выполните чистую установку как крайний вариант.

Изображение: компьютер с предупреждением о вредоносном ПО и уведомлением Windows Defender

Вредоносное ПО, в том числе трояны, может серьёзно нарушить работу Windows 10, похитить личные данные и блокировать средства защиты. Часто антивирусы не могут полностью удалить угрозу потому, что заражённый процесс остаётся активным, соответствующая сигнатура отсутствует в базе или файлы восстанавливаются из автозапуска.

В этой статье понятным языком описаны шаги для полного удаления трояна: от перехода в безопасный режим до продвинутых методов (резервные загрузочные сканеры, проверка автозапуска, восстановление системы). Также добавлены чек-листы, критерии приёмки и пошаговый план инцидента для домашних пользователей и администраторов.

Кому полезно это руководство

- Домашним пользователям, у которых антивирус сообщает частичное удаление трояна.

- Сисадминам и техподдержке, которым нужно стандартизировать процедуру удаления.

- Любому, кто хочет понять, какие шаги пройти до переустановки Windows.

Важное: если данные важны, сделайте образ диска до серьёзных вмешательств. Это поможет восстановить информацию при ошибках.

Основные понятия

- Троян: вредоносная программа, маскирующаяся под легитимный софт и дающая злоумышленнику доступ.

- Безопасный режим с сетью: вариант загрузки Windows, в котором запускаются только базовые драйверы и сетевые сервисы.

- Резидентные/автозапускаемые компоненты: модули, которые восстанавливают или перезапускают вредоносный код при загрузке ОС.

Шаг 1. Перезагрузите в безопасный режим с сетью

Безопасный режим отключает сторонние службы и драйверы. Это уменьшает вероятность того, что троян будет мешать удалению.

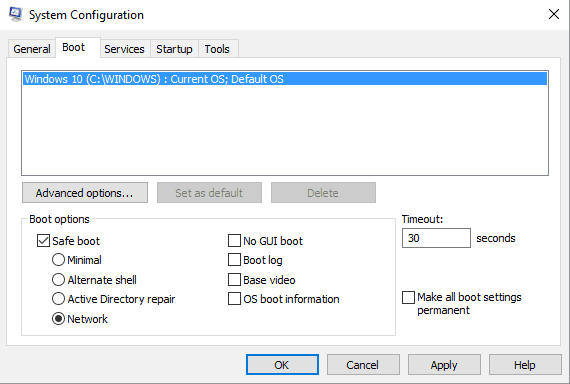

- Нажмите Win+R и введите

msconfig, затем нажмите Enter.

Изображение: окно «Конфигурация системы» в Windows 10 с вкладкой «Boot»

- В окне «Конфигурация системы» выберите вкладку Boot.

- Отметьте пункт Safe boot и выберите подтип Network.

Изображение: параметр «Безопасный режим» и опция «Сеть» в конфигурации загрузки

- Нажмите Apply, затем OK и перезагрузите компьютер.

Примечание: альтернативно можно нажать Shift при перезагрузке и выбрать «Поиск и устранение неполадок → Дополнительные параметры → Параметры загрузки → Перезагрузить», затем выбрать вариант безопасного режима с сетью.

Шаг 2. Остановите процессы и удалите установленные компоненты вручную

Троян часто оставляет следы в установленных программах, расширениях браузера и автозагрузке. Удалите всё явно подозрительное.

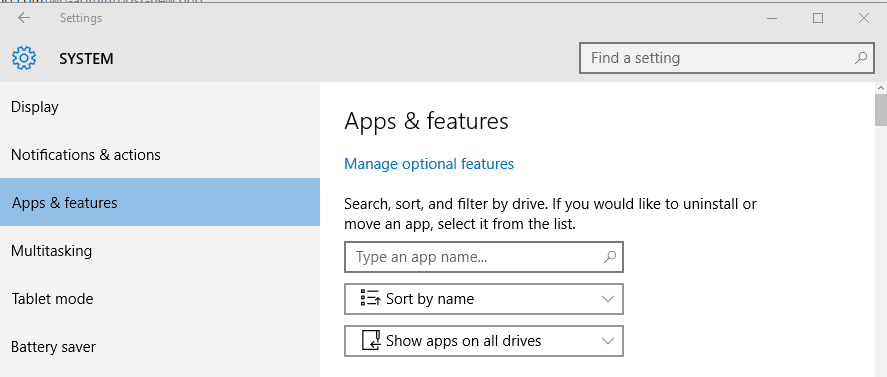

- Откройте Поиск (Cortana) и введите App & features, затем выберите найденное приложение.

Изображение: окно «Приложения и возможности» в Windows 10 со списком установленных программ

Просмотрите список установленных приложений и удалите то, что вы не устанавливали или что выглядит подозрительно. Правый клик → Uninstall.

Откройте Диспетчер задач (Ctrl+Shift+Esc) → Вкладка Процессы. Для сомнительных процессов выберите End task. Если имя неясно, щёлкните правой кнопкой и откройте расположение файла — это помогает понять источник.

Важно: некоторые трояны маскируются под системные процессы. Если сомневаетесь, сначала погуглите имя процесса с пометкой «process location».

Очистка браузеров

Вирусы часто устанавливают вредоносные расширения.

- Chrome: Меню → Дополнительные инструменты → Расширения.

- Firefox: Shift+Ctrl+A открывает дополнения.

- Edge (старый): Alt+T → Manage Add-ons → Toolbars и Extensions.

Сбросьте настройки браузеров и удалите подозрительные расширения. Удалите ярлыки браузеров и создайте новые, если ранее ярлык мог содержать вредоносную цель.

Проверка автозагрузки

Используйте Autoruns (Sysinternals) или msconfig → Startup. Удалите или отключите элементы автозапуска, которые не распознаёте.

Шаг 3. Выберите правильный антивирус и выполните полное сканирование

Стандартный встроенный антивирус иногда не справляется с продвинутыми троянами. Используйте комбинированный подход: офлайн-сканер + многомодульный инструмент.

Рекомендации по выбору:

- Бесплатное дополнение: Malwarebytes — хорошо находит PUP и трояны.

- Поддерживаемые платные решения: Avast, Norton, Bitdefender, Kaspersky — дают расширенную защиту и часто содержат офлайн-сканеры.

- Windows Defender Offline — загрузочный образ от Microsoft для сканирования вне работающей ОС.

Запустите полное (Full) сканирование в безопасном режиме. Это может занять несколько часов.

Важно: если сканер предлагает карантин и удаление — выбирайте удаление для всех обнаруженных троянов; при сомнении экспортируйте список обнаружений в лог.

Шаг 4. Если антивирус не удаляет — используйте автономные инструменты

Варианты, когда обычное сканирование не помогает:

- Троян блокирует антивирусные службы.

- Компоненты вредоносного ПО перезапускаются из других модулей автозапуска.

Что делать:

- Запустите Windows Defender Offline с USB или ISO. Это загрузит систему в среду, где вредоносный код не активен.

- Создайте загрузочный Rescue-USB от производителя антивируса (Bitdefender Rescue CD, Kaspersky Rescue Disk).

- Сканируйте с внешнего носителя и удалите найденные объекты.

Если и это не помогает, проверьте:

- Autoruns → отключите подозрительные элементы в Logon, Services, Scheduled Tasks.

- Используйте Process Explorer для детального анализа и поиска скрытых дескрипторов файлов.

Альтернативные методы

- Восстановление системы: если точка восстановления создана до заражения, можно откатиться назад.

- Извлечение диска и сканирование с другого компьютера: подключите диск как внешний и просканируйте его антивирусом с чистой ОС.

- Чистая установка Windows 10: крайняя мера, удаляет всё и гарантирует устранение трояна, но требует резервного копирования данных.

Плейбук инцидента для домашнего пользователя

- Не паникуйте. Отключите интернет при подтверждении утечки.

- Сделайте образ диска или резервную копию важных файлов на внешний носитель.

- Перезагрузите в безопасный режим с сетью.

- Удалите подозрительные приложения и расширения.

- Запустите полное сканирование Malwarebytes + Defender Offline.

- Проверьте автозапуск с Autoruns.

- Если угроза сохраняется — используйте Rescue-USB или выполните чистую установку.

- После очистки смените пароли и включите двухфакторную аутентификацию.

Плейбук инцидента для администратора

- Изолируйте заражённую машину в VLAN или отключите от сети.

- Соберите логи (Sysmon, события Windows, сетевой трафик) и сделайте образ диска.

- Проанализируйте процессы и точки автозапуска на наличие IOC (Indicators of Compromise).

- Запустите офлайн-сканирование с корпоративного Rescue-образа.

- При необходимости восстановите ОС из проверенной резервной копии или переустановите.

- Проведите постинцидентный аудит и измените учетные данные домена при признаках компрометации.

Критерии приёмки

- Сканеры обнаруживают 0 активных троянов и 0 элементов в карантине, требующих удаления.

- Нет подозрительных записей в автозагрузке (Autoruns).

- Нагрузка на CPU и сетевой трафик в норме после перезагрузки.

- Пользователь подтверждает восстановление нормальной функциональности приложений и браузеров.

Проверки и тест-кейсы

- Тест: после очистки выполнить повторное полное сканирование двумя разными продуктами — наличие «чисто» в обоих.

- Тест: проверить автозапуск через Autoruns — отсутствуют неизвестные элементы.

- Тест: восстановление из точки восстановления (если использовали) — ОС загружается, пользовательские данные на месте.

Когда методы не сработают и что далее

- Если троян глубоко внедрён в загрузчик или прошивку — потребуется переустановка загрузчика (UEFI/BIOS) или обновление микропрограммы.

- Если восстановление невозможно и данные критичны — обратитесь к профессионалам по цифровой криминалистике.

Модель зрелости реагирования (упрощённо)

- Уровень 1 — Реактивный: пользователь выполняет ручные шаги (Safe Mode, сканирование).

- Уровень 2 — Стандартизованный: плеймбук, резервные образы, корпоративные сканеры.

- Уровень 3 — Проактивный: мониторинг, EDR, периодические офлайн-сканирования и тренинги.

Жёсткие рекомендации по безопасности после инцидента

- Включите автоматическое обновление Windows и антивирусных баз.

- Используйте надёжные пароли и менеджер паролей.

- Включите контроль учетных записей (UAC) и периодические резервные копии вне сети (offline).

- Ограничьте права пользователей: используйте профиль с обычными привилегиями, а админ-права — по необходимости.

Краткая галерея возможных ошибок и способы их решения

- «Антивирус не запускается» — проверьте службы Windows Security и сторонние конфликты.

- «Процесс не завершить» — используйте Process Explorer, снимите дескрипторы и проверьте цифровую подпись файла.

- «Файлы возвращаются после удаления» — проверьте задачи Планировщика и службы восстановления.

Глоссарий в одну строку

- IOC — индикатор компрометации, например домен, IP или имя файла, связанное с атакой.

Короткая проверка конфиденциальности

При удалении вредоносного ПО вы можете обнаружить следы утечки личных данных. Если есть подозрение утечки персональных данных граждан ЕС — уведомите ответственного за защиту данных и рассмотрите требования GDPR.

Итог и рекомендации

- Действуйте по плану: безопасный режим → ручное удаление → полное сканирование → офлайн-сканер → восстановление/переустановка.

- Делайте резервные копии регулярно и проверяйте точки восстановления.

- После очистки смените пароли и активируйте двухфакторную аутентификацию.

Если после всех шагов троян сохраняется, опишите в комментарии модель поведения вредоносного процесса (имя файла, путь, сообщение антивируса, сетевые адреса) — это поможет подобрать точное средство удаления.

RELATED STORIES TO CHECK OUT:

- Prevent future ransomware attacks with this free tool

- How to stay safe online after the WannaCrypt attacks

- How to prevent a NukeBot trojan attack

Похожие материалы

Citable: сохраняйте ссылки в Google Таблицах

Как синхронизировать Firefox на всех устройствах

Быстрое переключение пользователей Windows 10: включить и отключить

Временно отключить уведомления на Android

Покупка восстановленной и открытой техники на Black Friday