TPM 1.2 против TPM 2.0: что выбрать для Windows 11

Краткое содержание

- Краткая история TPM и назначение модуля

- Чем TPM 2.0 лучше TPM 1.2: алгоритмы, иерархии, возможности

- Как проверить версию TPM и включить её в BIOS/UEFI

- Совместимость с Windows 11 и практические рекомендации

- Чек-листы для пользователей и администраторов

- План миграции, риски и меры безопасности

- Справочник команд и критерии приёмки

Введение

Windows 11 ввёл более строгие аппаратные требования, в том числе обязательную поддержку TPM 2.0 в большинстве официальных сценариев обновления. На практике это привело к многочисленным вопросам: что такое TPM, чем TPM 2.0 отличается от TPM 1.2, обязательно ли обновлять оборудование и как безопасно подготовить систему к установке Windows 11. В этой статье мы подробно разберём эти вопросы и дадим практические инструкции и чек-листы.

История и назначение TPM

Как появился TPM

Модуль Trusted Platform Module (TPM) разработан консорциумом Trusted Computing Group (TCG). Хотя идеи аппаратного корня доверия существовали и раньше, стандарты TPM в той или иной форме начали применяться с середины 2000-х годов. TPM 1.2 получил широкое распространение в конце 2000-х, а TPM 2.0 — как обновлённый стандарт — стал доступен в более новых системах начиная с середины 2010-х.

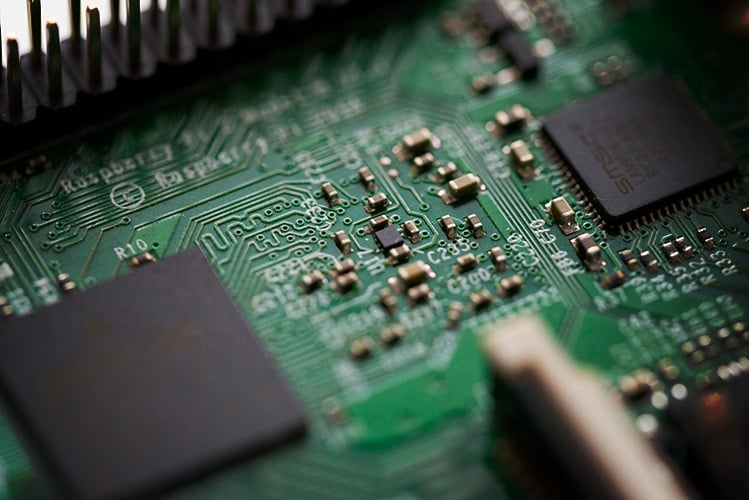

Коротко о назначении: TPM — это небольшой защищённый микроконтроллер, предназначенный для генерации, хранения и использования криптографических ключей, а также для проверки целостности загрузочной цепочки и других критичных для безопасности операций.

Определение: TPM — аппаратный модуль для хранения секретов и выполнения криптографических операций в изолированной среде.

Что делает TPM и как он защищает ПК

- Хранение ключей: TPM хранит часть ключа или ключи целиком в защищённой памяти, недоступной для обычного программного окружения.

- Генерация случайных чисел: безопасный генератор обеспечивает криптостойкость ключей.

- Измерение загрузки (Measured Boot): TPM хранит хеши компонентов загрузки (PCR — Platform Configuration Registers) для проверки целостности цепочки загрузки.

- Защита от вмешательства: при физическом или программном вмешательстве TPM может заблокировать доступ к ключам.

- Поддержка функций ОС: BitLocker, Windows Hello, Credential Guard, Device Health Attestation и другие функции используют TPM.

TPM может быть реализован как отдельный чип на материнской плате, как расширяемый модуль (header/connector), как встроенный в CPU (fTPM от производителей) или как виртуальный модуль (vTPM). Физический TPM обычно безопаснее, чем полностью виртуальное ПО-реализация.

Чем TPM 1.2 и TPM 2.0 отличаются — технически и архитектурно

TPM 2.0 — это эволюция стандарта: переработанная архитектура, более широкий набор криптопримитивов, гибкая модель авторизации и расширенная поддержка иерархий.

Ключевые различия:

- Алгоритмы: TPM 1.2 полагался прежде всего на SHA-1 и RSA; TPM 2.0 добавляет SHA-256/иные вариации, ECC (P-256, BN256) и современную поддержку симметричных алгоритмов.

- Иерархии: TPM 1.2 имел одну иерархию хранения. TPM 2.0 вводит платформенную, храненческую и утверждающую (endorsement) иерархии.

- Авторизация и политики: TPM 2.0 имеет гибкую систему политик доступа, паролей и HMAC; поддержка PIN/паролей и политик расширена.

- NVRAM: TPM 2.0 поддерживает структурированные варианты (счётчики, битмапы, extend и прочее), в то время как TPM 1.2 поддерживал более ограничённый набор форматов.

- Совместимость: TPM 2.0 не совместим с TPM 1.2 на уровне бинарных интерфейсов и политик — переход требует учёта этого при миграции ключей и политик.

Таблица поддерживаемых алгоритмов (локализована):

| Ассиметрические | Алгоритм | TPM 1.2 | TPM 2.0 |

|---|---|---|---|

| RSA 1024 | Да | Необязательно | |

| RSA 2048 | Да | Да | |

| ECC P256 | Нет | Да | |

| ECC BN256 | Нет | Да | |

| Симметрические | AES 128 | Необязательно | Да |

| AES 256 | Необязательно | Необязательно | |

| Хеши | SHA-1 | Да | Да |

| SHA-2 256 | Нет | Да | |

| HMAC | SHA-1 | Да | Да |

| SHA-2 256 | Нет | Да |

Почему это важно: современная криптография отходит от SHA-1 из-за известных уязвимостей и ограничений. TPM 2.0 поддерживает более устойчивые примитивы и схемы, что делает его предпочтительным для новых установок и функций ОС.

Какие возможности даёт TPM 2.0 по сравнению с TPM 1.2

- Поддержка Device Encryption и некоторых продвинутых функций Windows (Credential Guard/Windows Defender System Guard и др.).

- Гибкие политики доступа и улучшенная интеграция с современными криптопровайдерами.

- Более разнообразный набор ключей и алгоритмов в разных иерархиях, что упрощает интеграцию в корпоративные PKI.

Таблица поддержки популярных возможностей ОС:

| Возможность | TPM 1.2 | TPM 2.0 |

|---|---|---|

| Измеренная загрузка (Measured Boot) | ✅ | ✅ |

| BitLocker | ✅ | ✅ |

| Шифрование устройства | ❌ | ✅ |

| Windows Defender Application Control | ✅ | ✅ |

| Windows Defender System Guard | ❌ | ✅ |

| Credential Guard | ✅ | ✅ |

| Device Health Attestation | ✅ | ✅ |

| Windows Hello | ✅ | ✅ |

| UEFI Secure Boot | ✅ | ✅ |

| Хранение сертификатов | ✅ | ✅ |

| Autopilot | ❌ | ✅ |

| SecureBIO | ❌ | ✅ |

Требует ли Windows 11 TPM 2.0?

Короткий ответ: для большинства официальных и поддерживаемых установок Microsoft требует TPM 2.0. Изначально документация допускала TPM 1.2 в некоторых сценах, но в актуальных системных требованиях акцент сделан на TPM 2.0. Это значит, что у большинства пользователей без TPM 2.0 обновление по каналу Windows Update может быть недоступно или помечено как несоответствие требованиям.

Важно: существуют неофициальные способы обойти требование TPM при установке, но их использование несёт риски безопасности и может лишить систему официальной поддержки и обновлений. Рекомендуется либо обновить аппаратное обеспечение, либо использовать поддерживаемые сценарии и апдейты от производителя.

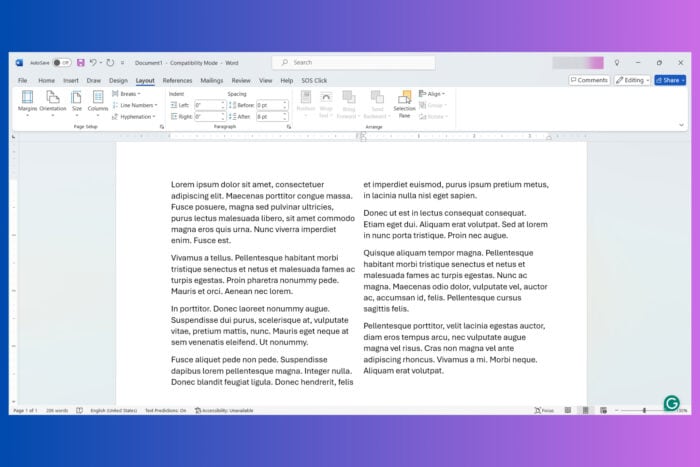

Как проверить версию и состояние TPM в Windows

Справочник команд и действий:

- Через оснастку управления TPM:

- Откройте меню Пуск и введите:

tpm.msc - В оснастке вы увидите состояние TPM, версию спецификации и ключевые параметры.

- Через PowerShell:

Get-Tpm | Format-List *Вы получите поля IsEnabled, IsActivated, TpmPresent, ManufacturerVersion и SpecVersion — последние позволят посмотреть, TPM 1.2 или 2.0.

- Через UEFI/BIOS: раздел безопасности или Trusted Computing. Там виден статус TPM/fTPM и возможность включения/отключения.

Если оснастка недоступна, это может означать, что модуль отключён в UEFI/BIOS или материнская плата не имеет TPM.

Как включить TPM — общие шаги (безопасный порядок действий)

- Сохраните и закройте все документы. Сделайте резервную копию важных данных.

- Перезагрузите ПК и войдите в UEFI/BIOS (чаще всего клавиши Del, F2, F10, Esc — зависит от производителя).

- В разделе Security/Advanced найдите записи «TPM», «fTPM», «PTT» (Intel Platform Trust Technology), «TPM Device», «Security Device Support».

- Включите TPM или смените режим с «Disabled» на «Enabled»/«Active». Для некоторых платформ нужно выбрать между «Discrete TPM» и «Firmware TPM».

- Сохраните изменения и перезагрузите систему.

- Проверьте через

tpm.mscилиGet-Tpm, что TPM активирован и работает.

Примечание: интерфейс UEFI/BIOS специфичен для производителя (ASUS, Gigabyte, Dell, HP и др.). Производители ноутбуков иногда прячут опции за флагами или обновлениями BIOS. Перед изменением настроек изучите документацию производителя.

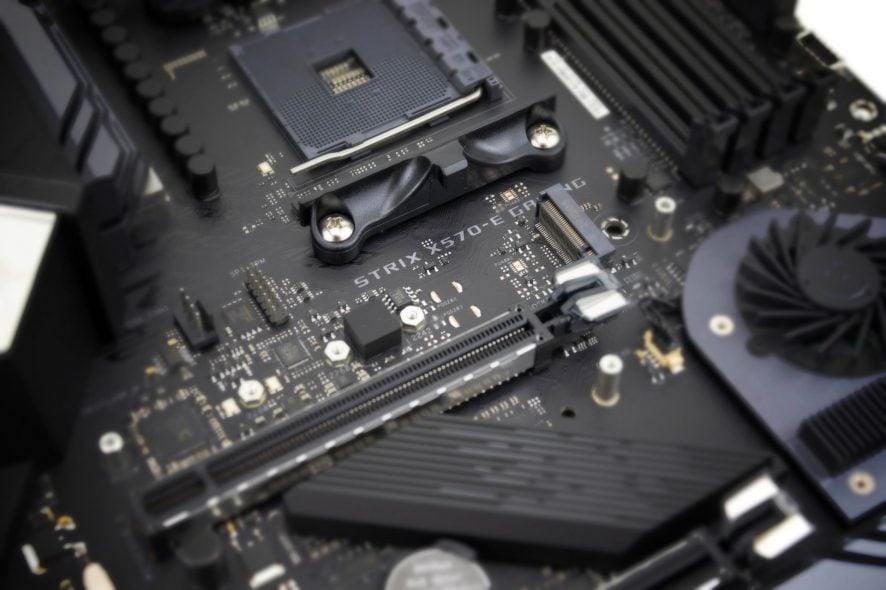

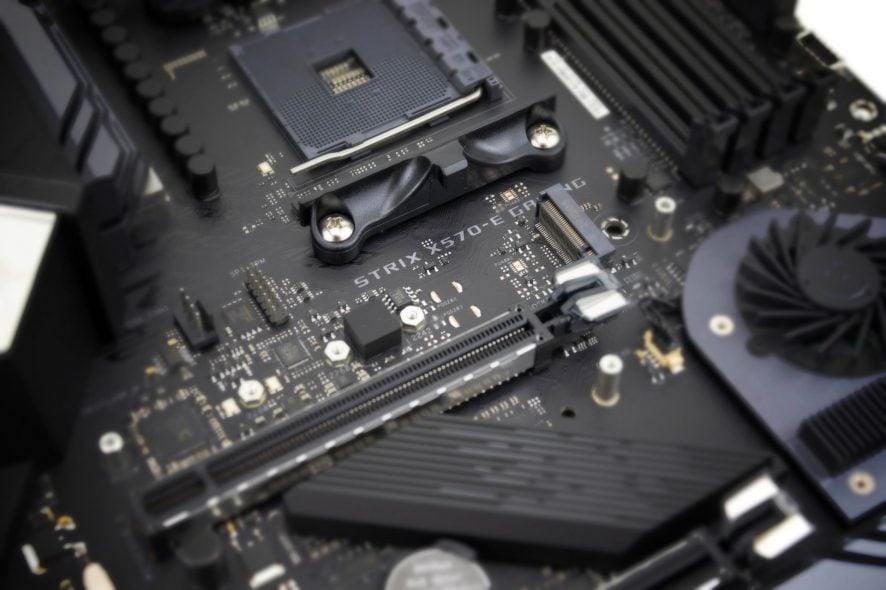

Установка аппаратного TPM-модуля

Если материнская плата поддерживает установку отдельного модуля TPM (header), последовательность общая:

- Проверьте в документации платы: наличие заголовка TPM и поддерживаемые модели модулей.

- Купите совместимый модуль (обращайте внимание на разъём и версию спецификации).

- Отключите питание и аккуратно установите модуль в заголовок.

- Включите систему, активируйте TPM в UEFI и проверьте состояние.

Если у вас есть только TPM 1.2 и плата не поддерживает TPM 2.0, возможны ограничения — потребуется либо замена модуля (если плата поддерживает 2.0), либо замена материнской платы/ПК.

vTPM и fTPM: варианты реализации и риски

- fTPM (firmware TPM) — реализация TPM в прошивке CPU/SoC. Широко распространён и удобен для мобильных и новых платформ. По безопасности обычно хороший, но уступает отдельному защищённому чипу по некоторым физическим сценариям атаки.

- vTPM (виртуальный TPM) — эмулируется программно (например, для виртуальных машин). Удобен для тестирования и облачных сценариев, но не даёт такой же уровень физической защиты, как дискретный TPM.

Рекомендация: для защиты секретов на клиентских устройствах fTPM или дискретный TPM подходят, но при угрозе физического доступа дискретный чип предпочтительнее.

Рекомендации по миграции и план действий перед установкой Windows 11

Мини-методология выбора и действий:

- Оцените текущее состояние: проверьте, есть ли TPM, какая версия и активирован ли модуль.

- Соберите требования: нужен ли вам BitLocker/Device Encryption и другие функции Windows 11, которые требуют TPM 2.0.

- Решите путь: обновление BIOS/включение fTPM, установка дискретного модуля, замена ПК.

- Выполните резервное копирование и проверьте совместимость драйверов и прошивок.

- После обновления подтвердите работоспособность ключевых функций (BitLocker, Windows Hello) и наличие обновлений.

Если вы ИТ-администратор в организации, создайте план по партиям: сначала тестирование на пилотной группе, затем развертывание, отслеживание и исправление инцидентов.

Чек-листы

Чек-лист для домашнего пользователя

- Сделать резервную копию важных данных.

- [ ] Проверить наличие TPM командой

tpm.mscилиGet-Tpm. - Если TPM отключён — включить в UEFI/BIOS и перезагрузить.

- Убедиться, что SpecVersion указывает 2.0 для Windows 11.

- Включить/проверить работу Windows Hello и BitLocker при необходимости.

- Проверить обновления BIOS/UEFI у производителя при необходимости.

Чек-лист для IT-администратора

- Провести аудит парка — модели ПК, поддержка TPM 2.0, fTPM/PTT.

- Сформировать план обновления BIOS и драйверов.

- Настроить политику шифрования и управление ключами (PKI, HSM, Azure AD).

- Провести пилотное развертывание и тесты восстановления после сбоев.

- Настроить мониторинг состояния TPM и инвентаризацию.

Модель зрелости использования TPM (упрощённо)

- Уровень 0 — отсутствие TPM или отключён модуль.

- Уровень 1 — TPM 1.2, базовые функции (BitLocker без новых функций).

- Уровень 2 — TPM 2.0 или fTPM, базовая интеграция с ОС, включено BitLocker/Windows Hello.

- Уровень 3 — централизованное управление ключами, Device Health Attestation, Credential Guard, интеграция с корпоративной инфраструктурой.

Риски и меры смягчения

Риск: потеря доступа к зашифрованным данным при сбое TPM или при смене оборудования. Митигирование: всегда храните резервные ключи/рековери-коды отдельно и надёжно; используйте корпоративные механизмы управления ключами.

Риск: уязвимости в устаревших алгоритмах (SHA-1). Митигирование: переход на TPM 2.0 и проверка использования современных криптопримитивов.

Риск: физические атаки при наличии доступа к устройству. Митигирование: применять физическую защиту, использовать дискретный чип и механизмы блокировки при попытках вмешательства.

Критерии приёмки

- TPM обнаружен системой и активирован (tpm.msc показывает состояние «The TPM is ready for use» или аналог).

- SpecVersion указывает 2.0 для устройств, которые должны соответствовать Windows 11.

- BitLocker успешно включает диск и может быть восстановлен с использованием резервной информации.

- Windows Hello и другие функции, зависящие от TPM, работают корректно.

Сценарии, когда TPM 2.0 не решит проблем

- Если приложение использует слабые криптографические схемы поверх TPM — обновление TPM само по себе не исправит приложение.

- При наличии физического доступа злоумышленника к устройству без физической защиты TPM не гарантирует абсолютной безопасности.

- Если материнская плата не поддерживает TPM 2.0, простая прошивка не заменит необходимость аппаратной совместимости.

Справочник команд и быстрых проверок

- Открыть оснастку TPM:

tpm.msc - PowerShell:

Get-Tpm | Format-List * - Проверить статус BitLocker:

manage-bde -status

Совет по безопасности после миграции

- Всегда храните резервную копию ключей восстановления BitLocker в надёжном месте (например, корпоративном хранилище секретов или записанном офлайн).

- Периодически проверяйте логи и состояние TPM, особенно после обновлений BIOS.

- Не используйте неподтверждённые обходные пути, если вам важна поддержка и обновления от Microsoft.

Примеры альтернативных подходов и когда их выбирать

- Для виртуальных тестовых сред — vTPM удобен и достаточен.

- Для высокой защищённости конечных точек в корпоративной среде — дискретный TPM + централизованное управление ключами.

- Для большинства домашних ноутбуков — встроенный fTPM обычно приемлем.

Диаграмма принятия решения

flowchart TD

A[Проверка TPM] --> B{TPM обнаружен?}

B -- Нет --> C[Проверить документацию платы и возможности установки модуля]

B -- Да --> D{SpecVersion 2.0?}

D -- Да --> E[Продолжать подготовку к Windows 11]

D -- Нет --> F{Материнская плата поддерживает TPM 2.0?}

F -- Да --> G[Установить совместимый модуль/обновить BIOS]

F -- Нет --> H[Рассмотреть замену устройства или ограниченные сценарии]

C --> I[Если невозможно — рассмотреть замену/апгрейд]

G --> E

H --> IЗаключение

TPM 2.0 — более современный и безопасный стандарт по сравнению с TPM 1.2: он поддерживает современные алгоритмы (SHA-256, ECC), расширенные иерархии и дополнительные возможности, которые прямо используются в Windows 11 и в актуальных функциях безопасности. Если вы планируете обновление до Windows 11 или внедрение современных функций защиты, выбор TPM 2.0 — это долгосрочно более корректное решение.

Для домашних пользователей обычно достаточно включить встроенный fTPM или установить поддерживаемый модуль, если материнская плата это позволяет. Для организаций рекомендуется провести аудит, пилотное развертывание и централизованное управление ключами.

Важно: не торопитесь с обходными путями и неофициальными методами установки Windows 11 без TPM — они могут привести к потере поддержки, проблемам с обновлениями и угрозам безопасности.

Краткое резюме:

- TPM защищает ключи и обеспечивает проверку целостности загрузки.

- TPM 2.0 технически превосходит TPM 1.2 и является требованием для большинства установок Windows 11.

- Проверьте устройство, включите/активируйте TPM в UEFI/BIOS и сделайте резервную копию ключей перед миграцией.

Похожие материалы

Как устранить прерывания звука на YouTube

Apple Music: пробный период 1 мес, как получить 6

Xbox One S теряет интернет — полное руководство

Как создать аккаунт Disney+ из любой страны

HBO Max — 20% скидка на месячные планы