Песочницы: как изолировать и безопасно запускать программы

Быстрые ссылки

Как песочницы защищают системы

Что уже запускается в песочнице

Как поместить любую программу в песочницу

Песочница — это важный приём в кибербезопасности. Она изолирует программу, ограничивая её возможности и предотвращая доступ к остальной системе. Многие программы, с которыми вы уже работаете, запускают части кода в изолированной среде по умолчанию.

Вы также можете создать собственную песочницу, чтобы безопасно тестировать, анализировать или запускать сомнительное программное обеспечение. В такой среде вредоносный код не сможет испортить данные и не получит доступ к вашей личной информации.

Что такое песочница простыми словами

Песочница — это специальная среда с ограниченными правами для запуска приложений. Она даёт программе только те ресурсы и разрешения, которые необходимы для её работы, и больше ничего. Это принцип наименьших привилегий: приложение не имеет прав, которыми злоумышленник мог бы воспользоваться.

Определение в одну строку: песочница — это изолированная среда с контролем доступа, ограничивающая возможности исполняемого кода.

Важно: песочница снижает риск, но не даёт абсолютной гарантии — уязвимости на уровне ядра или эскалация привилегий могут позволить выйти из неё.

Как песочницы обеспечивают безопасность

- Ограничение доступа к файлам. Программа видит только виртуальную файловую систему или выбранные папки.

- Ограничение сети. Можно запретить исходящие/входящие подключения или разрешить только локальные.

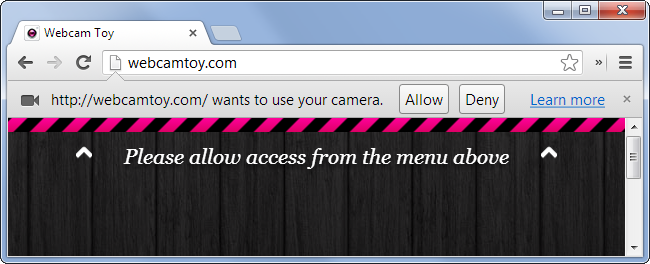

- Ограничение устройств. Доступ к камере, микрофону и другим устройствам возможен только при явном разрешении.

- Ограничение привилегий. Процесс работает с минимальными правами, без прав администратора.

- Контроль ресурсов. Лимитирование оперативной памяти, CPU и дискового пространства.

Эти меры минимизируют потенциальный ущерб, даже если код в песочнице содержит вредоносные инструкции.

Что уже работает в песочнице на ваших устройствах

Многое из того, что вы используете ежедневно, уже частично или полностью изолировано:

- Веб-страницы. Современные браузеры запускают JavaScript и другие элементы в изолированной среде. Код страницы не может напрямую читать локальные файлы без явного разрешения.

- Содержимое плагинов. Плееры и плагины (исторически: Flash, Silverlight) запускались в отдельных песочницах. Плагины часто становятся целью атак, поэтому их изоляция повышает безопасность.

- PDF и документы. Просмотрщики документов (например, современные версии Adobe Reader и офисных пакетов) используют режимы изоляции, чтобы макросы и вредоносные вложения не получили прямой доступ к системе.

- Браузеры. Многие браузеры запускают вкладки и процессы в режиме с пониженной привилегией. Даже если вкладка скомпрометирована, ущерб ограничен.

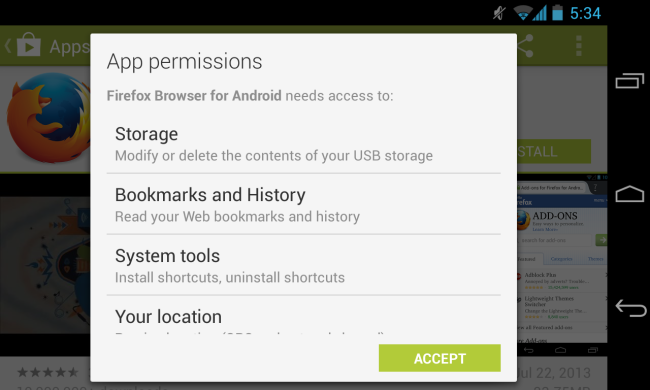

- Мобильные приложения. Платформы iOS и Android изолируют приложения друг от друга и от системных ресурсов. Приложение должно запросить разрешения для доступа к местоположению, камере или контактам.

- Компоненты ОС. На Windows User Account Control (UAC) ограничивает доступ к системным настройкам и файлам, но это не полноценная песочница — скорее элемент контроля привилегий.

Замечание: не все приложения по умолчанию запускаются в песочнице. Классические десктопные программы часто работают с полными правами пользователя.

Когда песочница уже не сработает

- Уязвимости ядра. Если вредоносный код использует уязвимость ядра, он может выйти из песочницы.

- Повышение привилегий. Ошибки в механизмах контроля прав могут позволить эскалацию.

- Неправильная конфигурация. Некорректные ограничения (например, смонтированные каталоги хоста) делают песочницу неэффективной.

- Доверенные компоненты. Подключение к внешним сервисам или общим папкам может обеспечить канал для доступа к хосту.

Песочница — это слой защиты, а не полная изоляция от любых рисков.

Как поместить любую программу в песочницу — варианты и инструменты

Ниже перечислены практические способы изоляции приложений. Выберите тот, который соответствует вашей задаче и уровню опыта.

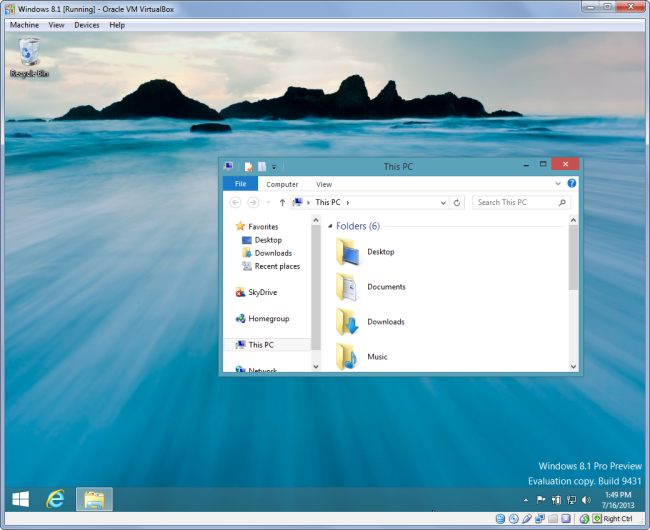

Виртуальные машины

- Примеры: VirtualBox, VMware, Hyper-V.

- Что делает: запускает отдельную операционную систему поверх виртуализированного оборудования.

- Плюсы: сильная изоляция, можно снимать снимки (snapshots) и возвращаться к предыдущему состоянию.

- Минусы: потребляет ресурсы, требует настройки виртуальной сети и хранения образов.

Совет: используйте снимки перед установкой сомнительного ПО, чтобы быстро откатить систему.

Специализированные утилиты для Windows

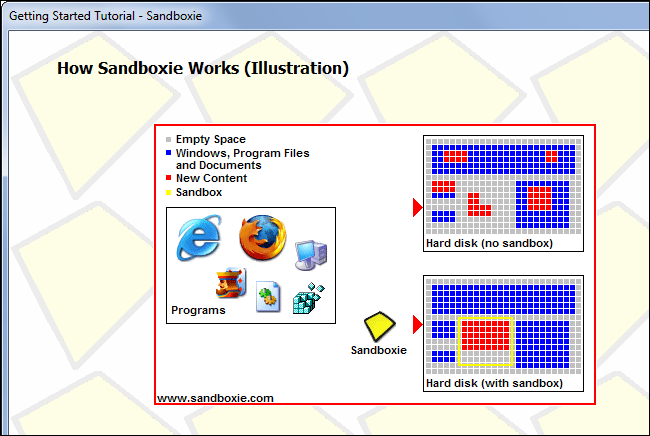

- Sandboxie. Создаёт изолированные среды для отдельных приложений. Позволяет запускать браузеры, установщики и другие программы так, чтобы они не писали в системные каталоги.

- Контрольные шаги: установите Sandboxie, запустите приложение через интерфейс песочницы, проверьте изоляцию и откат.

Контейнеры и инструментальные средства для Linux

- Firejail, Bubblewrap, Flatpak. Легковесные средства изоляции для приложений на Linux.

- Контейнеры (Docker, Podman). Полезны для серверных приложений и воспроизводимой среды, но требуют внимания к правам доступа к хосту.

- SELinux и AppArmor. Механизмы контроля доступа на уровне ядра, позволяющие жестко ограничивать действия приложений.

Изолированные аккаунты и политики

- Для простых случаев создайте локальную учётную запись с минимальными правами и запускайте подозрительные приложения из неё.

- Настройте политики групп (GPO) или MDM для корпоративных устройств, чтобы ограничивать установку и доступ к ресурсам.

Практическая методика тестирования приложения в песочнице

Мини‑методология для безопасного анализа ПО:

- Подготовка. Создайте чистую виртуальную машину или новую песочницу. Отключите интеграции с хостом (общие папки, буфер обмена).

- Сохранение состояния. Сделайте снимок (snapshot) или сохраните образ перед тестом.

- Запуск. Установите и запустите приложение внутри песочницы.

- Наблюдение. Отслеживайте сетевую активность, процессы, создание файлов и изменения реестра (Windows).

- Ограничение. По необходимости ограничьте доступ к сети или устройствам.

- Откат. После теста вернитесь к снимку, чтобы удалить следы приложения.

- Документация. Запишите наблюдения, индикаторы компрометации и шаги отката.

Эта методика подходит для разовой проверки, а также для регулярного анализа подозрительного ПО.

Ролевые чеклисты

Для конечного пользователя:

- Не устанавливайте ПО из ненадёжных источников.

- Запускайте подозрительные программы в виртуальной машине или через Sandboxie.

- Не предоставляйте приложению прав администратора без нужды.

Для системного администратора:

- Настройте снапшоты для тестовых VM.

- Централизованно управляйте политиками доступа и разрешениями.

- Внедрите мониторинг активности песочниц.

Для разработчика безопасности:

- Тестируйте эвристиками сетевой активности и файловых операций.

- Используйте средства динамического анализа и инструменты трассировки системных вызовов.

- Документируйте возможные векторы выхода из песочницы.

Критерии приёмки тестовой среды

- Среда запускается без доступа к критичным папкам хоста.

- Сеть либо полностью ограничена, либо контролируемая и журналируемая.

- Снимок ОС создан до запуска и успешно откатывается.

- Логи активности собираются и доступны для анализа.

Когда выбирать виртуальную машину, а когда контейнер

- Выбирайте виртуальную машину, если нужна полная изоляция ОС, независимость от хоста и возможность использовать другой дистрибутив.

- Выбирайте контейнеры для лёгкой и быстрой изоляции сервисов на сервере, когда важна скорость развертывания и репродуцируемость.

Когда песочница может не помочь

- Если вредонос использует уязвимость гипервизора или ядра.

- Если вы случайно предоставили доступ к общим ресурсам хоста.

- Если приложение требует прав администратора и вы им их дали.

Важно: всегда сочетайте песочницы с другими мерами — обновлениями, антивирусом и принципом минимальных прав.

Советы по безопасности и приватности при использовании песочниц

- Отключайте интеграцию с хостом: общие папки, буфер обмена, перетаскивание.

- Логируйте сетевую активность и используйте прокси для анализа трафика.

- Обновляйте гипервизор и средства изоляции, чтобы закрывать уязвимости.

- Не используйте одну и ту же виртуальную машину для доверенного и недоверенного ПО.

Совместимость и миграция между платформами

- Windows: Sandboxie, Hyper-V, VirtualBox, VMware. Windows 10/11 имеют встроенную функцию Windows Sandbox в Pro/Enterprise.

- macOS: виртуальные машины (Parallels, VMware Fusion), встроенная защита System Integrity Protection (SIP) и контейнерные решения.

- Linux: Firejail, Bubblewrap, Docker, SELinux/AppArmor.

При миграции среды убедитесь, что права и политики изоляции правильно перенесены и что нет нечаянных подключений к хосту.

Небольшая галерея крайних случаев

- Приложение с сетевыми соединениями к внешним сервисам — внимательно фильтруйте трафик.

- Утилиты для работы с ядром — не пускайте такие утилиты в лёгкие песочницы.

- Инсталляторы драйверов — требуют отдельной виртуальной машины или тестовой среды.

Краткий словарь терминов

- Песочница — изолированная среда для запуска кода.

- Гипервизор — ПО для запуска виртуальных машин.

- Снапшот — точка сохранения состояния виртуальной машины.

- Эскалация привилегий — получение процессом более высоких прав.

Итог и рекомендации

Песочницы — эффективный инструмент для снижения риска при запуске неизвестного или потенциально опасного ПО. Для обычных пользователей большинство угроз уже ограничено браузером и мобильными платформами. Для анализа и тестирования используйте виртуальные машины или специализированные утилиты, создавайте снимки, отключайте интеграции с хостом и документируйте результаты.

Важно: песочница уменьшает риск, но не устраняет его полностью. Сочетайте изоляцию с актуальными обновлениями, мониторингом и принципами минимальных прав.

Примечание: если нужно быстро начать и у вас Windows Pro/Enterprise, рассмотрите встроенный Windows Sandbox или бесплатный VirtualBox для создания тестовой машины.

Ключевые шаги на заметку:

- Подготовьте отдельную среду и снимок.

- Отключите интеграции с хостом.

- Запускайте, мониторьте, откатывайте.

Полезные шаблоны действий

- Проверка перед запуском: источник загрузки, цифровая подпись, репутация файла.

- Быстрый запуск в VM: импорт чистого образа → создать снимок → установить приложение → наблюдать → откат.

Контрольные вопросы

- Имеет ли тестовая среда доступ к реальным файлам?

- Логи сетевой активности собраны?

- Может ли приложение взаимодействовать с другими приложениями на хосте?

Похожие материалы

Режим инкогнито на iPhone и Mac — как включить

Проверка состояния батареи iPhone и iPad

Скорость воспроизведения Netflix: как менять и зачем

Группировка объектов в коллекции в Blender

Как добавить блог в профиль Goodreads