Что делать при повторных заражениях вредоносным ПО на «чистом» устройстве

Быстрые ссылки

Тест на возможные бэкдоры

Будьте осторожны с внешними устройствами

Практикуйте безопасный серфинг

Ограничьте привилегии пользователей

Если ничего не помогает — отформатируйте устройство

Повторные заражения вредоносным ПО на вроде бы «чистом» устройстве не только раздражают — они часто указывают на серьезную угрозу безопасности. Понять, почему это происходит, и оперативно устранить проблему важно для защиты данных и сохранения целостности системы.

Тест на возможные бэкдоры

Бэкдор — это любое средство, которое даёт злоумышленнику скрытый доступ к системе, позволяя снова и снова восстанавливать вредоносные компоненты. Типичные признаки наличия бэкдора: необычная сетевая активность, несанкционированные изменения файлов, частые сбои приложений, всплывающие окна и перегрев устройства.

Коротко: бэкдоры (Trojan, RAT и пр.) остаются активными в системе, даже если видимые элементы удалены. Для обнаружения и удаления используйте комбинацию инструментов и процедур.

Методы обнаружения

Проведите комплексное сканирование системы: используйте антивирусы и анти‑малварь инструменты (например, Malwarebytes, Kaspersky, Windows Defender). Разные движки находят разные образцы — комбинированный подход повышает шансы найти скрытые компоненты.

Специализированные детекторы руткита: инструменты вроде Malwarebytes Anti‑Rootkit (для Windows) и chkrootkit или rkhunter (для Linux) помогают выявлять руткиты, которые маскируют себя от обычных антивирусов.

Проверьте автозагрузку и реестр: вредоносные программы часто добавляют записи автозапуска. На Windows используйте Диспетчер задач, msconfig или Autoruns (Sysinternals) для поиска подозрительных элементов. На macOS — проверяйте LaunchAgents/LaunchDaemons, на Linux — systemd‑юниты и crontab.

Анализ системных логов: изучите логи входов в систему, сетевой трафик и события безопасности. На Windows — Event Viewer; на Linux — /var/log (auth.log, syslog), auditd. Обратите внимание на необычные IP‑адреса и времена активности.

Мониторинг сети: временно изолируйте устройство от сети и затем включайте сеть в контролируемой среде. Используйте сетевые анализаторы (Wireshark, tcpdump) и IDS/IPS (Suricata, Snort) для выявления исходящих соединений к C2 (command-and-control).

Удаление и валидация

Если бэкдор найден, изолируйте устройство: отключите от сети, отключите внешние носители, заблокируйте учётные записи.

Попытайтесь удалить обнаруженные компоненты в безопасном режиме или с загрузочного носителя (Live USB). После удаления повторно просканируйте системой с другими инструментами.

Если бэкдор глубоко внедрён (в загрузчик, прошивку или аппаратный контроллер), простое удаление файлов не спасёт. В таких случаях рассмотрите профессиональную помощь или замену/прошивку компонентов.

Важно: при работе с бэкдорами не оставляйте устройство подключённым к критичным сетям — злоумышленник может использовать его как мост.

Будьте осторожны с внешними устройствами

Общий источник повторных заражений — внешние носители: USB‑флешки, SD‑карты, внешние SSD/HDD. Если вы практикуете цифровую гигиену, но устройство всё равно инфицируется, вероятно, заражённые USB или кабели становятся каналом передачи.

Что делать с внешними носителями

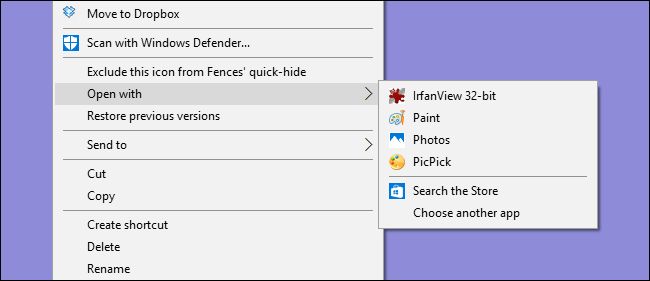

Отключите Autorun/AutoPlay: на Windows отключите автозапуск для всех носителей. Это предотвращает автоматическое выполнение программ с подключённых устройств.

Используйте защиту от записи: включайте механический или программный режим «write‑protect» при переносе данных, чтобы предотвратить запись вредоносных файлов на носитель.

Ограничьте совместное использование: держите отдельные флешки для домашнего и рабочего использования. Не смешивайте окружения.

Сканируйте носители отдельно: перед копированием файлов сканируйте их на заражения и проверяйте целостность контрольными суммами, если это критичные файлы.

Перейдите на облачные обмены: для обмена важными файлами пользуйтесь проверенными облачными сервисами и скачивайте только необходимое. Сканируйте скачанные файлы локально.

Примечание: существуют специализированные USB‑атаки (Rubber Ducky, «злой» кабель), которые эмулируют клавиатуру или сеть. Подключайте только проверенные устройства и избегайте неизвестных кабелей/приборов.

Практикуйте безопасный серфинг

Небезопасные привычки при работе в интернете — частая причина первичного проникновения: фишинг, drive‑by‑downloads, вредоносные расширения. Адекватные меры снижают риск попадания новых образцов вредоносного ПО.

Практические правила:

Используйте современный браузер и держите его обновлённым (Google Chrome, Mozilla Firefox, Microsoft Edge). Браузеры регулярно получают патчи безопасности.

Внимательно проверяйте ссылки: наводите курсор перед кликом, проверяйте домен и протокол. Не переходите по ссылкам из подозрительных писем или мессенджеров.

Скачивайте из официальных источников: приложения — только из официальных маркетов; драйверы и ПО — с сайта производителя.

Предпочитайте HTTPS: сайты с https шифруют трафик; современные браузеры предупреждают о незашифрованных ресурсах.

Ограничьте расширения: удаляйте неиспользуемые расширения, проверяйте разрешения у тех, что остаются.

Используйте блокировщики контента и рекламы: uBlock Origin или подобные снижают риск загрузки вредоносного рекламного контента.

Многофакторная аутентификация (MFA): для критичных сервисов включите MFA, чтобы снизить риск компрометации учётных записей.

Ограничьте привилегии пользователей

Для установки и выполнения большинства вредоносных программ требуются повышенные права. Принцип наименьших привилегий (PoLP) уменьшает поверхность атаки: давайте пользователям и приложениям только те права, которые им действительно нужны.

Шаги по внедрению PoLP:

Создайте стандартные учётные записи для повседневной работы. Административную учётную запись используйте только для задач администрирования.

Ограничьте установку ПО: запретите пользователям устанавливать программы без одобрения администратора. На Windows можно настроить политику AppLocker, на macOS — Gatekeeper и MDM, на Linux — использовать пакеты и права sudo.

Аудит прав: регулярно проверяйте, кто и какие права имеет. Удаляйте неиспользуемые учётные записи и назначенные права.

Изолируйте сервисы: располагайте критичные сервисы в отдельно управляемых средах (виртуальные машины, контейнеры) с ограниченными правами.

Имейте процессы одобрения и документируйте исключения: если необходимо дать временные права, фиксируйте срок и цель.

Объясните членам семьи/коллегам риски: делитесь простыми правилами — не скачивать неизвестные программы, не передавать пароли, не нажимать на подозрительные всплывающие окна.

Если ничего не помогает — отформатируйте устройство

Полная переустановка ОС или форматирование диска — крайняя, но гарантированная мера удаления большинства видов вредоносного ПО. Однако этот шаг удаляет пользовательские данные и настройки, поэтому предварительно создайте чистую резервную копию только нужной информации.

Ключевые моменты при форматировании:

Создайте резервную копию данных, но не копируйте исполняемые файлы или подозрительные объекты. Резервная копия должна содержать только документы и медиа; перед восстановлением просканируйте её.

Переустановите систему с официального установочного носителя или загрузочного образа: используйте официальный ISO производителя или инструменты вашего поставщика ОС.

Обновите прошивки и BIOS/UEFI до последней версии перед восстановлением данных, если есть подозрение на эксплойт в прошивке.

После установки сразу установите обновления ОС и драйверов, антивирус и создайте стандартную учётную запись для работы.

После восстановления данных просканируйте их повторно и проверяйте поведение системы в течение нескольких дней.

Важно: если вредоносное ПО было в сети, которую вы используете (NAS, маршрутизатор, другие ПК), очистите и эти устройства — иначе реинфицирование может произойти снова.

Playbook: пошаговый план реагирования на повторные заражения

Изоляция

- Отключите устройство от сети (Wi‑Fi, кабель, Bluetooth).

- Отключите внешние носители и извлеките сетевые кабели.

Сбор артефактов

- Снимите журналы событий, сетевой трафик (если возможно), снимок автозапуска.

- Сохраните список запущенных процессов и список установленных программ.

Первичное сканирование

- Сканирование несколькими инструментами (антивирус + антируткит).

- Используйте загрузочные сканеры с флешки/Live‑CD.

Локализация источника

- Проверка автозагрузки, планировщика задач, драйверов, сервисов.

- Мониторинг исходящих соединений к неизвестным адресам.

Устранение

- Удалите обнаруженные компоненты безопасными средствами.

- При глубоком внедрении — восстановление из чистого образа или форматирование.

Восстановление и валидация

- Обновите систему и установите защитное ПО.

- Проведите нагрузочное тестирование и мониторинг в течение 7–14 дней.

Документирование и профилактика

- Запишите ход инцидента, уроки и изменения в политике безопасности.

- Настройте регулярные сканирования и обзор прав пользователей.

Руководство инцидента: шаблон действий для домашних и корпоративных пользователей

Чек‑лист для домашнего пользователя:

- Отключить от сети

- Создать резервную копию важных данных (без исполняемых файлов)

- Просканировать с двух разных инструментов

- Удалить найденные объекты и переустановить ОС при необходимости

- Сменить пароли с чистого устройства

Чек‑лист для администратора малого бизнеса:

- Изолировать заражённый хост и сегмент сети

- Проверить точки входа: RDP, VPN, веб‑приложения

- Выполнить форензическую съёмку логов и сохранить артефакты

- Очистить или заменить скомпрометированные образы и устройства

- Информировать заинтересованные стороны и при необходимости регуляторы

Критерии приёмки (тесты, чтобы убедиться, что угроза устранена)

- Отсутствие подозрительных автозагрузок и неизвестных сервисов.

- Нет активных исходящих соединений к неизвестным IP/доменным именам.

- Повторные полные сканирования несколькими движками не находят угроз.

- Устройство стабильно работает в течение минимум 7–14 дней без признаков рецидива.

- Логи входов/событий не показывают аномалий.

Мини‑методология для проверки после очистки

- Подключите устройство в изолированную сеть с мониторингом.

- Используйте свежую образную установку ОС и не восстанавливайте исполняемые файлы из бэкапа.

- Включите детальный логинг и мониторинг трафика.

- Наблюдайте поведение 7–14 дней, проверяйте на попытки исходящих соединений.

Дерево решений (быстрая помощь)

flowchart TD

A[Устройство регулярно заражается?] -->|Да| B{Есть ли доступ к другому чистому устройству?}

B -->|Да| C[Изолировать заражённое устройство и работать с чистого]

B -->|Нет| D[Использовать Live‑USB для анализа]

C --> E{Найдены признаки бэкдора?}

D --> E

E -->|Да| F[Сделать форензический снимок, обратиться к специалисту]

E -->|Нет| G[Сканирование + восстановление из чистого образа]

F --> H[Возможна переустановка/прошивка оборудования]

G --> I[Мониторинг 14 дней]

H --> I

I --> J[Инцидент закрыт при отсутствии рецидива]Риски и смягчения

- Риск: рецидив из заражённой сети или NAS. Смягчение: очистите все устройства в сети, обновите маршрутизатор и смените пароли.

- Риск: компрометация учётных записей. Смягчение: смените пароли и включите MFA с чистого устройства.

- Риск: вредоносная прошивка. Смягчение: обновите/прошивайте оборудования только с официальных источников; при сомнении замените устройство.

Краткий словарь (одной строкой)

- Бэкдор — скрытый канал доступа, позволяющий злоумышленнику управлять системой.

- Руткит — тип ПО, маскирующий присутствие вредоносных компонентов.

- PoLP — принцип наименьших привилегий, дающий минимум прав для работы.

- Drive‑by‑download — загрузка вредоносного кода через посещение сайта.

Примеры инструментов и заметки о совместимости

- Windows: Autoruns (Sysinternals), Event Viewer, Windows Defender, Malwarebytes.

- Linux: chkrootkit, rkhunter, auditd, systemd‑journal, tcpdump.

- macOS: проверки LaunchAgents/Daemons, EtreCheck, MDM‑инструменты.

Примечание: комбинируйте инструменты разных вендоров — это повышает шанс обнаружения сложных образцов.

Заключение

Постоянные повторные заражения — сигнал того, что угроза либо глубоко укоренилась, либо источник заражения остаётся в окружении (носители, сеть, прошивка). Последовательный подход: изоляция, сбор артефактов, многодвижковое сканирование, устранение и валидация — уменьшает вероятность рецидива. Если сомневаетесь в глубине компрометации, обратитесь к специалистам по цифровой безопасности.

Важно: превентивная работа (обновления, PoLP, осторожный серфинг и проверка внешних носителей) — дешевле и безопаснее, чем борьба с постоянными рецидивами.