Как работает и настраивается Exploit Protection в Windows Defender

Быстрые ссылки

- Как работает Exploit Protection в Windows Defender

- Как проверить, включён ли Exploit Protection

- Как настроить Exploit Protection в Windows Defender

Введение и контекст

Начиная с обновления Fall Creators Update Windows 10, в составе Windows Defender появилась встроенная система противодействия эксплойтам — Exploit Protection. Ранее многие использовали отдельный инструмент EMET (Enhanced Mitigation Experience Toolkit), а также сторонние решения вроде Malwarebytes Anti-Exploit. Теперь многие механизмы защиты, ранее доступные только через EMET, интегрированы в операционную систему и включены по умолчанию.

Exploit Protection фокусируется не на обнаружении вредоносных образов по сигнатурам, а на предотвращении типичных техник эксплуатации (например, использование уязвимостей памяти). При обнаружении подозрительного поведения защита завершает процесс или применяет смягчающие меры ещё до того, как атака сможет выполнить полезную нагрузку.

Важно: такие меры иногда вызывают проблемы совместимости с легитимными приложениями, поэтому Microsoft оставляет возможность настроить системные и программные правила и предоставляет режим аудита для безопасной проверки изменений.

Что такое Exploit Protection и чем оно отличается от антивируса

Коротко: антивирусы пытаются обнаружить и блокировать вредоносные файлы по сигнатурам и эвристике; Exploit Protection изменяет поведение процесса и ограничивает использование типичных техник эксплуатации, предотвращая успешное выполнение эксплойтов.

Пояснение одного предложения: эксплойт — это набор приёмов, позволяющих злоумышленнику воспользоваться уязвимостью программы с целью выполнения произвольного кода или повышения привилегий.

Преимущества Exploit Protection:

- Защищает от эксплуатационных техник (включая zero-day-атаки) до выпуска патчей.

- Встроен в ОС и включён по умолчанию.

- Позволяет применять разные правила для системы в целом и для отдельных программ.

Ограничения:

- Может вызвать несовместимости с некоторыми приложениями (особенно устаревшими или специфичными по архитектуре).

- Требует тестирования в корпоративной среде, прежде чем применять на критичных компьютерах.

Контролируемые функции: Controlled Folder Access

Windows 10 Fall Creators Update также добавил функцию Controlled Folder Access — защиту от программ-шифровальщиков, ограничивающую доступ к личным папкам (Documents, Pictures и т.д.) только доверенным приложениям. Она входит в набор Windows Defender Exploit Guard, но по умолчанию не включена.

Важно: Exploit Protection и Controlled Folder Access решают разные задачи и дополняют друг друга: первая предотвращает этические техники эксплуатации, вторая — прямое изменение файлов злоумышленником.

Как проверить, включён ли Exploit Protection

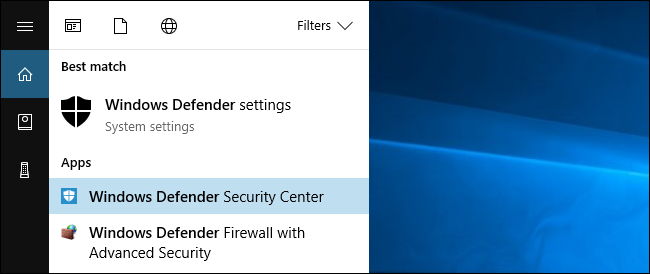

- Откройте меню Пуск и найдите «Windows Defender Security Center» (Центр безопасности Windows Defender).

- Запустите ярлык «Windows Defender Security Center».

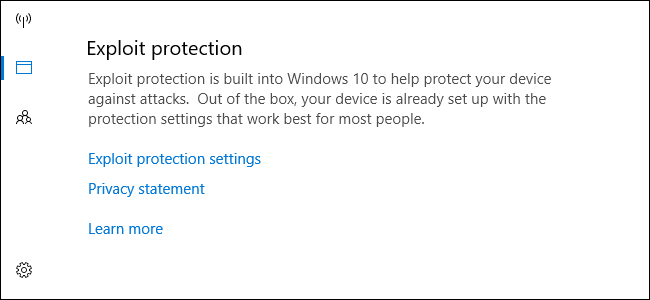

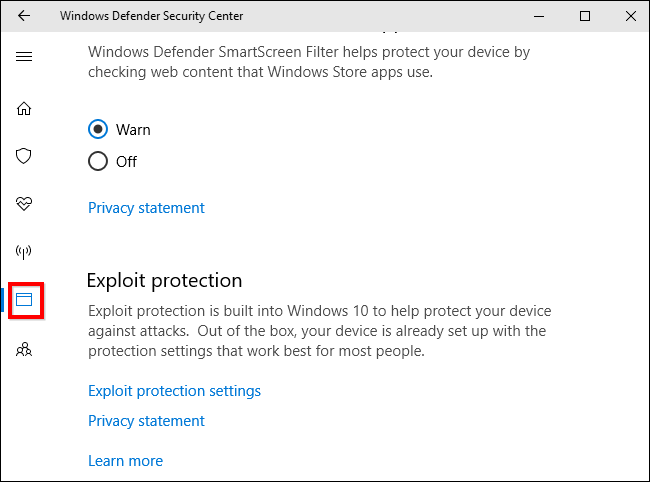

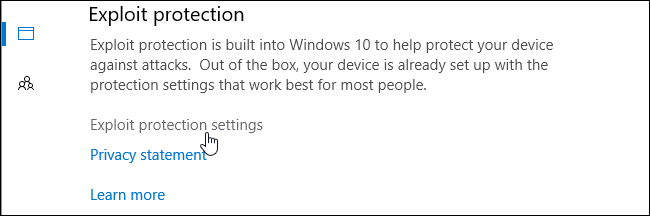

- В боковой панели выберите раздел “App & browser control” (Приложения и контроль обозревателя). Прокрутите вниз до секции “Exploit protection”. Там будет указано, что функция включена.

Если вы не видите эту секцию, вероятно, система ещё не обновлена до Fall Creators Update или более новой сборки Windows 10.

Как настроить Exploit Protection (рекомендации и предостережения)

Важно: обычным пользователям рекомендуется не менять системные параметры Exploit Protection. Разработчики Microsoft подобрали разумные значения по умолчанию. Настройка предназначена прежде всего для администраторов и специалистов по безопасности.

Если вы всё же хотите внести изменения — действуйте так:

- Откройте Windows Defender Security Center > App & browser control.

- Прокрутите вниз и нажмите “Exploit protection settings” (Настройки Exploit protection).

- Перейдите на вкладки System settings и Program settings и внимательно изучите доступные опции.

Вкладка System settings контролирует поведение по умолчанию для всех приложений. Вкладка Program settings позволяет задать исключения или специальные правила для отдельных исполняемых файлов — они переопределяют системные параметры.

Перечень системных опций

На вкладке System settings вы увидите следующие опции:

- Control flow guard (CFG)

- Data Execution Prevention (DEP)

- Force randomization for images (Mandatory ASLR)

- Randomize memory allocations (Bottom-up ASLR)

- Validate exception chains (SEHOP)

- Validate heap integrity

По умолчанию все включены, кроме Mandatory ASLR — последняя может вызвать проблемы совместимости, поэтому Microsoft оставляет её выключенной.

Полный список настроек (Program settings)

Вкладка Program settings даёт детальную конфигурацию для отдельных программ. Всего доступно 21 параметр:

- Arbitrary code guard (ACG)

- Block low integrity images

- Block remote images

- Block untrusted fonts

- Code integrity guard

- Control flow guard (CFG)

- Data Execution Prevention (DEP)

- Disable extension points

- Disable Win32k system calls

- Do not allow child processes

- Export address filtering (EAF)

- Force randomization for images (Mandatory ASLR)

- Import Address Filtering (IAF)

- Randomize memory allocations (Bottom-up ASLR)

- Simulate execution (SimExec)

- Validate API invocation (CallerCheck)

- Validate exception chains (SEHOP)

- Validate handle usage

- Validate heap integrity

- Validate image dependency integrity

- Validate stack integrity (StackPivot)

Каждый из этих параметров выполняет конкретную роль в защите процесса; для большинства пользователей описание уровня «что делает» достаточно, а глубокая настройка потребует знаний о внутреннем устройстве целевых программ.

Краткая справка по ключевым механизмам (глоссарий в одну строку)

- CFG — предотвращает перепрывы управления контролем, используемые при запуске вредоносного кода.

- DEP — запрещает выполнение кода из страниц памяти, помеченных как данные.

- ASLR (Mandatory/Bottom-up) — рандомизация расположения модулей и распределений памяти, усложняет предсказание адресов для атаки.

- SEHOP — проверка цепочек исключений для предотвращения их подмены.

- ACG — защита от исполнения произвольного кода через защ ёлку адресов.

- EAF/IAF — фильтрация адресов экспортированных функций/импортов, усложняющая переадресацию вызовов.

- Validate stack integrity (StackPivot) — защита от «перетаскивания» указателя стека (stack pivot) и подобных техник.

Практическое руководство и безопасные процедуры (SOP)

Ниже — упрощённая методика для безопасного внедрения изменений в Exploit Protection.

Шаг 1 — Анализ и планирование

- Определите критичные приложения и робастность ваших бизнес-процессов.

- Составьте список программ, которые потенциально могут конфликтовать с усиленными mitigations.

Шаг 2 — Тестирование в режиме аудита

- Переведите защите в режим Audit (при необходимости через групповые политики или локальные настройки).

- Соберите журналы и наблюдайте за сообщениями о том, какие mitigations были бы применены.

Шаг 3 — Применение поэтапно

- Для библиотек и сервисов начните с включения негрубых mitigations (CFG, DEP).

- Включайте более агрессивные опции (Mandatory ASLR, Disable Win32k) только после успешного тестирования.

Шаг 4 — Экспорт и распространение правил

- На экране настроек доступна кнопка “Export settings” — экспортируйте .xml для последующего импорта на другие компьютеры.

- Для массового развёртывания используйте Group Policy или PowerShell, как рекомендует Microsoft.

Шаг 5 — Мониторинг и откат

- Ведите логи; при проблемах быстро импортируйте сохранённый .xml с предыдущими значениями.

Примеры ошибок совместимости и как их избегать

Пример 1: браузер или плагин не запускаются после включения набора mitigations. Решение: переключите систему в режим аудита, изучите, какая опция мешает, затем отключите её для конкретного исполняемого файла через Program settings.

Пример 2: серверное приложение теряет возможность порождать дочерние процессы (например, для обновлений). Решение: проверьте опцию “Do not allow child processes” в списке Program settings и убедитесь, что она отключена для этого приложения.

Важно: если вы тестировали на рабочей станции и столкнулись с проблемой, сначала экспортируйте текущие настройки, затем восстановите предыдущую конфигурацию.

Роль администратора: чек-лист внедрения

- Подготовить контрольную группу машин для тестирования.

- Включить режим аудита и собрать набор логов в течение 1–2 недель рабочих нагрузок.

- Выделить списки приложений с ложными срабатываниями.

- Создать и проверить правила для каждой проблемной программы.

- Экспортировать финальные настройки и применить через Group Policy/PowerShell.

- Назначить ответственное лицо для мониторинга и обновления правил.

Роль домашнего пользователя: краткие рекомендации

- Не меняйте системные настройки Exploit Protection без необходимости.

- Если приложение перестало работать, сначала восстановите систему в прежнее состояние или импортируйте резервную конфигурацию.

- Рассмотрите использование Malwarebytes как дополнительного уровня защиты, если вы предпочитаете сторонний продукт.

Перенос с EMET и сроки поддержки

EMET официально не поддерживается на системах с Fall Creators Update и выше; он не может быть установлен на этих сборках и будет удалён при обновлении. Microsoft объявляла о прекращении поддержки EMET — последний рекомендованный путь для бизнеса — переход на Windows 10 и встроенные возможности Windows Defender Exploit Protection.

Дата окончания поддержки EMET, указанная Microsoft: 31 июля 2018 г. Если вы всё ещё используете старые версии Windows (например, Windows 7), EMET или сторонние продукты наподобие Malwarebytes могут обеспечить похожий уровень защиты.

Отладка и журналы — где смотреть

- Режим аудита собирает события, которые вы можете просмотреть и проанализировать перед применением новых правил.

- Для подробного аудита используйте журналы событий Windows и инструменты централизованного логирования в корпоративной среде.

Примечание: конкретные идентификаторы событий и схемы логов зависят от версии Windows и настроек телеметрии — при интеграции в SIEM/ELK учитывайте текущую документацию Microsoft.

Когда стоит обратить внимание на альтернативы

- Вы требуете возможности тонкой настройки через отдельный графический интерфейс или API — сторонние решения могут быть удобнее.

- У вас много устаревших приложений, несовместимых с агрессивными mitigations — сначала протестируйте в контролируемой среде.

- Вы хотите двойную защиту: антивирус + специализированный anti-exploit (например, Malwarebytes), особенно на рабочих местах с повышенным риском.

Мини-методология выбора настроек (эвристика)

- Всегда начинайте с Audit mode.

- Внедряйте сначала мягкие mitigations (CFG, DEP).

- Тестируйте приложения при реальной нагрузке 7–14 дней.

- Для проблемных программ создавайте исключения на уровне Program settings, не ослабляя системные правила.

- Документируйте каждое изменение и экспортируйте конфигурации.

Решение проблем: откат и runbook

Если после внесения изменений приложение перестало работать:

- Откройте Exploit protection и импортируйте предыдущий .xml, если сохранили.

- Если .xml нет — временно переключите систему в Audit mode и отключите недавно включённые опции.

- Проверите журналы событий, найдите связанное с запуском приложения событие и определите, какой mitigation сработал.

- Создайте правило в Program settings, отключающее конкретную опцию только для затронутого исполняемого файла.

Матрица риска и смягчения (качественно)

- Высокий риск (серверы, критичные службы): тестировать в изолированной среде, применять поэтапно, иметь план отката.

- Средний риск (рабочие станции разработчиков): использовать Audit mode, набирать обратную связь.

- Низкий риск (домашние ПК): использовать настройки по умолчанию и не трогать параметры.

Часто задаваемые вопросы — краткие ответы

Q: Нужно ли мне устанавливать EMET вместе с Windows 10? A: Нет. EMET не поддерживается на сборках Fall Creators Update и выше; используйте встроенную Exploit Protection.

Q: Exploit Protection ломает программы — что делать? A: Переключите в Audit mode, найдите проблемную опцию и отключите её только для нужного исполняемого файла через Program settings.

Q: Можно ли автоматически развернуть правила на корпоративных компьютерах? A: Да — экспортируйте .xml и применяйте через Group Policy или PowerShell по методикам, рекомендуемым Microsoft.

Итог и рекомендации

Exploit Protection в Windows Defender — полезный и мощный набор mitigations, встроенный в ОС и включённый по умолчанию. Для рядовых пользователей достаточно довериться умным настройкам Microsoft. Администраторам и специалистам по безопасности стоит использовать режим аудита, документировать и поэтапно внедрять изменения, а также экспортировать и централизованно разворачивать проверенные правила.

Важно: всегда сохраняйте резервные конфигурации и план отката перед внесением изменений.

Факто-бокс — ключевые моменты

- Exploit Protection встроен в Windows Defender с Fall Creators Update.

- System settings: 6 основных опций; Program settings: 21 детальная опция.

- EMET не поддерживается на новых сборках и его поддержка прекращена (последняя рекомендованная дата: 31 июля 2018 г.).

Краткое резюме:

- Защита по умолчанию подходит для большинства пользователей.

- Для корпоративного внедрения используйте режим аудита и поэтапную стратегию.

- Экспорт/импорт .xml ускоряет развёртывание и восстановление конфигураций.

Заметка: если вы хотите быстрый план действий для внедрения в предприятии — используйте чек-лист администратора выше и интегрируйте сбор логов в вашу систему мониторинга.

Похожие материалы

Полное руководство по sudo в Linux

Keyboard Locker — блокировка клавиатуры в Windows

Как использовать Android‑телефон как динамик для ПК

Как снизить нагрузку Chrome на CPU и батарею

Как очистить кэш на Android