Использование встроенного OpenSSH-клиента в Windows

Когда нужно управлять *nix‑машиной удалённо, почти всегда используют SSH. BSD‑ или Linux‑серверы обычно уже имеют демона OpenSSH. Чтобы «разговаривать» с этим демоном с Windows, нужен SSH‑клиент. Раньше на Windows чаще ставили PuTTY, но в последних версиях Windows 10/11 есть встроенный OpenSSH‑клиент. Его проще и быстрее использовать, чем ставить и настраивать сторонние клиенты.

Как проверить и установить OpenSSH‑клиент в Windows

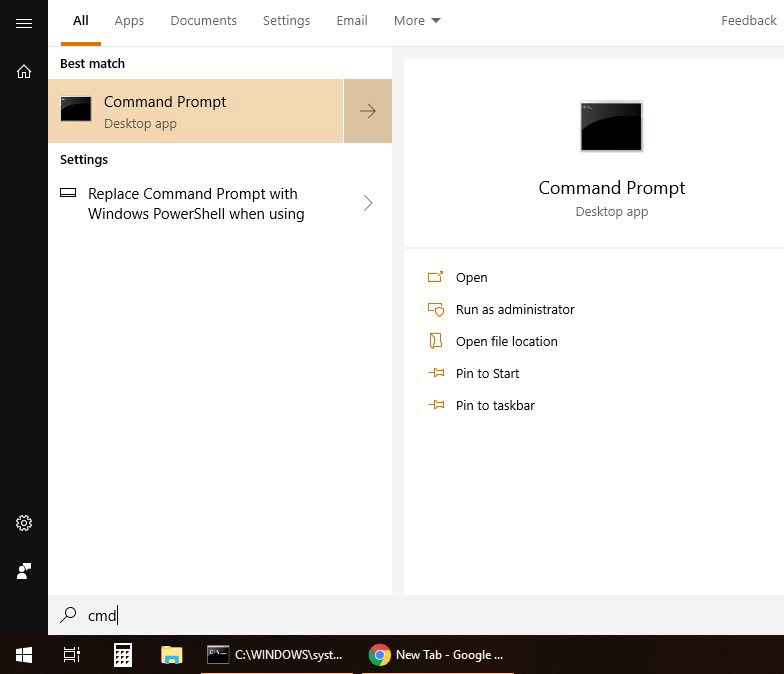

Сначала проверьте, установлен ли клиент. Нажмите клавишу Windows, введите cmd и откройте “Командную строку”.

В командной строке наберите:

sshЕсли появится краткая справка по ключам и синтаксису, клиент установлен — можно переходить к использованию.

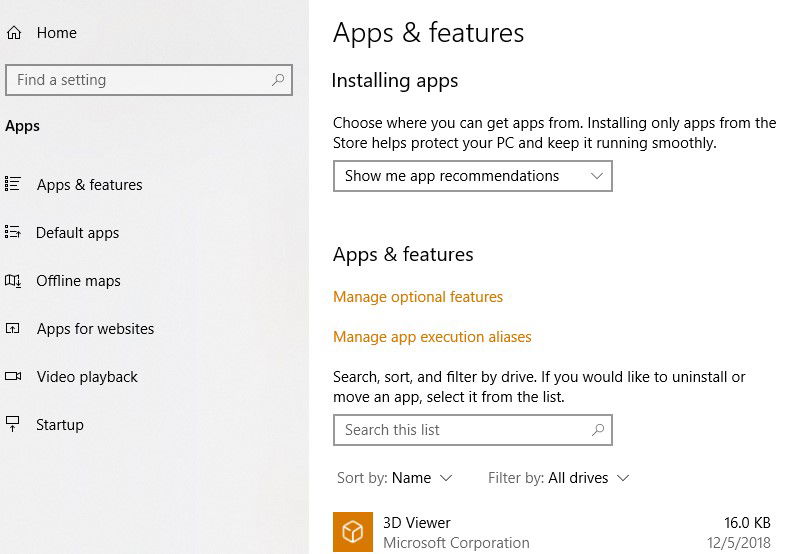

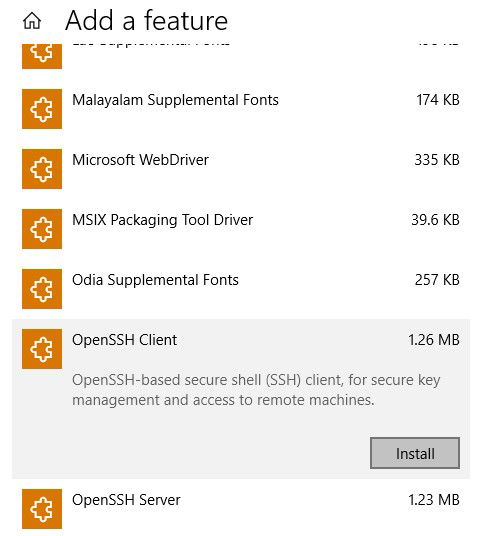

Если команда не распознана, откройте Пуск → введите “features” → откройте «Приложения и возможности» и нажмите «Управление дополнительными возможностями».

Далее нажмите «Добавить компонент», найдите “OpenSSH Client» и установите его. После установки команда ssh будет доступна.

Как пользоваться встроенным OpenSSH‑клиентом

Синтаксис команды такой же, как в Linux:

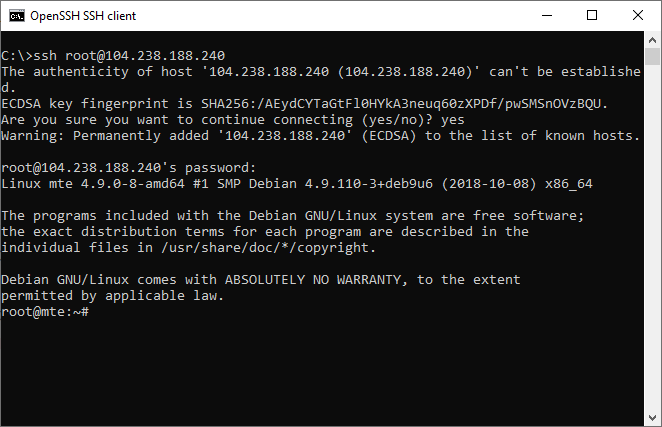

ssh username@IP-адрес-или-hostnameПримеры:

ssh root@203.0.113.1

ssh john@example.comПодключение по паролю

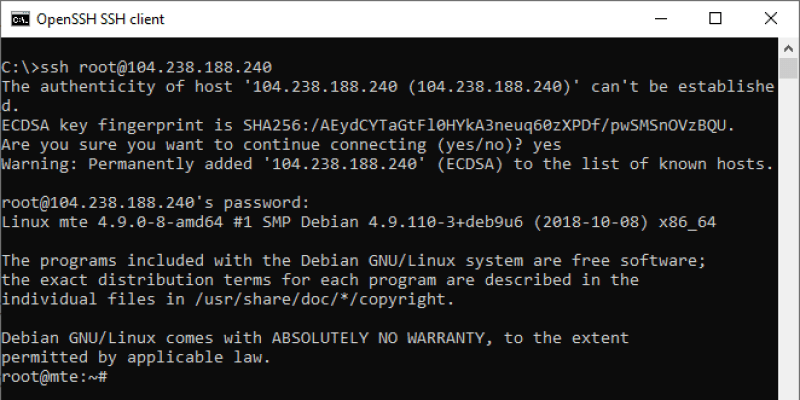

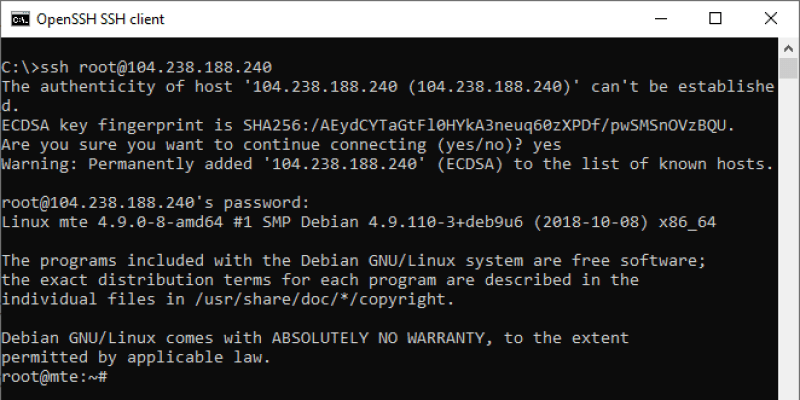

При подключении по паролю подтвердите отпечаток сервера (введите yes), затем введите пароль — символы не отображаются.

Однако эксплуатационная практика рекомендует использовать SSH‑ключи вместо паролей: автоматизированные боты массово перебирают пароли, тогда как закрытый ключ подобрать практически невозможно.

Как войти с помощью SSH‑ключей

На Windows доступна утилита ssh-keygen, её можно запускать в командной строке или PowerShell. Создайте пару ключей и добавьте публичный ключ в ~/.ssh/authorized_keys на сервере, затем запретите вход по паролю.

Пример создания ключа RSA 4096 бит в профиле пользователя (Windows):

ssh-keygen -t rsa -b 4096 -f %USERPROFILE%\.ssh\id_rsaИли запустите ssh-keygen без параметров и следуйте подсказкам — по умолчанию ключи сохранятся в %USERPROFILE%.ssh\id_rsa и id_rsa.pub.

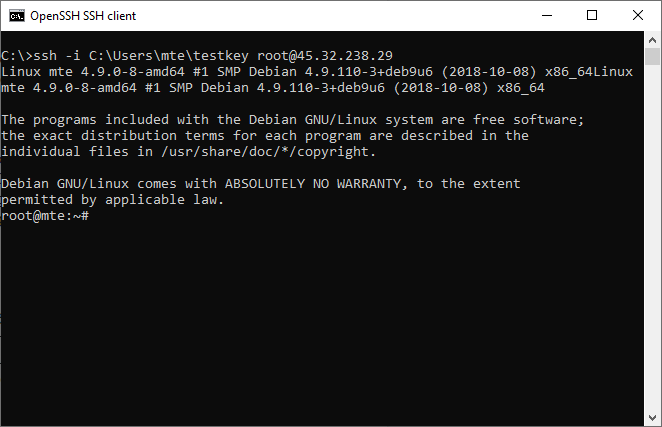

При входе можно указать путь к приватному ключу через параметр -i:

ssh -i C:\Users\mte\testkey root@203.0.113.1

Чтобы не указывать -i каждый раз, поместите приватный ключ в стандартную папку %USERPROFILE%.ssh и назовите его id_rsa. После первого подключения клиент создаст папку .ssh, если её ещё нет. Откройте её удобно через:

explorer %USERPROFILE%\.sshСкопируйте приватный ключ в эту папку и назовите id_rsa. После этого вход по ключу выполняется командой:

ssh root@203.0.113.1

Полезные параметры команды ssh

- -p — указать нестандартный порт сервера (по умолчанию 22). Пример:

ssh -p 4444 root@203.0.113.1 - -C — сжимать трафик между клиентом и сервером (полезно на очень медленных каналах)

- -v — подробный режим (verbose) для отладки соединения

Команда с несколькими параметрами:

ssh -p 4444 -C -v root@203.0.113.1Рекомендации по безопасности

- Отключите вход по паролю в /etc/ssh/sshd_config на сервере: установите PasswordAuthentication no и перезапустите sshd.

- Используйте ключи RSA/ECDSA/ED25519 с достаточной длиной (ED25519 рекомендуем по умолчанию: хорошая безопасность и короткие ключи).

- Проверьте права в папке .ssh: приватный ключ должен быть доступен только владельцу (в Linux chmod 600), в Windows убедитесь, что другие пользователи не имеют доступа к файлу ключа.

- Ограничьте вход по ключу с помощью опций authorized_keys (restrict, command=, from=) для критичных систем.

- При необходимости используйте fail2ban как дополнительный уровень, но не полагайтесь на него как на единственную меру.

Важно: сначала убедитесь, что ваш публичный ключ корректно добавлен на сервер до того, как вы отключите PasswordAuthentication, чтобы не потерять доступ.

Чек‑лист для администратора и пользователя

Администратор:

- Проверить, установлен ли OpenSSH Server на целевом Linux/BSD‑хосте

- Добавить публичный ключ в ~/.ssh/authorized_keys

- Настроить sshd_config (Port, PermitRootLogin, PasswordAuthentication)

- Установить мониторинг попыток входа и ротацию логов

Пользователь:

- Сгенерировать пару ключей через ssh-keygen

- Защитить приватный ключ (хранить в %USERPROFILE%.ssh, резервное копирование)

- Проверить доступность сервера по IP/hostname и порту

- При проблемах включить -v для диагностики

Мини‑методология внедрения (быстро)

- На тестовом сервере добавить ваш публичный ключ в authorized_keys.

- Проверить подключение по ключу с Windows (ssh -i path).

- Перенести ключ в %USERPROFILE%.ssh\id_rsa и повторить проверку без -i.

- Отключить вход по паролю на сервере.

- Настроить уведомления о неудачных попытках входа.

Типичные ошибки и как их исправить

- “Permission denied (publickey)”: убедитесь, что публичный ключ в authorized_keys совпадает с приватным, проверьте права файла и правильность пути.

- “Connection refused”: sshd не запущен или порт блокируется брандмауэром — проверьте firewall/ufw и systemctl status sshd.

- “Host key verification failed”: удалился старый отпечаток — удалите соответствующую строку хоста из %USERPROFILE%.ssh\known_hosts или используйте ssh-keygen -R host.

Быстрый справочник команд (cheat sheet)

# Проверить наличие ssh

ssh

# Подключиться по паролю

ssh user@host

# Подключиться с указанием ключа

ssh -i C:\path\to\key user@host

# Подключиться к порту 2222

ssh -p 2222 user@host

# Генерация ключа

ssh-keygen -t ed25519 -f %USERPROFILE%\.ssh\id_ed25519

# Открыть папку .ssh

explorer %USERPROFILE%\.sshКраткая памятка терминов

- SSH: защищённый протокол удалённого управления.

- sshd: демон SSH на сервере, принимает подключения.

- ssh: клиентская утилита для установления SSH‑соединений.

- authorized_keys: файл на сервере со списком разрешённых публичных ключей.

Заключение

Встроенный OpenSSH‑клиент в Windows делает удалённое администрирование серверов проще: синтаксис знакомый для пользователей Linux, доступны те же параметры и утилиты (sftp, scp). На практике стоит перейти на аутентификацию по ключам и настроить базовые меры безопасности, чтобы свести к минимуму риск перебора паролей ботами.

Важно: перед отключением входа по паролю всегда убедитесь, что ключи работают, чтобы не потерять доступ.

Ключевые команды и чек‑листы выше помогут быстро перейти от проверки наличия клиента к безопасному использованию SSH в Windows.

Похожие материалы

Исправить ошибку vc_runtimeMinimum_x64.msi

Как перейти на Docker Compose v2

Как заставить Windows озвучивать время

Как сжать видео на iPhone — простые способы

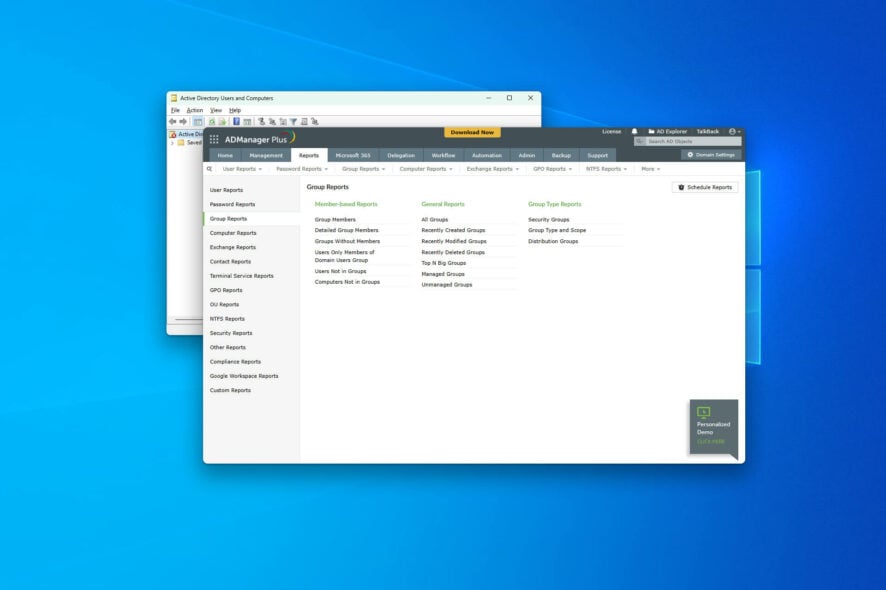

Просмотр групп Active Directory в Windows 10 и 11