Запуск GitHub Actions через webhook

Быстрые ссылки

- Почему использовать webhook?

- Настройка webhook-триггера для GitHub Actions

Почему использовать webhook?

GitHub Actions запускаются по событиям в репозитории: push, pull_request, релиз и т. п. В большинстве случаев этого достаточно. Однако есть сценарии, когда код репозитория не меняется, а сборку всё равно нужно перезапустить:

- обновились внешние зависимости (библиотеки, изображения, API-версии);

- поменялось содержимое CMS, требующее пересборки статического сайта;

- внешний процесс (CI/CD внешнего провайдера) должен инициировать сборку в вашем репозитории.

Webhooks решают эту задачу: любое приложение, умеющее делать HTTP‑запросы (любой язык + командная строка, например curl), может отправить уведомление в GitHub и запустить workflow.

Важно: сначала проверьте, нельзя ли обойтись встроенными триггерами Actions. Например, расписание (schedule) по cron покрывает регулярные билды. Если нужен один из встроенных триггеров — лучше использовать его.

Краткая дефиниция

- repository_dispatch — событие GitHub Actions, которое запускается внешним POST-запросом и может принимать параметр event_type для фильтрации.

Настройка webhook-триггера для GitHub Actions

- Убедитесь, что workflow работает локально и по обычным триггерам (push, pull_request и т.д.).

- Добавьте в ваш workflow секцию on: repository_dispatch. Это не обязательно заменяет другие триггеры — можно комбинировать.

Пример (фрагмент файла workflow.yml):

on:

push:

branches: [main]

repository_dispatch:

types: [dependency_update]

Параметр types — необязательный. Если вы планируете принимать разные внешние события в одном репозитории, указание типа поможет фильтровать запуски.

Формат URL и метод

Webhook отправляется как POST на URL репозитория API:

https://api.github.com/repos/{username}/{repo}/dispatchesЗаголовки и тело запроса

Обязательно укажите заголовок Accept и авторизационный заголовок Authorization с личным токеном (personal access token) с правами на репозиторий и Actions:

Accept: application/vnd.github+json

Authorization: token {personal_access_token}Тело запроса должно быть JSON и как минимум содержать event_type:

{ "event_type": "dependency_update" }Пример curl-запроса для теста (замените переменные на реальные значения):

curl -X POST \

-H "Accept: application/vnd.github+json" \

-H "Authorization: token $GITHUB_TOKEN" \

https://api.github.com/repos/your-username/your-repo/dispatches \

-d '{"event_type":"dependency_update"}'Генерация личного токена

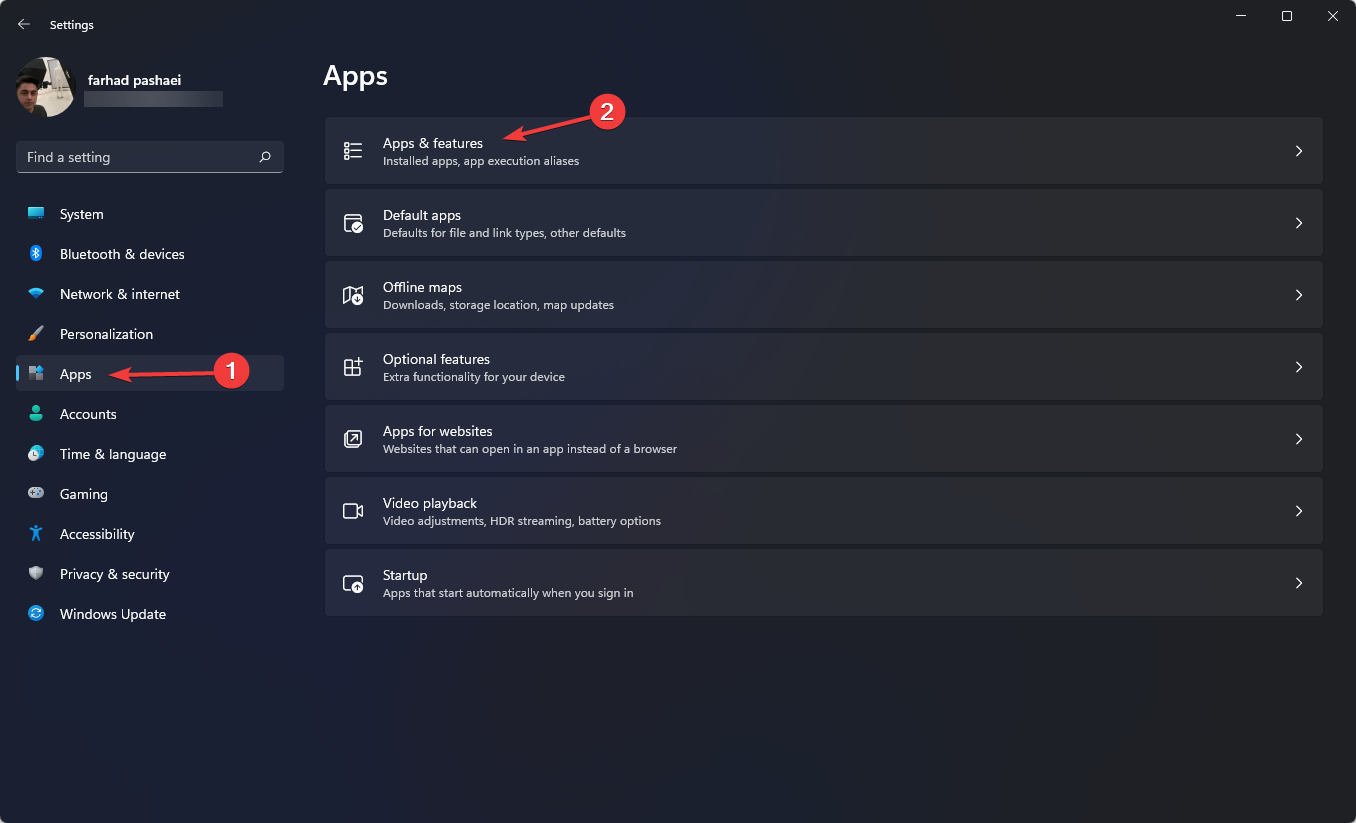

Перейдите в настройки GitHub → Developer settings → Personal access tokens и создайте новый токен. Токен должен иметь права доступа к репозиторию и Actions. Храните токен в безопасном месте (секреты CI, менеджер секретов).

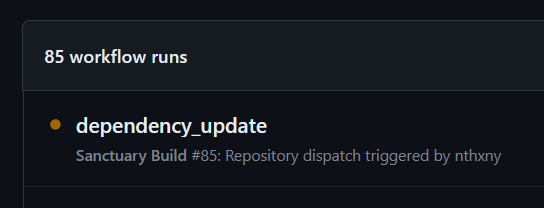

Если webhook корректно отправлен, вы получите HTTP 204 No Content, а workflow запустится и будет виден на вкладке Actions. В названии запуска будет использован event_type.

Тестирование и приёмка

Критерии приёмки:

- POST-запрос к /repos/{username}/{repo}/dispatches возвращает 204;

- в Actions появилась новая запись запуска workflow с указанным event_type;

- steps внутри workflow выполнились ожидаемо (build/test/deploy);

- все секреты и токены применены через защищённые механизмы (secrets или vault).

Тест-кейсы:

- Отправить корректный запрос с валидным токеном — ожидать 204.

- Отправить запрос без Authorization — ожидать 401 или 403.

- Отправить некорректный JSON — ожидать 400.

- Отправить допустимый event_type, но workflow без соответствующего on: — workflow не запускается.

Безопасность и рекомендации

- Используйте минимально необходимые права для токена.

- Храните токены как секреты (GitHub Secrets, HashiCorp Vault и т. п.), не в коде.

- Ограничьте отправку webhookов только доверенным сервисам.

- Логируйте события и ответы API для аудита.

- При подозрении на компрометацию — немедленно отозвать токен и создать новый.

Important: не публикуйте токен в открытых репозиториях.

Когда webhook не подходит (контрпримеры)

- Нужны регулярные билды по расписанию — лучше использовать schedule (cron).

- Разные ветки требуют отдельной логики, и вы предпочитаете ручной запуск — workflow_dispatch удобнее.

- Сложная маршрутизация событий и валидация — лучше использовать промежуточный сервис, который фильтрует и безопасно отправляет repository_dispatch.

Альтернативные подходы

- schedule: cron для регулярных сборок;

- workflow_dispatch: ручной запуск с возможностью передачи input-параметров через UI/API;

- Использование CI сторонних провайдеров с собственными триггерами и интеграцией в GitHub.

Руководство: шаги для интеграции внешнего приложения

- Реализуйте в приложении вызов POST к /dispatches.

- Сохраните токен в защищённом хранилище.

- Добавьте retry-логику на случай временных сетевых ошибок.

- Логируйте ответ API и идентификатор события в вашем аудите.

- Парсите результат workflow через API Actions при необходимости синхронизации статуса.

Чек-лист ролей

Для владельца репозитория:

- добавить repository_dispatch в workflow;

- обеспечить хранение секретов.

Для администратора CI/CD:

- сгенерировать PAT с минимальными правами;

- настроить мониторинг и алерты на неудачные webhooks.

Для разработчика внешнего приложения:

- реализовать POST с нужными заголовками;

- обрабатывать ошибки и логировать ответы.

Отладка и типичные ошибки

- 401/403 — неверный или недостаточный токен.

- 404 — неверный URL (проверьте имя пользователя и репозитория).

- 422 — неверный формат JSON или отсутствует event_type.

- Нет запуска workflow — проверьте, включён ли repository_dispatch в on:, и совпадает ли event_type.

Советы по сопровождению

- Используйте разные event_type для разных видов внешних действий (dependency_update, content_update, deploy_request).

- Документируйте структуру event_type и ожидаемые данные для внешних систем.

- При массовой автоматизации добавляйте rate limiting и backoff в отправителе webhook.

Короткое объявление (100–200 слов)

Если вы хотите автоматически перезапускать сборки GitHub Actions из внешних систем — используйте repository_dispatch. Это простой HTTP POST на https://api.github.com/repos/{username}/{repo}/dispatches с заголовком Authorization: token {PAT} и телом {“event_type”:”your_event”}. Такой подход удобен для автоматической пересборки после обновления зависимостей, синхронизации с CMS или запуска развертывания по триггеру внешнего пайплайна. Настройте workflow, добавив repository_dispatch в секцию on:, сохраните PAT в безопасном месте и протестируйте через curl или Postman. В ответ GitHub вернёт 204, а workflow появится в Actions и выполнит нужные шаги.

Короткий словарь (1‑строчно)

- webhook: HTTP‑уведомление от одной системы к другой;

- repository_dispatch: внешнее событие GitHub для запуска workflow;

- PAT: личный персональный токен доступа (personal access token).

Социальные превью

Предложение для OG title: Запуск GitHub Actions через webhook

Предложение для OG description: Как настроить repository_dispatch чтобы внешние сервисы запускали ваши workflows через POST и личный токен.

Краткое резюме: repository_dispatch — простой и надёжный способ запускать workflows снаружи. Нужен POST с Authorization и event_type; тщательно храните токены и тестируйте сценарии ошибок.

FAQ

Можно ли запускать workflow без токена?

Нет. Для защиты репозитория GitHub требует авторизацию.

Может ли один репозиторий принимать разные webhooks?

Да. Используйте разные event_type и фильтруйте их в workflow.

Что возвращает GitHub при успешном запросе?

HTTP 204 No Content.

Похожие материалы

Как устроить идеальную вечеринку для просмотра ТВ

Как распаковать несколько RAR‑файлов сразу

Приватный просмотр в Linux: как и зачем

Windows 11 не видит iPod — способы исправить

PS5: как настроить игровые пресеты