Мошенничество с возвратом средств через техподдержку — как распознать и защититься

Мошенничества с «возвратом» средств часто используют эмоциональное давление и технические уловки: поддельные письма, всплывающие окна, редакцию HTML страницы банка и запросы на оплату подарочными картами. В статье подробно описаны схемы, признаки и пошаговые инструкции по защите и реагированию.

Что такое мошенничество с «возвратом» средств

Мошенничество с «возвратом» — это разновидность классического мошенничества: бандиты сообщают о якобы ошибочной оплате и предлагают «вернуть» деньги. В офферах частных продаж это выглядело как переплата покупателем с просьбой вернуть разницу. В техподдержке схема развивается сложнее: после фальшивого возврата злоумышленники вынуждают жертву вернуть «переплату» подарочными картами или другим трудотрассируемым способом.

Определение терминов в одну строку:

- Подарочные карты — предоплаченные коды (iTunes, Amazon и пр.), которые трудно отследить и легко обналичить.

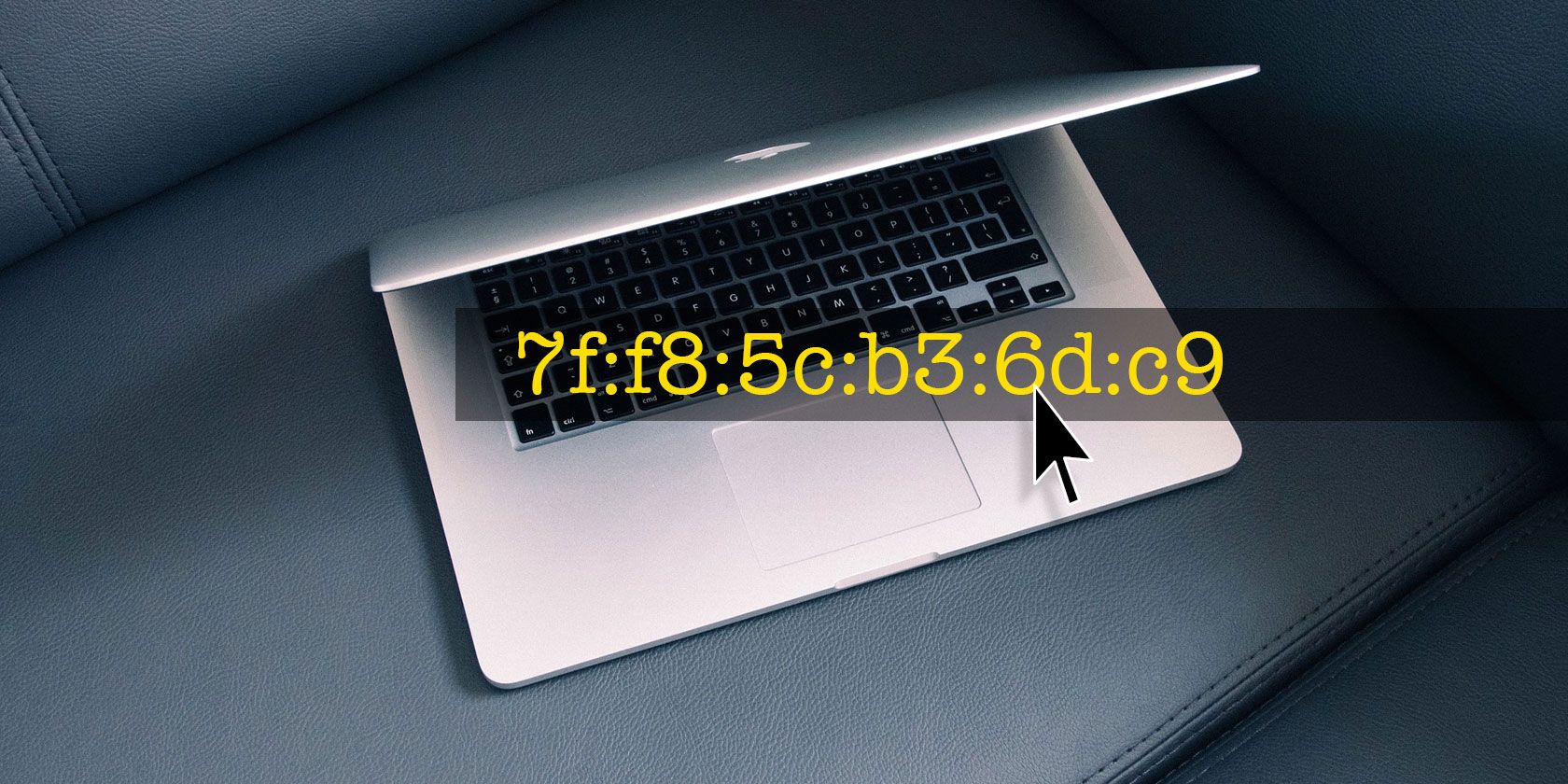

- Удалённый доступ — программа (TeamViewer, AnyDesk), дающая контроль над вашим компьютером другому человеку.

Как стартует схема

Мошенники чаще всего начинают с электронного письма или всплывающего сообщения, которое выглядит как уведомление об ошибочном платеже или о том, что вам полагается возврат средств.

Типичные сценарии уведомления:

- Компания пишет, что возвращает вам платеж за неактивированный сервис.

- Банк уведомляет о возврате транзакции из-за «проблемы с оплатой».

- Ритейлер утверждает, что вас переплатили при покупке, и просит связаться для «возврата».

Признаки фишинга: сообщение приходит с подозрительного домена, в тексте нет персональных сведений (имя, последние цифры счёта), есть грамматические ошибки или ссылки на поддельные страницы. Законные компании не будут требовать подтверждения платёжных реквизитов через ссылку в письме.

Когда вы связываетесь — вход в ваш банк через мошенника

Если вы набираете указанный номер, оператор представляется «отделом возвратов» известной компании. Часто вам предложат помощь в «возврате» и попросят установить программу для удалённого доступа: TeamViewer, AnyDesk или аналог.

Они попросят вас войти в онлайн-банк «чтобы инициировать возврат». После входа просят запомнить баланс на экране. Затем злоумышленники используют удалённый доступ, чтобы «показать» вам фиктивный перевод.

Важно: не вводите данные банка, если рядом с вами человек, к которому вы не доверяете, и не запускайте удалённый доступ, основываясь на холодном звонке.

Фальшивый «перевод» и отвлечение

После получения контроля над ПК мошенник может затемнить экран (функция blackout) и попросить записать «код возврата» — всё это для отвлечения. На самом деле он переводит деньги между вашими собственными счетами (например, со сберегательного на текущий) или просто подделывает баланс, редактируя HTML страницы банка в памяти браузера.

Чтобы усилить давление, они «ошибочно» переводят сумму, в разы превышающую ожидаемую, и предлагают вам вернуть «лишнее», якобы по их ошибке. Затем настаивают на возврате наличными или подарочными картами.

Почему подарочные карты? Потому что их купоны/коды невозможно отследить банковскими методами: мошенники мгновенно используют коды и конвертируют в наличные или товары.

Этап «возврата» и окончательное ограбление

После того как вы купите подарочные карты, мошенники попросят назвать коды по телефону или вписать в блокнот. Как только вы назвали коды, деньги бесследно уходят — возвратить их будет невозможно.

Если вы сопротивляетесь, мошенники начнут давить эмоционально: обвинять в краже средств, угрожать, показывать поддельные доказательства в интерфейсе банка.

Вариации схемы

Мошенники постоянно адаптируют приёмы:

- Установка двух удалённых утилит (AnyDesk и TeamViewer) для смены контроля и обхода региональных блокировок.

- Установка пароля или использование системных инструментов (например, старые реализация SYSKEY) чтобы заблокировать доступ к компьютеру и вымогать выкуп.

- Редактирование локальных фотографий, удаление файлов, попытки получить доступ к веб-камере для шантажа.

- Симуляция «опустошения» счёта путём редактирования HTML, чтобы вы поверили, что счёт обнулён, и оплатили «возврат».

Факт: ни одна легальная служба не попросит вас оплатить возврат подарочными картами, или требовать удалённый доступ ради «возврата».

Как не попасться: практическая инструкция

Ниже — конкретные шаги, которые помогут избежать ущерба и быстро среагировать, если что-то пошло не так.

Немедленные действия при получении подозрительного письма или звонка

- Не перезванивайте по указанному в письме номеру. Найдите официальный контакт компании через её сайт или квитанцию.

- Не устанавливайте и не запускайте программы для удалённого доступа по указанию незнакомцев.

- Не входите в онлайн-банк, находясь под руководством постороннего человека.

- Если вы уже дали доступ — немедленно отключите интернет, закройте компьютер и смените пароли с другого устройства.

- Свяжитесь с банком по официальному телефону и расскажите о случившемся.

- Если вы купили подарочные карты — сразу свяжитесь с магазином (из которого карты) и с банком; сообщите о мошенничестве. Шансы вернуть средства минимальны, но оперативные действия важны.

Проверочные вопросы, которые стоит задать самостоятельно

- Приходит ли письмо с официального домена компании?

- Просят ли меня использовать подарочные карты или переводить деньги через неофициальные каналы?

- Предлагают ли мне отдать контроль над компьютером третьему лицу?

- Можно ли завершить вопрос, не передавая коды и не устанавливая ПО для удалённого доступа?

Если хотя бы на один вопрос ответ «да», будьте предельно осторожны.

Чек-листы для разных ролей

Для пользователя (домашний компьютер, пожилые родственники)

- Никому не давайте удалённый доступ по телефону.

- Не используйте подарочные карты для платежей третьим лицам.

- Поддерживайте резервные копии важных файлов на внешних носителях или в зашифрованном облаке.

- Настройте надёжный пароль на учётную запись Windows и включите двухфакторную аутентификацию для почты и банка.

Для IT-администратора малого бизнеса

- Ограничьте права локальных пользователей: не дайте сотрудникам админ-права без необходимости.

- Настройте списки разрешённых приложений и блокировку установки удалённого ПО из внешних источников.

- Подготовьте шаблон уведомления сотрудникам о фишинговых кампаниях и алгоритм действий при инциденте.

Для техподдержки и контакт-центра

- Обучайте операторов распознавать признаки компрометации и сообщать о фишинговых письмах.

- Иметь чёткий канал эскалации для сообщений о мошенничестве и инструкций по его предотвращению.

Плейбук: что делать шаг за шагом при подозрении на мошенничество

- Сохраните копию сообщения и снимок экрана с номером/электронным адресом.

- Не отвечайте и не перезванивайте по контактам в письме.

- С официального сайта компании найдите номер поддержки и уточните, отправляли ли они сообщение.

- Если вы дали удалённый доступ — отключите интернет, перезагрузите компьютер в безопасном режиме, выполните антивирусную проверку с внешнего загрузочного носителя.

- Сообщите в банк о возможном мошенничестве и запросите мониторинг подозрительных списаний.

- Если были утекшие пароли — смените их с другого устройства и включите 2FA.

- Соберите доказательства (скридшоты, логи) и при необходимости обратитесь в полицию.

Инцидентный рукопис: восстановление после компрометации

- Отключение от сети: выключите интернет на всех устройствах, к которым имел доступ злоумышленник.

- Оценка ущерба: какие счёта/учётные записи и файлы могли быть скомпрометированы.

- Смена паролей и отмена сессий: с безопасного устройства смените пароли на почте, банках и ключевых сервисах.

- Аудит и очистка ПК: используйте загрузочный антивирусный носитель, восстановите систему из чистой резервной копии.

- Уведомление и взаимодействие с банком: подайте заявление о мошенничестве и запросите блокировки/чарджбеки.

- Сообщение в правоохранительные органы: предоставьте собранные доказательства.

- Обучение и профилактика: проанализируйте, как произошла атака, и обновите инструкции для пользователей.

Модель принятия решений: что делать при получении уведомления

flowchart TD

A[Получено письмо/всплывающее окно об «возврате»] --> B{Содержит ли письмо контакт с официального сайта?}

B -- Да --> C{Просят ли подарочные карты или удалённый доступ?}

B -- Нет --> H[Не отвечать. Искать официальный контакт самостоятельно.]

C -- Нет --> D[Подтвердить у официальной поддержки через сайт компании.]

C -- Да --> E[Игнорировать указанные контакты. Немедленно предпринять меры безопасности.]

D --> I[Если подтверждено — действовать через официальные каналы банка/компании.]

E --> J[При наличии удалённого доступа — отключить интернет, сменить пароли.]

H --> K[Если уже передали коды или деньги — обратиться в банк и полицию.]Матрица рисков и меры по снижению

| Риск | Вероятность | Влияние | Меры снижения |

|---|---|---|---|

| Потеря денег через подарочные карты | Высокая | Высокое | Никогда не платить подарочными картами; при оплате — проверять легитимность запроса |

| Установка ПО с бэкдором | Средняя | Высокое | Блокировка установки ПО, whitelist, обновления ОС |

| Кража учётных данных | Средняя | Среднее | 2FA, смена паролей, мониторинг сессий |

| Блокировка доступа к ПК (вымогательство) | Низкая | Высокое | Регулярные бэкапы, политики доступа, образ восстановления |

Важно: меры снижения — это комбинация технических и организационных шагов. Нельзя полагаться только на один метод защиты.

Альтернативные подходы и когда они не работают

- Приватность через виртуальные машины: использование виртуалки снижает риск, но если вы ввели реальные данные или дали доступ к хосту — опасность сохраняется.

- Блокировка номеров и доменов: полезно, но мошенники быстро меняют контакты.

- Автоматизированный фильтр фишинга: эффективен, но не поймает все целевые атаки (spear-phishing).

Поэтому комбинируйте технические меры с обучением пользователей.

Критерии приёмки (как убедиться, что инцидент закрыт)

- Вредоносный софт удалён и система почищена (антивирусными сканами с загрузочного носителя).

- Все скомпрометированные пароли сменены, 2FA включён для важных сервисов.

- Финансовые потери задокументированы и направлены запросы в банк/правоохранительные органы.

- Проведено обучение пострадавших и обновлены инструкции безопасности.

Однострочный глоссарий

- Фишинг — попытка выудить личные данные через поддельные сообщения.

- Социальная инженерия — манипулирование людьми для получения секретной информации.

- 2FA — двухфакторная аутентификация, добавляет второй уровень подтверждения при входе.

Советы по безопасности от эксперта

- Подключайтесь к техподдержке только через официальные каналы, найденные самостоятельно.

- Не доверяйте срочным требованиям: мошенники используют давление времени, чтобы отключить рассудок.

- Обучайте близких и сотрудников — простое знание схем позволяет предотвратить большинство атак.

Часто задаваемые вопросы

Что делать, если я уже дал удалённый доступ и ввёл логины?

Отключите интернет, перезагрузите устройство, поменяйте пароли с другого безопасного устройства и свяжитесь с банком. Запишите все контакты мошенников и сохраните скриншоты.

Можно ли вернуть деньги, если я уже купил подарочные карты и передал коды?

К сожалению, вернуть средства от злоумышленников крайне сложно. Немедленно свяжитесь с продавцом карт и банком, подайте заявление в полицию — иногда удаётся остановить дальнейшее обналичивание.

Как объяснить таким мошенникам пожилым родственникам?

Попросите их представить, что электронное письмо — это чужой визит в дом: не открывают дверь незнакомцам и не дают деньги по первому требованию. Настройте семейные правила и помощника по безопасности.

Краткое резюме

Мошенничество с возвратом средств через техподдержку комбинирует социальную инженерию, фальшивые банковские операции и требование оплатить «возврат» подарочными картами. Ключевая защита — не давать удалённый доступ незнакомцам, не платить подарочными картами, и действовать через официальные каналы. Если случилось — отключите интернет, смените пароли, обратитесь в банк и полицию.

Поделитесь этими рекомендациями с теми, кто может оказаться в зоне риска: пожилыми родственниками, неуверенными пользователями и сотрудниками, не прошедшими обучение по безопасности.