Как включить двухфакторную аутентификацию (2FA) в популярных социальных приложениях

Двухфакторная аутентификация (2FA) значительно повышает безопасность аккаунтов в соцсетях. В этой инструкции по шагам показано, как включить 2FA в популярных приложениях — Facebook, Twitter, Instagram, Snapchat, WhatsApp, Telegram, Signal, TikTok, Discord, Twitch, Steam и LinkedIn. Также вы найдёте рекомендации по выбору метода, план восстановления доступа, матрицу сравнения методов и чек‑листы для пользователей и администраторов.

Оглавление

- Что такое двухфакторная аутентификация?

- Snapchat

- Telegram

- Signal

- TikTok

- Discord

- Twitch

- Steam

- Как выбрать метод 2FA

- Когда 2FA может не сработать

- Восстановление доступа: пошаговый план

- Матрица методов 2FA

- Чек‑листы и роли

- Политика безопасности и приватности

- Часто задаваемые вопросы

- Краткий словарь

- Резюме

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация добавляет второй уровень проверки личности при входе в аккаунт. Сначала вводится логин и пароль. Затем требуется дополнительный код или устройство — то, что вы имеете или то, чем вы являетесь. Это уменьшает риск несанкционированного доступа, даже если пароль скомпрометирован.

Коды можно получать через SMS, по электронной почте, через приложение‑аутентификатор или физический ключ безопасности (USB/NFC). Приложения‑аутентификаторы формируют коды локально и не требуют интернета для генерации одноразовых кодов.

Important: всегда сохраняйте резервные коды и резервные методы доступа. Это спасёт от потери аккаунта при утере устройства.

Facebook позволяет включить 2FA как на компьютере, так и на мобильном устройстве. Ниже — сжатая и понятная последовательность действий для каждой платформы.

На компьютере

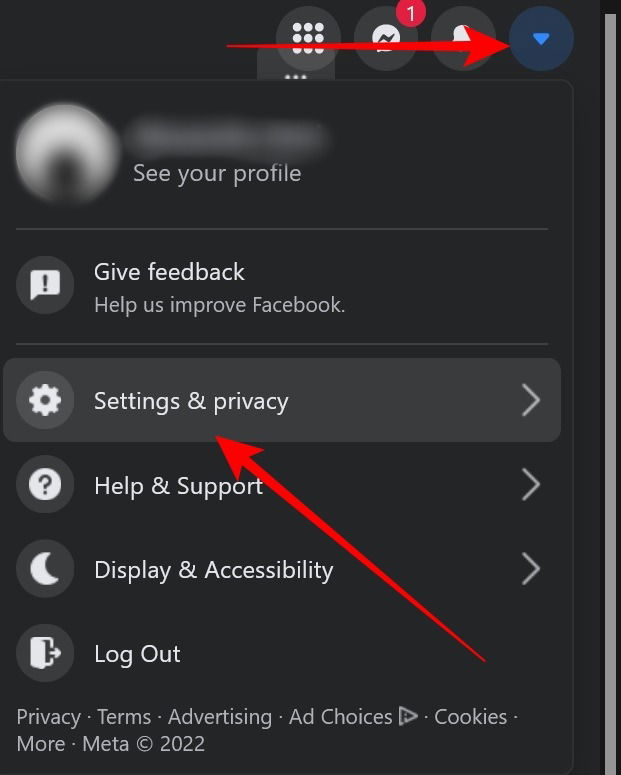

- Откройте Facebook в браузере. Нажмите на стрелку вниз в правом верхнем углу.

- Выберите «Настройки и конфиденциальность», затем «Настройки».

- В меню слева откройте «Безопасность и вход». Найдите раздел «Двухфакторная аутентификация» и нажмите его.

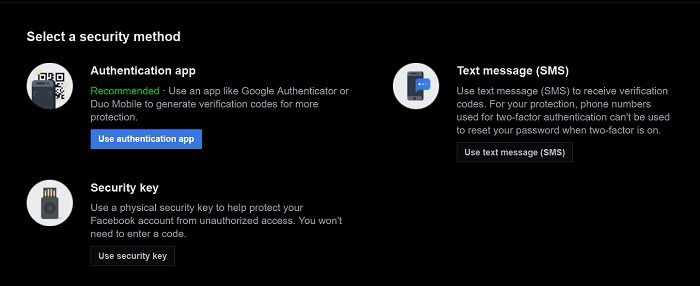

- Facebook предлагает три метода: приложение‑аутентификатор, SMS и аппаратный ключ. Рекомендуется приложение‑аутентификатор для наилучшей защиты.

- Если вы выбрали приложение, отсканируйте QR‑код в своём аутентификаторе и введите сгенерированный код.

- Настройте резервные методы: SMS, аппаратный ключ и/или коды восстановления.

На мобильном устройстве

- Откройте приложение Facebook. Откройте меню (гамбургер) → «Настройки и конфиденциальность» → «Настройки».

- Перейдите в «Пароль и безопасность» и нажмите «Использовать двухфакторную аутентификацию».

- Выберите метод: приложение‑аутентификатор, SMS или аппаратный ключ. Следуйте подсказкам для настройки.

Notes: если вы меняете телефон, заранее перенесите настройки из приложения‑аутентификатора или сохраните коды восстановления.

Twitter поддерживает три основных метода: SMS, приложение‑аутентификатор и аппаратный ключ. На мобильном и десктопе последовательность похожа.

На компьютере

- Нажмите «Ещё» в левом меню → «Настройки и конфиденциальность».

- Перейдите в «Безопасность и доступ к аккаунту» → «Безопасность» → «Двухфакторная аутентификация».

- Выберите желаемый метод и выполните шаги настройки.

На мобильном

- Откройте приложение → меню → «Настройки и конфиденциальность» → «Безопасность и доступ к аккаунту» → «Безопасность» → «Двухфакторная аутентификация».

- Включите один или несколько методов. Аппаратные ключи требуют современного браузера и поддержки WebAuthn.

Important: для аппаратного ключа сначала нужно включить SMS или приложение — это требование Twitter.

Instagram позволяет настроить 2FA на мобильных и веб‑версиях. На компьютере доступен только метод через SMS, а в мобильном приложении рекомендованное — приложение‑аутентификатор.

На компьютере

- Откройте Instagram в браузере → профиль → «Настройки» → «Конфиденциальность и безопасность».

- Найдите «Двухфакторная аутентификация» → «Изменить настройку двухфакторной аутентификации» → выберите «Использовать SMS».

На мобильном

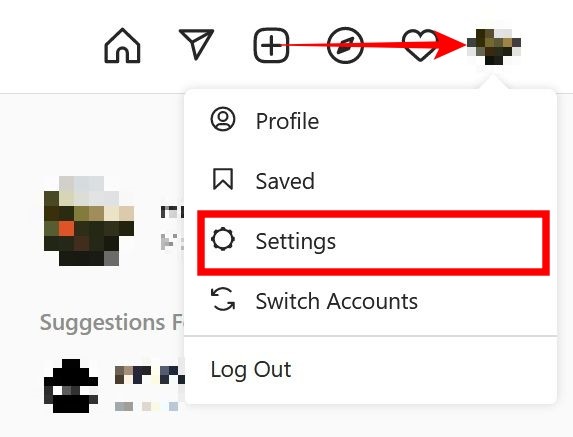

- Откройте приложение → профиль → меню → «Настройки» → «Безопасность» → «Двухфакторная аутентификация».

- Нажмите «Начать» и выберите SMS или приложение‑аутентификатор. Рекомендуется включить приложение и сохранить резервные коды.

Notes: если у вас привязан номер телефона, SMS‑код может быть быстрым, но уязвим к атакам SIM‑swap. Предпочитайте приложение‑аутентификатор.

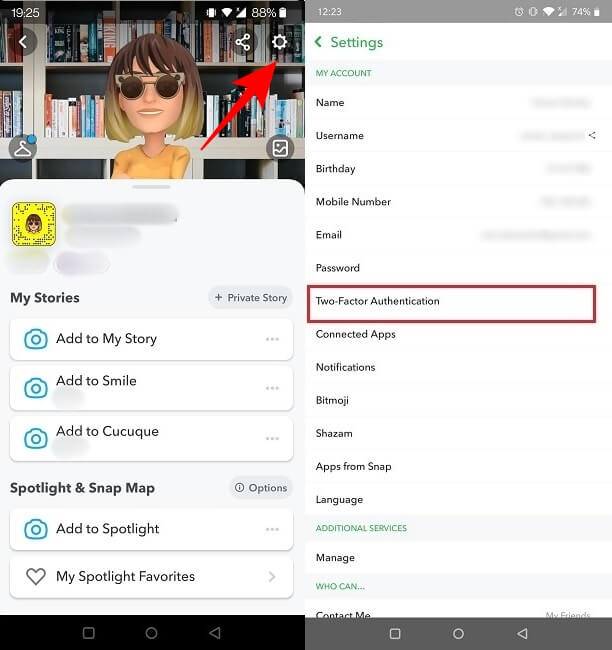

Snapchat

Snapchat на мобильных устройствах называет 2FA «Подтверждение входа». Настройка доступна только в мобильном приложении.

- Откройте профиль → значок настроек (шестерёнка).

- Перейдите в «Подтверждение входа» → нажмите «Продолжить» и выберите SMS или приложение‑аутентификатор.

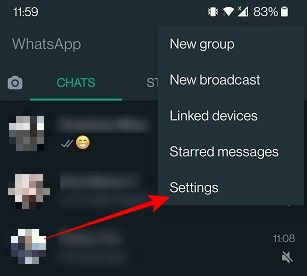

В WhatsApp 2FA включается только через мобильное приложение и называется «Двухэтапная проверка».

- Откройте приложение → меню (три точки) → «Настройки» → «Аккаунт» → «Двухэтапная проверка».

- Нажмите «Включить», задайте шестизначный PIN и при желании добавьте адрес электронной почты для восстановления.

Important: укажите email‑адрес для восстановления — это избавит от проблем при забывчивости PIN.

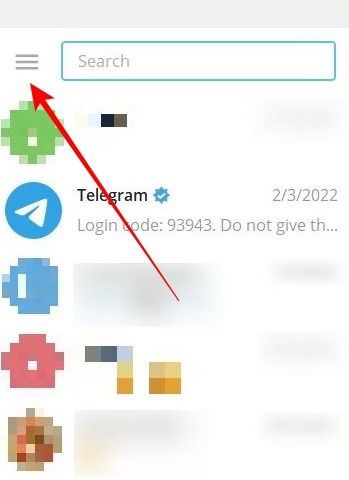

Telegram

Telegram предлагает «Пароль второй ступени» — это пароль, который вы придумали и который будет запрашиваться при входе на новом устройстве, вместе с SMS‑кодом.

На компьютере

- Откройте Telegram Desktop → меню → «Настройки» → «Конфиденциальность и безопасность» → «Включить двухэтапную проверку».

- Задайте пароль и, при желании, подсказку и email для восстановления.

На мобильном

- Откройте приложение → меню → «Настройки» → «Конфиденциальность и безопасность» → «Двухэтапная проверка».

- Установите пароль и резервный email.

Notes: этот метод комбинирует то, что вы знаете (пароль) и то, что вы имеете (телефон/номер для SMS). Это делает комбинацию сильной.

Signal

Signal не называет свою функцию «2FA», но предлагает «Блокировку регистрации» — по сути это защита регистрации номера PIN‑кодом.

- Откройте приложение → три точки → «Настройки» → «Аккаунт» → включите «Блокировку регистрации» и установите PIN.

Note: Signal не поддерживает приложения‑аутентификаторы или коды восстановления в классическом виде — есть только PIN для регистрации.

TikTok

TikTok предлагает двухэтапную проверку через SMS или email. Для большинства мобильных пользователей настройка производится в приложении.

- Откройте TikTok → профиль → меню → «Настройки и конфиденциальность» → «Безопасность и вход» → «Двухэтапная проверка».

- Выберите SMS или email и следуйте подсказкам.

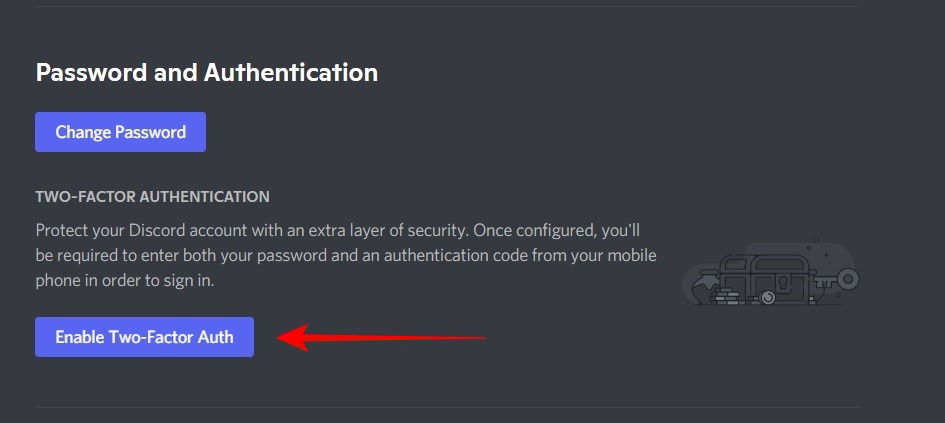

Discord

Discord использует приложение‑аутентификатор как основную форму 2FA. Настройка возможна как на десктопе, так и на мобильном.

На компьютере

- Откройте клиент → значок шестерёнки → раздел «Мой аккаунт» → «Включить двухфакторную аутентификацию».

- Введите пароль, отсканируйте QR‑код в аутентификаторе и введите код.

На мобильном

- Откройте приложение → профиль → «Мой аккаунт» → «Включить двухфакторную аутентификацию» → введите пароль и введите код из аутентификатора.

Notes: обязательно сохраните резервные коды, Discord предоставляет их после настройки.

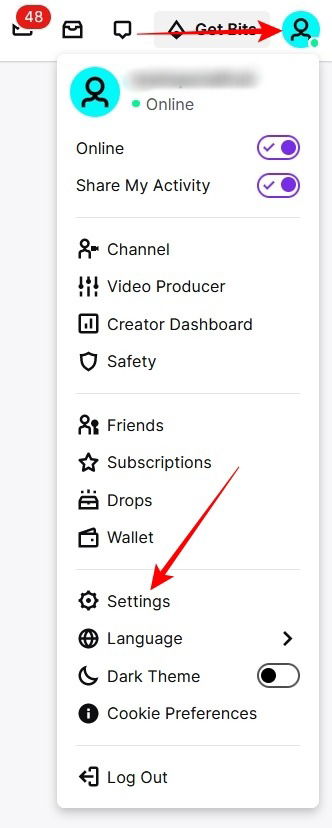

Twitch

Twitch требует подтверждение входа и позволяет получать коды через SMS. Процесс похож на другие сервисы.

На компьютере

- Нажмите на профиль → «Безопасность и конфиденциальность» → «Настроить двухфакторную аутентификацию» → «Включить 2FA».

- Подтвердите email, затем введите номер телефона для получения кода.

На мобильном

- Откройте приложение → профиль → «Настройки аккаунта» → «Двухфакторная аутентификация» → «Включить 2FA» → введите номер телефона.

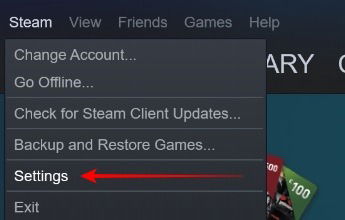

Steam

Steam называет 2FA «Steam Guard». Есть два варианта: через мобильное приложение или по электронной почте.

На компьютере

- Клиент Steam → меню Steam → «Настройки» → «Управлять безопасностью Steam Guard».

- Выберите код через приложение Steam на телефоне или по email.

На мобильном

- Откройте приложение Steam → меню → Steam Guard → «Добавить аутентификатор».

Notes: если вы выбираете приложение, храните код восстановления, он понадобится при смене устройства.

LinkedIn поддерживает двухэтапную проверку через приложение‑аутентификатор или SMS.

На десктопе

- Нажмите на меню под аватаром → «Настройки и конфиденциальность» → «Вход и безопасность» → «Двухэтапная проверка» → «Включить».

- Выберите метод: приложение или телефонный номер.

На мобильном

- Откройте приложение → аватар → «Настройки» → «Вход и безопасность» → «Двухэтапная проверка» → «Настроить».

Как выбрать метод 2FA

Выбор метода зависит от баланса удобства и безопасности. Краткие рекомендации:

- Аппликации‑аутентификаторы (TOTP, например Google Authenticator, Authy, Microsoft Authenticator). Защита: высокая. Удобство: хорошее. Требует резервного доступа при смене устройства.

- Аппаратные ключи (FIDO2/WebAuthn, USB/NFC). Защита: наивысшая. Удобство: зависит от поддерживаемых устройств. Идеально для критичных аккаунтов.

- SMS. Защита: слабее — уязвимость к SIM‑swap и перехвату. Используйте как резервный метод, но не как основной для важных аккаунтов.

- Email. Подходит для восстановлений, но как основной метод — менее безопасен.

- PIN или пароль регистрации (Telegram, Signal). Подходит как дополнительный секрет.

Ментальная модель: если аккаунт важен для вас или бизнеса — выбирайте аппаратный ключ или приложение‑аутентификатор и обязательно настройте резервный метод.

Когда 2FA может не сработать

- Утеря устройства с приложением‑аутентификатором и отсутствие резервных кодов.

- Смена номера телефона без переноса или обновления SMS‑настроек.

- Несинхронизированное системное время на устройстве и в аутентификаторе (TOTP зависит от корректного времени).

- Атаки на операторов связи (SIM‑swap) при использовании SMS.

- Устаревший браузер при использовании аппаратных ключей (требуется поддержка WebAuthn).

Важно: всегда храните несколько резервных способов доступа и регулярно проверяйте их работоспособность.

Восстановление доступа: пошаговый план

Минимальный SOP для пользователя, потерявшего доступ:

- Попробуйте войти с резервного метода: SMS, email, резервные коды.

- Если есть резервные коды — используйте их. Сразу создайте новые.

- Если используете приложение‑аутентификатор и сохранили QR или секретную строку — восстановите аккаунт из резервной копии аутентификатора.

- Если утерян телефон и не осталось резервных кодов — обратитесь в поддержку сервиса и подтвердите личность по инструкции сервиса (паспорт, ответ на скрытые вопросы, история транзакций и т.д.).

- Как только восстановите доступ — немедленно включите новый метод 2FA и создайте резервные коды, привяжите новый номер или аппаратный ключ.

Рекомендация: храните резервные коды в менеджере паролей, который вы доверяете, или в офлайн‑хранилище (бумажно в сейфе).

Матрица методов 2FA

Ниже — сравнение методов по трём параметрам: безопасность, удобство и риск потери доступа.

- Аппликация‑аутентификатор: безопасность — высокая; удобство — хорошее; риск потери — средний (восстановление через резервные коды).

- Аппаратный ключ: безопасность — очень высокая; удобство — среднее; риск потери — низкий, если хранится резервный ключ.

- SMS: безопасность — низкая; удобство — высокое; риск потери — высокий при SIM‑swap.

- Email: безопасность — низкая/средняя; удобство — высокое; риск потери — зависит от защиты почты.

- PIN регистрации (Signal/Telegram): безопасность — средняя; удобство — высокое; риск потери — средний.

Decision heuristic: для личных важных аккаунтов используйте приложение‑аутентификатор + резервный метод. Для корпоративных аккаунтов — аппаратный ключ + строгая политика резервирования.

Чек‑листы и роли

Чек‑лист для обычного пользователя

- Включить 2FA во всех основных аккаунтах (email, соцсети, финансовые сервисы).

- Установить приложение‑аутентификатор.

- Сохранить резервные коды в менеджере паролей или офлайн.

- Привязать резервный номер или email.

- Провести тест восстановления (сменить устройство и проверить процедуру).

Чек‑лист для администратора компании

- Задокументировать политику 2FA и требования для сотрудников.

- Обязать использование аппаратных ключей для критичных ролей.

- Обеспечить процесс безопасного хранения резервных ключей/кодовых заплат.

- Настроить SSO и централизованную поддержку восстановления.

- Проводить регулярные тренинги по безопасности.

Role‑based notes

- Обычный пользователь: фокус на простоте и резервных кодах.

- IT‑администратор: фокус на аппаратных ключах, централизованном управлении и журналировании.

- Руководитель: требование двух методов (например аппаратный ключ + приложение) для доступа к критичным данным.

Политика безопасности и приватности

- Храните резервные коды в зашифрованном менеджере паролей или в надежном офлайн‑месте.

- Не используйте один и тот же метод 2FA для всех аккаунтов без резервов.

- При смене номера телефона сначала обновите настройки 2FA в сервисах, где номер используется как метод резервного входа.

- Для корпоративных учетных записей используйте аппаратные ключи и централизованный механизм восстановления доступа.

Privacy note: некоторые методы 2FA (например SMS) требуют передачи номера телефона сервису. Оцените риск утечки номера и сопутствующие последствия для конфиденциальности.

Дополнительные рекомендации по приложениям‑аутентификаторам

- Authy: поддерживает синхронизацию между устройствами и облачное восстановление. Удобно, но требует доверия к облачному хранению.

- Google Authenticator: простое и надёжное локальное хранение. Менее удобно при смене телефона.

- Microsoft Authenticator: интеграция с экосистемой Microsoft, поддерживает backup.

- Другие: FreeOTP, Aegis (Android) — альтернативы с открытым исходным кодом.

Выбор: если важен перенос между устройствами — выбирайте Authy или облачный бэкап; если важна минимизация доверия третьим сторонам — выбирайте локальные решения и храните секретную seed‑строку.

Мини‑методология внедрения 2FA в организации

- Определите критичные аккаунты и роли (администраторы, финансовые операции, HR).

- Установите минимальные требования (например аппаратный ключ для администраторов).

- Обеспечьте сотрудников аппаратными ключами или инструкциями по настройке приложения‑аутентификатора.

- Настройте централизованные процедуры восстановления доступа и журналирования.

- Проводите регулярные проверки выполнения политики и учёбы.

Decision tree (дерево решений)

flowchart TD

A[Нужно защитить аккаунт?] --> B{Насколько важен аккаунт?}

B -->|Критичный| C[Аппаратный ключ + приложение]

B -->|Важный| D[Приложение‑аутентификатор + резервный SMS]

B -->|Обычный| E[Приложение‑аутентификатор или SMS]

C --> F[Настроить резервный ключ и коды восстановления]

D --> F

E --> G[Проверить восстановление и хранить резервные коды]Часто задаваемые вопросы

Нужно ли сбрасывать 2FA при смене телефона?

Не всегда. Если ваше приложение‑аутентификатор поддерживает перенос или резервную копию, перенесите настройки. Если 2FA привязан к номеру и номер остаётся прежним, ничего делать не нужно. При смене номера обновите SMS‑настройки в каждом сервисе.

Какие аутентификаторы лучше?

Google Authenticator — простое локальное решение. Authy — удобен для синхронизации между устройствами. Microsoft Authenticator — хорош при использовании Microsoft‑сервисов. Выбор зависит от предпочтений и требований к восстановлению.

Почему код из приложения не работает?

Коды TOTP зависят от времени на устройстве. Если время вашего телефона сбилось, код не будет действителен. Проверьте настройки времени и, при необходимости, синхронизируйте время системы.

Что делать при утере резервных кодов?

Обратитесь в поддержку сервиса и пройдите процедуру восстановления. Это может потребовать подтверждения личности и занять время. После восстановления немедленно настроьте новые резервные коды и методы.

Краткий словарь

- 2FA: двухфакторная аутентификация — дополнительная проверка помимо пароля.

- TOTP: временные одноразовые пароли — коды, генерируемые приложением на основе времени.

- Аппаратный ключ: физическое устройство (USB/NFC), подтверждающее вход.

- SIM‑swap: атака, при которой злоумышленник перехватывает ваш номер телефона у оператора.

- Резервные коды: набор одноразовых кодов для восстановления доступа.

Резюме

- Включите 2FA везде, где это возможно. Это базовый уровень гигиены цифровой безопасности.

- Предпочитайте приложения‑аутентификаторы или аппаратные ключи для самых важных аккаунтов.

- Храните резервные коды в надёжном месте и тестируйте процедуру восстановления заранее.

- Для организаций используйте строгую политику 2FA, аппаратные ключи для админов и централизованное восстановление.

Important: настройка 2FA — это небольшая временная инвестиция, но она существенно снижает риск взлома и потери данных.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone