Как проверить, не «протекает» ли ваш VPN

Быстрые ссылки

Как возникают утечки VPN

Как проверить наличие утечек

Как предотвратить утечки

Введение

Многие используют виртуальные частные сети (VPN), чтобы скрыть местоположение, зашифровать трафик и повысить приватность. Но всё это рушится, если через «дырку» утекают реальные идентификаторы — IP‑адрес, DNS‑запросы или IPv6‑адреса. Утечки гораздо более распространены, чем кажется. Эта статья объяснит, как обнаруживать такие утечки, какие инструменты использовать и как быстро устранять проблемы.

Важно: эта статья написана для обычных пользователей и IT‑специалистов. Включены инструкции для Windows, macOS, Linux, Android, iOS и роутеров.

Краткие определения (1‑строчные)

- VPN: система, создающая зашифрованный туннель между вашим устройством и удалённым сервером, скрывающим ваш реальный IP.

- DNS: система преобразования доменных имён в IP‑адреса.

- WebRTC: технология браузеров для голосовой/видеосвязи, которая может раскрывать локальные IP.

- IPv6: новый стандарт IP‑адресации, не всегда корректно обрабатываемый некоторыми VPN.

Как возникают утечки VPN

Работа VPN проста: ПО перехватывает сетевой трафик и отправляет его через шифрованный канал на удалённый выходной узел (exit node). Внешнему миру ваш трафик кажется идущим с этого узла. Но есть как архитектурные, так и практические причины утечек.

Основные категории утечек

- Протоколы с уязвимостями и баги — непредсказуемые уязвимости в стеке безопасности или браузере.

- DNS‑утечки — устройство использует DNS‑серверы вне туннеля VPN.

- IPv6‑утечки — VPN обрабатывает только IPv4, а IPv6‑трафик уходит напрямую.

- WebRTC‑утечки — сайты опрашивают браузер и получают ваш реальный IP.

Каждая категория требует своего набора тестов и мер.

Протоколы и баги

История показывает, что неожиданные баги (например, Heartbleed) иногда раскрывают информацию о пользователях VPN. Браузерные уязвимости в WebRTC также позволяли сторонним сайтам запрашивать реальный IP, обходя маскировку VPN. Такие уязвимости трудно предсказать и быстро исправить, поэтому важно использовать провайдера, который быстро реагирует и публикует информацию о безопасности.

Важно: даже у хороших провайдеров возможны ошибки. Регулярно обновляйте ПО VPN и браузеры.

DNS‑утечки

DNS переводит читаемые адреса в IP. Если устройство обращается к DNS‑серверу, не связанному с VPN, то внешний наблюдатель может увидеть, какие сайты вы посещаете, и сузить ваше местоположение. Windows исторически имела особенности выбора DNS‑серверов (Smart Multi‑Homed Named Resolution), что увеличивает риск утечек.

DNS‑утечка обычно не даёт точного IP, но выдаёт регион и провайдера, что уменьшает анонимность.

IPv6‑утечки

IPv6 — следующее поколение адресации. Многие VPN работают только с IPv4 и игнорируют IPv6. Если ваш ISP и сеть поддерживают IPv6, а VPN не обрабатывает его, то IPv6‑трафик может идти напрямую и раскрывать ваш реальный адрес.

Сейчас IPv6 ещё не везде распространён, поэтому в большинстве случаев его отсутствие защищает от утечек, но это временная мера.

Как проверить наличие утечек: пошагово

Перед тестированием приготовьте: компьютер или мобильное устройство, доступ в Интернет и рабочий VPN (или клиент, который вы планируете использовать).

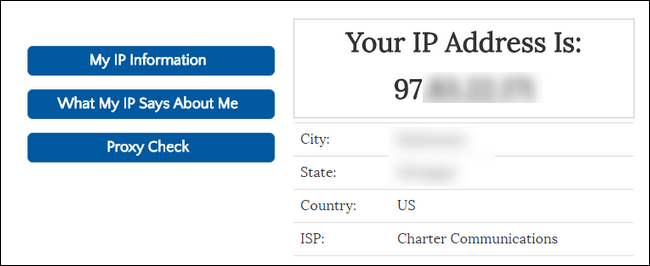

Шаг 1. Узнайте локальный публичный IP (базовая линия)

Определите, какой публичный IP выдаёт ваша сеть без VPN. На компьютере это можно сделать двумя способами:

- Временно отключите VPN и посетите сайт вроде https://www.whatismyip.com или https://ipleak.net.

- Либо используйте устройство в той же сети без VPN и откройте соответствующий сайт.

Запишите IP и, если можно, DNS‑серверы, которые определяет сервис. Это ваша «базовая линия» — адрес, который вы не хотите видеть, когда VPN активен.

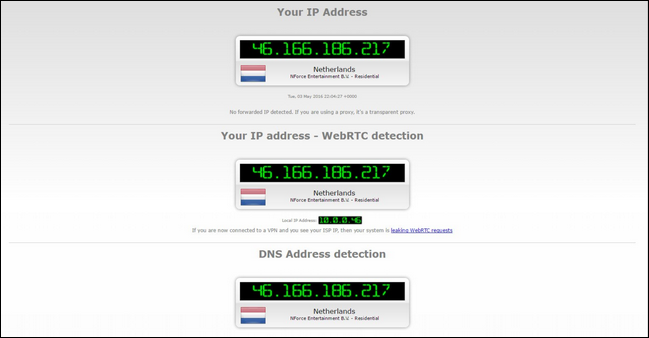

Шаг 2. Запустите базовый тест утечек

С отключённым VPN зайдите на сайт IPLeak.net или ipleak.net. Эти сервисы проверяют:

- текущий публичный IP;

- WebRTC‑адреса, которые браузер может раскрыть;

- DNS‑серверы, используемые вашим устройством;

- в некоторых случаях — IPv6.

Сохраните результаты как скриншоты или текст.

Дополнительно: проверьте IPv6 на https://ipv6leak.com.

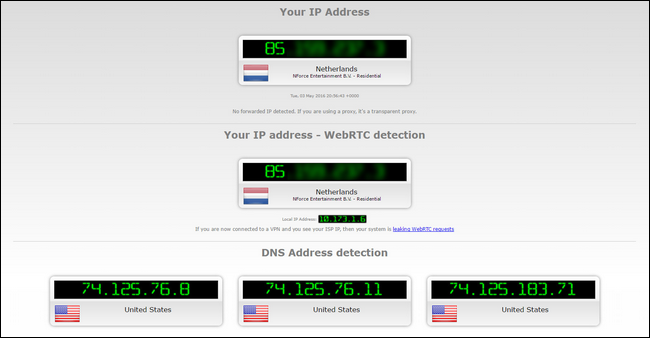

Шаг 3. Включите VPN и повторите тест

Подключитесь к VPN, выберите желаемый выходной сервер и повторите тест IPLeak.net/ipleak.net. Ожидаемые результаты при корректной работе:

- публичный IP должен отличаться от базовой линии и соответствовать локации VPN‑узла;

- WebRTC не должен возвращать ваш реальный IP (если браузер/расширения настроены);

- DNS‑серверы должны принадлежать VPN или выбранной вами безопасной службе DNS;

- IPv6 либо не должен отвечать, либо должен быть маршрутизирован через VPN.

Если IP не меняется вовсе — это не «утечка», а признак того, что VPN не подключён или настроен неправильно. Проверьте клиент и обратитесь в поддержку провайдера.

Примечание: прокси — это не VPN. Эти тесты помогут для браузерного прокси, но прокси‑решения не обеспечивают такую же защиту, как полновесный VPN.

Что делать при обнаружении утечек

Ниже — практическая инструкция для разных случаев утечек.

Если обнаружена WebRTC‑утечка

Действия:

- Отключите WebRTC в настройках браузера или установите расширение, блокирующее WebRTC.

- Chrome: расширения WebRTC Block или ScriptSafe.

- Firefox: в about:config найдите media.peerconnection.enabled и установите значение false.

- Opera: можно ставить расширения Chrome (с сопровождающей настройкой).

- Очистите кэш и перезапустите браузер.

- Повторите тесты на WebRTC.

Код (Firefox):

about:config

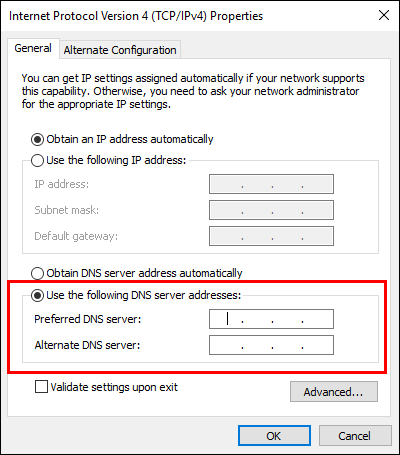

media.peerconnection.enabled = falseЕсли обнаружена DNS‑утечка

- В клиенте VPN включите опцию «DNS leak protection» (если есть).

- Если такой опции нет, вручную укажите безопасные DNS‑серверы на уровне ОС или маршрутизатора. Используйте DNS провайдера VPN или нейтральные публичные серверы, не связанные с вашим ISP (пример: OpenDNS, Cloudflare 1.1.1.1, Google DNS — выбирать нужно с учётом приватности).

- На Windows вручную задайте DNS для всех адаптеров и отключите IPv6 (описано ниже).

- На роутере задайте DNS для всей локальной сети или используйте роутер с поддержкой VPN.

Если обнаружена IPv6‑утечка

Варианты:

- Временно отключите IPv6 в настройках ОС/адаптера.

- Настройте VPN, который корректно маршрутизирует IPv6 (если провайдер поддерживает это).

- На роутере заблокируйте IPv6 или настройте маршрутизацию через VPN.

Если IP не меняется

Проверьте, действительно ли VPN подключён. Если клиент показывает «подключено», но IP совпадает с базовой линией, обратитесь в поддержку провайдера.

Практические инструкции по операционным системам

Ниже — концентрированные инструкции для популярных ОС. Они покрывают основные шаги по обнаружению и устранению утечек.

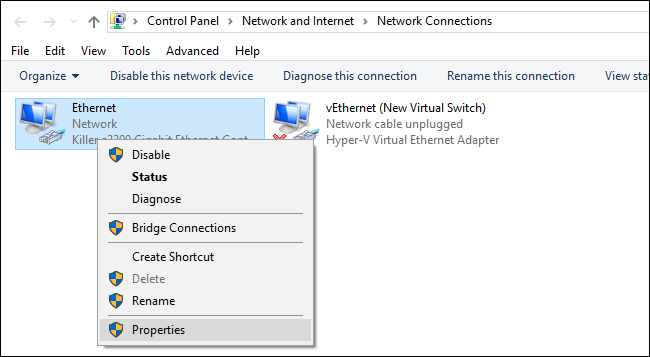

Windows 10/11 — подробная инструкция

Почему Windows проблемна: начиная с Windows 8 введена функция Smart Multi‑Homed Named Resolution, которая может выбирать DNS‑серверы не из VPN‑туннеля.

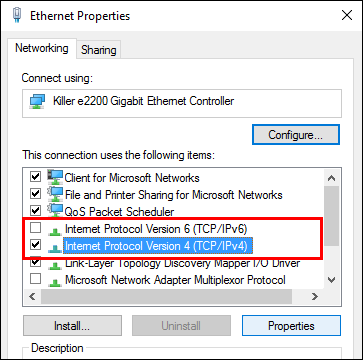

- Откройте Панель управления > Сеть и Интернет > Сетевые подключения.

- Для каждого сетевого адаптера:

- Правый клик → Свойства.

- Снимите галочку с Internet Protocol Version 6.

- Выберите Internet Protocol Version 4 → Свойства → Использовать следующие адреса DNS‑серверов.

- Введите предпочитаемые DNS: предпочтительно DNS вашего VPN; если нет — выберите нейтральные публичные DNS.

- Повторите для всех адаптеров: Ethernet, Wi‑Fi, виртуальные адаптеры VPN.

Дополнительно: отключение Smart Multi‑Homed Named Resolution (только для Pro и выше):

- Win+R → gpedit.msc → Конфигурация компьютера → Административные шаблоны → Сеть → DNS‑Client → Turn off smart multi‑homed name resolution → Enable (это выключает функцию).

Внимание: политика называется «Turn off…», поэтому её включение отключает поведение. После изменений перезагрузите компьютер.

macOS

- Системные настройки → Сеть → Выберите интерфейс (Wi‑Fi/Ethernet) → Дополнительно → DNS.

- Добавьте DNS‑серверы, указанные провайдером VPN, или надёжные публичные DNS.

- Для отключения IPv6: Сеть → Выберите сервис → Дополнительно → TCP/IP → Конфигурировать IPv6 → Вручную или Выкл. (опции зависят от версии macOS).

- Перезапустите сетевой интерфейс.

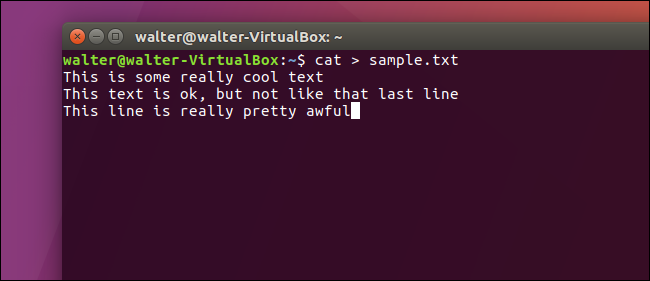

Linux (дистрибутивы на базе systemd)

- NetworkManager: настройте профиль подключения, добавьте DNS в IPv4/IPv6 → DNS servers.

- Для систем с systemd‑resolved: проверьте /etc/systemd/resolved.conf, задайте DNS= и FallbackDNS=.

- Отключите IPv6 на уровне sysctl, если нужно:

sudo sysctl -w net.ipv6.conf.all.disable_ipv6=1

sudo sysctl -w net.ipv6.conf.default.disable_ipv6=1Перезапустите сетевые службы.

Android

- Используйте официальное приложение VPN‑провайдера; оно чаще всего содержит защиту от утечек.

- В настройках Wi‑Fi можно задать DNS (в продвинутых настройках сети).

- В Android 9+ можно использовать частный DNS (Private DNS) — введите hostname провайдера DNS.

- Для WebRTC установите браузер с возможностью блокировки (например, Firefox с настройками).

iOS

- Используйте профиль VPN от провайдера через приложение или IKEv2/L2TP в настройках.

- iOS не даёт простого способа отключить WebRTC в Safari; используйте браузер, который блокирует WebRTC.

- Для DNS можно настроить DNS на роутере или использовать DNS‑over‑TLS/HTTPS внутри приложения.

VPN на роутере

Если вы размещаете VPN на роутере, то весь трафик локальной сети идёт через VPN и риск утечек снижается. Но внимательно проверьте:

- поддерживает ли прошивка маршрутизацию IPv6 через VPN;

- указывает ли роутер DNS, зависящий от VPN;

- исключены ли «split tunnelling» правила, направляющие часть трафика наружу.

Если роутер не поддерживает IPv6‑туннелирование, лучше отключить IPv6 на устройствах или заменить прошивку (OpenWrt, DD‑WRT) с поддержкой.

Примеры инструментов и ресурсов

- ipleak.net / ipleak.org — тесты IP, DNS, WebRTC.

- ipv6leak.com — проверка IPv6.

- whatismyip.com — базовый IP.

- DNSChecker и whois‑сервисы для проверки владельца DNS.

- curl, dig, nslookup — командная строка для продвинутых проверок.

Мини‑справочник команд:

- Linux/macOS: dig +short @1.1.1.1 myip.opendns.com TXT o-o.myaddr.l.google.com

- curl: curl https://ifconfig.co

Руководство действий (SOP) при обнаружении утечки

- Зафиксируйте проблему: скриншоты, логины, время и тип утечки.

- Отключите все ненужные приложения, которые могут инициировать DNS‑запросы.

- Проверьте настройки клиента VPN на предмет опции «DNS leak protection» и «kill switch».

- Если провайдер не справляется, временно выключите IPv6 и вручную задайте DNS.

- Повторите тесты. Если утечка остаётся — откройте тикет в поддержке провайдера и приложите собранные доказательства.

- При утечке персональных данных оцените масштаб — какие сервисы/сайты были раскрыты — и при необходимости смените пароли/2FA.

Шаблон тикета в поддержку VPN (копируйте и вставляйте)

Тема: Возможная утечка DNS/WebRTC/IPv6 при подключении к вашему VPN

Тело:

Здравствуйте,

Я обнаружил(а) потенциальную утечку при использовании вашего сервиса. Ниже — детали и шаги воспроизведения:

- Дата/время: [вставьте]

- Клиент/версия ОС: [вставьте]

- Клиент VPN: [вставьте версию]

- Шаги воспроизведения:

- Отключил(а) VPN — проверил(а) базовый IP: [вставьте].

- Включил(а) VPN (сервер: [вставьте]).

- Запустил(а) тест на https://ipleak.net — в разделе DNS обнаружены записи: [вставьте].

- Скриншоты и результаты прилагаются.

Прошу подсказать причину и рекомендованное решение. Готов(а) предоставить дополнительные логи.

Спасибо.

План реагирования на инцидент утечки (runbook)

- Идентификация: подтвердите, что это утечка (повторные тесты, кросс‑платформенная проверка).

- Ограничение: временно отключите IPv6 и запросите у пользователей сменить конфигурацию DNS.

- Устранение: обновите клиент VPN, примените патчи, если уязвимость известна.

- Восстановление: выполните повторные тесты и подтвердите отсутствие утечек у большинства пользователей.

- Коммуникация: оповестите пользователей и предоставьте инструкции по проверке.

Роль‑ориентированные чек‑листы

Чек‑лист для обычного пользователя:

- Узнал(а) базовый IP без VPN.

- Прогнал(а) ipleak.net с VPN и без.

- Отключил(а) WebRTC в браузере или установил(а) расширение.

- Настроил(а) DNS в настройках ОС или в приложении VPN.

- Отключил(а) IPv6 при сомнении.

Чек‑лист для системного администратора:

- Проверил(а) конфигурацию VPN‑серверов (IPv4/IPv6).

- Настроил(а) DNS‑серверы на стороне VPN.

- Включил(а) в клиенте опцию «kill switch» и «DNS leak protection».

- Провёл(а) массовые тесты для всех сетей/подсетей.

- Подготовил(а) инструкцию для пользователей и шаблон тикета.

Чек‑лист для инженера безопасности:

- Провёл(а) аудит клиентского и серверного ПО на уязвимости.

- Проверил(а) логи туннелирования, NAT и firewall.

- Тестировал(а) поведение при отключении интерфейса и сбоях.

- Запланировал(а) процесс обновления и тестирования.

Тестовые случаи и критерии приёмки

Тест: IP меняется при подключении к VPN

- Шаги: отключить VPN → зафиксировать IP → включить VPN → повторить проверку.

- Ожидаемый результат: IP при подключении должен отличаться от базовой линии и соответствовать регионе VPN.

- Критерии приёмки: 100% совпадение обнаруженного IP с региональным IP VPN при повторном тестировании.

Тест: WebRTC не раскрывает локальный IP

- Шаги: включить VPN → открыть ipleak.net → проверить WebRTC.

- Ожидаемый результат: WebRTC не показывает реального локального IP.

Тест: DNS не указывает на локального провайдера

- Шаги: включить VPN → ipleak.net → проверить DNS.

- Ожидаемый результат: DNS принадлежит VPN или нейтральному публичному провайдеру.

Тест: IPv6 корректно маршрутизируется или отключён

- Шаги: проверить ipv6leak.com при подключённом VPN.

- Ожидаемый результат: либо IPv6 не отвечает, либо отвечает через VPN.

Ментальные модели и эвристики

- Защита — это слои: client app + ОС + роутер + провайдер. Не полагайтесь только на один элемент.

- Тестируйте всегда по шагам: базовая линия → VPN → повторный тест.

- Если провайдер не предоставляет явной документации по leak protection — это красный флаг.

Матрица рисков и смягчение

- Высокий риск: постоянные IP‑утечки (пользователь полностью раскрыт). Митигировать: смена провайдера, отключение соединений, пересмотр конфигурации.

- Средний риск: DNS‑утечки (регион/поставщик раскрыты). Митигировать: ручная настройка DNS, роутер на VPN.

- Низкий риск: IPv6‑утечки в большинстве сетей сегодня. Митигировать: отключение IPv6 или использование VPN с поддержкой IPv6.

Совместимость, миграция и заметки для локали

- Если вы используете маршрутизатор от местного провайдера, проверьте, не переустанавливает ли он DNS при перезагрузке — иногда прошивка возвращает ISP‑DNS.

- Для пользователей в сетях с фильтрацией (корпоративные сети, публичные Wi‑Fi) используйте проверки на нескольких устройствах, так как роутер может вмешиваться.

Пример купировки инцидента: быстрый план для пользователя

- Отключите VPN.

- Смените пароли на критичных сервисах, если подозреваете компрометацию.

- Включите VPN и переключитесь на другой сервер.

- Выполните тесты. Если утечка остаётся — смените провайдера.

Короткая рекомендация по выбору провайдера

Ищите провайдера, который:

- Публично документирует меры защиты от DNS/WebRTC/IPv6‑утечек.

- Обновляет клиент и серверное ПО регулярно.

- Поддерживает опции «DNS leak protection» и «kill switch».

- Предлагает DNS, контролируемый провайдером (а не ISP).

Мнение эксперта: «Проверка VPN — это регулярная гигиена безопасности. Простые тесты позволяют обнаружить до большинства типичных утечек», — опытная формулировка от специалиста по безопасности.

Примеры альтернативных подходов

- Прокси vs VPN: прокси меняет IP только в приложении, VPN защищает все приложения.

- Tor: даёт высокий уровень анонимности, но медленнее и не всегда совместим с потоковыми сервисами.

- Роутерный VPN: централизует защиту для всех устройств, но требует навыков настройки.

Decision tree — алгоритм действий при подозрении на утечку

flowchart TD

A[Начало: Подозрение на утечку] --> B{IP изменился при подключении?}

B -- Нет --> C[Проверьте подключение VPN и настройки клиента]

B -- Да --> D{WebRTC показывает ваш IP?}

D -- Да --> E[Отключите WebRTC в браузере/установите расширение]

D -- Нет --> F{DNS показывает локального ISP?}

F -- Да --> G[Настройте DNS в VPN/ОС/роутере или используйте DNS провайдера]

F -- Нет --> H{IPv6 отвечает напрямую?}

H -- Да --> I[Отключите IPv6 или используйте VPN с поддержкой IPv6]

H -- Нет --> J[Ситуация нормальная: мониторьте и обновляйте ПО]

C --> K[Если клиент показывает подключение, обратитесь в поддержку провайдера]

E --> L[Повторите тесты]

G --> L

I --> L

L --> JКраткая заметка по приватности и GDPR

Если вы оперируете персональными данными граждан ЕС, утечка DNS или IP может представлять риск раскрытия персональных данных. Оцените, раскрывалась ли персональная информация (идентификаторы, сессии) и, при необходимости, следуйте регламенту уведомления о нарушении. В любом случае обеспечьте корректную настройку VPN и журналирование инцидентов.

Полезные контрольные вопросы при выборе VPN

- Публикует ли провайдер отчёты об инцидентах и обновления безопасности?

- Поддерживает ли клиент защиту от утечек DNS и kill switch?

- Работает ли провайдер с IPv6 или корректно блокирует IPv6‑трафик?

- Есть ли у провайдера собственные DNS‑серверы?

Финальные рекомендации и хорошо работающие практики

- Тестируйте VPN регулярно (раз в месяц и после обновлений клиента).

- Используйте надёжный браузер и блокируйте WebRTC для повышения приватности.

- Если вы не уверены в провайдере — смените на того, кто публикует техническую документацию.

- По возможности используйте VPN на уровне роутера для защиты всех устройств.

Итог: детальная проверка и базовые настройки позволяют устранить большинство утечек VPN. Тесты просты, а действия — выполнимы даже для обычного пользователя. Регулярные проверки и выбор надёжного провайдера практически исключают риск раскрытия вашей личной информации.

Краткое резюме

- Проверяйте базовый IP и DNS без VPN, затем с VPN.

- Блокируйте WebRTC, настраивайте DNS вручную и отключайте IPv6 при необходимости.

- Используйте провайдера, который публично объясняет меры защиты и предлагает встроенную защиту от утечек.

Конец статьи.

Похожие материалы

Как создать и сканировать Spotify‑коды

Запретить смену пароля в Windows

Как изменить пароль HBO Max: пошагово и безопасно

Как создать текстовый файл в Linux — 3 простых способа

Восстановление файлов из Корзины Windows