Как защитить компьютер паролем BIOS или UEFI

Быстрые ссылки

Когда это может понадобиться

Как это работает

Как установить пароль BIOS или UEFI

Как сбросить пароль BIOS или UEFI

Когда это может понадобиться

Связанная статья: Что делает BIOS компьютера и когда его использовать?

Большинству пользователей нет необходимости устанавливать пароль BIOS/UEFI. Если ваша цель — защитить конфиденциальные данные, наиболее надёжное решение — шифрование диска (например, BitLocker, LUKS или FileVault). Тем не менее, пароль прошивки особенно полезен для компьютеров в публичных местах, офисах и учебных заведениях. Он ограничивает возможность загрузки альтернативных ОС с USB/CD и предотвращает переустановку системы поверх существующей.

Важно: обязательно запомните пароль прошивки. На настольном ПК его обычно можно сбросить, открыв корпус, но на многих ноутбуках доступ к батарее CMOS или перемычкам затруднён или невозможен без сервисного обслуживания.

Как это работает

Связанная статья: Почему пароль Windows недостаточен для защиты данных?

Коротко: пароль учетной записи ОС защищает доступ к профилю пользователя внутри установленной системы. Однако кто-то с физическим доступом может загрузить компьютер со съёмного носителя (USB-флешка, CD/DVD) и получить доступ к файлам, если диск не зашифрован. Кроме того, злоумышленник может изменить порядок загрузки и запустить установщик ОС.

Пароль BIOS/UEFI добавляет уровень защиты на этапе начальной прошивки. В зависимости от настроек он может требоваться для:

- самой загрузки компьютера;

- изменения настроек прошивки (включая порядок загрузки);

- загрузки с внешних носителей.

Тем не менее физический доступ остаётся сильным фактором риска: злоумышленник может извлечь накопитель, заменить его или получить доступ к внутренней памяти, обнулив настройки прошивки. Пароль прошивки усложняет простые сценарии обхода (вставка USB и перезагрузка), но не делает устройство неуязвимым.

Плюсы и минусы

Преимущества:

- Простая дополнительная защита при физическом доступе без вскрытия корпуса.

- Полезно для публичных рабочих станций и учебных компьютеров.

- Можно комбинировать с политиками загрузки (только внутренний диск).

Ограничения:

- Не защищает данные на незашифрованном диске от извлечения.

- Сброс пароля возможен при наличии физического доступа (особенно на настольных ПК).

- Риск заблокировать устройство, если пароль забыт.

Как установить пароль BIOS или UEFI

Связанная статья: Как загрузить компьютер с диска или USB-носителя

Шаги общего характера (вариации зависят от производителя):

- Перезагрузите компьютер.

- Во время начальной загрузки нажмите клавишу входа в настройки прошивки. На старых системах это часто F2, Delete, Esc, F1 или F10. Уточните в документации или по модели устройства.

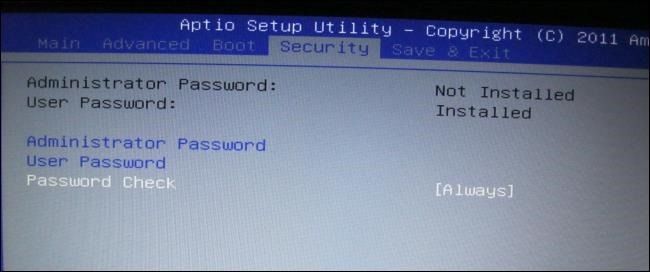

- В меню BIOS/UEFI найдите раздел безопасности или Password/Setup Password.

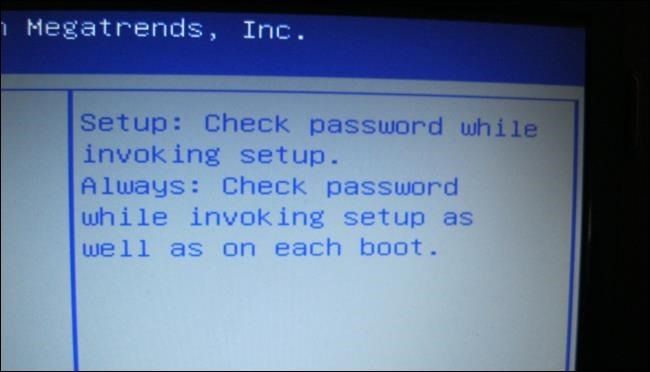

- Настройте типы паролей: чаще доступны «пароль администратора/пароль настройки» и «пароль пользователя/пароль загрузки». Администратор обычно нужен для изменения настроек; пользователь — для самой загрузки.

- Установите надёжный пароль, подтверждение и, при наличии, подсказку.

- Перейдите в раздел Boot (Загрузка) и закрепите порядок загрузки, запрещая загрузку с внешних носителей при необходимости.

- Сохраните изменения и перезагрузите.

Примечание: В системах с UEFI на компьютерах после Windows 8 доступ к UEFI может осуществляться через параметры восстановления Windows (Дополнительные параметры загрузки → Параметры прошивки UEFI).

На Mac: перезагрузите Mac, удерживайте Command+R для входа в Recovery Mode, затем выберите Утилиты > Firmware Password и установите пароль UEFI.

Как сбросить пароль BIOS или UEFI

Связанная статья: Как очистить CMOS для сброса настроек BIOS

Общий принцип: пароль хранится в энергонезависимой или полуволатильной памяти, и его можно сбросить аппаратно. Для настольных ПК это обычно:

- отключить питание и извлечь батарейку CMOS на материнской плате на несколько минут, затем вставить обратно; или

- использовать перемычку CLEAR_CMOS / CLR_RTC на плате, перемкнуть на несколько секунд.

Для большинства ноутбуков заменять батарейку и добраться до перемычек сложнее. Некоторые производители реализуют сервисные «backdoor»-пароли или аппаратные способы сброса, но на них нельзя полагаться.

Если вы забыли пароль UEFI на Mac, возможно, придётся обратиться в авторизованный сервисный центр Apple или Apple Store с доказательствами владения устройства.

Важно: аппаратный сброс BIOS/UEFI удалит и другие настройки (время, профиль разгона, параметры SATA/RAID и т. д.). Перед сбросом убедитесь, что вы знаете, как восстановить эти параметры.

Рекомендации по безопасности и лучшие практики

- Используйте пароли достаточной длины (минимум 8–12 символов) и избегайте очевидных фраз. Комбинация букв, цифр и специальных символов предпочтительна.

- Предпочтительнее комбинировать прошивочный пароль с полным шифрованием диска. Шифрование защищает данные даже при извлечении накопителя.

- Для публичных ПК ограничьте загрузку с внешних носителей и доступ к настройкам прошивки.

- Храните пароль в безопасном менеджере паролей или в офлайн-хранилище; не записывайте его в заметки, доступные другим.

- Документируйте процесс восстановления: какие шаги нужно выполнить, какие контакты сервисов доступны для вашего устройства.

Когда пароль прошивки не поможет (контрпримеры)

- Устройство вскрыто и накопитель извлечён — данные на незашифрованном диске доступны.

- Злоумышленник заменил накопитель на свой или установил аппаратный загрузчик.

- На некоторых моделях существуют уязвимости или сервисные механизмы сброса, которые позволяют обойти пароль.

Альтернативные подходы

- Полное шифрование диска (BitLocker, LUKS, FileVault) — лучший способ защитить данные при физическом доступе.

- Контроль доступа на уровне ОС и удалённый мониторинг (для корпоративных устройств).

- Аппаратные токены и TPM для хранения ключей шифрования.

Практическое руководство — пошаговый SOP для IT-администратора

Цель: настроить пароль UEFI/BIO S на публичной станции и закрепить порядок загрузки.

- Подготовка:

- Убедитесь, что у вас есть локальная консоль и физический доступ.

- Зарегистрируйте идентификатор устройства и серийный номер.

- Вход в настройки прошивки:

- Перезагрузите и нажмите клавишу доступа в UEFI/BIOS.

- Создание паролей:

- Установите пароль администратора (для доступа к настройкам).

- Установите пароль пользователя/загрузки (если требуется для старта системы).

- Закрепление порядка загрузки:

- Установите internal HDD/SSD как первичный загрузочный диск.

- Отключите или запретите загрузку с USB/CD в политике Boot.

- Сохранение конфигурации и тест:

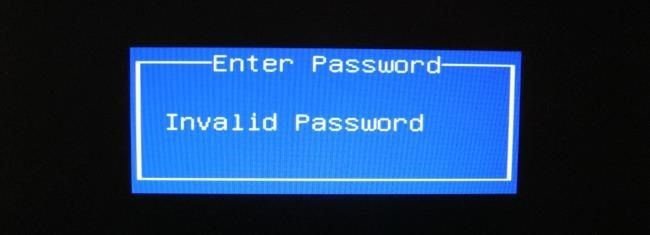

- Сохраните настройки, перезагрузите и проверьте, что система запрашивает пароль в нужный момент.

- Документация:

- Занесите пароль в корпоративный безопасный хранилище (или менеджер паролей), добавьте инструкцию по сбросу и контакт сервисного центра.

Критерии приёмки

- После перезагрузки система запрашивает пароль в соответствии с заданной политикой.

- Невозможно изменить порядок загрузки без ввода администратора.

- Процедура восстановления задокументирована и доступна администратору.

Чек-лист по ролям

Администратор:

- Проверить модель материнской платы/ноутбука и способ входа в прошивку.

- Установить и задокументировать пароль администратора.

- Отключить загрузку с внешних устройств при необходимости.

Пользователь (публичная станция):

- Сообщить, что при входе требуется пароль и к кому обращаться при проблемах.

- Не пытаться изменять настройки прошивки.

Сервисный инженер:

- Знать процедуру аппаратного сброса и иметь доступ к инструментам.

- Проверить, сохранились ли важные настройки после сброса.

Модель зрелости безопасности (кратко)

- Уровень 0 — Нет паролей, открытая загрузка с внешних устройств.

- Уровень 1 — Пароль администратора; загрузка внутренняя по умолчанию.

- Уровень 2 — Пароль загрузки + админ; шифрование диска не настроено.

- Уровень 3 — Пароль прошивки + шифрование диска + централизованное управление и резервные процедуры.

Целевая рекомендация для публичных компьютеров — минимум уровень 1–2; для корпоративных ноутбуков — уровень 3.

Decision tree для выбора политики защиты

flowchart TD

A[Нужно защитить устройство?] --> B{Это публичная/офисная машина?}

B -- Да --> C[Установить пароль прошивки]

B -- Нет --> D{Есть конфиденциальные данные?}

D -- Да --> E[Внедрить полное шифрование диска]

D -- Нет --> F[Оценить риск физического доступа]

F -- Высокий --> C

F -- Низкий --> G[Стандартные пароли ОС и обновления]

C --> H{Нужна защита от вскрытия?}

H -- Да --> I[Комбинировать с физической защитой корпуса и мониторингом]

H -- Нет --> J[Поддерживать документацию и резервный доступ]Короткий глоссарий

- BIOS: базовая система ввода-вывода — устаревающий интерфейс прошивки.

- UEFI: современная прошивка, заменяющая BIOS, поддерживает графику, безопасную загрузку и большие диски.

- CMOS: энергонезависимая память/батарейка, в которой хранятся настройки прошивки.

- Secure Boot: механизм UEFI, проверяющий подписи загрузочного ПО.

Тест-кейсы и критерии приёмки

Тест установки пароля:

- Действие: установить пароль администратора и пользователя.

- Ожидание: при перезагрузке система запрашивает пароль в соответствии с политикой.

Тест порядка загрузки:

- Действие: попытаться загрузиться с USB-носителя.

- Ожидание: загрузка с USB запрещена без админ-пароля.

Тест восстановления:

- Действие: выполнить аппаратный сброс CMOS (в тестовой среде).

- Ожидание: пароль сброшен, остальные параметры требуют восстановления по документу.

Риски и способы их снижения

- Риск: потеря пароля и невозможность загрузки — Митигирование: хранить резервную копию паролей у доверенного администратора и использовать корпоративный менеджер паролей.

- Риск: обход пароля при вскрытии корпуса — Митигирование: физическая защита корпуса, опломбирование, мониторинг доступа к помещению.

- Риск: уязвимости прошивки — Митигирование: обновления прошивки от производителя и политика применения патчей.

Локальные особенности и советы для России

- При обращении в сервисные центры предъявляйте документы, подтверждающие право владения устройством — это стандартная практика.

- Для ноутбуков популярных брендов проверьте форумы и документацию по модели: некоторые модели имеют особенности доступа к CMOS или сервисному сбросу.

Примечания

- Не используйте пароль прошивки как единственную меру защиты ценных данных — сочетайте с шифрованием.

- Перед аппаратным вмешательством (извлечение батареи CMOS) убедитесь в гарантийных условиях: у некоторых устройств вскрытие корпуса аннулирует гарантию.

BIOS и UEFI-пароли — не для всех, но это полезный инструмент защиты для публичных и рабочих компьютеров. Они усложняют простые сценарии обхода (например, загрузку с USB), но не заменяют шифрование и физическую защиту. Если вы управляете публичными станциями или хотите минимизировать риск несанкционированной загрузки, настройте пароль прошивки, закрепите порядок загрузки и задокументируйте процедуру восстановления.

Image Credit: Buddhika Siddhisena on Flickr

Похожие материалы

Защита паролей Chrome с Windows Hello

Установка сторонних приложений на Mac

Очистка кэша и истории поиска Instagram

Отключение фоновых процессов Windows и ускорение ПК

ThisIsWin11 — настройка и деблоут Windows 11