Как удалить хакеров с компьютера под управлением Windows 10

Total AV поставляется со всеми инструментами безопасности, которые могут потребоваться для защиты данных и конфиденциальности, включая:

Total AV поставляется со всеми инструментами безопасности, которые могут потребоваться для защиты данных и конфиденциальности, включая:

- проверку загрузок, установок и исполняемых файлов на вирусы и угрозы

- блокировку нежелательной рекламы и планирование интеллектуальных сканирований

- шифрование соединения для Windows, Mac, iOS и Android

Не пропустите действующие скидки! Получите TOTAL AV сегодня!

Вы хотите узнать, как удалить хакеров с компьютера под управлением Windows 10? В этой статье собраны все актуальные и проверенные шаги — от признаков взлома до полного восстановления системы и улучшения защиты на будущее.

Что значит «компьютер скомпрометирован» — коротко

Скомпрометированный компьютер означает, что злоумышленник или вредоносная программа получили несанкционированный доступ к вашему устройству, файлам, учётным записям или сети. Это может выражаться в краже паролей, удалённом управлении, указаниях на мошенничество и установке скрытого майнера или шпионского ПО.

Важно: немедленно действуйте — промедление увеличивает риск утечки данных и финансовых потерь.

Как понять, что компьютер взломали (признаки)

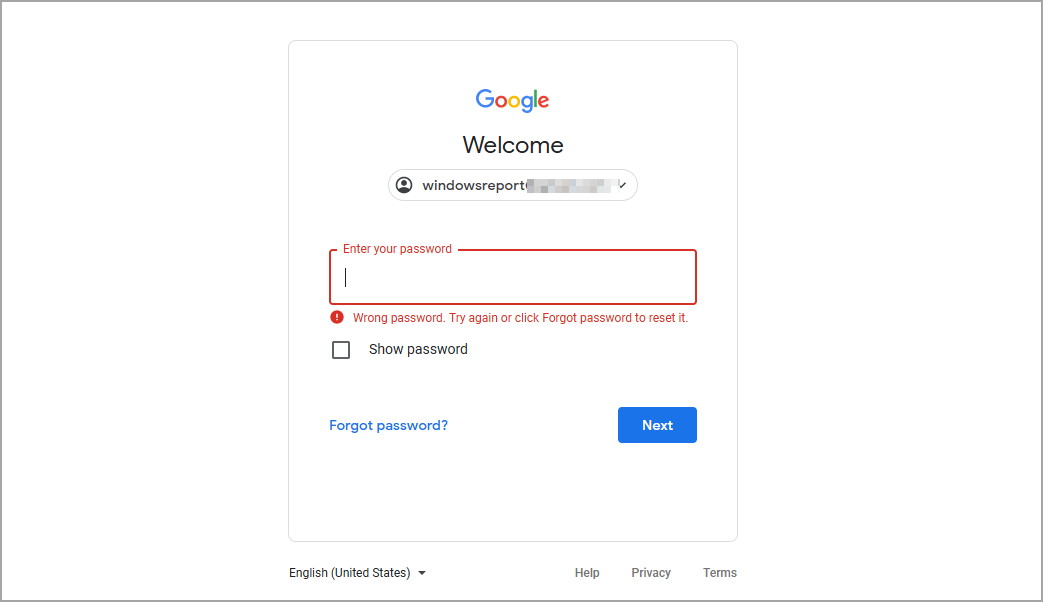

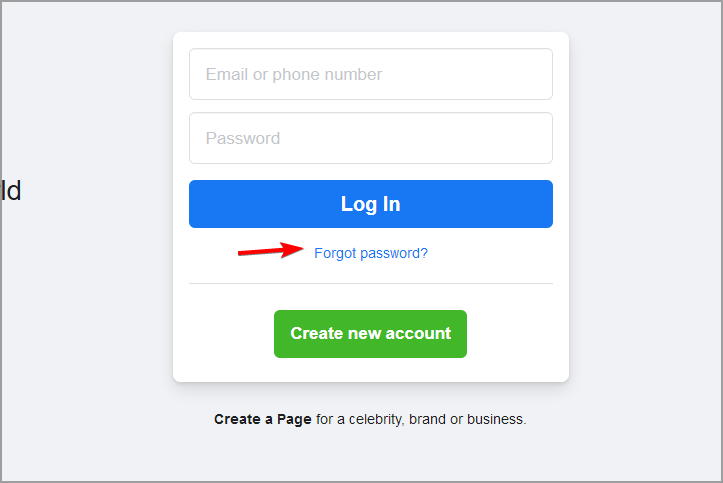

1. Невозможность войти в отдельные сервисы

Если вы внезапно не можете войти в почту, облако или банковский сервис при правильно введённом пароле, возможно, злоумышленник сменил данные доступа.

Если вы внезапно не можете войти в почту, облако или банковский сервис при правильно введённом пароле, возможно, злоумышленник сменил данные доступа.

Когда это происходит, злоумышленник может: украсть учётные данные, установить переадресацию почты, привязать дополнительные способы восстановления и продолжать использовать учетную запись без вашего ведома.

2. Подозрительные входы в аккаунты

Проверяйте историю активных сессий в почтовых и облачных сервисах. Наличие логинов из других городов или стран — серьёзный аларм, но учтите, что геолокация может ошибаться.

Проверяйте историю активных сессий в почтовых и облачных сервисах. Наличие логинов из других городов или стран — серьёзный аларм, но учтите, что геолокация может ошибаться.

3. Изменения программ и неожиданные приложения

Появление новых программ, расширений браузера, всплывающих окон и перенаправлений — типичные признаки. Некоторые программы могут работать в фоне и запускаться автоматически.

Появление новых программ, расширений браузера, всплывающих окон и перенаправлений — типичные признаки. Некоторые программы могут работать в фоне и запускаться автоматически.

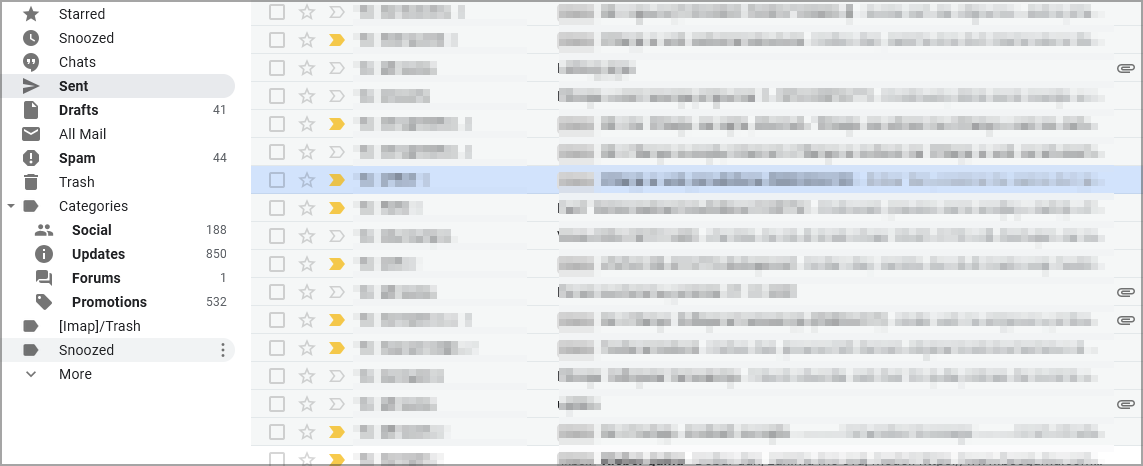

4. Ваши аккаунты отправляют нежелательные сообщения

Если от вашего имени уходят спам-письма или сообщения в мессенджерах — это означает, что доступ к аккаунтам получил кто-то ещё.

Если от вашего имени уходят спам-письма или сообщения в мессенджерах — это означает, что доступ к аккаунтам получил кто-то ещё.

5. Падение производительности и высокий сетевой трафик

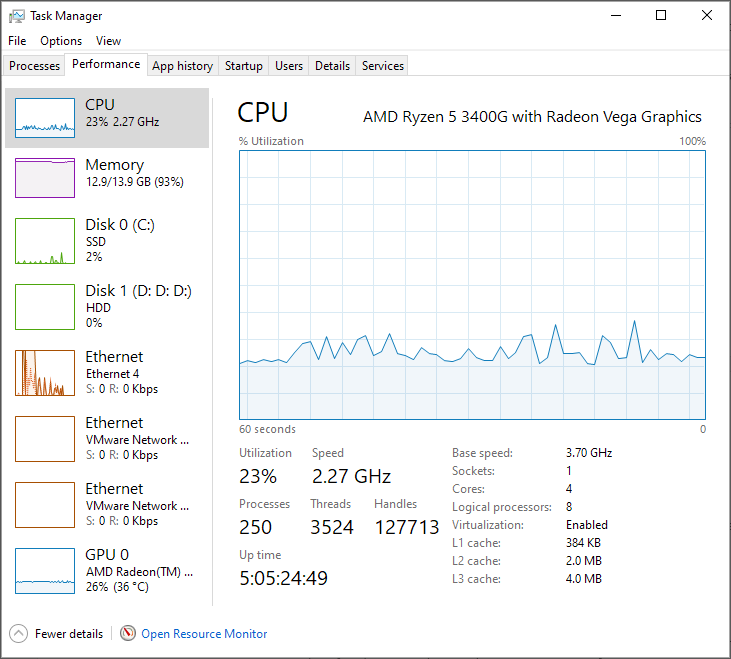

Майнеры, ботоводы и внутрикорпоративные шпионские модули потребляют ресурсы. Если процессор/диск/сеть заняты без видимой причины — проверьте систему.

Майнеры, ботоводы и внутрикорпоративные шпионские модули потребляют ресурсы. Если процессор/диск/сеть заняты без видимой причины — проверьте систему.

Важно: признаки могут сочетаться. Отдельный симптом ещё не означает взлом, но набор тревожных сигналов — повод к экстренным действиям.

Пошаговый план: как удалить хакеров с Windows 10

Ниже — практический плейбук. Действуйте по порядку, отмечая выполненные шаги.

Шаг 0 — изолируйте устройство

- Отключитесь от интернета (Wi‑Fi, Ethernet). Это ограничит дальнейшую передачу данных и управление со стороны злоумышленника.

- Отключите внешние накопители и принтеры.

- По возможности переведите устройство в офлайн-режим или физически отключите кабель.

Важно: если вы думаете о судебном расследовании или сохранении доказательств — зафиксируйте состояние системы (скриншоты, логи) и обратитесь к специалистам по цифровой криминалистике. Любые дальнейшие изменения могут уничтожить доказательства.

Шаг 1 — полное сканирование на наличие вредоносного ПО

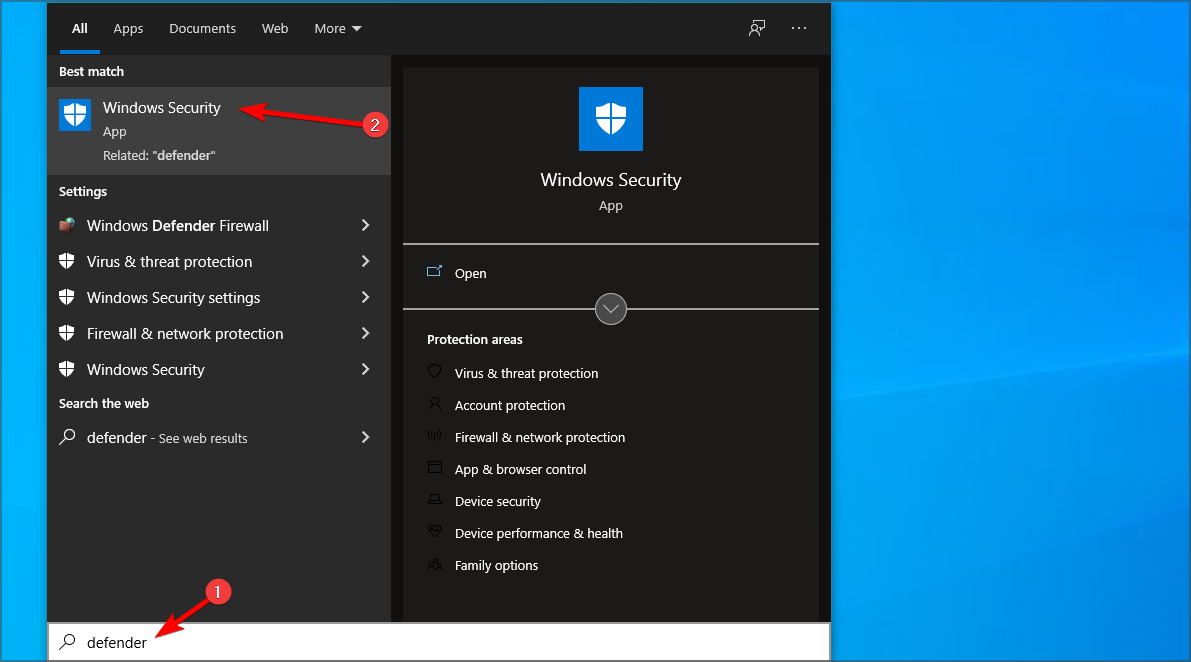

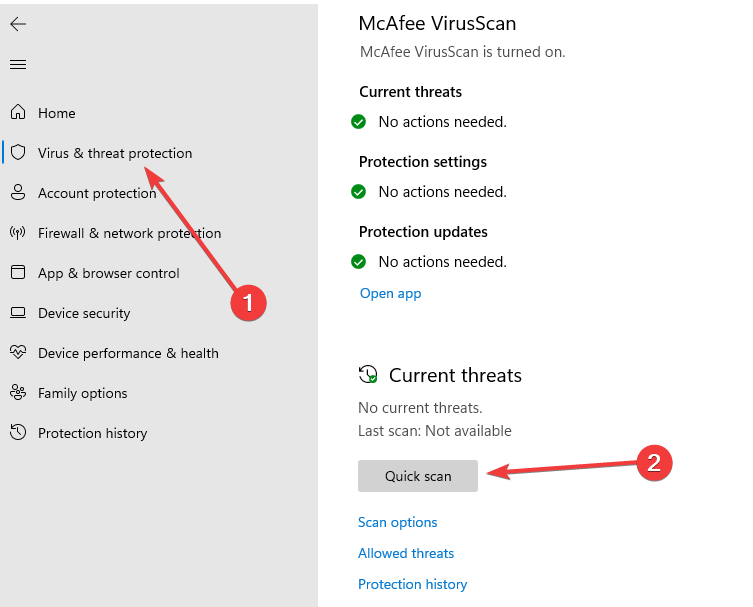

- Нажмите Windows + S и введите defender. Выберите Windows Security.

- Перейдите в раздел Защита от вирусов и угроз и запустите Быстрое сканирование.

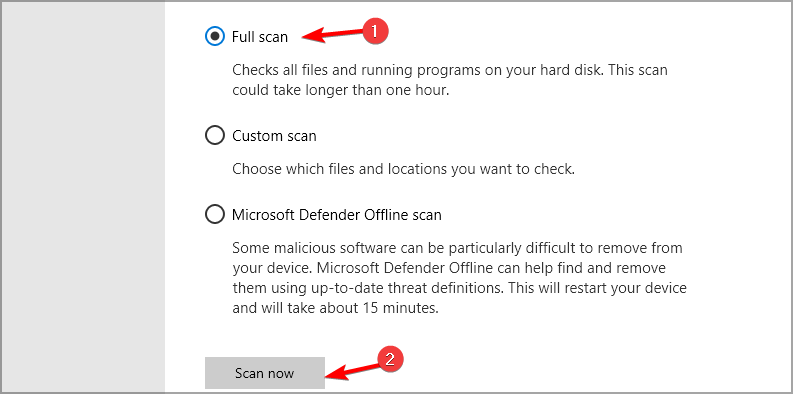

- Если ничего не найдено — выберите Параметры сканирования → Полное сканирование.

- Для упорного вредоносного ПО используйте автономное сканирование Microsoft Defender Offline.

Совет: иногда встроенного защитника недостаточно для сложных угроз. Для углублённого анализа используйте проверенные сторонние сканеры (несколько независимых решений) и загрузочные антивирусные утилиты, которые сканируют до загрузки ОС.

Шаг 2 — смените пароли (с безопасного устройства)

- Используйте другое устройство, которое вы точно считаете безопасным (например, смартфон с мобильным интернетом или другой ПК).

- Войдите в почту и критичные сервисы, активируйте двухфакторную аутентификацию (2FA) и смените пароли.

- Обновите пароли на всех критичных учетных записях: почта, банк, облачные хранилища, соцсети, учётная запись Microsoft.

Рекомендация по паролям: не менее 12 символов, уникальные для каждого сервиса, лучше генерация в менеджере паролей. Если есть аппаратные ключи (FIDO2), включите их.

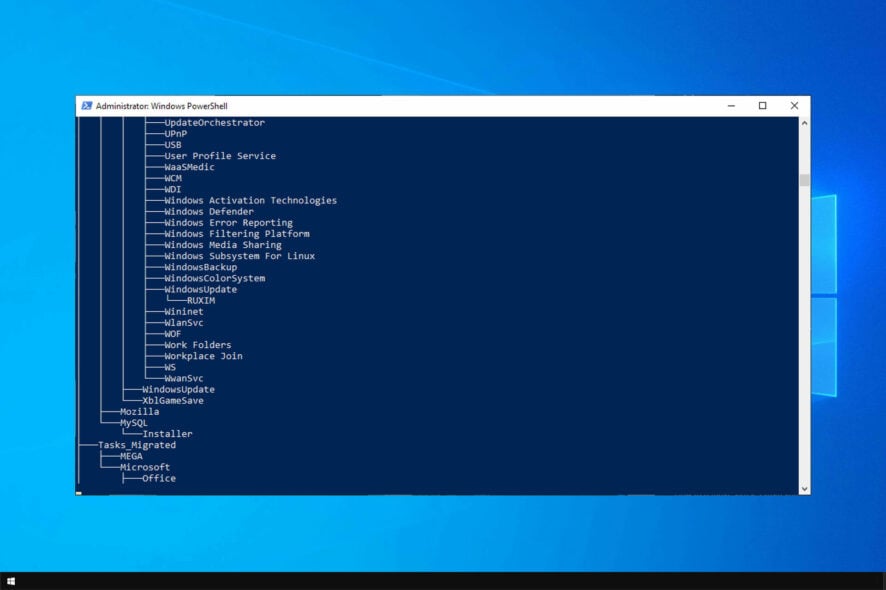

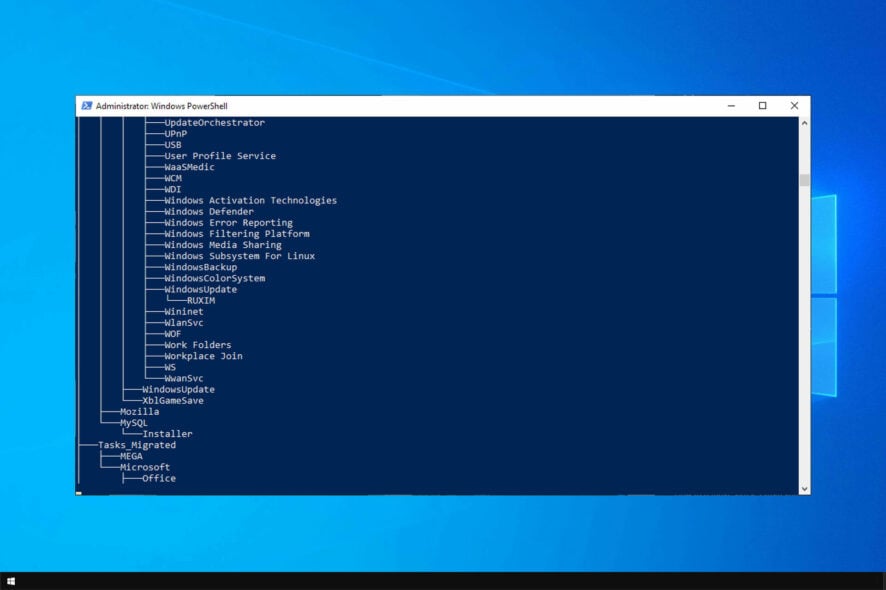

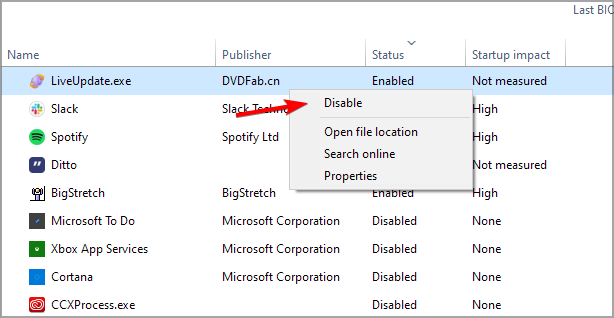

Шаг 3 — отключение неизвестных автозапусков

- Откройте Диспетчер задач (Ctrl + Shift + Esc) и вкладку «Автозагрузка».

- Отключите все подозрительные элементы правым кликом → Отключить.

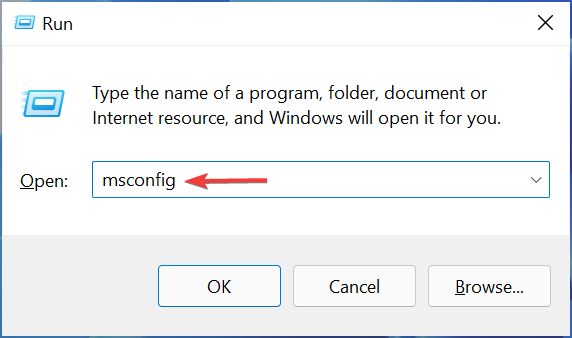

- Затем нажмите Windows + R, введите msconfig и нажмите Enter.

- Во вкладке Службы установите «Скрыть все службы Microsoft» и нажмите Отключить все, затем поочерёдно включайте только необходимые.

Примечание: это не удалит вредоносное ПО, но часто остановит его автозапуск, даст время для дальнейшей очистки.

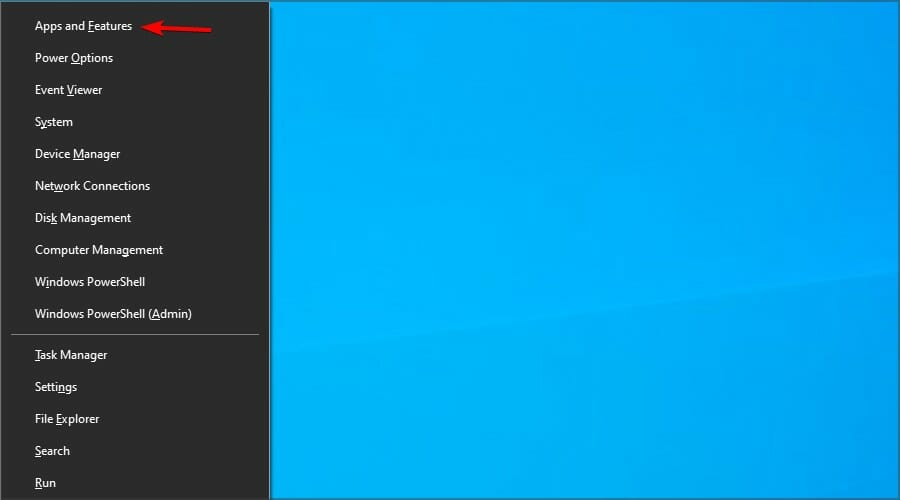

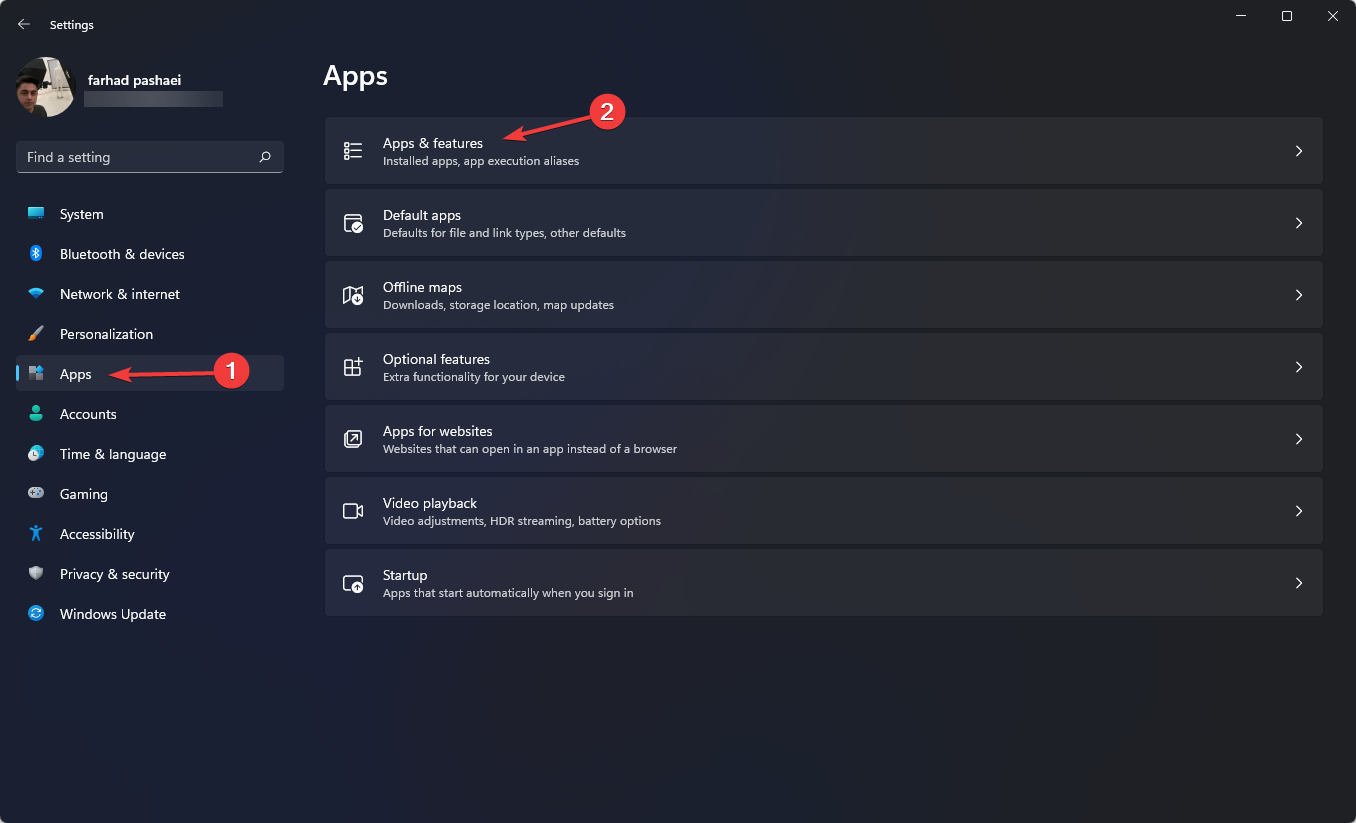

Шаг 4 — удалите неизвестные приложения

- Нажмите Windows + X → Приложения и возможности.

- Сортируйте по дате установки и удаляйте неизвестные программы.

- Следуйте инструкциям деинсталлятора.

Совет: используйте надёжные утилиты очистки (например, проверенные деинсталляторы), чтобы убрать остатки реестра и временные файлы.

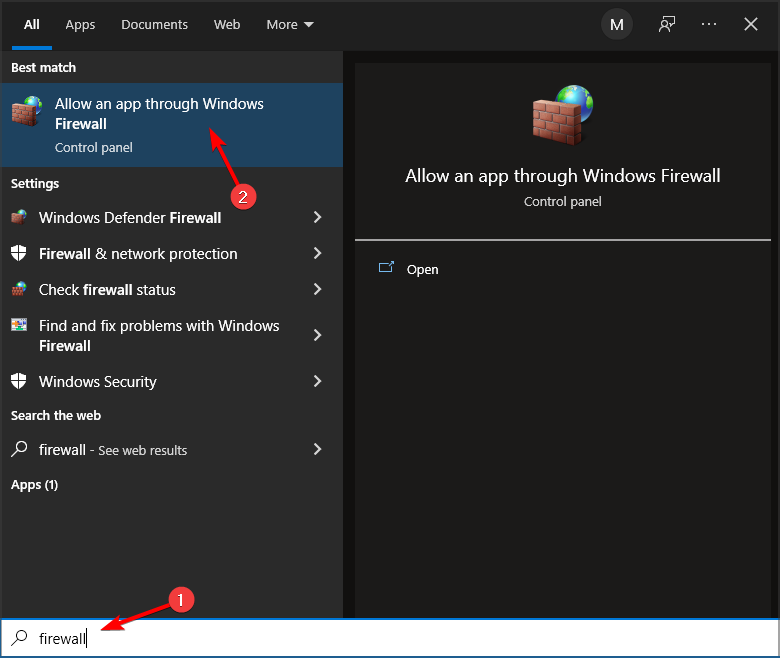

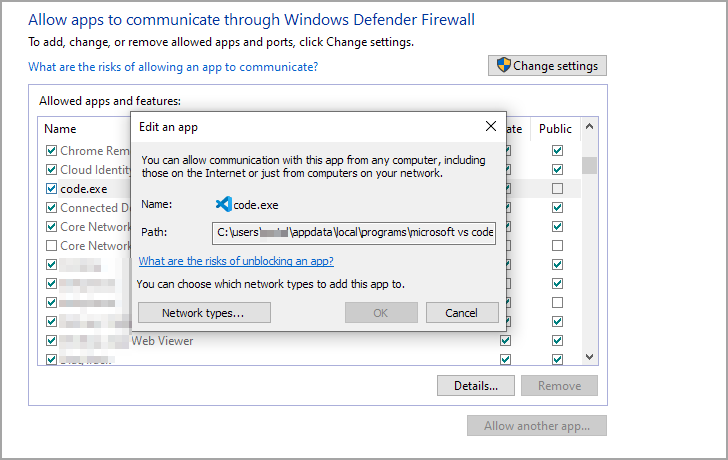

Шаг 5 — блокировка приложений через Брандмауэр

- Нажмите Windows + S и введите firewall, выберите «Разрешение приложения через брандмауэр Windows».

- Найдите подозрительные программы, откройте информацию о них, проверьте путь к файлу.

- Отключите их, сняв флажки, и сохраните изменения.

Внимание: перед блокировкой проверьте назначение приложения — отключение системного компонента может нарушить работу Windows.

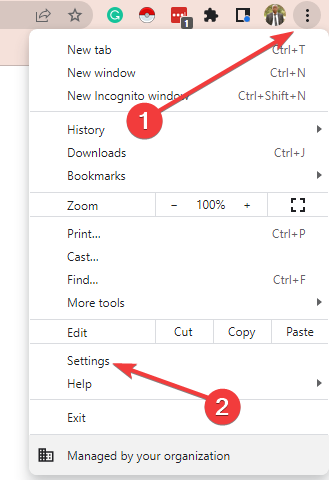

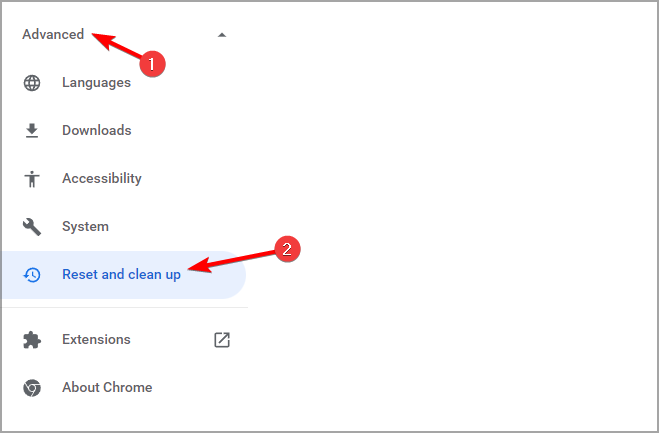

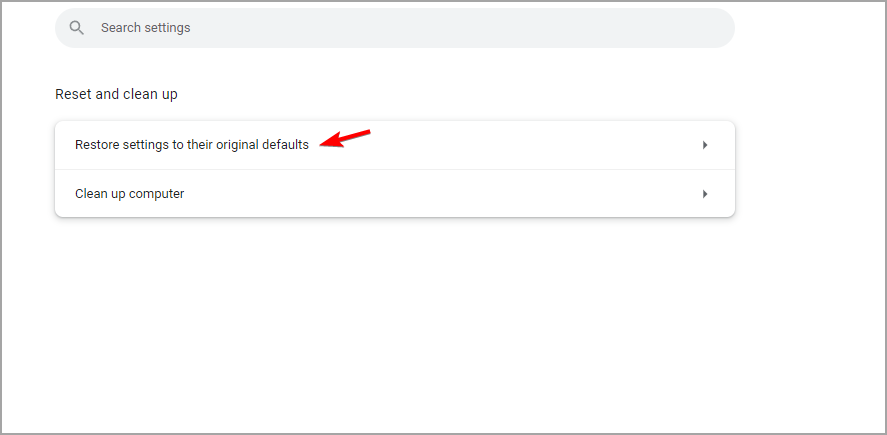

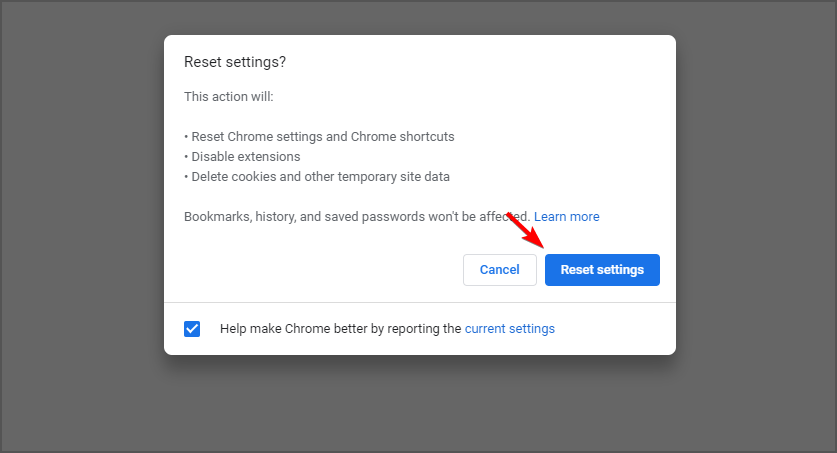

Шаг 6 — сброс браузера к настройкам по умолчанию

Шаги ниже приведены для Google Chrome; в других браузерах концепция схожа — найдите раздел восстановления настроек.

- В меню браузера откройте Настройки.

- Расширенные настройки → Сброс и очистка → Восстановить настройки по умолчанию.

- Подтвердите сброс настроек — это удалит расширения, историю и куки.

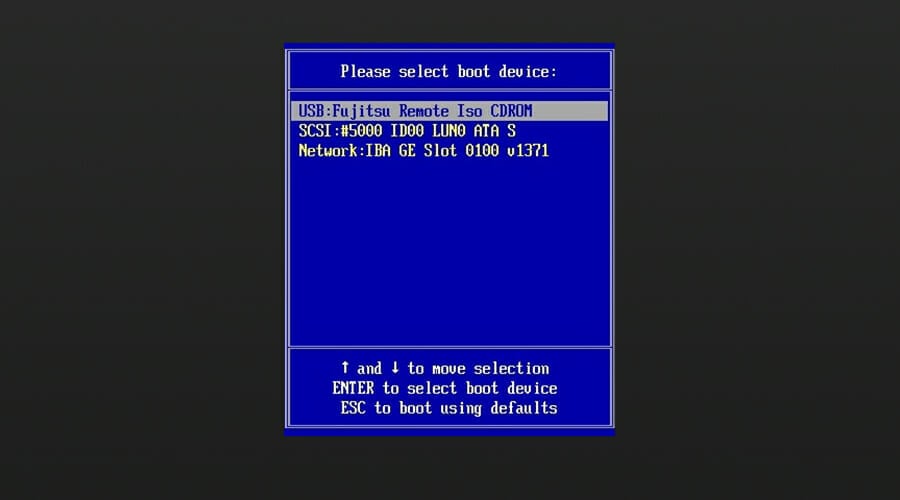

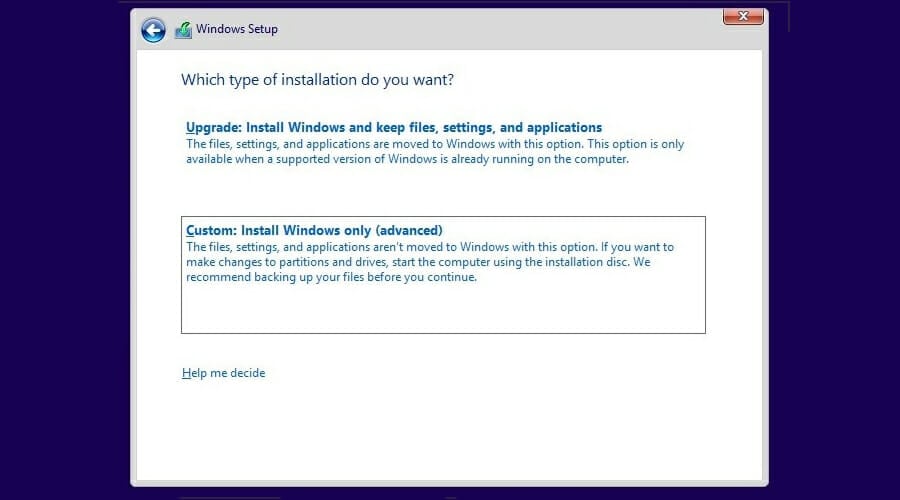

Шаг 7 — чистая установка Windows и форматирование дисков (последний шаг)

Примечание: этот шаг удалит все данные. Создайте резервные копии важных файлов (не исполняемых) на внешний носитель перед форматированием.

- Подготовьте загрузочную флешку с Windows 10 (инструмент Media Creation Tool).

- Перезагрузите ПК и войдите в меню загрузки (F4, F12, Esc — зависит от модели).

- Выберите «Установить сейчас» и затем «Выборочная установка».

- Отформатируйте все разделы жесткого диска и установите систему на чистый раздел.

Когда выполнять чистую установку: если вредоносное ПО устойчиво, не удаётся удалить его стандартными средствами, или система ведёт себя нестабильно.

Почему вы видите сообщение “Your computer has been compromised” (техподдержка-мошенничество)

Такое сообщение часто — приём мошенников (tech support scam). Оно может быть либо результатом adware/поп‑апа на сайте, либо попыткой социальной инженерии.

Возможные причины:

- вредоносное ПО, которое генерирует фальшивые предупреждения;

- фишинговая страница, замаскированная под системное сообщение;

- рекламное ПО, показывающее ложные оповещения.

Действия: закройте вкладку или браузер, не перезванивайте по указанным номерам и не платите. Сбросьте браузер и просканируйте систему.

Инцидентный плейбук: быстрый контрольный список

- Отключить от сети и внешних носителей

- Сделать снимки экрана и собрать логи (при необходимости)

- Выполнить полное антивирусное сканирование

- Сменить пароли и включить 2FA (с безопасного устройства)

- Отключить неизвестные автозапуски и службы

- Удалить неизвестные приложения и расширения браузера

- Проверить настройки брандмауэра и блокировать подозрительные соединения

- Провести аудит учётных записей и прав доступа

- При повторных проблемах — выполнить чистую установку Windows

Ролевые чек-листы

Для обычного пользователя

- Сохраняйте резервные копии важных файлов на внешний диск или облако.

- Используйте уникальные пароли и менеджер паролей.

- Включайте двухфакторную аутентификацию.

- Регулярно обновляйте ОС и приложения.

Для системного администратора / IT‑менеджера

- Идентифицируйте затронутые системы и диапазон компрометации.

- Соберите логи сетевых устройств и серверов.

- Отключите скомпрометированные учётные записи и ротация ключей.

- Проведите форензик-анализ и, при необходимости, подключите внешних экспертов.

Мини-методология: как решать проблему по приоритетам

- Сохранность данных и изоляция. 2. Вывод из эксплуатации угроз (автозапуск, процессы, сеть). 3. Очистка и восстановление систем. 4. Усиление контроля доступа и обучение пользователей.

Когда эти методы не помогут — контрпримеры

- Если хакер получил постоянный доступ через уязвимость в маршрутизаторе или IoT‑устройстве — локальная чистка ПК не решит проблему. Нужно обновить/перепрошить маршрутизатор и проверить все устройства сети.

- Если скомпрометирована корпоративная инфраструктура с повышенными привилегиями — требуется профессиональный инцидент‑менеджмент и форензика.

Критерии приёмки (как понять, что система очищена)

- Сканеры не обнаруживают вредоносного ПО при полном и автономном сканировании.

- Отсутствуют неизвестные автозапуски и службы.

- Нет повторяющихся сетевых соединений к подозрительным доменам.

- Пользователи подтверждают восстановление нормальной работы учётных записей.

Тестовые сценарии (проверка очистки)

- Проверить загрузку и время отклика системы (до и после очистки).

- Запустить мониторинг сети: нет ли несанкционированных исходящих соединений более 24 часов.

- Восстановить из резервной копии и проверить целостность файлов.

Рекомендации по усилению безопасности после инцидента

- Включите автоматические обновления Windows и программного обеспечения.

- Установите и периодически проверяйте надёжный антивирус с функцией сканирования до загрузки ОС.

- Включите 2FA для всех критичных сервисов.

- Используйте менеджер паролей и создавайте уникальные пароли.

- Ограничьте права пользователей: минимальные необходимые привилегии.

- Регулярно делайте бэкапы и проверяйте их целостность.

Защита сети и устройств дома

- Поменяйте стандартные пароли на роутере и включите WPA3/WPA2.

- Отключите удалённое управление роутером, если не используете его.

- Проверяйте список подключённых устройств и блокируйте неизвестные.

Приватность и соответствие правилам (коротко)

Если вы обрабатываете персональные данные других людей, взлом может привести к утечке. Сообщите заинтересованным сторонам и выполните обязательные уведомления в соответствии с локальным законодательством (например, GDPR в ЕС) — при необходимости обратитесь к юристу.

Сравнение подходов: «очистка» vs «чистая установка»

- Очистка: быстрее, сохраняет конфигурацию и приложения, подходит при ограниченных инцидентах.

- Чистая установка: наиболее надёжна против устойчивых угроз, но требует восстановления данных и переустановки программ.

Выбор зависит от уровня компрометации, возможностей по резервному копированию и готовности тратить время на восстановление.

Частые ошибки и как их избежать

- Не менять пароли сразу после подозрения — позволяет злоумышленнику сохранить доступ.

- Выполнять смену паролей с того же скомпрометированного устройства — бесцельно.

- Игнорировать маршрутизатор и другие устройства в сети — источник повторного взлома.

Короткий глоссарий

- 2FA: двухфакторная аутентификация — дополнительный уровень проверки, помимо пароля.

- Майнер: программа, использующая ресурсы компьютера для майнинга криптовалют.

- Форензика: цифровая криминалистическая экспертиза для исследования инцидента.

Пример инцидентного runbook (шаблон для IT)

- Получение сообщения о взломе: собрать первичную информацию (время, проявления).

- Изоляция: отключить систему от сети.

- Первичный анализ: собрать логи, снять дамп памяти (при необходимости).

- Очищение: полное сканирование, удаление ПО, отключение автозапусков.

- Восстановление: смена паролей, проверка доступа, восстановление из безопасного бэкапа.

- Постмероприятие: отчет, уроки, усиление контроля.

Социальные превью и короткое объявление (для публикации)

OG title: Как удалить хакеров с Windows 10 — пошагово OG description: Практическое руководство по обнаружению, удалению и предотвращению взлома Windows 10; чек-листы и план реагирования.

Часто задаваемые вопросы (коротко)

- Могу ли я восстановить систему без форматирования? Да, в большинстве случаев, но при устойчивом вредоносном ПО лучше делать чистую установку.

- Нужно ли платить злоумышленнику, если он просит выкуп? Никогда не платите — это не гарантирует возврат данных и стимулирует новые атаки.

- Как часто менять пароли? По крайней мере после инцидента и при подозрениях; регулярно обновляйте пароли для критичных сервисов.

Заключение

В случае подозрения на взлом действуйте быстро и системно: изоляция, сканирование, смена паролей, отключение автозапусков и удаление неизвестных программ часто решают проблему. В сложных случаях проведите чистую установку Windows и пересмотрите безопасность вашей сети и учётных записей. Регулярные обновления, 2FA и менеджер паролей значительно снижают риск повторного взлома.

Если у вас остались вопросы или вы хотите поделиться своим опытом по восстановлению после взлома — оставьте комментарий ниже.

Похожие материалы

Как устроить идеальную вечеринку для просмотра ТВ

Как распаковать несколько RAR‑файлов сразу

Приватный просмотр в Linux: как и зачем

Windows 11 не видит iPod — способы исправить

PS5: как настроить игровые пресеты