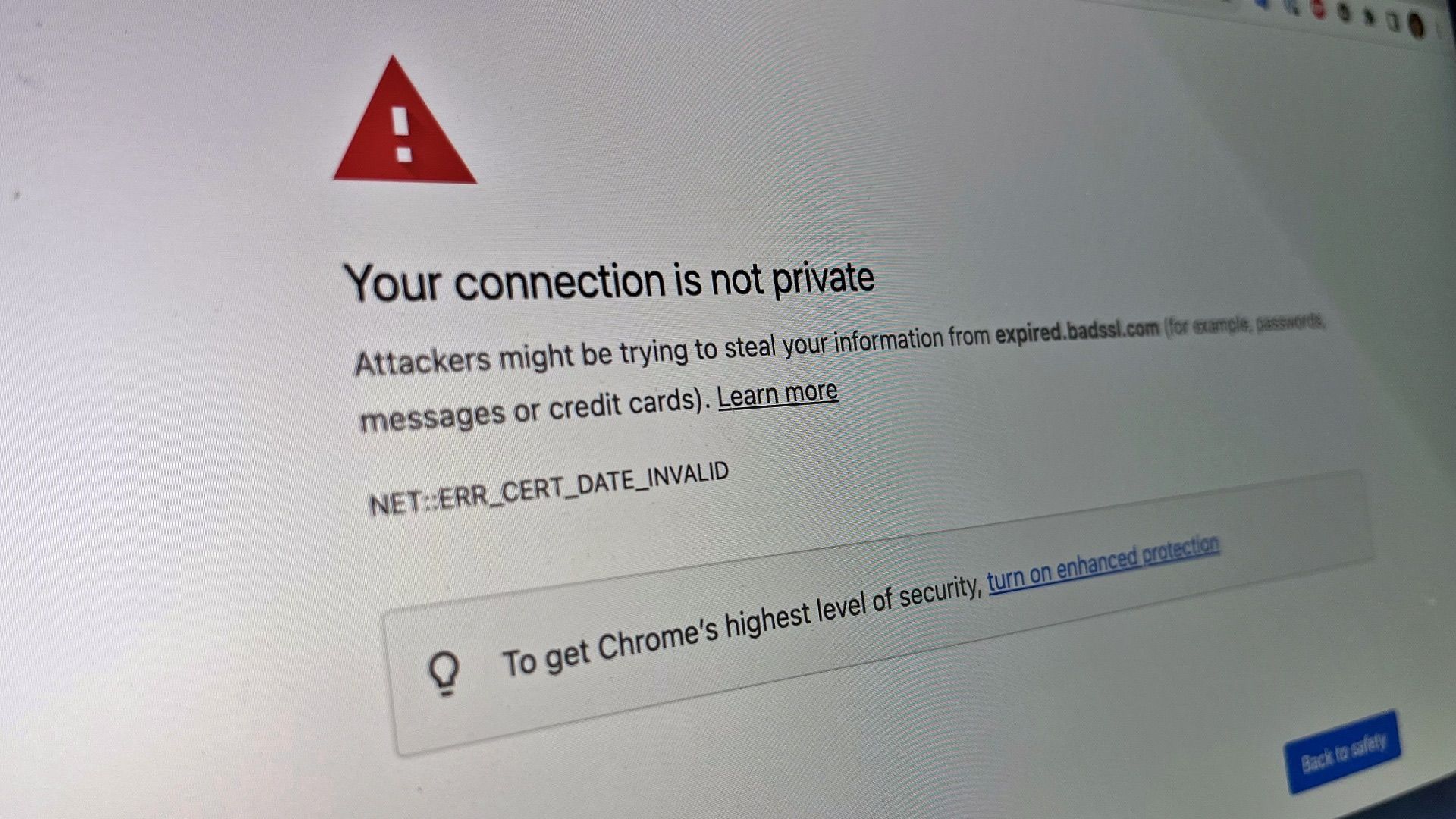

Ваше подключение не является приватным — причины и решения

Быстрые ссылки

- Что означает «Ваше подключение не является приватным»

- Как исправить ошибку «Ваше подключение не является приватным»

- Как безопасно обойти предупреждение

- Варианты ошибок и коды

- Как защитить приватность в интернете

Краткое содержание

Браузер показывает предупреждение «Ваше подключение не является приватным», когда не может подтвердить подлинность SSL/TLS‑сертификата сайта или когда шифрование недостаточно надёжно. Причины могут быть как на стороне пользователя (ошибки времени, расширения, антивирус), так и на стороне сервера (просроченный или некорректно установленный сертификат, неправильная цепочка доверия, устаревший TLS). В статье приведены подробные пошаговые инструкции для пользователей и для администраторов, диагностические команды, чек‑листы, дерево решений и процедуры приёма.

Важно: обходить предупреждение безопасно только если вы полностью доверяете сайту и понимаете риск.

Что означает предупреждение

Браузер ожидает защищённого соединения по HTTPS. Для установки такого соединения сайт должен предоставить корректный SSL/TLS‑сертификат, подтверждающий его идентичность и обеспечивающий обмен зашифрованными данными. Когда браузер не может проверить сертификат — например, сертификат просрочен, отсутствует цепочка доверия, домен не совпадает с сертификатом, или используются устаревшие криптопримитивы — он прерывает соединение и показывает предупреждение, чтобы защитить пользователя от перехвата или подмены трафика.

Определение в одну строку: SSL/TLS‑сертификат — цифровой документ, подтверждающий, что сайт принадлежит определённому домену, и содержащий публичный ключ для шифрования сессии.

Почему браузер не доверяет сертификату

Основные причины:

- Просроченный сертификат (expired).

- Самоподписанный сертификат или сертификат от ненадёжного центра сертификации.

- Несовпадение доменного имени в сертификате (CN/SAN) и адреса сайта.

- Неполная цепочка сертификатов (missing intermediate). Браузер не получил «промежуточные» сертификаты от сервера.

- Отозванный сертификат (CRL/OCSP).

- Устаревшая версия TLS или слабые шифры.

- Ошибки времени на клиентском устройстве (системные часы).

- Прокси, антивирус или корпоративный перехват HTTPS (SSL/TLS interception).

- Хранение старых/битых данных в кэше браузера.

Что делать пользователю: быстрые шаги

Проверьте дату и время в системе

- Неверная системная дата/время — частая причина ошибок типа ERR_CERT_DATE_INVALID. Включите автоматическое обновление времени (NTP).

Попробуйте открыть сайт в режиме инкогнито/private

- Если ошибка исчезла — вероятно, виновато расширение. Отключите расширения одно за другим.

Отключите временно антивирус/HTTPS‑сканирование

- Некоторые антивирусы подменяют сертификаты для проверки HTTPS. Попробуйте временно отключить функцию HTTPS‑сканирования.

Очистите кэш и cookies браузера

- Иногда повреждённый кэш мешает верификации сертификатов.

Подключитесь к другому интернет‑каналу

- Попробуйте мобильный интернет или другую Wi‑Fi сеть. На публичных Wi‑Fi часто показывается captive portal, который прерывает HTTPS до аутентификации.

Проверьте URL вручную

- Убедитесь, что вы попали на правильный домен и не на фишинговый поддомен.

Если вы доверяете сайту, можно временно продолжить (см. раздел «Как безопасно обойти предупреждение»)

Если эти шаги не помогли — обратитесь к владельцу сайта или службе поддержки.

Подробное руководство для пользователя по браузерам и ОС

Windows

- Откройте «Параметры» → «Время и язык» → включите “Установить время автоматически”.

- Очистите кэш браузера (Chrome: Меню → Дополнительные инструменты → Удалить данные просмотров).

- Запустите браузер в режиме без расширений (нажмите правой кнопкой → Запустить от имени администратора с отключёнными расширениями вручную).

- Если используете корпоративный прокси или VPN — отключите и проверьте.

macOS

- Apple Menu → Системные настройки → «Дата и время» → включить автоматическое обновление.

- Очистите историю и данные сайтов в Safari (History → Clear History).

- Отключите антивирусы и любые сетевые фильтры.

Android / iOS

- Проверьте дату/время и включите автоматический режим.

- Попробуйте другой браузер (например, Firefox vs Chrome).

- Обновите систему и приложения браузера.

Как безопасно обойти предупреждение

Обходить предупреждение можно только если вы уверены в безопасности сайта. Риски: перехват трафика, утечка паролей, подмена контента.

Процесс для популярных браузеров:

- Chrome / Edge / Firefox: Нажмите «Дополнительно» → «Перейти на сайт (небезопасно)» (зависит от версии браузера).

- Safari: Нажмите “Показать детали” → “Посетить веб‑сайт” и подтвердите.

Важно: не вводите конфиденциальные данные (пароли, карты) на сайте с недействительным сертификатом.

Диагностика для владельца сайта и администратора

Если вы владелец сайта или администратор сервера, выполните следующие шаги.

1. Проверка сертификата со стороны сервера

- Проверьте дату окончания действия сертификата.

- Проверьте цепочку сертификатов — сервер должен отдавать полный chain: leaf + intermediate(s) + (иногда) root.

- Убедитесь, что в сертификате правильно указаны SAN (Subject Alternative Names) и/или CN соответствует домену.

- Проверьте, не отозван ли сертификат (OCSP/CRL).

Команды для быстрой проверки (пример с OpenSSL):

openssl s_client -connect example.com:443 -servername example.com -showcertsЭта команда покажет сертификат(ы), цепочку и возможные ошибки в handshake.

Проверка expiry:

openssl x509 -in cert.pem -noout -datesДля проверки OCSP/CRL и stapling:

openssl s_client -connect example.com:443 -status -servername example.com2. Проверка конфигурации web-сервера

- Nginx: убедитесь, что директива ssl_certificate содержит полный цепочный файл (сертификат + intermediate). Пример:

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;Apache: в VirtualHost укажите SSLCertificateFile и SSLCertificateChainFile или используйте fullchain.

CDN/Load balancer: если используете CDN (Cloudflare, Fastly и т. п.) или балансировщик, убедитесь, что сертификат также корректен на фронтенд‑узле и что между CDN и origin настроен HTTPS, если это требуется.

3. TLS и шифры

- Отключите TLS 1.0/1.1; поддерживайте TLS 1.2 и 1.3.

- Отключите устаревшие шифры (RC4, DES, 3DES). Используйте современные настройки (ECDHE, AES-GCM, CHACHA20‑POLY1305).

- Включите HSTS после того, как удостоверились в корректности сертификатов и HTTPS‑настройки.

4. Автоматизация выдачи и продления сертификатов

- Используйте Certbot, acme.sh или коммерческие API для автоматического обновления сертификатов.

- Настройте автоматическое перезапуск/релоад сервера после обновления сертификата.

5. OCSP stapling и Certificate Transparency

- Включите OCSP stapling на сервере, чтобы ускорить и сделать проверку статуса сертификата более надёжной.

- Для публичных сертификатов убедитесь, что CA публикует сертификаты в Certificate Transparency (CT) логах — некоторые браузеры требуют этого.

6. Логи и мониторинг

- Настройте мониторинг срока действия сертификатов и оповещения за 30/14/7 дней до истечения.

- Логи сервера и мониторинг ошибок SSL/TLS помогут быстро выявлять проблемы.

Частые конкретные ошибки и как их исправлять

ERR_CERT_DATE_INVALID / SEC_ERROR_EXPIRED_CERTIFICATE

- Решение: обновите сертификат; синхронизируйте системные часы.

NET::ERR_CERT_AUTHORITY_INVALID / SEC_ERROR_UNKNOWN_ISSUER

- Сертификат самоподписан или промежуточный сертификат не передан. Решение: установить корректную цепочку / получить сертификат у доверенного CA.

ERR_CERT_COMMON_NAME_INVALID / SSL_ERROR_BAD_CERT_DOMAIN

- В сертификате нет нужного SAN/CN. Решение: получить сертификат с правильными именами.

ERR_SSL_VERSION_OR_CIPHER_MISMATCH / SSL_ERROR_UNSUPPORTED_VERSION

- Сервер использует устаревший TLS или несовместимые шифры. Решение: обновить конфигурацию TLS.

ERR_CERT_REVOKED / SEC_ERROR_REVOKED_CERTIFICATE

- Сертификат отозван CA. Решение: выпустить новый сертификат и выяснить причину отзыва.

Диагностический чек‑лист для администратора

- Сертификат не просрочен

- Полная цепочка сертификатов отдана сервером

- SAN/CN покрывают все используемые домены и поддомены

- OCSP stapling включён и работает

- TLS 1.2/1.3 включён, TLS 1.0/1.1 — отключены

- Сильные шифры включены, слабые — отключены

- HSTS рассмотрен и настроен после проверки

- Автоматическое продление сертификатов настроено и протестировано

- Мониторинг срока действия и оповещения настроены

Decision tree для конечного пользователя (Mermaid)

flowchart TD

A[Появилось предупреждение: 'Ваше подключение не является приватным'] --> B{Вы используете публичную сеть?}

B -- Да --> C[Откройте незащищённый сайт для captive portal и выполните вход]

B -- Нет --> D{Пробовали инкогнито/другой браузер?}

D -- Нет --> E[Откройте в режиме инкогнито]

D -- Да --> F{Ошибка ушла?}

F -- Да --> G[Отключите расширения и найдите проблемное]

F -- Нет --> H{Проверено системное время?}

H -- Нет --> I[Включите автоматическое время и перезагрузите]

H -- Да --> J{Вы владеете сайтом?}

J -- Да --> K[Перейти к чек‑листу для администратора]

J -- Нет --> L[Свяжитесь с владельцем сайта; не вводите данные]SOP для владельца сайта — устранение ошибки шаг за шагом

- Получите текущую ошибку и снимок экрана от пострадавшего пользователя.

- Выполните openssl s_client и сохраните вывод.

- Проверьте срок действия сертификата и SAN.

- Если цепочка неполная — загрузите полный chain (fullchain.pem).

- Проверьте настройки сервера на предмет OCSP stapling и современных шифров.

- Примените изменения и перезапустите nginx/apache. Проверьте через openssl и SSL Labs.

- Настройте оповещения по сроку действия сертификатов.

- Сообщите пользователю о восстановлении и документируйте инцидент.

Критерии приёмки

- Браузер на стороне клиента перестаёт показывать предупреждение при обращении к сайту.

- SSL Labs или эквивалентный анализатор возвращает корректную цепочку сертификатов и отсутствие критических проблем.

- Мониторинг срока действия сертификата настроен и оповещения работают.

- Автоматическое обновление сертификатов прошло тестирование на staging окружении.

Тестовые сценарии и критерии приёмки

Тест: Просроченный сертификат

- Подготовка: заменить сертификат на тестовый с истёкшим сроком

- Ожидание: браузер показывает ошибку о просрочке

- Критерий приёмки: после установки нового сертификата браузер больше не показывает ошибку

Тест: Отсутствие intermediate

- Подготовка: сервер отдает только leaf сертификат

- Ожидание: некоторые браузеры покажут проблему с доверием

- Критерий приёмки: после установки fullchain проблема исчезает

Тест: Несовпадение домена

- Подготовка: установить сертификат для другого домена

- Ожидание: браузер покажет ошибку о несовпадении домена

- Критерий приёмки: сертификат с нужным SAN установлен

Тест: OCSP stapling

- Подготовка: отключить stapling

- Ожидание: возможно замедление; браузер может отображать предупреждение при определённых условиях

- Критерий приёмки: stapling включён и проверяется через openssl

Роли и контрольные списки

Пользователь — что проверить:

- Синхронизация времени на устройстве

- Попробовать другой браузер / инкогнито

- Отключить расширения

- Отключить HTTPS‑сканирование антивируса

- Связаться с владельцем сайта при необходимости

Веб‑администратор — что проверить:

- Срок действия сертификата и SAN

- Наличие fullchain и корректность приватного ключа

- Конфигурация TLS и шифров

- OCSP stapling и CT логи

- Мониторинг и автоматизация продления

Хостинг/DevOps — что проверить:

- Конфигурация балансировщиков/консолидация certs на фронтенде

- Обновление OpenSSL/серверного ПО

- Скрипты автоматизации (certbot, acme)

- Резервные процессы на случай сбоя обновления

Защита и безопасность: рекомендации

- Используйте TLS 1.3 где возможно; поддерживайте TLS 1.2 для совместимости.

- Включите HSTS только после полной проверки всех поддоменов и офлайн‑резервных путей.

- Регулярно проходите аудиты TLS конфигурации (SSL Labs, testssl.sh).

- Минимизируйте логирование чувствительных заголовков и данных.

- При использовании тестовых сертификатов в dev — отслеживайте, чтобы они не попали в prod.

Приватность и соответствие законодательству

- HTTPS является одним из обязательных условий безопасности при обработке персональных данных. Использование HTTPS помогает соответствовать требованиям по защите данных (например, в рамках GDPR) относительно конфиденциальности канала передачи.

- Храните минимум личных данных в логах и шифруйте журналы при необходимости.

- Документируйте политики ротации сертификатов и доступ к приватным ключам.

Советы для разработчиков приложений

- Используйте библиотеку для проверки сертификатов и pinning (certificate pinning) с осторожностью: pinning повышает безопасность, но усложняет обновление сертификатов.

- Тестируйте приложение на поддерживаемых версиях TLS и поведении при обновлении сертификатов.

- Реализуйте graceful fallback и информирование пользователей при проблемах с SSL.

Варианты, когда перечисленные рекомендации не помогут

- Проблемы у CA: если центр сертификации испытывает масштабные проблемы или отзывает сертификаты.

- Атака на сеть уровня оператора: перехват трафика с подменой сертификатов с доверенных устройств в сети.

- Уязвимость в браузере: ошибки реализации TLS в самом браузере.

В таких случаях связь с поставщиками услуг (CA, хостинг, CDN) и обновление ПО на всех уровнях критично.

Таблица распространённых интернет‑ошибок

| | Internet Errors | | Error Code | 400 Bad Request Error | 403 Forbidden | 404 Not Found | 500 Internal Server Error | 502 Bad Gateway Error | 503 Service Unavailable Error | 504 Gateway Timeout | 1020 Access Denied | | | | The Most Common Online Errors (and How to Fix Them) | |

(Таблица сохранена как в исходном материале; она показывает примеры распространённых ошибок и служит напоминанием: проблемы с SSL/TLS — лишь одна из групп ошибок, возникающих в сети.)

Заключение

Ошибка «Ваше подключение не является приватным» — это механизм защиты пользователей. Как правило, её причинами являются просроченные сертификаты, неполная цепочка доверия, несовпадение домена или проблемы с TLS. Простые действия со стороны пользователя часто решают проблему (корректное время, очистка кэша, отключение расширений), но если ошибка на стороне сервера — её должен исправить владелец сайта.

Если вы владелец сайта, пройдитесь по чек‑листу администратора, настройте автоматическое продление сертификатов и мониторинг, включите современные TLS‑настройки и OCSP stapling. Для критичных сервисов документируйте процедуры восстановления и тестируйте их регулярно.

Важно: никогда не вводите конфиденциальные данные на сайтах с недействительным сертификатом, если вы не уверены в их безопасности.

Источники и рекомендации по инструментам: OpenSSL, Certbot, SSL Labs, testssl.sh.

Похожие материалы

Самохостинг синхронизации закладок через Floccus

Запуск игр PS5 через приложение PlayStation

Сопроводительное письмо без опыта — как написать

Чистая установка Windows 10 — простой пошаговый план

Управление скоростью вентиляторов CPU в Linux