Как избежать заражения через ложные обновления Adobe Flash

Почему мошенники используют имя Adobe?

Использовать бренд крупного разработчика — простой приём социальной инженерии. Люди доверяют знакомым названиям. Поддельное окно выглядит официально и часто не вызывает подозрений. Даже размещённое на вполне законных сайтах рекламное объявление или уязвимость могут привести пользователя на страницу загрузки, где под видом Flash предлагают вредоносный установщик.

Коротко: мошенники маскируют вредоносные программы под легитимное ПО, чтобы побудить пользователя скачивать и запускать их.

Признаки фальшивого обновления

- Окно с предложением обновить появляется неожиданно при просмотре сайта или при клике по рекламе.

- Ссылка ведёт не на официальный домен adobe.com или не использует защищённое соединение с понятным именем хоста.

- Запрашивается загрузка .exe, .msi или .zip файла вместо перенаправления в менеджер обновлений ОС/браузера.

- В тексте есть орфографические ошибки, неточные формулировки или заманчивые обещания (ускорение, бонусы).

- Система уже показывает, что Flash не поддерживается, но приходит «экстренное» обновление.

Важно: с 31 декабря 2020 года официальных обновлений Flash не выпускается. Любое «обновление Flash» — повод для проверки.

Немедленные действия (чек‑лист для пользователя)

- Не нажимайте «Установить», «Обновить» или похожие кнопки в всплывающем окне. Закройте вкладку.

- Не запускайте скачанные файлы, если вы уже загрузили что‑то случайно.

- Отключите Интернет (в крайнем случае) и выполните полное сканирование антивирусом.

- Проверьте список установленных программ и недавно загруженные файлы.

- Сбросьте настройки браузера и удалите подозрительные расширения.

- Смените пароли, если заметны необычные сетевые запросы или уведомления о доступе.

План удаления инфекции — пошаговый план действий для домашних пользователей

- Изоляция

- Отключите компьютер от сети (Wi‑Fi/кабель). Это предотвращает дальнейшую загрузку данных и утечку.

- Сканирование в безопасном режиме

- Перезагрузите в безопасном режиме с поддержкой сети (Windows) и запустите полное сканирование встроенным антивирусом и дополнительным средством (см. рекомендуемые инструменты).

- Удаление вредоносных программ

- Если сканер обнаружил угрозы, следуйте инструкциям по удалению. Повторите сканирование до чистых результатов.

- Очистка браузера

- Сбросьте настройки браузера, удалите неизвестные расширения, проверьте стартовые страницы и поисковые движки.

- Восстановление файлов

- Если файлы зашифрованы или повреждены, используйте резервные копии. Не платите выкуп — сначала проконсультируйтесь со специалистом.

- Обновление и усиление защиты

- Включите автоматические обновления ОС и браузера. Установите надёжный антивирус и создайте план резервного копирования.

Критерии приёмки

- Нет обнаруженных угроз в двух независимых сканах.

- Браузер открыт с чистыми настройками, без неизвестных расширений.

- Сеть не отправляет подозрительных запросов.

- Пользователь подтвердил доступ ко всем аккаунтам и при необходимости сменил пароли.

Рекомендации по выбору антивируса и инструментов для очистки

- Используйте проверенные продукты: встроенный Microsoft Defender, Malwarebytes, ESET, Kaspersky или другие топовые решения. Все они способны обнаружить большинство распространённых загрузчиков‑троянов.

- Запустите сканирование с одной основной антивирусной программой и одной дополнительной утилитой по требованию (on‑demand) — это повышает вероятность обнаружения скрытых угроз.

- Для корпоративных сред используйте централизованное управление антивирусами и контроль обновлений.

Примечание: некоторые инструменты предлагают пробный период; это полезно для однократной проверки на заражение.

Как не дать себя обмануть: правила поведения при обновлениях ПО

- Всегда загружайте обновления с официального сайта разработчика или из встроенного механизма обновления ОС/браузера.

- Никогда не запускайте инсталляторы из писем, чатов или всплывающих окон на неизвестных сайтах.

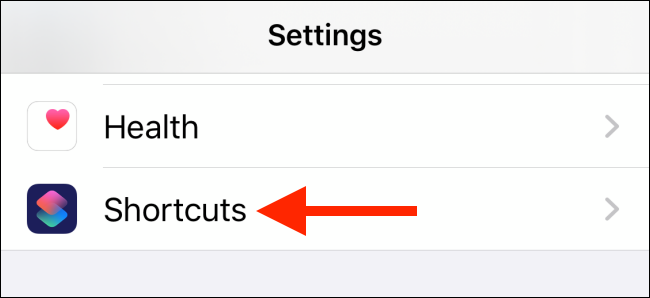

- Включите автоматические обновления для браузера и операционной системы. Тогда большинство уязвимостей будут закрыты без вашего вмешательства.

- Предпочитайте браузеры, которые сами поддерживают необходимые компоненты и обновляют их внутри экосистемы.

Важно: для Flash официальные обновления перестали выходить с 31 декабря 2020 года. Это постоянный факт — не существует легитимной причины получить «обновление Flash» после этой даты.

Браузеры и нативная поддержка Flash — что делать с нужным контентом

Flash устарел и небезопасен. Если у вас есть старый контент, который нужно открыть:

- Используйте доверенный офлайн‑инструмент для воспроизведения старого контента в изолированной среде (виртуальная машина с отключённым доступом в Интернет).

- Рассмотрите конвертацию контента в современные форматы (HTML5, MP4 и т. п.).

- Некоторые специализированные браузеры и проекты по эмуляции Flash (например, проект Ruffle) позволяют запускать часть Flash‑контента безопаснее. Проверяйте проекты по репутации и открытости исходного кода.

Не рекомендовано оставлять устаревшую технологию активной в рабочей системе.

Роли и чек‑листы: кто за что отвечает

Роль: Обычный пользователь

- Никогда не загружать обновления из всплывающих окон.

- Периодически сканировать систему.

- Сообщать в ИТ‑отдел при подозрениях.

Роль: ИТ‑администратор

- Включить централизованные обновления и политику блокировки запуска неподписанных установщиков.

- Мониторить необычную сетевую активность и журналы безопасности.

- Обучать сотрудников распознаванию фишинга и вредоносных всплывающих окон.

Роль: Руководитель безопасности

- Внедрить процедуры реагирования на инциденты и план восстановления.

- Проводить тестовые атаки (безопасные симуляции) для проверки сознательности персонала.

Мини‑методология расследования инцидента

- Идентификация: когда и где появилось окно, какие действия пользователь совершил.

- Сбор артефактов: журналы браузера, список загруженных файлов, снимок процессов.

- Контейниризация: изоляция машины и создание резервной копии для анализа.

- Очистка: удаление обнаруженных вредоносных файлов и восстановление конфигураций.

- Уроки: обновление инструкций, рассылка предупреждений пользователям.

Decision flow (упрощённая логика для быстрой диагностики)

flowchart TD

A[Появилось окно «Обновить Flash»?] --> B{Источник известен?}

B -- Да --> C{Адрес — adobe.com?}

C -- Да --> D[Переход на официальный сайт — проверить менеджер обновлений]

C -- Нет --> E[Не скачивать — закрыть вкладку, сканировать систему]

B -- Нет --> E

E --> F{Файл уже скачан/запущен?}

F -- Нет --> G[Удалить скачанные файлы, сбросить браузер]

F -- Да --> H[Изоляция, сканирование, очистка, смена паролей]Часто встречающиеся ошибки и когда предложенные шаги не сработают

- Ошибка: запуск заражённого установщика до сканирования. В этом случае простое удаление файла может быть недостаточным — потребуется углублённый анализ и восстановление системы.

- Сложный случай: вредоносное ПО получило права администратора и внедрилось в загрузочные записи. Тогда нужен специалист по инцидентам или полная переустановка ОС.

Краткое резюме и практические советы

- Flash больше не поддерживается с 31 декабря 2020 года — любое «обновление Flash» подозрительно.

- Не загружайте ПО из всплывающих окон и рекламных баннеров.

- Регулярно обновляйте систему и используйте надёжный антивирус.

- Обучайте пользователей и имейте план реагирования на инциденты.

Если у вас возникли проблемы после взаимодействия с поддельным обновлением — опишите ситуацию в комментариях под статьёй или обратитесь к ИТ‑специалисту. Чем быстрее вы отреагируете, тем ниже риск потерь.

Важное: никогда не вводите свои учётные данные или платёжные данные в окна, которые кажутся вам сомнительными. Смените пароли, если есть подозрение о компрометации.

Часто задаваемые вопросы

Q: Можно ли доверять «обновлению», если оно пришло на популярный сайт?

A: Нет. Рекламные сети и уязвимости сайтов позволяют показывать фальшивые объявления даже на легитимных ресурсах.

Q: Что делать, если я уже запустил установщик?

A: Отключите интернет, выполните полное сканирование антивирусом и обратитесь в ИТ‑поддержку. При наличии признаков компрометации рассматривать переустановку системы.

Q: Нужно ли платить выкуп, если файлы зашифрованы?

A: Не рекомендуется. Свяжитесь с экспертами по безопасности и проверьте резервные копии.

Короткое резюме: избегайте скачивания обновлений из всплывающих окон, используйте централизованные обновления, держите антивирус включённым и имеете план на случай инцидента.

Похожие материалы

Динамические URL в Django — пример и руководство

Словари в JavaScript — создание и использование

Освободить место в Google Диске быстро

WhatsApp на iPhone: сообщение без контакта

Запуск JavaScript из Python с Js2Py