Безопасность на публичном Wi‑Fi: как защитить данные

Публичные сети Wi‑Fi есть в аэропортах, кафе и ресторанах. Они экономят мобильный трафик и позволяют работать вне дома. Но такие сети часто уязвимы. Некоторые созданы злоумышленниками, другие — просто неправильно настроены. Если вы часто пользуетесь открытыми сетями, кто‑то уже мог «подслушивать» ваш трафик.

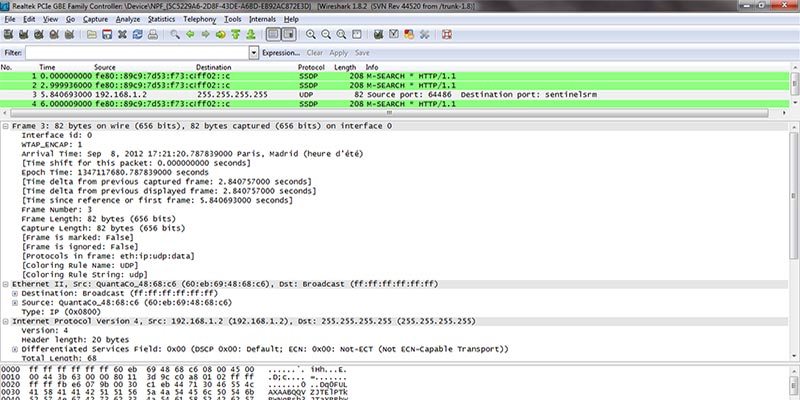

Что такое прослушивание пакетов

Прослушивание пакетов — это запуск программы, которая записывает данные, передающиеся по сети. На открытой Wi‑Fi сети все пакеты идут незашифрованными. Поэтому любой пользователь в зоне покрытия, запустив бесплатный сниффер, может увидеть ваши запросы к сайтам, введённые символы и файлы cookie, кроме случаев, когда используется end‑to‑end шифрование.

Термин: end‑to‑end шифрование — защита, при которой данные шифруются у отправителя и расшифровываются только у получателя.

Если адрес в браузере начинается с https://, содержимое передаваемых страниц обычно скрыто от сниффера. Но существуют инструменты и методы, которые могут попытаться обойти или подделать HTTPS, поэтому полностью полагаться только на него не стоит.

WEP — устаревший стандарт шифрования. Его легко взломать. WPA и WPA2 гораздо безопаснее, а WPA3 ещё лучше. Однако даже на WPA/WPA2 сети злоумышленник в той же сети может попытаться получить ключи или заставить ваш компьютер переподключиться так, чтобы выдать его ключи.

Важно: на любой сети, где вы не контролируете маршрутизатор, сохраняйте предположение, что трафик могут перехватывать.

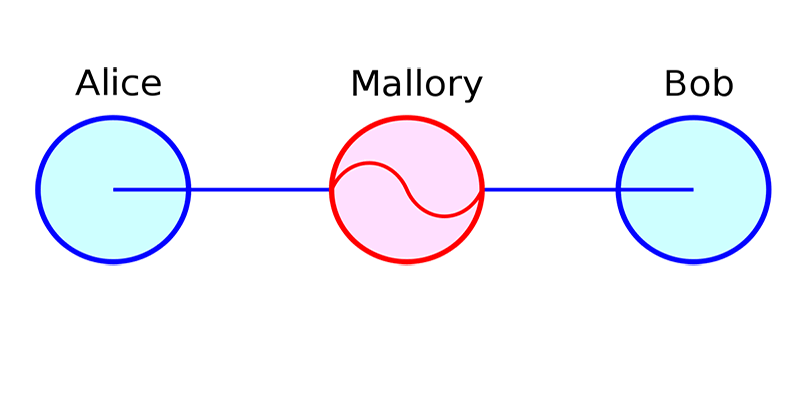

Wi‑Fi спуфинг, «злые близнецы» и «человек посередине»

Спуфинг сети — это её копирование. Злоумышленник может настроить точку доступа с тем же именем (SSID) и паролем, что и привычная сеть. Устройство часто подключается автоматически и не замечает подмены. Такая подставная сеть называется «злой близнец».

Если пользователи подключились к «злому близнецу», злоумышленник окажется «человеком посередине» и сможет логировать весь трафик. В отличие от простого сниффинга, когда злоумышленник лишь пассивно читает пакеты, в MITM‑сценарии он может модифицировать трафик: подменять страницы, подсовывать фишинговые формы, перенаправлять на поддельные сайты.

Иногда атака проще: кто‑то создаёт открытую сеть с заманчивым названием «Free Airport WiFi» и ждёт подключений. Также злоумышленник может подключиться к легитимной сети, отправить команда на отключение другим клиентам, и затем «поймать» устройства, которые автоматически переподключаются к его точке доступа.

Совет: никогда не вводите пароли и данные карт на сайтах с подозрительным адресом или на сетях, в надёжности которых вы не уверены.

Как оставаться в безопасности — практические меры

Подключайтесь через VPN. VPN — это зашифрованный туннель от вашего устройства до сервера провайдера VPN. Он скрывает содержимое ваших соединений от локальных снифферов и делает вас менее привлекательной мишенью. VPN не даёт стопроцентной гарантии, но снижает риск значительно.

Всегда используйте HTTPS. Убедитесь, что в адресной строке стоит https:// и что сертификат валиден. Установите расширение или функцию браузера, которое принудительно запрашивает HTTPS, когда это возможно.

Отключите опцию «автоматически подключаться к открытым сетям» на мобильных устройствах и ноутбуках. Автоподключение ускоряет подставные сети.

Не вводите пароли и реквизиты карт в общественных сетях без дополнительных мер защиты. Если надо срочно заплатить или войти в банк — лучше использовать мобильную сеть или личную точку доступа.

Включите двухфакторную аутентификацию (2FA) там, где это возможно. Даже если логин и пароль будут перехвачены, 2FA усложнит доступ злоумышленнику.

Держите систему и приложения в актуальном состоянии. Обновления закрывают известные уязвимости, которые злоумышленники могут использовать для удалённого выполнения кода или перехвата трафика.

Используйте личную точку доступа (мобильный хот‑спот) как альтернативу публичному Wi‑Fi для работы с критичными данными.

Проверяйте сертификаты сайтов вручную в сомнительных ситуациях. Браузер обычно предупреждает о проблемах с сертификатом — не игнорируйте предупреждения.

Мини‑методология проверки сети (быстрый чек)

- Посмотрите SSID: совпадает ли он с официальным названием места? Проявите осторожность, если название слишком общее.

- Проверьте, требует ли сеть оплату через веб‑форму (captive portal). Удостоверьтесь в подлинности точки доступа у персонала.

- Откройте страницу с https:// и убедитесь, что сертификат валиден.

- Включите VPN перед любыми конфиденциальными действиями.

Короткая инструкция: доверяете — подключайтесь с VPN и HTTPS; не доверяете — используйте мобильную сеть или подождите.

Контрольные списки по ролям

Путешественник:

- Отключить автоподключение.

- Подключаться к сети только после уточнения у персонала.

- Использовать VPN и 2FA для почты и банков.

Удалённый работник:

- Обеспечить корпоративный VPN или отдельный коммерческий VPN с политиками безопасности.

- Не использовать публичный принтер или общие устройства для передачи файлов.

- Регулярно проверять разрешения приложений.

IT‑администратор:

- Настроить корпоративные политики запрета автоподключения и обязательного VPN.

- Обучать сотрудников распознавать поддельные SSID и фишинг.

- Внедрить мониторинг аномалий в беспроводных сетях.

Когда меры не помогут — крайние случаи

- Если злоумышленник контролирует маршрутизатор и имеет доступ к частным ключам, он может попытаться подделать сертификаты.

- Инструменты SSL‑strip и сложные MITM‑решения могут понижать защищённость HTTPS‑соединений при неправильной конфигурации.

- Если устройство уже скомпрометировано вредоносным ПО, сеть здесь ни при чём — злоумышленник получит доступ напрямую.

Важно: большинство перечисленных ситуаций требуют целенаправленной атаки. Тем не менее, осознанные меры безопасности значительно снижают вероятность компрометации.

Диаграмма принятия решения

flowchart TD

A[Нужна сеть сейчас?] -->|Да| B[Это ваша знакомая сеть?]

A -->|Нет| Z[Не подключаться]

B -->|Да| C[Отключено автоподключение?]

B -->|Нет| D[Уточнить SSID у персонала]

C -->|Да| E[Включить VPN]

C -->|Нет| F[Отключить автоподключение и не подключаться]

E --> G[Есть HTTPS и валидный сертификат?]

G -->|Да| H[Можно работать с базовой осторожностью]

G -->|Нет| I[Не вводить конфиденциальные данные]

D --> E

F --> Z

H --> END[Поддерживать бдительность]

I --> ZКритерии приёмки (как оценить «безопасность» сессии)

- VPN подключён и проверен.

- Домен в адресной строке использует HTTPS и сертификат действителен.

- Нет предупреждений браузера о поддельном сертификате.

- Вы точно знаете SSID и не подключались автоматически к сомнительным сетям.

Факт‑бокс: что важно знать

- WEP — устарел и ненадёжен.

- WPA2 и WPA3 обеспечивают лучшее шифрование на уровне Wi‑Fi.

- HTTPS защищает содержимое веб‑трафика, но не скрывает факт посещения домена без дополнительных инструментов.

- VPN скрывает содержимое трафика от локальных наблюдателей, но доверие переходит к провайдеру VPN.

Короткий глоссарий

- VPN — зашифрованный канал между вашим устройством и сервером провайдера VPN.

- HTTPS — протокол web‑шифрования поверх TLS/SSL.

- Evil twin — поддельная точка доступа с тем же или похожим именем.

- Packet sniffer — программа для перехвата и анализа сетевых пакетов.

Тестовые сценарии и критерии приёмки

- Подключение к публичной сети с включённым VPN: при попытке открыть https://example.com браузер показывает валидный сертификат, ресурсы загружаются, и VPN‑пинг присутствует.

- Попытка доступа к банковскому сайту без VPN: сайт требует 2FA и не разрешает авторизацию при явном предупреждении о сертификате.

- Сценарий «злой близнец»: устройство не подключается автоматически к незнакомым SSID; доступ возможен только после ручного подтверждения владельца.

Резюме

Публичные Wi‑Fi сети удобны, но несут риск. Простые меры — VPN, HTTPS, отключённое автоподключение и 2FA — значительно сокращают вероятность утечки данных. IT‑администраторы и пользователи должны сочетать технические средства и бдительность. В сложных случаях (компрометация устройства или контроль над сетью) требуются дополнительные шаги и профессиональная помощь.

Важно: не существует абсолютной безопасности. Задача — снизить риск до приемлемого уровня.

Изображения: Christoph Scholtz, JackPotte via Wikimedia, Miraceti via Wikimedia, RRZEIcons via Wikimedia, Zcool via FreeDesignFile, Sean MacEntee via Flickr

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone