Как заблокировать весь интернет, оставив доступ только одному приложению

TL;DR

Если нужно разрешить доступ в интернет только одной программе, используйте один из трёх подходов: вручную отключить приложения в “Разрешить взаимодействие с брандмауэром Windows”, переключить поведение исходящих подключений в “Блокировать” и затем создать правило разрешения для нужной программы, либо настроить IPsec-политику. Протестируйте и имейте план отката — можно потерять сетевой доступ к системе.

Пользователи часто спрашивают на официальных форумах, как полностью блокировать весь интернет-трафик, оставив доступ только для одной программы. Это выполнимо, но будьте внимательны: неправильные настройки могут заблокировать подключение Windows Update, синхронизацию учетных записей или удалённый доступ.

Как заблокировать весь интернет, кроме одной программы

Ниже описаны три рабочих подхода. Выберите тот, который подходит под вашу задачу и уровень навыков. В каждом варианте сначала создайте правило, которое разрешит выбранной программе доступ, а затем включите глобальную блокировку — это уменьшит риск потерять доступ к управлению системой.

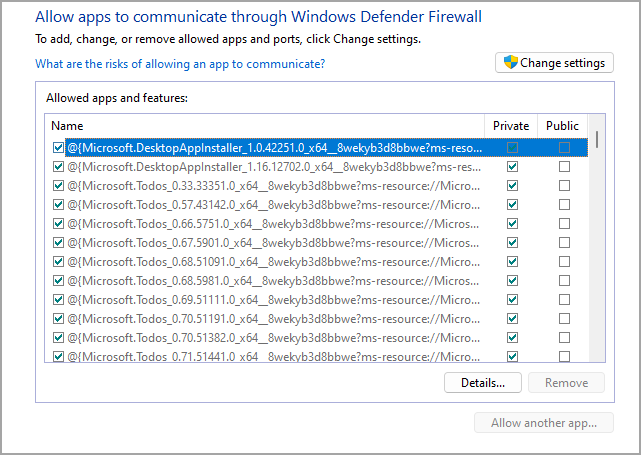

1. Вручную заблокировать процессы по одному

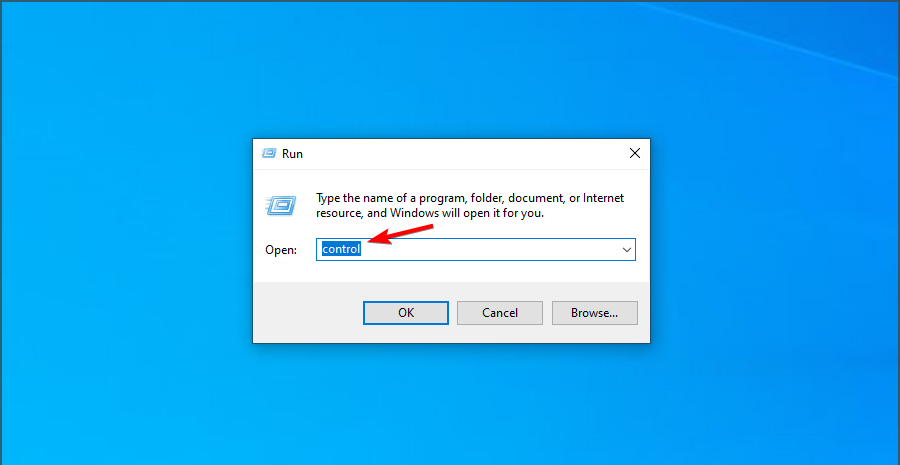

- Нажмите Windows + R и введите control.

- В правом верхнем углу установите «Просмотр:» на “Категория”.

- Выберите «Система и безопасность».

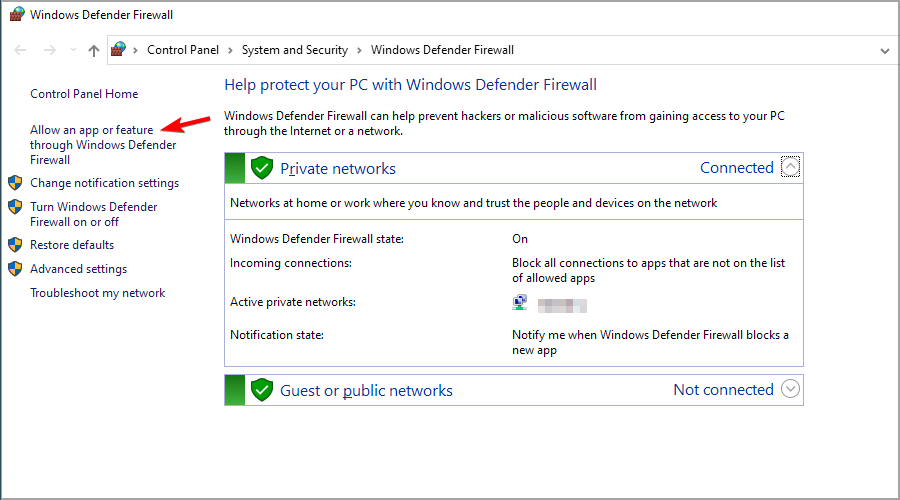

- Под «Брандмауэр Защитника Windows» нажмите “Разрешить приложение или компонент через Брандмауэр Windows”.

- Снимайте флажки для всех приложений и компонентов по очереди, оставив только те, которые нужно разрешить. Это удобно для небольшого числа приложений.

Примечание. Этот способ прост, но трудоёмок при большом количестве сервисов и скрытых системных процессов. Некоторые сервисы запускаются от системных учётных записей и не отображаются явно.

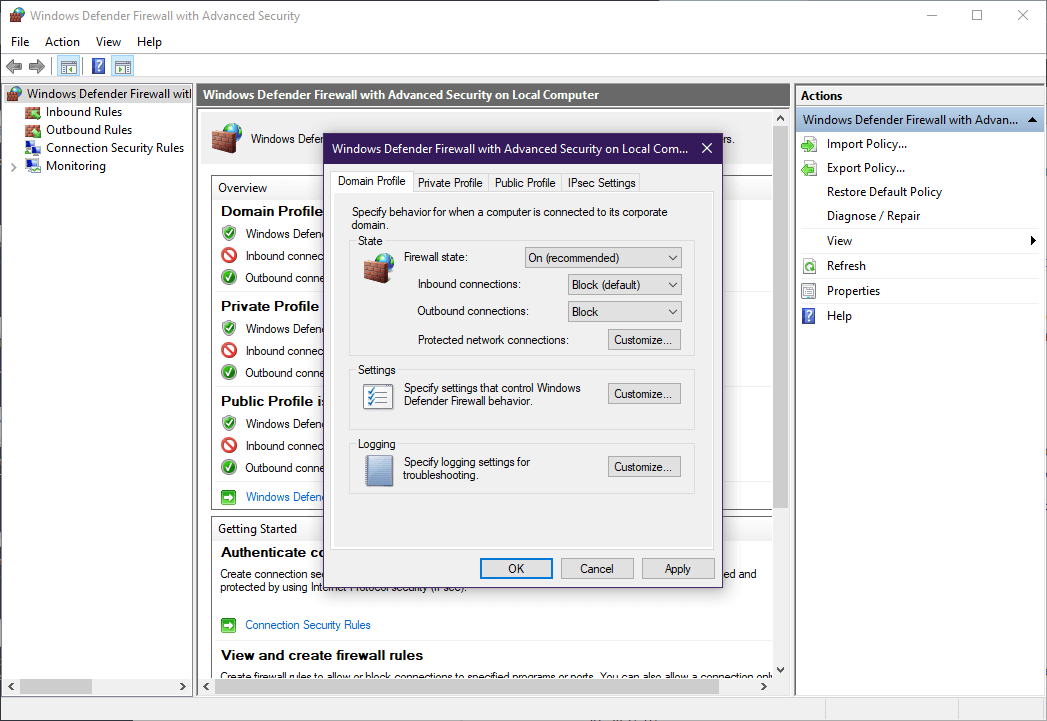

2. Настроить поведение брандмауэра так, чтобы все исходящие подключения блокировались по умолчанию

- Нажмите Windows + R и введите control.exe, чтобы открыть Панель управления.

- Установите «Просмотр:» — “Мелкие значки”.

- Откройте «Административные инструменты».

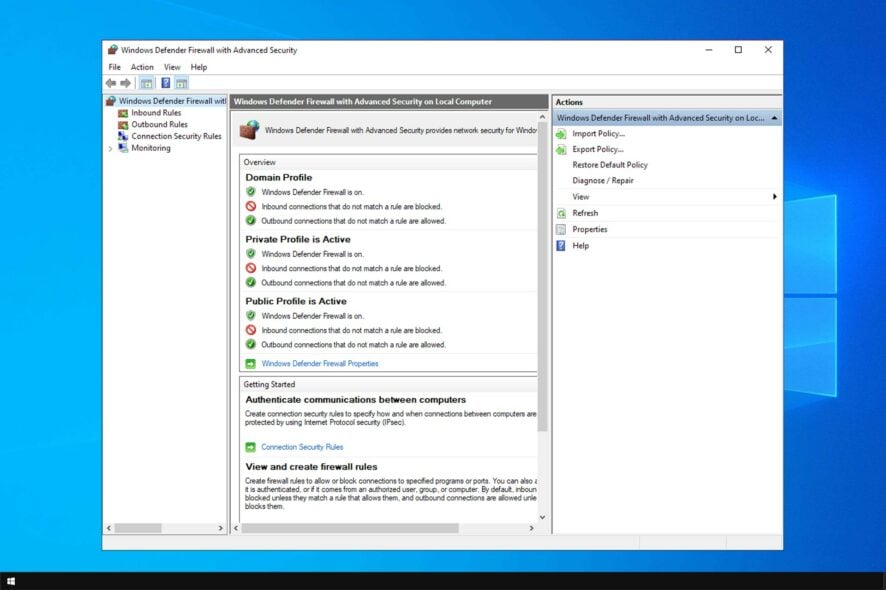

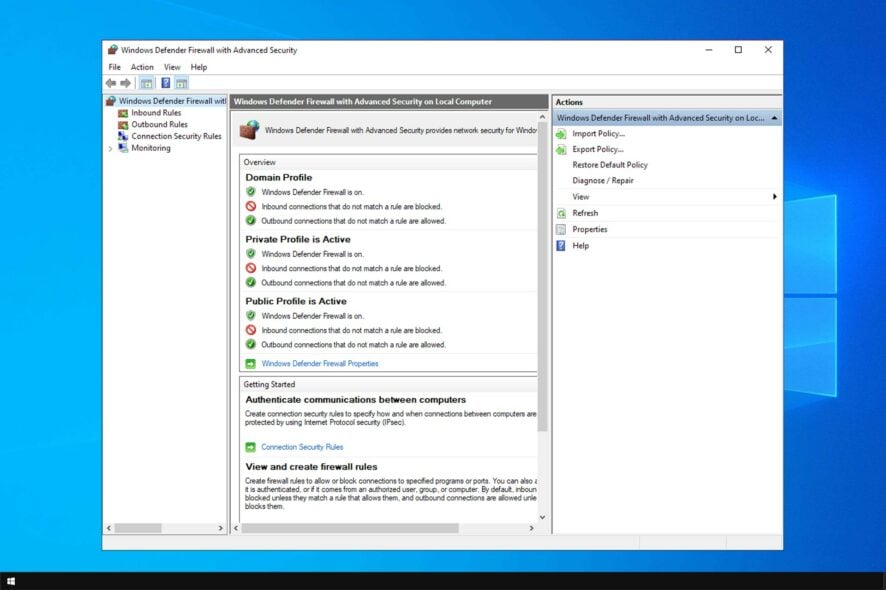

- Выберите «Брандмауэр Защитника Windows с расширенной безопасностью».

- Нажмите «Свойства брандмауэра Windows» справа.

- На вкладке для профиля (Доменный, Частный, Общедоступный) рядом с “Исходящие подключения” выберите “Блокировать”.

- Подтвердите изменения — OK.

- После включения блокировки создайте отдельное правило входящих/исходящих подключений, которое разрешает конкретной программе доступ: правило по пути к исполняемому файлу приложения, указав нужные протоколы и профили.

Важно: если вы сначала включите глобальную блокировку, а потом забудете создать правило разрешения для программ управления (например, RDP или ваш антивирус), вы можете потерять удалённый доступ. Всегда сначала создавайте правило Allow для нужного приложения.

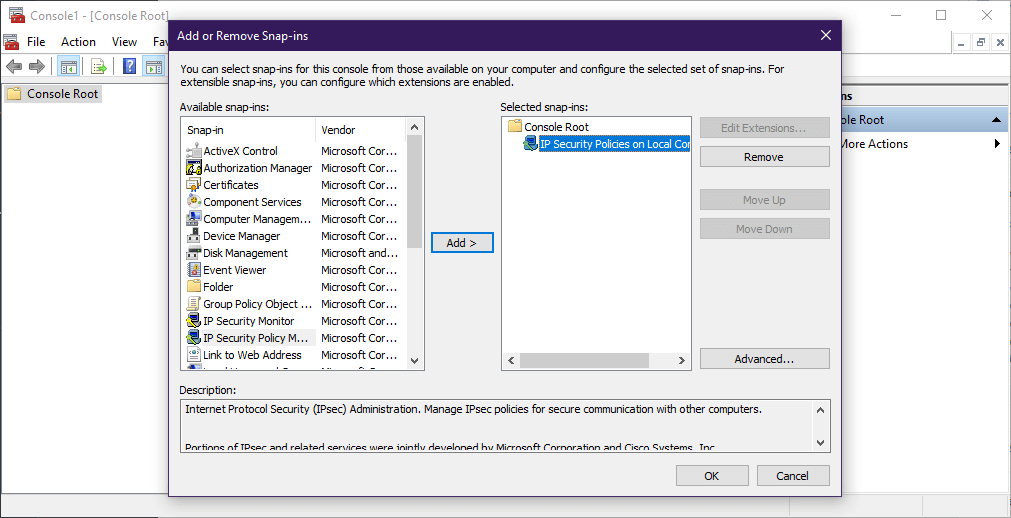

3. Использовать IPsec для управления трафиком

IPsec позволяет задавать политики на уровне пакетов и гибко определять источники, назначения и действия (разрешить/заблокировать).

- Нажмите кнопку “Пуск”, введите MMC и запустите оснастку.

- В новом окне выберите «Файл» → «Добавить/Удалить оснастку».

- Добавьте “IP Security Policy Snap-In” (оснастку политик IPsec).

- Нажмите OK.

- Правой кнопкой в центральной области создайте “Создать политику безопасности IP”.

- Пройдите мастер, задайте понятные имена (например, “Block all”) и оставьте значения по умолчанию.

- После создания откройте политику, нажмите «Добавить» и следуйте мастеру для создания правил действий: задайте правило “Block” для всех исходящих соединений, затем создайте отдельное правило “Permit” для конкретного источника/назначения/протокола, соответствующего вашей программе.

IPsec подходит для централизованных сценариев и там, где требуется точный контроль пакетов (например, на серверах). Это сложнее, чем настройка брандмауэра, но даёт больше гибкости.

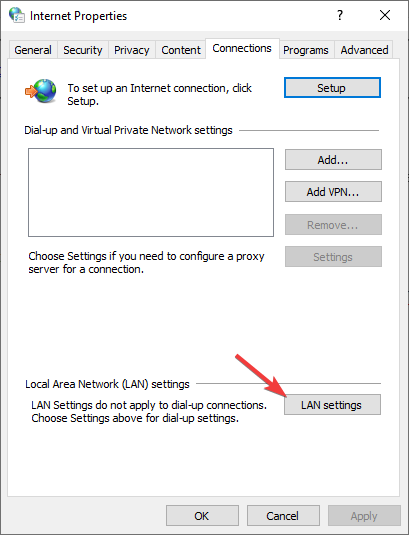

Как разрешить доступ только к одному сайту

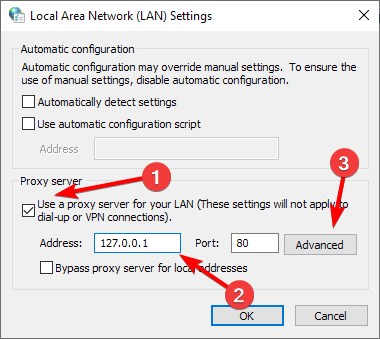

- Откройте «Параметры Интернета» (Internet Options).

- Перейдите на вкладку «Подключения» и нажмите “Настройки сети” (LAN Settings).

- Включите параметр “Использовать прокси-сервер для локальной сети” и введите адрес 127.0.0.1. Нажмите “Дополнительно”.

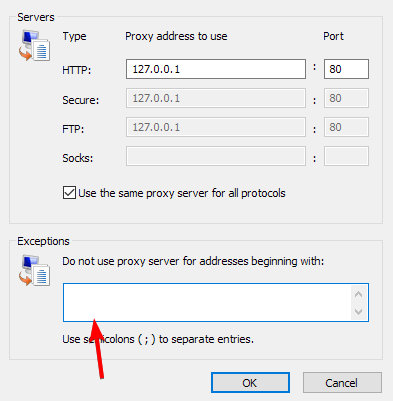

- В поле исключений укажите сайты, которым хотите разрешить доступ, например example.com; *.example.com.

Заметка. Это обходной путь и не рекомендуется в профессиональных средах. Он полагается на поведение приложений по использованию системного прокси и может быть обойдён программами, которые напрямую используют сокеты.

Важные рекомендации и меры предосторожности

- Сначала создайте правило, которое явным образом разрешит доступ вашей целевой программе, а затем включайте глобальную блокировку.

- Сохраните способ восстановления: создайте точку восстановления системы или экспортируйте настройки брандмауэра перед изменениями.

- Тестируйте на отдельном рабочем столе или виртуальной машине перед развёртыванием в продакшн.

Важно: строгая блокировка может нарушить работу обновлений, лицензирования и других системных сервисов.

Когда это не сработает

- Программы, использующие собственный сетевой стек или драйверы, могут обходить брандмауэр.

- Сценарии, где приложения напрямую обращаются к оборудованию (например, VPN-клиенты с режимом драйвера), потребуют дополнительной настройки.

- Прокси-подход не работает для приложений, не поддерживающих системный прокси.

Альтернативные подходы

- Настройка фильтрации на уровне маршрутизатора/межсетевого экрана на шлюзе — блокирует трафик для всех устройств в сети.

- Использование программ типа Endpoint Protection/Next-Gen Firewall с управлением приложениями (Application Control).

- DNS-блокировка и белые списки через прокси-сервер или DNS-сервис.

Ментальная модель: “Запрет по умолчанию, разрешение по исключению”

Думайте так: сначала закройте дверь для всех, затем дайте ключ только тому, кому доверяете. Это уменьшает поверхность атаки и упрощает аудит.

Контрольный список администратора перед применением

- Экспортированы текущие правила брандмауэра.

- Создано правило Allow для целевой программы.

- Проверен путь к .exe и цифровая подпись (при необходимости).

- Создана точка восстановления системы.

- Тест в песочнице или на тестовой машине пройден.

- План отката на 15 минут готов (шаги и контакты).

Пошаговый безопасный SOP

- Выясните полный путь к исполняемому файлу программы.

- Создайте правило исходящих подключений в брандмауэре, разрешающее трафик для этого пути и нужных портов/протоколов.

- Проверьте, что указанная программа имеет доступ (тестовая операция).

- Переключите поведение исходящих подключений на “Блокировать” для нужных профилей.

- Мониторьте логи брандмауэра в течение 24–48 часов и корректируйте исключения.

Критерии приёмки

- Целевая программа имеет сетевой доступ к нужным ресурсам.

- Другие установленные приложения не могут инициировать исходящие соединения.

- В логах брандмауэра видны записи Deny для нежелательных приложений.

Риск матрица и смягчения

Риск: потеря удалённого доступа к машине.

Смягчение: сначала создайте правило разрешения для RDP или сохраните локальный административный доступ.Риск: нарушение обновления системы.

Смягчение: добавьте исключения для обновлений Windows Update или временно выключайте блокировку во внеплановое окно технического обслуживания.Риск: неправильный путь к исполняемому файлу.

Смягчение: проверьте путь и подпись файла перед созданием правила.

Краткий глоссарий

- Исходящие подключения: соединения, инициируемые локальной машиной к внешним адресам.

- IPsec: набор протоколов для установления защищённых сетевых политик и шифрования трафика.

- Прокси: промежуточный сервер, через который может идти весь HTTP/HTTPS трафик.

Заключение

Блокировка всего интернет-трафика, кроме одного приложения, возможна и полезна в некоторых сценариях безопасности. Выбирайте метод исходя из масштабов задачи: для простых случаев достаточно правил брандмауэра; для централизованного управления и строгих политик лучше использовать IPsec или сетевой шлюз. Всегда тестируйте и имейте план отката.

Найдёте другой рабочий метод? Поделитесь им в комментариях под исходной статьёй.

Похожие материалы

Как устроить идеальную вечеринку для просмотра ТВ

Как распаковать несколько RAR‑файлов сразу

Приватный просмотр в Linux: как и зачем

Windows 11 не видит iPod — способы исправить

PS5: как настроить игровые пресеты