Slopsquatting: o que é e como se proteger

O que é slopsquatting

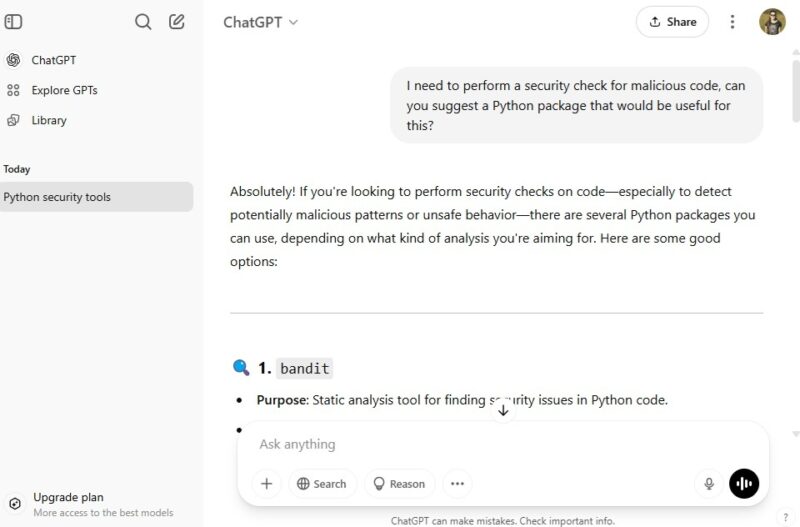

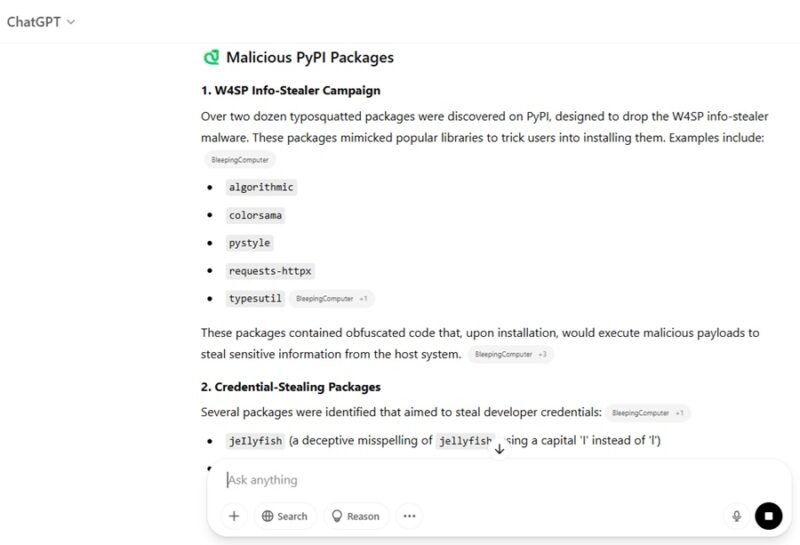

Slopsquatting é um tipo de ataque que explora falhas de sugestão em ferramentas de geração de código por IA. Essas ferramentas podem produzir “alucinações”: nomes de pacotes open source que simplesmente não existem. Pesquisadores mostraram que, entre 16 modelos de IA para geração de código, cerca de 20% das recomendações de pacotes não existiam; além disso, 43% desses nomes inventados reapareciam em execuções repetidas com o mesmo prompt. Esses padrões repetidos facilitam a vida de atacantes, que publicam pacotes maliciosos com os nomes inventados e se aproveitam de desenvolvedores que aceitam sugestões sem checar.

Importante: o fenômeno depende de três fatores combinados — alucinação da IA, repetição da sugestão e disponibilidade do repositório para upload de pacotes maliciosos.

Como o ataque funciona na prática

- Um desenvolvedor pede à IA sugestões de bibliotecas/pacotes para resolver uma tarefa.

- A IA gera um nome de pacote que, embora plausível, não existe em repositórios públicos.

- O mesmo nome é sugerido repetidamente por várias execuções ou por vários modelos.

- Um atacante registra esse nome e publica um pacote malicioso no registro correspondente (npm, PyPI, GitHub Packages etc.).

- O desenvolvedor instala o pacote sugerido e executa o código em sua máquina ou ambiente de produção.

- O pacote malicioso executa ações indesejadas: roubo de credenciais, download de payloads, execução remota, etc.

Esse fluxo fica mais perigoso quando o pacote malicioso replica a aparência de pacotes legítimos, tem documentação rasa e poucos sinais de atividade — o suficiente para enganar um desenvolvedor com pressa.

Sinais de alerta (o que observar antes de instalar)

- Nomes levemente incorretos: uma letra faltando ou trocada pode indicar typosquatting ou um nome gerado pela IA.

- Falta de discussões ou issues: nenhum histórico de issues, PRs ou discussões públicas é um sinal de atenção.

- Avisos de outros desenvolvedores: busque menções em redes, fóruns, Stack Overflow, Reddit e listas de segurança.

- Recomendações não replicadas: teste o mesmo prompt em outras IAs; se apenas uma sugere um pacote, investigue.

- Descrições confusas ou vagas: pacotes maliciosos costumam ter README curto, incoerente ou automático.

Observação: nem todo pacote sem histórico é malicioso — pode ser novo. O objetivo é adicionar verificações antes de confiar na sugestão.

Precauções essenciais e ferramentas práticas

- Execute código novo em um ambiente isolado (sandbox)

- Use VirtualBox, VMWare ou contêineres para testar pacotes antes de rodá‑los localmente.

- Serviços em nuvem com ambientes isolados ajudam quando você precisa de suporte a várias linguagens; Replit é uma opção que suporta mais de 50 linguagens.

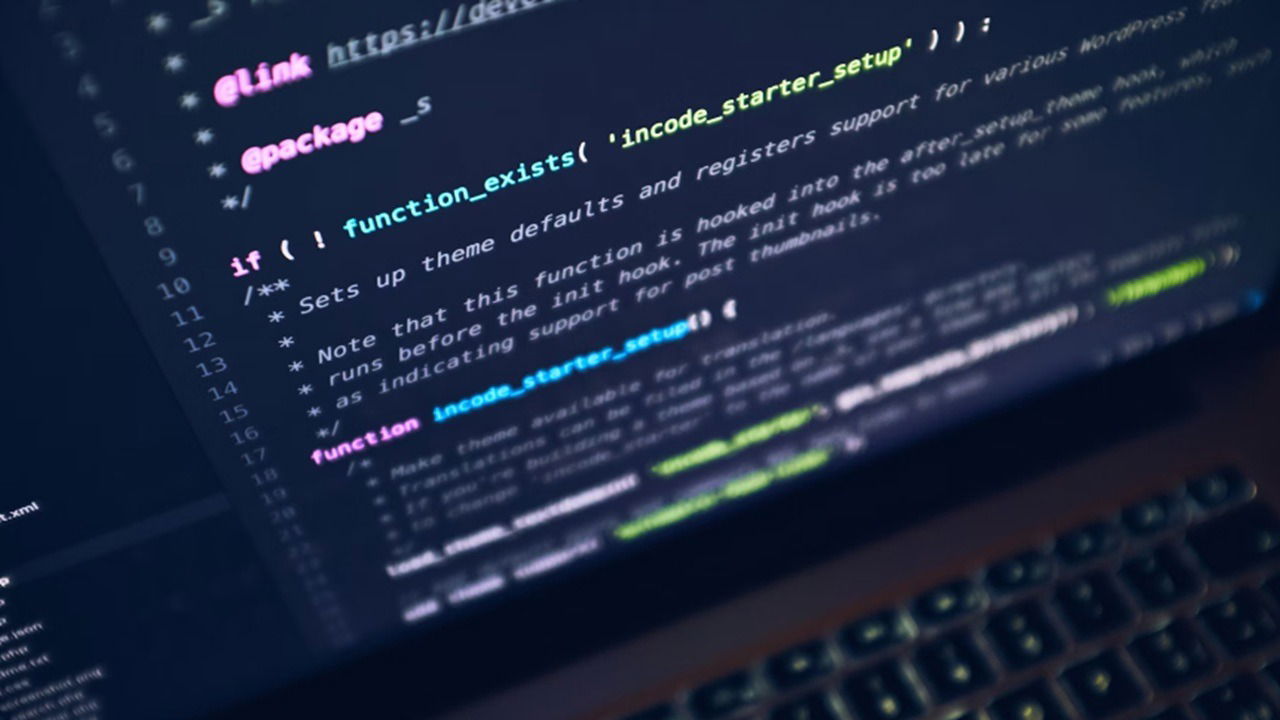

- Use scanners de pacotes e extensões de segurança

- Extensões como Socket Web Extension (quando disponível) e scanners de dependências podem detectar indicadores de risco antes do download.

- Verifique a assinatura do pacote (quando disponível) e a origem no registro.

- Verifique manualmente em registros oficiais

- Procure o pacote no registro oficial (npmjs.org, pypi.org, Maven Central) e no GitHub.

- Analise o histórico de versões, número de dependentes, tamanho do repositório e colaboradores.

- Práticas de desenvolvimento defensivo

- Tenha uma allowlist (lista de pacotes aprovados) para produção.

- Use SBOM (Software Bill of Materials) para inventariar dependências.

- Trave versões e evite atualizar automaticamente sem revisão.

Checklist rápido antes de instalar um pacote sugerido pela IA

- O pacote existe em um registro oficial? (npm, PyPI, Maven)

- Há um repositório com histórico (commits, issues, PRs)?

- O nome coincide exatamente com pacotes conhecidos (sem trocas de caracteres)?

- Outros desenvolvedores confirmam a legitimidade? (pesquisa web)

- Variei o prompt em outras IAs para ver se a sugestão se repete? (se repete demais, suspeite)

- Rodei testes em sandbox antes de usar em ambiente real?

Playbook passo a passo para integrar uma nova dependência

- Receba a sugestão da IA.

- Procure o nome no registro oficial e no GitHub.

- Verifique autoria, commits, issues e número de downloads.

- Execute varredura com um scanner de pacotes.

- Instale em sandbox e rode o conjunto mínimo de testes.

- Revisão por pares (code review) antes de merge.

- Após aprovação, registre a dependência no SBOM e libere com versão travada.

Runbook de incidente: se você instalou um pacote malicioso

- Isolar: pare o serviço e remova o pacote do ambiente afetado.

- Contenção: revogue chaves e tokens possivelmente expostos.

- Análise forense: colete logs, hashes de pacotes, IPs e amostras.

- Mitigação: substitua por dependência segura ou remova funcionalidade até correção.

- Comunicação: notifique times internos, mantenedores do repositório e suporte da plataforma de IA.

- Divulgação: alerte a comunidade (Reddit, Twitter, repositórios) e registre um ticket no serviço que hospedou o pacote.

- Recuperação: reconstrua ambientes a partir do SBOM limpo e monitore sinais de intrusão.

Importante: preserve evidências digitais para permitir investigação e para ajudar outros desenvolvedores.

Testes e critérios de aceitação

- Critério 1: o pacote foi verificado em pelo menos duas fontes públicas (registro e repositório).

- Critério 2: a instalação foi executada com sucesso em sandbox sem abrir conexões de rede externas não autorizadas.

- Critério 3: o scanner de dependências não encontrou sinais de malware ou código ofuscado suspeito.

- Critério 4: a dependência foi revisada por pelo menos um colega antes de chegar à produção.

Mini‑metodologia para validar sugestões de IA (5 etapas)

- Reconhecimento: identifique a sugestão gerada pela IA.

- Pesquisa rápida: checagem em registros e busca web (3–5 minutos).

- Varredura automática: passar por scanner de pacotes.

- Teste em sandbox: rodar um teste básico sem rede ou com rede restrita.

- Decisão: aprovar, bloquear ou escalonar para revisão de segurança.

Modelo mental útil

Pense em sugestões de IA como “leads” de pesquisa — não como aprovação automática. Sempre trate dependências novas com desconfiança até que provas objetivas indiquem o contrário.

Quando a técnica falha (limitações e falsos positivos)

- Pacotes novos e legítimos podem parecer suspeitos por não terem histórico.

- Scanners podem gerar falsos positivos com bibliotecas compactas ou ofuscadas.

- Às vezes, o atacante publica um pacote com boa documentação e atividade falsa para parecer legítimo. Por isso a verificação manual e revisão por pares continuam essenciais.

Abordagens alternativas e complementares

- Lista branca corporativa: mantenha um repositório interno de pacotes aprovados.

- Proxy de pacotes local: filtre dependências antes de chegarem à rede interna.

- Monitoramento de comportamento em runtime: EDR ou soluções de telemetria podem detectar ações maliciosas pós‑instalação.

Maturidade e roadmap de defesa

- Nível 1 (Reativo): verificação manual e remoção após incidente.

- Nível 2 (Básico): scanners e sandboxes usados rotineiramente.

- Nível 3 (Proativo): políticas de allowlist, SBOM e integração CI/CD para verificação automática.

- Nível 4 (Resiliente): telemetria em runtime, inteligência de ameaças e respostas automatizadas.

Fact box

- Estudo citado: 16 modelos de geração de código analisados.

- ~20% das recomendações de pacotes eram inexistentes.

- 43% dos nomes inexistentes se repetiram em execuções repetidas.

- Modelos citados: CodeLlama (pior desempenho) e GPT‑4 Turbo (menos alucinações).

Segurança e privacidade (notas rápidas)

- Ao publicar um incidente, evite expor chaves, segredos ou dados pessoais.

- Reporte o nome do pacote e evidências sem anexar credenciais.

- Para usuários na UE: se dados pessoais foram expostos, siga o processo interno de notificação de violação e considere obrigações de GDPR.

Glossário (uma linha cada)

- Slopsquatting: ataque que explora nomes de pacotes sugeridos por IA para distribuir software malicioso.

- Typosquatting: registrar nomes muito semelhantes aos de pacotes legítimos para enganar usuários.

- Alucinação de IA: sugestão incorreta ou inventada por um modelo de linguagem.

- SBOM: inventário formal das dependências de software.

- Sandbox: ambiente isolado para executar código de forma segura.

Fluxo de decisão rápido (Mermaid)

flowchart TD

A[IA sugere pacote] --> B{Existe no registro oficial?}

B -- Sim --> C{Histórico e atividade ok?}

B -- Não --> X[Alerta: pesquisar e não instalar]

C -- Sim --> D[Rodar scanner e test em sandbox]

C -- Não --> X

D --> E{Scanner limpo e testes OK?}

E -- Sim --> F[Revisão por pares e aprovar]

E -- Não --> X

X --> G[Bloquear e reportar]Comunicação e comunidade

Se você identificar um pacote slopsquatting:

- Publique avisos em redes relevantes (Twitter, Reddit, fóruns de desenvolvedores).

- Abra issues nos registros e no GitHub do pacote malicioso.

- Contate o suporte da plataforma de IA para reportar o nome sugerido — isso ajuda a treinar modelos.

Resumo

Slopsquatting explora uma falha conhecida nas IAs de geração de código: a tendência a sugerir nomes plausíveis que não existem. A combinação de verificação manual, sandboxes, scanners e políticas de dependências reduz substancialmente o risco. Tenha um playbook claro e automatize verificações no pipeline para impedir que pacotes maliciosos cheguem à produção.

Resumo das ações recomendadas:

- Não confie cegamente em sugestões de IA.

- Pesquise, escaneie e teste em sandbox antes de instalar.

- Use SBOM, listas brancas e verificação em CI/CD.

- Tenha um runbook para isolar, reportar e remediar incidentes.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android