Como se proteger do ransomware: prevenção e preparação

Há relatos de ransomware desde 2013, com picos de atenção em 2016 e um surto global em 2017. Esses ataques continuam evoluindo. A boa notícia é que a maioria das infecções pode ser evitada com práticas básicas de segurança e medidas de preparação adequadas.

O que é ransomware?

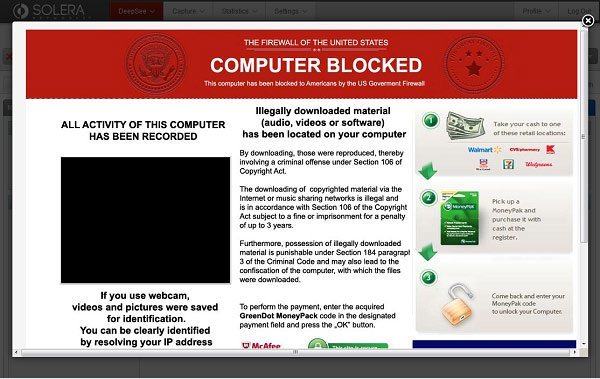

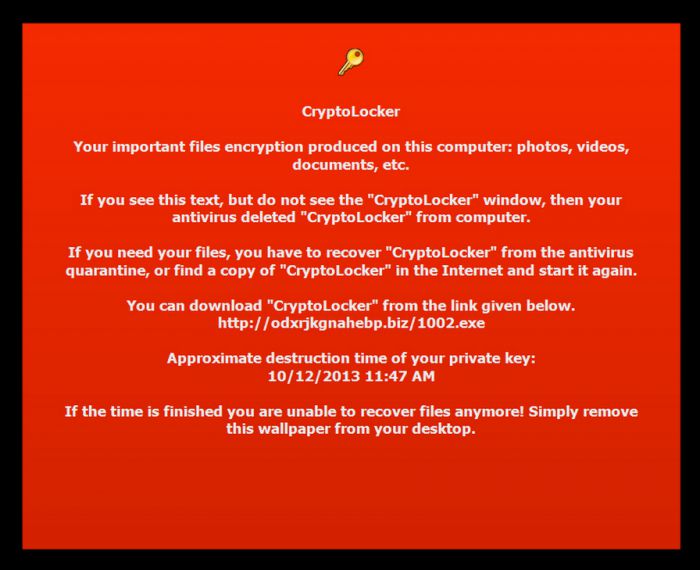

Ransomware é um tipo de malware que cifra arquivos ou bloqueia sistemas e exige pagamento (resgate) para restaurar o acesso. Em uma linha: criptografa dados e pede dinheiro para liberá‑los.

Os cenários variam: algumas famílias de ransomware realmente liberam arquivos após o pagamento; outras não. Não há garantia de recuperação mesmo pagando. Por isso, a prevenção e a preparação são as melhores defesas.

Como o ransomware se propaga

Ransomware precisa ser executado para infectar um dispositivo. Frequentemente, ele depende de engano para isso. As técnicas mais comuns incluem:

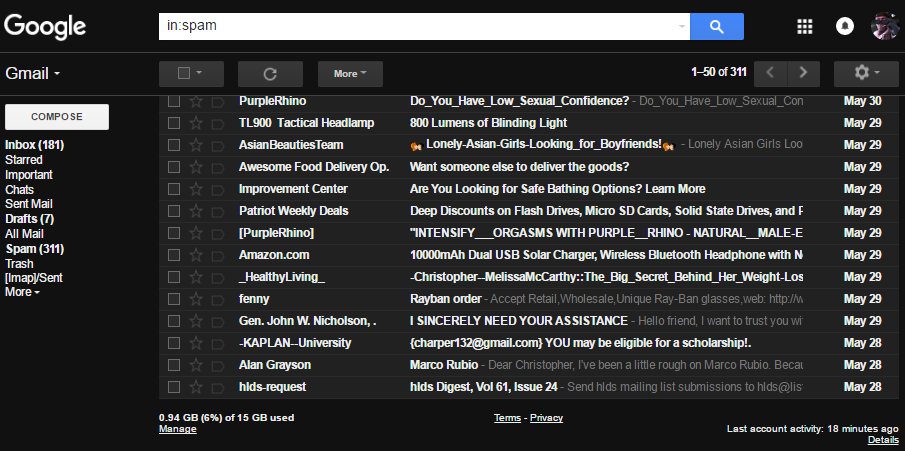

- Phishing por e-mail: anexos maliciosos ou links que parecem legítimos.

- Downloads drive‑by: sites comprometidos que forçam a execução de código no navegador.

- Software pirata ou cracks: instaladores modificados que embutem malware.

- Exploração de sistemas não atualizados: vulnerabilidades não corrigidas em serviços de rede (ex.: SMB).

Exemplo real: em 12 de maio de 2017 o surto WannaCry explorou falhas em SMB e propagou‑se por redes não atualizadas, infectando cerca de 230.000 sistemas em 150 países.

Métodos eficazes de prevenção

A seguir estão medidas práticas, organizadas por prioridade. Aplique as que fizerem sentido para seu ambiente.

- Evite e-mails e links suspeitos

- Não abra anexos de remetentes desconhecidos. Verifique o remetente e o cabeçalho.

- Passe o cursor sobre links antes de clicar para ver o destino real.

- Desconfie de mensagens que pressionam por urgência ou exigem ação imediata.

Importante: campanhas de phishing bem feitas imitam empresas reais. Quando em dúvida, confirme por outro canal (telefone ou site oficial).

- Use bloqueadores de anúncios em sites não confiáveis

- Instale uBlock Origin ou Adblock Plus no navegador. Eles reduzem a superfície de ataque em sites com anúncios inseguros.

- Considere listar exceções apenas para sites totalmente confiáveis.

- Minimize ou remova plugins inseguros

- Flash e Java têm histórico de vulnerabilidades. Se puder, desative ou remova.

- Para navegadores, mantenha extensões essenciais e atualizadas.

- Mantenha sistema operacional e software atualizados

- Aplique patches de segurança assim que estiverem disponíveis.

- Use atualizações automáticas quando possível.

- Controle de privilégios e aplicação de políticas

- Princípio do menor privilégio: usuários não devem trabalhar com contas administrativas no dia a dia.

- Use lista branca de aplicações (application whitelisting) em ambientes críticos.

- Proteção de endpoint e filtragem de e‑mail

- Ferramentas EDR/AV modernas detectam comportamentos suspeitos. Elas não substituem backups, mas reduzem risco.

- Filtragem antispam e análise de anexos no gateway de e‑mail reduzem ataques por phishing.

- Segmentação de rede e isolamentos

- Separe redes de produção, usuário e convidados para limitar a propagação.

- Desative serviços desnecessários (ex.: SMBv1) e portas abertas.

Preparação: backups e recuperação

A prevenção falha. Por isso, prepare‑se. A estratégia de backup é a peça central.

Recomendação prática: regra 3‑2‑1

- Mantenha pelo menos 3 cópias dos dados.

- Em 2 mídias diferentes (por exemplo, disco local e armazenamento em nuvem).

- 1 cópia offline ou air‑gapped (desconectada) para impedir cifragem automática.

Boas práticas de backup

- Teste a restauração regularmente. Um backup que não restaura é inútil.

- Use versionamento ou snapshots para recuperar versões anteriores de arquivos.

- Considere backups imutáveis (WORM) ou políticas de retenção que evitem remoção por ransomware.

- Criptografe backups em trânsito e em repouso e mantenha chaves seguras.

Frequência e prioridade

- Dados críticos: backups diários (ou contínuos se possível).

- Dados menos críticos: backups semanais.

- Automatize o processo e monitore falhas.

SOP de resposta a incidente (passo a passo)

Este é um roteiro prático para equipes de TI ao detectar ransomware.

- Isolar imediatamente

- Desconecte o dispositivo afetado da rede e do Wi‑Fi. Remova cabos de rede.

- Não desligue o dispositivo sem instrução — em alguns casos logs voláteis ajudam a investigação.

- Identificar e conter

- Determine a família do ransomware (se possível) e a extensão da cifragem.

- Pare serviços que possam propagar a infecção (ex.: compartilhamentos de arquivos).

- Preservar evidências

- Colete logs, imagens de disco e registros de rede para análise forense.

- Anote riscos, horários e todos os sistemas impactados.

- Notificar stakeholders

- Informe a equipe de segurança, TI e a liderança.

- Se aplicável, notifique o provedor de segurança e prestadores de serviço.

- Avaliar opção de restauração

- Priorize restaurar a partir de backups limpos testados.

- Não pague resgate até que a opção de restauração seja avaliada por equipe técnica e jurídica.

- Recuperação e lições

- Restaure sistemas a partir de backups imutáveis.

- Aplique correções, revogue credenciais comprometidas e valide integridade.

- Documente a resposta e atualize políticas para reduzir risco futuro.

Lista de verificação por função

Usuário final

- Não abrir anexos suspeitos.

- Fazer backup dos arquivos pessoais como orientado pela organização.

- Atualizar senha e usar MFA sempre que possível.

Administrador de TI

- Aplicar patches e testar backups regularmente.

- Auditar logs e configurar alertas de comportamento anômalo.

- Implementar segmentação de rede e backups imutáveis.

Líder/CISO

- Garantir orçamento para ferramentas e backups.

- Planejar exercícios de mesa e testes de restauração anuais.

- Coordenar comunicação e aspectos legais em caso de incidente.

Árvore de decisão para resposta inicial

flowchart TD

A[Detectado comportamento suspeito] --> B{Sistema isolado?}

B -- Não --> C[Isolar do domínio e da rede]

B -- Sim --> D{Backup recente e limpo disponível?}

C --> D

D -- Sim --> E[Restaurar a partir do backup e validar]

D -- Não --> F[Preservar evidência e envolver resposta a incidentes]

F --> G{Opção de pagamento?}

G -- Não --> H[Investigar alternativas e comunicar]

G -- Sim --> I[Conferir implicações legais e políticas antes de pagar]

E --> J[Reforçar proteção e monitorar]

H --> J

I --> JCaixa de fatos

- Ransomware apareceu na mídia em 2013 e voltou a chamar atenção mais tarde.

- WannaCry (12 de maio de 2017) afetou cerca de 230.000 sistemas em 150 países.

- A prevenção e backups testados reduzem drasticamente o impacto de um ataque.

Quando as medidas falham e alternativas

Nem sempre a prevenção é 100% eficaz. Se os backups não existem ou falham, as opções tornam‑se limitadas:

- Pagamento do resgate: não garante recuperação e alimenta o crime. Deve ser a última opção e avaliada por especialistas jurídicos e forenses.

- Serviços de recuperação: alguns especialistas e fornecedores oferecem recuperação, mas não há garantias.

- Importância da comunicação: informe clientes e reguladores quando necessário; transparência costuma ser obrigatória em ambientes regulados.

Mini glossário

- Phishing: tentativa de enganar usuários para obter credenciais ou executarem arquivos.

- Backup imutável: cópia que não pode ser alterada ou excluída por um atacante.

- SMB: protocolo de compartilhamento de arquivos em redes Windows, historicamente explorado.

- EDR: Endpoint Detection and Response, ferramenta de detecção e resposta no endpoint.

Perguntas frequentes

Q: Ransomware sempre apaga os arquivos se eu não pagar?

A: Nem sempre. O comportamento varia. Alguns cifram e exigem pagamento; outros apenas bloqueiam. Mas não há garantia de recuperação com pagamento.

Q: Posso restaurar tudo com um backup em nuvem?

A: Sim, se o backup estiver intacto e não for acessível ao ransomware. Use backups com versões e uma cópia offline.

Q: O que faço se descobrir um dispositivo infectado?

A: Isole o dispositivo, preserve evidências, comunique a equipe de TI e siga o plano de resposta.

Conclusão

Ransomware é perigoso, mas manejável com medidas simples e disciplina. Atualize sistemas, treine usuários, use filtros e bloqueadores, implemente backups 3‑2‑1 e teste restaurações. Quando ocorrer um incidente, siga um plano claro: isolar, preservar evidências e restaurar a partir de backups limpos.

Conte para nós: você já enfrentou ransomware? Compartilhe sua experiência nos comentários.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android