Keyloggers: o que são, riscos, usos e como se proteger

O que é um keylogger

Keylogger é um dispositivo físico pequeno ou um programa de software que registra, em tempo real, a atividade de um computador. Em uma linha: captura sequências de teclas, cliques e, às vezes, screenshots e metadados de rede.

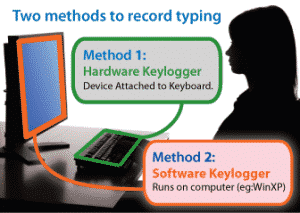

1-line glossary: Keylogger — ferramenta que registra pressionamentos de teclas; Hardware keylogger — dispositivo físico conectado ao teclado; Software keylogger — programa instalado no sistema.

Tipos de keyloggers

Primariamente existem duas categorias:

- Software keyloggers: programas que rodam no sistema operacional e gravam entrada de teclado, cliques e, ocasionalmente, capturas de tela e dados de rede.

- Hardware keyloggers: dispositivos físicos colocados entre o teclado e o computador ou embutidos no próprio teclado; funcionam sem depender do sistema operacional.

Como um keylogger funciona

- Captura: intercepta pressionamentos de teclas ou eventos de entrada.

- Registro: armazena localmente ou prepara pacotes para envio remoto.

- Exfiltração: envia logs para um servidor, e‑mail ou arquivo acessível ao operador.

- Persistência: alguns tentam se manter ativos reiniciando com o sistema ou instalando serviços/driver.

- Ocultação: técnicas para evitar detecção por usuário e antivírus.

Importante: hardware keyloggers não aparecem no gerenciador de tarefas; só a inspeção física revela sua presença.

Usos legítimos e maliciosos

Usos legítimos:

- Monitoramento corporativo autorizado (com políticas claras e consentimento quando exigido).

- Controle parental para acompanhar atividade de menores.

- Investigações forenses e de segurança em redes (por profissionais autorizados).

Usos maliciosos:

- Espionagem remota para roubo de credenciais (e‑mail, banco, redes sociais).

- Instalação sem consentimento para fraude ou extorsão.

Nota: o uso não autorizado de keyloggers é ilegal na maioria das jurisdições e pode resultar em sanções criminais e civis.

Onde conseguir e considerações éticas

Existem programas comerciais legítimos para monitoramento autorizado e ferramentas de gestão (MDM, EDR) que incluem funções de logging. Plataformas empresariais ou soluções de controle parental são alternativas legais e reguladas.

Nunca utilize ferramentas para acessar contas de outra pessoa sem consentimento; isso é crime. Se sua intenção é proteger ou auditar sistemas, prefira soluções empresariais, políticas internas claras e consentimento documentado.

Como detectar um keylogger — checklist rápido

- Verifique processos desconhecidos no Gerenciador de Tarefas (Windows) ou Monitor de Atividade (macOS).

- Execute uma verificação completa com um antivírus atualizado e, se possível, com uma ferramenta antimalware adicional.

- Observe desempenho anormal: CPU, disco ou rede atípicos em repouso.

- Procure por arquivos compactados recebidos de fontes não confiáveis.

- Faça inspeção física de portas USB e da conexão entre teclado e PC (hardware keylogger).

- Use ferramentas de integridade do sistema (verificação de drivers assinados, listas de serviços).

Como remover um keylogger — guia de resposta (SOP)

- Isolar o dispositivo: desconecte da rede e, se possível, desligue o Wi‑Fi.

- Mudar senhas offline: em outro dispositivo limpo, altere senhas críticas e ative 2FA.

- Escaneamento: execute antivírus e antimalware em modo seguro. Anote nomes de arquivos/serviços suspeitos.

- Remoção: use ferramentas confiáveis para remover malware; se houver persistência, considere restauração do sistema ou reinstalação limpa do sistema operacional.

- Inspeção física: verifique cabos/portas que possam abrigar hardware keyloggers.

- Monitoramento pós‑incidente: monitorar contas e logs por atividade suspeita nas 72 horas seguintes.

- Reporte: informe o departamento de TI ou autoridades, se aplicável.

Rollback/aceitação: se a remoção alterar configurações críticas, restaure backups conhecidos bons. Se não houver backups confiáveis, uma reinstalação limpa é a forma mais segura.

Metodologia rápida para investigar suspeita de keylogger

- Documentar sinais (mensagens de erro, horários de atividade suspeita).

- Coletar evidências: logs de antivírus, processos desconhecidos, hashes de arquivos.

- Fazer isolamento do host e análise em sandbox se houver amostras.

- Remediação conforme SOP acima.

- Revisar controles de segurança para evitar recorrência.

Quando detecção/remediação falha — limitações e riscos

- Hardware keyloggers não são detectáveis por antivírus; exigem inspeção física.

- Rootkits ou malware em firmware podem sobreviver a reinstalações simples.

- Se credenciais foram comprometidas, remediar o sistema não impede o uso já obtido pelo atacante — altere credenciais e avise provedores.

Alternativas seguras ao uso de keyloggers

- Soluções MDM/EDR empresariais com registros e controles de conformidade.

- Software de controle parental com dashboards e alertas configuráveis.

- Políticas de segurança, logs de rede e SIEM para auditorias sem capturar teclas.

Boas práticas de proteção

- Mantenha antivírus e sistema operacional atualizados.

- Use autenticação em dois fatores (2FA) sempre que possível.

- Evite abrir anexos e arquivos compactados de fontes não confiáveis.

- Limite privilégios de administrador a contas necessárias.

- Faça inspeção física regular de estações críticas.

- Considere o uso de teclados virtuais em operações sensíveis, sabendo que não é infalível.

Checklist por papel

Administrador de TI:

- Implementar EDR, políticas de atualizações e inventário de hardware.

- Monitorar logs e configurar alertas para comportamento anômalo.

Pai/Responsável:

- Usar soluções de controle parental aprovadas.

- Conversar com menor sobre riscos e práticas seguras.

Usuário doméstico:

- Manter antivírus atualizado e ativar 2FA.

- Fazer varreduras periódicas e inspecionar cabos/portas.

Critérios de aceitação para remoção completa

- Escaneamento AV/antimalware retorna limpo em múltiplas ferramentas.

- Nenhum processo ou serviço suspeito permanece após reinício.

- Inspeção física não revela hardware estranho.

- Credenciais comprometidas foram alteradas e 2FA ativado.

Glossário (1 linha cada)

- Keylogger: ferramenta que registra teclas e entrada do usuário.

- Hardware keylogger: dispositivo físico que intercepta sinais do teclado.

- Software keylogger: programa instalado que registra eventos de entrada.

- 2FA: autenticação de dois fatores, camada extra de segurança.

Resumo

- Keyloggers existem como software e hardware; ambos apresentam riscos.

- Nem todo keylogger é malicioso, mas o uso sem consentimento é ilegal.

- Defesas eficazes incluem antivírus, 2FA, inspeção física e soluções empresariais autorizadas.

Resumo rápido: mantenha seu sistema atualizado, evite fontes não confiáveis, inspecione fisicamente dispositivos sensíveis e use autenticação forte.

Perguntas frequentes

Como sei se tenho um keylogger?

Sinais incluem lentidão inexplicada, processos desconhecidos, arquivos compactados recebidos recentemente e atividade de rede em horários estranhos. Para hardware, verifique cabos e conectores.

Posso remover um keylogger sozinho?

Você pode seguir os passos de isolamento, mudança de senhas e escaneamento com antivírus. Para suspeitas de rootkit ou hardware, procure suporte técnico profissional.

Keyloggers são sempre ilegais?

Não — o uso autorizado para monitoramento corporativo ou controle parental é legal quando segue leis e políticas locais. O uso não autorizado é ilegal.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android