Ronggolawe: o que é e como proteger seu site

Ronggolawe ganhou atenção depois de surgir como código aberto no GitHub. Por ser fácil de obter e adaptar, passou a ser usado por criminosos para atacar sites baseados em CMS (WordPress, Magento, Blogger) e servidores web. Este artigo explica como funciona, por onde costuma entrar, medidas preventivas e um roteiro de resposta quando o pior acontece.

O que é Ronggolawe e como ele age

Ronggolawe (às vezes referenciado como Ronggolawe.A para uma variante específica) é um ransomware voltado para ambientes web. Em vez de focalizar desktops apenas, ele procura arquivos em servidores e explora brechas de configuração e plugins inseguros.

Definição rápida: ransomware é software malicioso que criptografa dados e pede resgate para recuperar o conteúdo.

Como Ronggolawe normalmente opera:

- Chega via plugin de terceiros comprometido, tema, upload malicioso ou link de spam.

- Modifica o arquivo .htaccess e reconfigura o serviço web para garantir persistência.

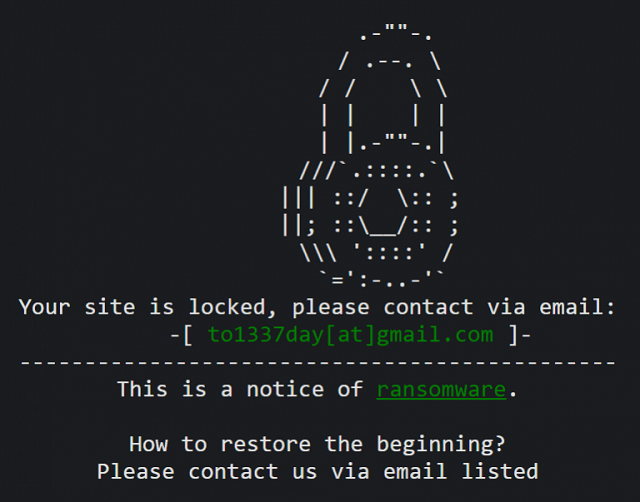

- Gera uma interface web (uma página de resgate) onde o invasor controla a criptografia e exibe instruções para pagamento.

Quando a página aparece, os arquivos já foram afetados. Pagar não garante recuperação — por isso a prevenção e um plano de resposta são cruciais.

Vetores de ataque comuns

- Plugins e temas desatualizados ou obtidos fora dos repositórios oficiais.

- Contas com senhas fracas (FTP, painel de hospedagem, SSH).

- Vulnerabilidades em CMS e módulos (ex.: upload sem validação).

- E-mails de phishing com links para páginas de upload/execução.

Importante: ameaças que exploram servidores web têm foco na persistência. Arquivos de configuração alterados e scripts de cron maliciosos são sinais de comprometimento.

Proteções preventivas essenciais

Siga estas medidas em camadas — quanto mais camadas, menor o risco:

- Backups imutáveis e isolados

- Mantenha backups regulares e verifique-os com testes de restauração.

- Armazene ao menos uma cópia offline e outra em um local que o servidor principal não consiga alterar (ex.: serviço de backup com proteção contra exclusão).

- Atualizações e gestão de plugins

- Atualize CMS, plugins, temas e dependências assim que patches confiáveis forem liberados.

- Evite plugins de fontes não verificadas; prefira repositórios oficiais.

- Controle de acesso e autenticação

- Use senhas fortes e autenticação multifator (MFA) sempre que possível.

- Restrinja acesso por IP ao painel administrativo quando viável.

- Proteção em tempo real e firewall

- Mantenha anti-malware e Windows Defender atualizados.

- Mantenha o firewall sempre ativo e habilite a proteção em nuvem (Cloud-based protection) no Windows Defender:

- Abra o Windows Defender.

- Escolha “Virus & threat protection”.

- Selecione “Virus & threat protection settings”.

- Ative Cloud-based protection.

- Monitoramento e detecção

- Habilite logs detalhados (acesso, erros, uploads) e monitore anomalias.

- Ferramentas de integridade de arquivos (WAF, IDS/IPS) ajudam a identificar alterações em .htaccess e scripts.

- Treinamento e higiene digital

- Treine equipes para identificar phishing e mensagens suspeitas.

- Não abra anexos nem links de remetentes desconhecidos.

Playbook de resposta a incidente (passos rápidos)

Siga este playbook ao primeiro sinal de infecção:

- Isolar

- Desconecte o servidor afetado da rede e desative contas comprometidas.

- Preserve imagens do disco para forense.

- Avaliar o dano

- Identifique arquivos criptografados, arquivos modificados (.htaccess) e pontos de persistência.

- Liste os sistemas conectados e possíveis espalhamentos.

- Restaurar e conter

- Restaure a partir do backup conhecido limpo.

- Aplique patches, troque credenciais e atualize plugins antes de recolocar o sistema em produção.

- Comunicar

- Informe stakeholders e, se aplicável, notifique autoridades conforme exigido pela lei local (ex.: normas de proteção de dados).

- Aprender

- Faça análise forense, corrija falhas de processo e atualize o plano de resposta.

Nota: pagar o resgate é arriscado e não garante recuperação. Avalie com especialistas e jurídico.

Perfil de responsabilidades — checklists por função

Administradores de sistema:

- Verificar backups e políticas de retenção.

- Configurar WAF e regras de bloqueio.

- Revisar logs e integridade de arquivos.

Desenvolvedores e integradores:

- Evitar inclusão direta de plugins não auditados.

- Revisar rotas de upload e sanitização de input.

Usuários e editores de conteúdo:

- Não instalar plugins sem aprovação.

- Reportar e-mails suspeitos para TI.

Mini-metodologia para auditoria de segurança web (3 passos)

- Inventário: liste CMS, plugins, versões e permissões de arquivos.

- Teste: execute varredura de vulnerabilidades e revisão de configurações (.htaccess, permissões de diretório).

- Correção: aplique patches, remova plugins inseguros e refaça credenciais.

Quando essas medidas falham (cenários e contramedidas)

- Cenário: backup também foi criptografado — Contramedida: mantenha uma cópia imutável e offline, com retenção histórica.

- Cenário: invasor tem credenciais de administrador — Contramedida: invalide sessões, aplique MFA e faça rotação de credenciais em todos os serviços.

Mapa rápido de risco (qualitativo)

- Impacto alto × Esforço baixo: implementar backups imutáveis e MFA — prioridade imediata.

- Impacto médio × Esforço médio: auditoria de plugins e WAF — agendar mensalmente.

- Impacto baixo × Esforço alto: reescrever integrações legadas — tratar como projeto de médio prazo.

Recomendação de ferramentas e boas práticas

- Backups: serviços que ofereçam retenção imutável (object lock) ou armazenamento offline.

- WAF/IDS: bloquear padrões de upload malicioso e requests suspeitos.

- Monitoramento: alertas para alterações em arquivos críticos e picos de IO.

Considerações legais e privacidade

- Avalie obrigação de notificação de violação conforme a legislação local (por exemplo, regras semelhantes ao GDPR em sua jurisdição).

- Preserve evidências para possíveis investigações e siga orientação jurídica antes de comunicar publicamente.

Fluxo de decisão rápido (Mermaid)

flowchart TD

A[Detectado comportamento suspeito] --> B{Servidor isolado?}

B -- Sim --> C[Preservar imagem e logs]

B -- Não --> D[Isolar imediatamente]

C --> E{Backup limpo disponível?}

D --> E

E -- Sim --> F[Restaurar e aplicar correções]

E -- Não --> G[Acionar resposta forense e avaliar alternativas]

G --> H[Comunicar stakeholders]

F --> HPerguntas frequentes

Ronggolawe afeta apenas WordPress?

Não. Embora plugins de WordPress sejam um vetor comum, Ronggolawe pode afetar qualquer servidor web vulnerável, incluindo Magento, Blogger e sites customizados.

Pagar o resgate garante a recuperação dos dados?

Não há garantias. Pagar financia criminosos e ainda deixa risco de perda permanente. Priorize backups confiáveis e restauração.

Como identificar se meu site foi comprometido?

Procure por mudanças inesperadas em .htaccess, arquivos criptografados (extensões desconhecidas), páginas de resgate e logs de acesso incomuns.

Resumo final

- Ronggolawe é um ransomware voltado a servidores web e explora plugins, uploads e configurações fracas.

- Defesa em camadas (backups isolados, atualizações, MFA, WAF) reduz drasticamente o risco.

- Tenha um playbook de resposta, preserve evidências e evite pagar sem consulta especializada.

HISTÓRIAS RELACIONADAS QUE VOCÊ DEVE LER:

- KB4012598 corrige Windows XP/Windows 8 contra WannaCry

- Diferença entre WannaCry e Petya

- Prevenir ataques de ransomware com CyberGhost Immunizer

- Prevenir futuros ataques de ransomware com esta ferramenta gratuita

- Wannacry e Petya incentivam atualização para Windows 10

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android