RatOn Android: o que é e como se proteger

O que é o malware RatOn

RatOn é um trojan de acesso remoto que vai além da simples tomada de controle: ele automatiza ações para roubar dinheiro e dados e, quando não encontra nada, bloqueia a interação do usuário exibindo uma tela de extorsão semelhante a ransomware. Em vez de cifrar todos os ficheiros, RatOn usa a negação de acesso como forma de pressão, combinada com técnicas para extrair credenciais e chaves.

Definição rápida: trojan de acesso remoto (RAT) = software que permite controle remoto do aparelho, incluindo leitura de tela, interação com a interface e execução de comandos.

Capacidades técnicas observadas

RatOn realiza várias tarefas maliciosas em sequência ou conforme a oportunidade:

- Fake overlays: exibe sobreposições visuais que imitam apps bancários, de câmbio ou carteiras de cripto para capturar credenciais e frases-semente.

- Transferências automáticas: usa o serviço de Acessibilidade para simular toques e completar transferências após obter credenciais ou acesso a uma sessão ativa.

- Ataque de retransmissão NFC: intercepta comunicações contactless em tempo real e encaminha a transação para outro ponto de venda remoto, permitindo pagamentos sem o cartão físico.

- Tela de ransomware: bloqueia o ecrã e mostra uma mensagem de extorsão quando a fase de roubo termina ou não há mais alvos úteis.

Importante: RatOn não precisa necessariamente de cifrar ficheiros para causar danos financeiros e operacionais graves.

Como o RatOn infecta um aparelho

- Vetor inicial: geralmente sideload via páginas falsas do Google Play ou apps com temas maduros/para adultos.

- Engano: a página falsa pede o download do APK e solicita ao utilizador que permita instalação de fontes desconhecidas.

- Permissões críticas: após a instalação, solicita acesso a Serviços de Acessibilidade e outras permissões elevadas para manter persistência e controlar a interface.

- Persistência: cria mecanismos para se auto-reiniciar e esconder o ícone, além de solicitar acesso a dados e sobreposições.

Nota: uma app legítima na Play Store abre o aplicativo Google Play nativo para instalação. Uma página que pede sideload via navegador é um sinal claro de tentativa de fraude.

Sinais de que o seu aparelho pode estar infectado

- Solicitações inesperadas para ativar Serviços de Acessibilidade.

- Janelas emergentes ou telas que imitam apps bancários pedindo credenciais.

- Transações bancárias ou notificações de pagamento que você não iniciou.

- NFC a agir sem intervenção aparente ou prompts para confirmar pagamentos estranhos.

- Ícone de app desaparecido de repente ou mensagens persistentes que bloqueiam a tela.

Verifique páginas falsas da Google Play antes de instalar

Como checar na prática:

- Se o link de um app abre no navegador e pede para baixar um APK, não instale.

- Um link oficial deve abrir diretamente a app do Google Play e permitir instalação sem sideload.

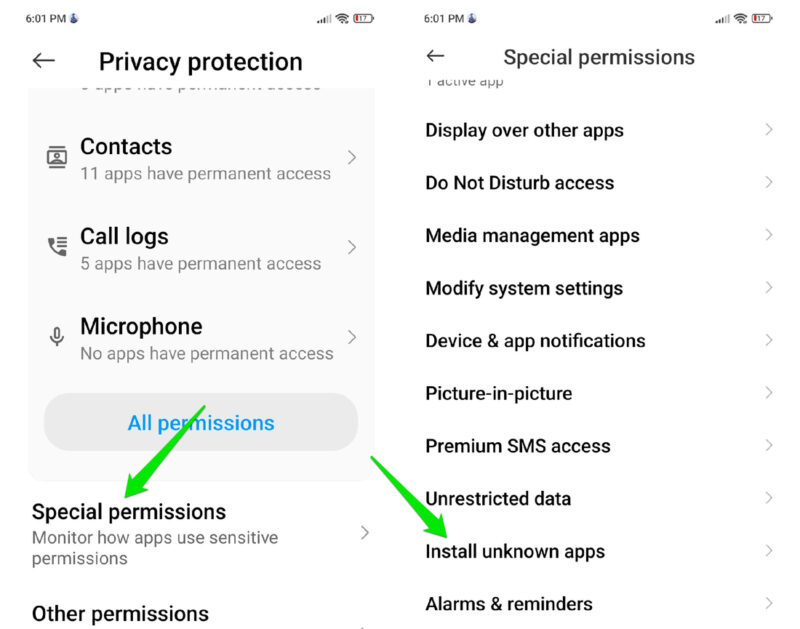

- Revogue a permissão “Instalar apps desconhecidos” para todos os apps: Configurações → Privacidade → Permissões especiais → Instalar apps desconhecidos.

Importante: páginas falsas muitas vezes imitam o design da Play Store; verifique o URL e o comportamento ao clicar no link.

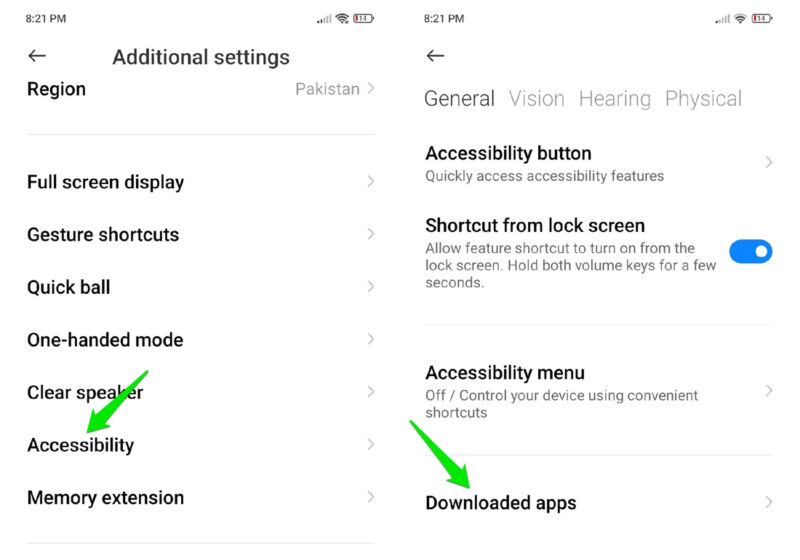

Gerencie a permissão de Acessibilidade com cuidado

Serviços de Acessibilidade dão a um app a capacidade de ler o ecrã e interagir com elementos — em mãos erradas, é praticamente controle total da interface.

Como auditar e revogar:

- Vá a Configurações → Acessibilidade → Aplicativos com acesso à acessibilidade (ou Aplicativos instalados) e remova qualquer app desconhecido ou não confiável.

- Não conceda essa permissão a apps que não precisem automatizar tarefas para funcionar.

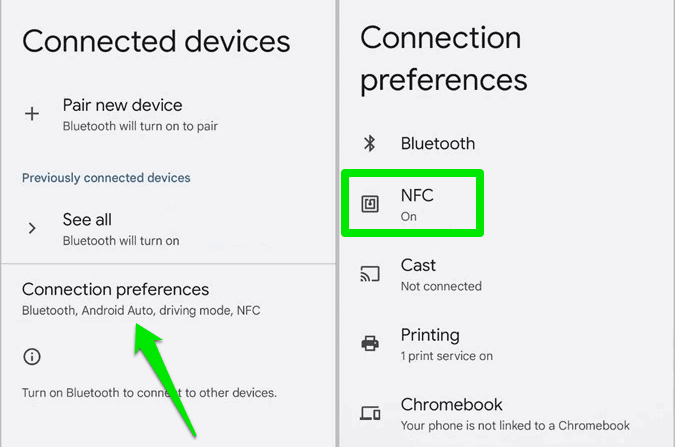

Desative o NFC quando não estiver usando

A forma mais simples de mitigar ataques de retransmissão NFC é desligar a função sempre que não for necessária: Configurações → Dispositivos conectados → Preferências de conexão → NFC → Desativar.

Atenção: mesmo com NFC desligado, sobreposições podem induzir o usuário a iniciar um pagamento; desconfiar sempre de prompts inesperados.

Medidas preventivas essenciais

- Evite sideload: faça o download apenas pela Play Store oficial.

- Use um gestor de palavras-passe confiável: gestores preencham apenas campos associados ao domínio ou pacote oficial, reduzindo o risco de sobreposições furtivas.

- Ative autenticação multifator (2FA) sempre que possível, preferindo chaves físicas ou TOTP por app em vez de SMS quando disponível.

- Habilite verificações de segurança do Google Play (Play Protect) e mantenha o Android atualizado.

- Use um bloqueio de tela forte e, se disponível, biometria com proteção hardware.

Carteiras de cripto: prefira hardware wallets

Carteiras físicas armazenam chaves offline e exigem confirmação manual para cada transação. Mesmo que um malware construa uma transação, ela não poderá ser assinada sem a confirmação no dispositivo físico. Considerações:

- São um investimento, mas reduzem significativamente o risco de perda de ativos.

- Sempre verifique o endereço e o valor no visor do hardware antes de aprovar.

O que fazer imediatamente se suspeitar de infecção (runbook de incidente)

- Isolar o aparelho: desligue Wi‑Fi, dados móveis e Bluetooth; coloque em modo avião.

- Não interaja com prompts de pagamento ou tela de ransomware.

- Tente reiniciar em modo seguro: isso bloqueia apps de terceiros; se o problema sumir, remova apps recentes.

- Revogue permissões críticas: Acessibilidade, Instalar apps desconhecidos, sobreposição de tela.

- Desinstale apps suspeitos; se não for possível, execute uma cópia de segurança segura e considere reset de fábrica.

- Altere credenciais críticas de outro dispositivo confiável: e‑mail, banco, contas com 2FA.

- Contate o banco e provedores: bloqueie cartões e transações suspeitas.

- Se for usuário de cripto, revogue aprovações de contratos via carteira segura e considere mover fundos para cold wallet.

Critério de rollback: se após a remoção dos apps suspeitos e verificação do comportamento o dispositivo funciona normalmente por 48–72 horas, a infecção provavelmente foi removida; caso contrário, restaure a partir de um backup limpo ou faça reset de fábrica.

Checklist por função

Finalizador (usuário comum):

- Não abrir APKs de souce desconhecida.

- Usar gestor de senhas e 2FA.

- Desativar NFC quando não usar.

Administrador de TI / Segurança:

- Controlar políticas de instalação via MDM/EMM.

- Exigir verificação de integridade e Play Protect em dispositivos gerenciados.

- Implementar listas de permissões de apps e revogar Acessibilidade global quando possível.

Detentor de criptomoedas:

- Usar carteira hardware para montantes significativos.

- Verificar transações em hardware antes da assinatura.

Desenvolvedor / Equipa de produto:

- Não pedir permissão de Acessibilidade sem justificativa técnica sólida.

- Documentar e auditar quaisquer recursos que exijam acessibilidade.

Quando as defesas falham — exceções e limites

- Mesmo com proteções, se o usuário for convencido a conceder Acessibilidade ou a assinar uma transação num hardware comprometido, o risco persiste.

- Sideload em ambientes corporativos gerenciados ainda pode ocorrer se políticas locais estiverem mal configuradas.

- Ataques sociais sofisticados podem burlar verificações visuais; por isso, cultura de segurança e treino são essenciais.

Abordagens alternativas e complementares

- Soluções de EDR móvel (Mobile Threat Defense) para detectar comportamentos anómalos em apps.

- Gestão de endpoints móveis (MDM) em empresas para bloquear sideload e controlar permissões.

- Tokenização de pagamentos e uso de cartões virtuais para reduzir impacto de pagamentos NFC fraudulentos.

Modelo mental e heurísticas rápidas

- Heurística do mínimo privilégio: só conceda permissões estritamente necessárias.

- Heurística do caminho esperado: ligações de app legítimas abrem a Play Store; links que pedem APK são suspeitos.

- Heurística da confirmação externa: para transações financeiras, confirme usando outro canal confiável.

Mini SOP de verificação antes de instalar um app

- Verificar origem do link: domínio oficial e comportamento ao abrir.

- Confirmar que o app abre na app do Google Play.

- Ler avaliações e desenvolvedor; desconfiar de apps com poucas avaliações mas imagens polidas.

- Negar permissão de Instalar apps desconhecidos por padrão.

- Não conceder Acessibilidade sem necessidade explícita e comprovada.

1-line glossary

- RAT: trojan de acesso remoto que permite controle e interação remota da interface.

- Sideload: instalação de apps fora da loja oficial.

- Overlay: camada gráfica que se sobrepõe a outra app, potencialmente enganosa.

- NFC relay: retransmissão de comunicação contactless para realizar pagamentos remotos.

Fluxo de decisão para resposta rápida

flowchart TD

A[Suspeita de atividade maliciosa] --> B{Recebeu pedido de Acessibilidade?}

B -- Sim --> C[Não conceder; bloquear permissão; investigar app]

B -- Não --> D{Tela de ransomware?}

D -- Sim --> E[Isolar dispositivo; modo avião; reiniciar em modo seguro]

D -- Não --> F{Transação não autorizada?}

F -- Sim --> G[Contactar banco; revogar cartões; mudar credenciais]

F -- Não --> H[Auditar apps recentes; revogar permissões; monitorar 72h]Resumo e recomendações finais

RatOn demonstra que ataques móveis modernos combinam engenharia social, abuso de permissões e automação para maximizar impacto. As defesas mais eficazes são preventivas: evitar sideload, gerenciar permissões críticas, usar hardware wallets para cripto e implantar políticas de segurança em ambientes corporativos. Se for infectado, siga o runbook de isolamento, revogação de permissões e comunicação com provedores financeiros.

Notas finais: cultive a dúvida saudável — qualquer pedido inesperado para conceder Acessibilidade, instalar um APK ou confirmar pagamentos deve ser tratado como potencial ameaça.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android