Novo ataque FileFix: como StealC é instalado e como se proteger

Este artigo explica um novo ataque FileFix que entrega o infostealer StealC via imagem maliciosa carregada na memória do Windows. Leia o passo a passo do ataque, as medidas preventivas prioritárias e um playbook de resposta para recuperar um sistema comprometido.

Um ataque FileFix engenhoso está em circulação e tem enganado usuários do Windows para instalar o infostealer StealC. Foram detectadas várias campanhas de engenharia social que tentam induzir a executar esse ataque. Abaixo explicamos como ele funciona, por que é perigoso e o que você deve fazer para prevenir e reagir.

Como esse novo ataque FileFix baixa o malware StealC

Depois de versões anteriores que contornaram a marcação de segurança do navegador (Mark of the Web), esta variação do FileFix usa o sistema de ficheiros e o PowerShell para baixar uma imagem que contém um payload oculto. O malware final é carregado diretamente na memória do processo, sem deixar um ficheiro persistente no disco, o que dificulta a detecção por scanners tradicionais.

Passo a passo técnico (visão geral):

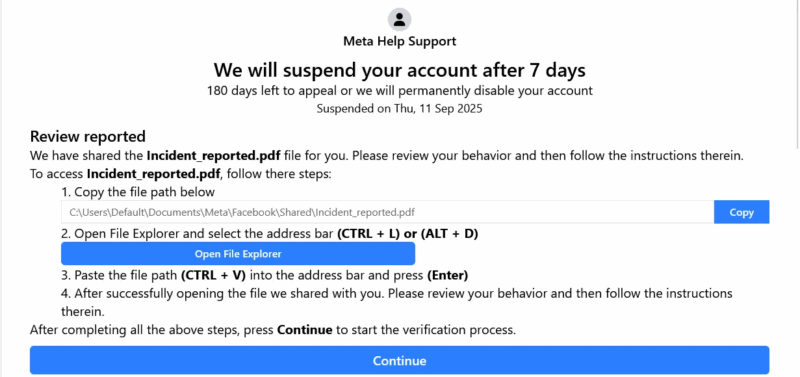

- A vítima é atraída para uma página de phishing (por exemplo, uma notificação falsa de suspensão de conta no Facebook). A página instrui o usuário a copiar um caminho para o Explorador de Arquivos para ver um «relatório» ou «incidente».

O caminho que o usuário copia inclui espaços e um payload oculto no final. Ao colar, a vítima vê apenas o caminho aparente, e não o conteúdo escondido.

Ao executar o caminho colado no Windows (por exemplo, na barra de endereços do Explorador ou no executar), um comando PowerShell é invocado que baixa um ficheiro de imagem. Essa imagem contém um script/hidra de payload codificado.

PowerShell decodifica o conteúdo escondido na imagem e carrega o payload diretamente na memória do processo. Por isso não existe um ficheiro malicioso persistente no disco, tornando a deteção mais difícil.

Em incidentes recentes, o payload final detectado foi o infostealer StealC, cuja função principal é roubar cookies de navegadores, credenciais salvas, dados de carteiras de cripto e capturar screenshots de aplicações ativas.

Observação: embora o exemplo use páginas de phishing do Facebook e o StealC, a técnica FileFix é genérica e pode instalar qualquer malware escolhido pelo atacante.

Por que esse ataque é especialmente perigoso

- Carrega o código só na memória (fileless), evitando muitos mecanismos de deteção baseados em disco.

- Depende de engenharia social para executar um comportamento banal do utilizador: colar e abrir um caminho.

- Explora funcionalidades legítimas do Windows (PowerShell, manipulação de ficheiros), o que complica bloqueios sem afetar a usabilidade.

Important

Nunca subestime a eficácia da engenharia social. Mesmo utilizadores técnicos podem ser enganados por uma página convincente.

Contraexemplos e quando a técnica falha

- Ambientes restritos: contas de utilizador sem privilégios e políticas que bloqueiam a execução de scripts reduzem muito o risco.

- Soluções EDR com inspeção de memória podem detectar comportamentos maliciosos mesmo sem ficheiros no disco.

- Usuários treinados que digitam comandos manualmente (em vez de colar) evitam o payload oculto no texto copiado.

Abordagens alternativas de mitigação (visão geral)

- Políticas de grupo (GPO) para restringir a execução de scripts PowerShell não assinados.

- Implementar navegação segura: bloqueio de URLs de phishing em proxies e filtros de e-mail.

- Aplicar o princípio do menor privilégio para todas as contas de utilizador.

- Usar soluções antivírus/EDR com análise de memória em tempo real.

Como endurecer o PowerShell (recomendações práticas, sem comandos perigosos)

- Habilite o registro de comando e os logs de script para auditoria. O registo ajuda a identificar quando scripts invocados por UI ocorrem.

- Configure políticas de execução que exijam scripts assinados em máquinas críticas.

- Use Constrained Language Mode ou AppLocker/WDAC para limitar as capacidades do PowerShell em estações de trabalho padrão.

- Monitore processos filhos do explorer.exe e invocações incomuns de PowerShell que fazem downloads remotos.

Note

Não tente desativar completamente ferramentas administrativas sem um plano de gestão — administradores precisam delas. O objetivo é reduzir a superfície de abuso.

Como escolher um antivírus que detecte ameaças na memória

Procure recursos como:

- Inspeção de memória em tempo real (memory scanning).

- Comportamento heurístico e detecção baseada em telemetria.

- Integração com EDR para resposta automatizada.

Exemplos de ferramentas com boa reputação nesse domínio incluem soluções comerciais conhecidas por análise de memória; confirme requisitos e testes independentemente antes de escolher.

Checklist para usuários (prevenção diária)

- Nunca copie e cole caminhos ou comandos solicitados por e-mail, mensagens ou páginas web. Digite manualmente quando precisar.

- Use uma conta de utilizador padrão para tarefas diárias. Reserve a conta de administrador para tarefas específicas.

- Habilite atualizações automáticas do sistema e do navegador.

- Use autenticação multifator (MFA) para todas as contas críticas.

O que fazer se você já executou o comando malicioso (playbook de resposta)

Siga estes passos na ordem exata para reduzir vazamento de dados e recuperar sistemas:

- Desconecte da rede: desative Wi‑Fi e Ethernet imediatamente para interromper a comunicação com o servidor de comando (C2).

- Mude senhas em outro dispositivo limpo: use um PC ou telemóvel não comprometido para alterar senhas de todas as contas que estavam ativas no PC infectado.

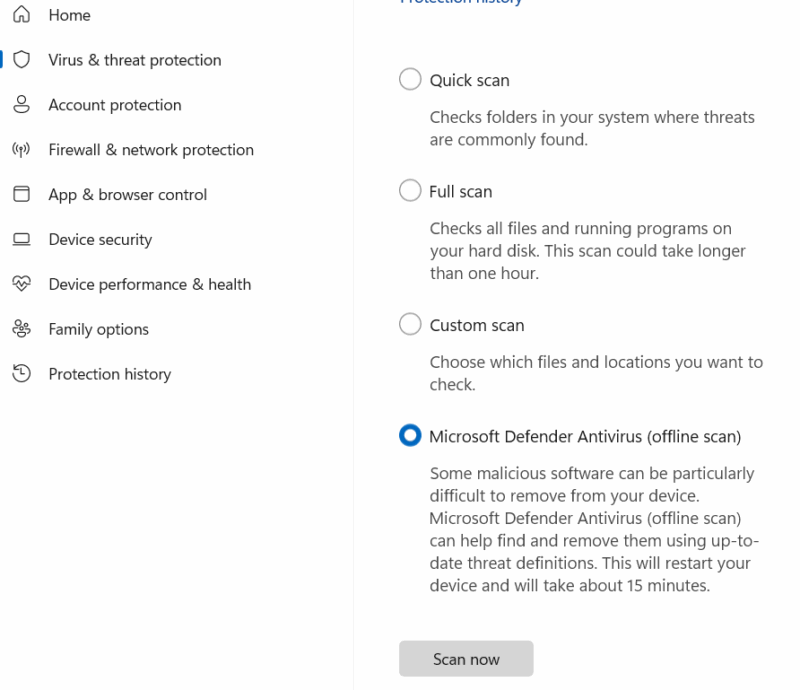

- Inicie uma verificação offline do Microsoft Defender: reinicie em modo de verificação offline através do app Segurança do Windows → Proteção contra vírus e ameaças → Opções de verificação → Varredura Offline do Microsoft Defender.

- Colete evidências e registre o que ocorreu: horários, URLs visitadas, mensagens recebidas. Isso ajudará análise posterior.

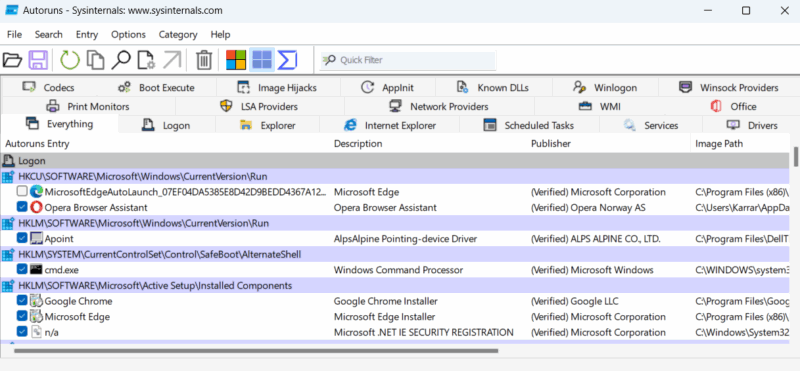

- Analise processos de inicialização e processos em execução com ferramentas confiáveis obtidas de outro dispositivo: Autoruns e Process Explorer são úteis para identificar persistência e processos suspeitos. Baixe-os em um ambiente limpo e transfira offline.

- Se a limpeza falhar ou houver incerteza sobre persistência, restaure o sistema: opções incluem restaurar um ponto anterior, reiniciar o Windows removendo apps, ou reinstalar o sistema a partir de uma imagem limpa.

- Revise contas e tokens: revogue tokens de acesso, sessions e dispositivos confiáveis. Ative MFA onde possível.

Important

Execute a alteração de senhas sempre a partir de um dispositivo limpo. Senhas alteradas a partir do PC comprometido podem ser interceptadas novamente.

Runbook de incidente para equipes de TI (passos operacionais)

- Isolamento: desconectar o host da rede, colocar em VLAN de quarentena.

- Coleta: fazer imagem da memória (RAM) e do disco, capturar logs de eventos do Windows (Security, System, PowerShell logs).

- Detecção: buscar indicadores (IPs, URLs, hash de payload se conhecido). Caso não haja hashes, priorizar análise de comportamento em memória.

- Erradicação: remover entradas de inicialização maliciosas identificadas pelo Autoruns; limpar processos suspeitos; aplicar patches.

- Recuperação: restaurar a partir de backup limpo ou reinstalar o sistema. Validar com scan offline após restauração.

- Pós-ação: alterar credenciais, revisar políticas, oferecer treinamento de phishing para usuários afetados.

Checklist por função

- Usuário final: não cole comandos; reporte suspeitas; altere senhas em dispositivos limpos.

- Administrador de TI: aplicar GPOs, revisar logs do PowerShell, preparar imagens de recuperação.

- Analista de SOC/IR: coletar memória, analisar processos em execução, validar telemetria EDR.

Decisão rápida — devo isolar o dispositivo? (fluxograma)

flowchart TD

A[Sospeita de execução de comando malicioso?] -->|Sim| B[Desconectar da rede]

B --> C[Usar outro dispositivo limpo para mudar senhas]

C --> D[Executar varredura offline do Defender]

D --> E{Malware encontrado?}

E -->|Sim| F[Coletar evidências e reinstalar/recuperar]

E -->|Não| G[Monitorar e revogar credenciais por precaução]

A -->|Não| H[Monitorar e educar usuário]Mini-metodologia para testar proteção contra FileFix (para equipes de segurança)

- Simular um cenário de engenharia social controlado em ambiente de teste (phishing sem payload). 2. Tentar execução de caminhos com espaços e conteúdo oculto para confirmar logs do PowerShell. 3. Validar se EDR/AV detecta invocações e se há registros suficientes para triagem. 4. Ajustar políticas de execução e bloquear padrões de comportamento detectados.

1‑linha de glossário

- FileFix: técnica que explora manipulação de caminhos/ficheiros para executar código; frequentemente fileless.

- Infostealer: malware que rouba informações do sistema e credenciais.

- MoTW (Mark of the Web): metadado que indica origem web de ficheiros.

Notas finais e recomendações rápidas

- Educação é a primeira linha de defesa: treine usuários para nunca colar comandos ou caminhos recebidos externamente.

- Defina contas padrão para uso diário; restrinja privilégios.

- Invista em EDR/AV com análise de memória e mantenha bons processos de resposta a incidentes.

Resumo

- O ataque FileFix carrega um payload escondido em uma imagem e executa o infostealer StealC em memória.

- Previna: não cole comandos, use contas padrão, endureça PowerShell e use antivírus com varredura de memória.

- Se comprometido: desconecte, mude senhas a partir de dispositivo limpo, execute varredura offline, e restaure se necessário.

Sugestão de publicação social (OG)

- Título curto: Novo FileFix instala infostealer StealC

- Descrição curta: Saiba como o ataque funciona, como prevenir e o playbook de resposta.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android