FileFix — como funciona e como proteger seu Windows

O que é Mark of the Web (MoTW)

MoTW (Mark of the Web) é uma etiqueta que identifica arquivos baixados da web. Ela orienta a plataforma a aplicar verificações de segurança adicionais antes da execução.

Como o ataque FileFix funciona

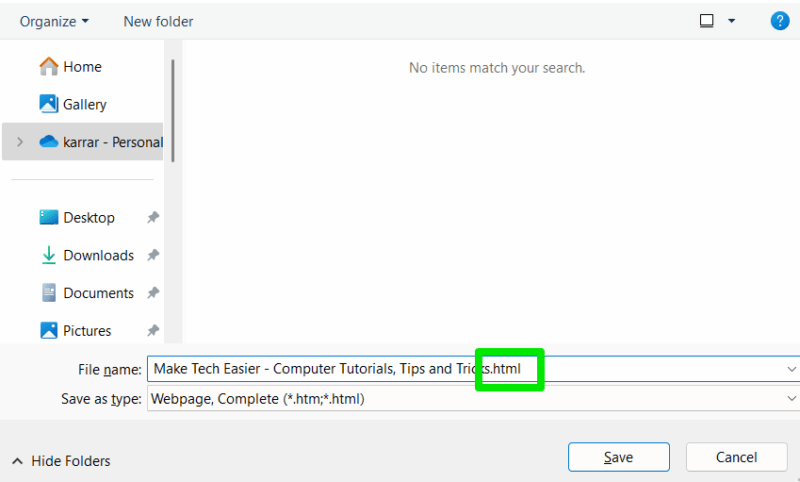

FileFix foi demonstrado pelo pesquisador de segurança mr.d0x. O atacante convence a vítima a salvar uma página maliciosa localmente e a renomeá-la com a extensão .hta (HTML Application). Navegadores ao usar “Salvar como” frequentemente não marcam o arquivo com MoTW. Se o arquivo ficar com a extensão .hta e for aberto, o mecanismo mshta.exe pode executar o conteúdo como o usuário atual, possivelmente sem que as proteções detectem o comportamento antes da execução.

O ponto crítico é a engenharia social: persuadir uma vítima a salvar e renomear o arquivo. Exemplos incluem instruções falsas para guardar códigos MFA ou backups com um nome que termine em .hta.

Importante: para que o ataque funcione é necessário que o usuário abra o arquivo .hta salvo. Bloqueios em nível de sistema, políticas de execução e boas práticas do usuário mitigam o risco.

Evite páginas maliciosas (primeira linha de defesa)

- Use navegadores modernos (Chrome, Edge, Firefox) com proteção contra phishing e malware ativada. No Chrome, ative Proteção Avançada para detecção baseada em IA.

- Não clique em links de e-mails suspeitos. Aprenda sinais de phishing: remetente inesperado, URLs encurtadas, pedidos urgentes para baixar arquivos.

- Se um site parecer suspeito, verifique o certificado TLS, o domínio e procure sinais de conteúdo falso.

Quando você não acessa páginas maliciosas, o ataque não tem ponto de partida.

Exibir extensões de arquivo no Windows

Por padrão, o Windows pode ocultar extensões de ficheiros conhecidos. Isso facilita que um arquivo pareça inofensivo (arquivo.txt.hta pode aparecer apenas como “arquivo.txt”). Ative a exibição de extensões para ver o tipo real do arquivo.

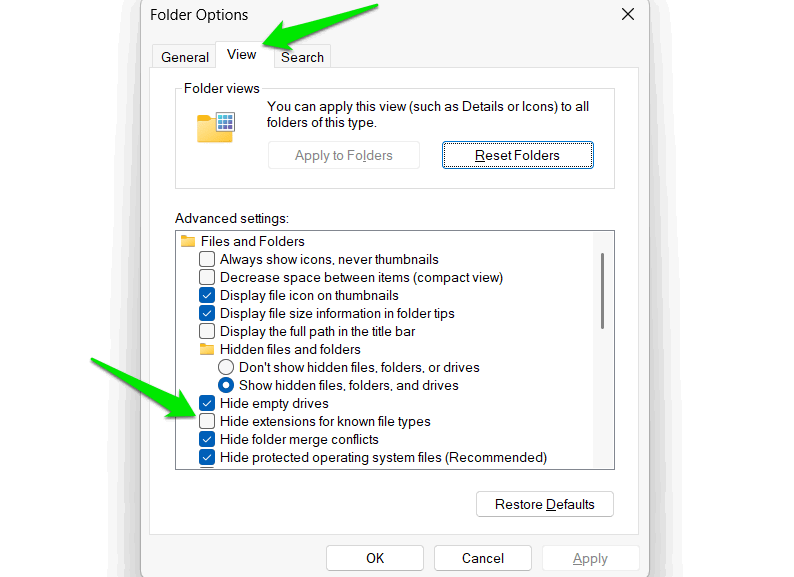

- No Explorador de Ficheiros, clique em “Ver mais” (três pontos) e selecione “Opções”.

- Vá para a aba “Exibir” e desmarque a opção “Ocultar as extensões dos tipos de ficheiro conhecidos”.

Agora as extensões aparecerão também na janela de salvamento.

Alterar associação de .hta para Notepad (bloqueio simples)

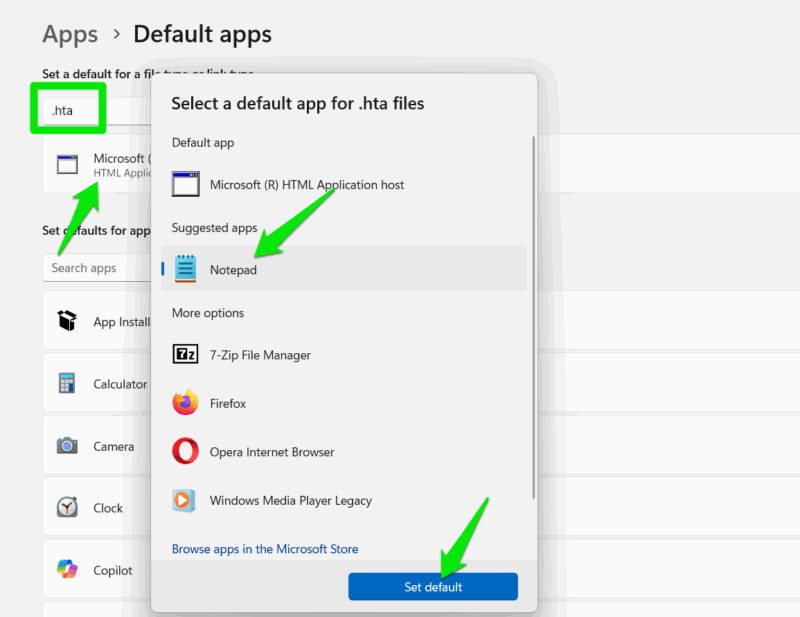

Por padrão, o host de aplicações HTML (mshta.exe) executa arquivos .hta. Trocar a associação para um editor de texto faz com que abrir um .hta mostre o código em vez de executá-lo.

- Abra Configurações > Aplicativos > Aplicativos padrão.

- Pesquise “.hta” na caixa de pesquisa dentro de “Definir um padrão para um tipo de ficheiro ou protocolo”.

- Altere de “Microsoft (R) HTML Application host” para o aplicativo “Bloco de notas” e clique em “Definir padrão”.

Nota: essa mudança é segura para a maioria dos usuários. Apenas ambientes legados que dependam de HTA podem ser afetados.

Desativar mshta.exe (bloqueio agressivo)

Para impedir totalmente a execução de .hta, você pode renomear o executável mshta.exe. O arquivo existe em:

- C:\Windows\System32\mshta.exe

- C:\Windows\SysWOW64\mshta.exe

Passos gerais (requer privilégios de administrador):

- Torne as extensões visíveis (ver seção anterior).

- Em cada pasta acima, faça a alteração de nome de mshta.exe para mshta.exe.disabled.

- Para reverter, renomeie de volta para mshta.exe.

Comandos comuns (execute em prompt como Administrador):

# Exemplo de sequência: tomar posse, conceder permissão e renomear (substitua caminhos conforme necessário)

takeown /f "C:\Windows\System32\mshta.exe"

icacls "C:\Windows\System32\mshta.exe" /grant Administrators:F

ren "C:\Windows\System32\mshta.exe" "mshta.exe.disabled"

# Repita para SysWOW64Aviso: renomear binários do sistema altera comportamento de aplicações legítimas que dependam de mshta. Em ambientes corporativos, faça um inventário antes e aplique via processo de mudança controlado.

Políticas corporativas e alternativas para administradores

Se você administra múltiplas máquinas, aplique controles centralizados em vez de renomear manualmente:

- AppLocker ou Software Restriction Policies: bloqueie a execução de mshta.exe ou a abertura de .hta para usuários padrão.

- Microsoft Defender Application Control (MDAC): aplique listas brancas para binários confiáveis.

- Configurar regras de extensão e associações via GPO (Group Policy).

- EDR/antivírus com regras de bloqueio de comportamentos suspeitos relacionados a mshta.

Essas abordagens permitem mitigação em larga escala e reversão controlada.

O que fazer se você suspeitar de um arquivo .hta malicioso

- Não abra o arquivo. Se já abriu, desconecte a máquina da rede se detectar comportamento suspeito.

- Faça uma varredura com um antivírus/EDR atualizado.

- Se possível, isole a conta do usuário e troque senhas que possam ter sido comprometidas.

- Em ambiente corporativo, siga o runbook de resposta a incidentes (ver seção abaixo).

Runbook de resposta a incidente (passos rápidos)

- Identificação: determine quando o .hta foi criado e por qual usuário.

- Contenção: isole o endpoint da rede e preserve logs (Windows Event Logs, EDR).

- Erradicação: remova arquivos maliciosos e remova privilégios temporariamente comprometidos.

- Recuperação: restaure a partir de backup conhecido e valide integridade.

- Lições aprendidas: atualize políticas, treine usuários e aplique mitigação centralizada.

Critérios de aceitação (como validar se você mitigou o risco)

- Extensões estão visíveis em todas as estações de trabalho.

- Associação .hta está definida para um editor de texto ou APIs de execução de HTA estão bloqueadas via GPO/AppLocker.

- mshta.exe está bloqueado por política ou renomeado em máquinas de alto risco (aplicável se testado).

- Procedimentos de resposta e detecção (EDR) conseguem identificar e sinalizar tentativas de execução de HTA.

Quando as medidas podem falhar

- Usuários com privilégios administrativos podem reverter as mudanças se não houver policiamento.

- Ambientes que dependem de HTA legítimo sofrerão impacto operacional e podem reabilitar a execução.

- Se um atacante obtiver acesso prévio à máquina com privilégios, as proteções locais podem ser contornadas.

Abordagens alternativas e complementares

- Educação contínua do usuário: treinos realistas de phishing reduziriam a chance de salvar páginas maliciosas.

- Filtragem de e-mail e sandbox de links: mitigar o ponto de entrega inicial.

- Monitoramento de integridade de arquivos: detectar criação de .hta em pastas de usuário.

- Aplicações isoladas (sandbox) para usuários que precisem abrir conteúdos desconhecidos.

Mini-metodologia para avaliação de risco (1 página rápida)

- Identifique os vetores: quantos usuários podem salvar páginas e renomear arquivos? 2. Inventarie dependências: quantas máquinas usam HTA legítimo? 3. Priorize: comece por endpoints de alto risco (admin, acesso a dados sensíveis). 4. Aplique controles técnicos (associação, AppLocker) e humanos (treino). 5. Monitore e revise após 30 dias.

Níveis de maturidade para mitigação

- Nível 1 (Básico): habilitar exibição de extensões e treinar usuários.

- Nível 2 (Intermediário): alterar associação .hta para Bloco de notas em todas as máquinas.

- Nível 3 (Avançado): políticas centrais (AppLocker/MDAC), EDR com regras para mshta.

- Nível 4 (Otimizado): detecção proativa e runbooks integrados ao SIEM/EDR.

Caixa de fatos (sem números inventados)

- Vetor: salvamento local de páginas HTML + renomeação para .hta.

- Componente explorado: mshta.exe (host de aplicações HTML do Windows).

- Técnica principal: engenharia social para induzir salvamento e renomeação.

- Controles eficazes: visibilidade de extensões, associação de arquivos, políticas de execução.

Exemplo de checklist por função

Usuário doméstico:

- Ativar exibição de extensões.

- Não abrir arquivos .hta recebidos inesperadamente.

- Manter Windows e navegador atualizados.

Administrador de TI:

- Implementar AppLocker ou SRP para bloquear mshta.exe.

- Forçar associação .hta para Bloco de notas via GPO quando possível.

- Atualizar inventário de aplicações que usem HTA.

Time de resposta a incidentes:

- Definir playbook para isolamento, análise e restauração.

- Garantir logs centralizados e retenção suficiente.

Quando reverter mudanças (exemplo operacional)

Se aplicações internas legítimas exigirem mshta, planeje:

- Inventariar e testar aplicações dependentes.

- Criar exceções específicas por hash ou caminho usando AppLocker.

- Documentar o risco residual e comunicar aos proprietários do sistema.

Privacidade e dados sensíveis

Ameaças como FileFix podem levar ao roubo de credenciais e dados pessoais. Ao investigar incidentes, preserve a privacidade: colete apenas os logs necessários e siga políticas de conformidade locais (GDPR/lei de proteção de dados aplicável) quando lidar com dados de usuários.

Diagrama de decisão rápida

flowchart TD

A[Você abriu página web suspeita?] -->|Não| Z[Sem ação necessária além de cautela]

A -->|Sim| B[Foi solicitado salvar a página?]

B -->|Não| Z

B -->|Sim| C[Arquivo foi salvo com .hta?]

C -->|Não| D[Verificar extensão real 'exibir extensões']

C -->|Sim| E[Associação .hta é bloco de notas ou mshta bloqueado?]

E -->|Sim| F[Arquivo não executará automaticamente — analisar conteúdo]

E -->|Não| G[Isolar máquina, escanear e seguir runbook]Resumo e próximos passos

FileFix explora uma lacuna operacional: como navegadores salvam páginas sem MoTW e como .hta é executado. A boa notícia é que existem várias camadas de defesa simples e efetivas: tornar extensões visíveis, trocar a associação .hta para um editor, bloquear mshta via políticas e treinar usuários.

Comece hoje por: 1) forçar exibição de extensões nas máquinas; 2) alterar a associação .hta para Bloco de notas em estações padrão; 3) preparar políticas corporativas (AppLocker/MDAC) para bloquear mshta; 4) educar usuários sobre phishing.

Importante: teste mudanças em um grupo piloto antes de aplicar em produção. Mantenha o Windows e os navegadores sempre atualizados para aproveitar correções oficiais.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android