Recupere e proteja sua conta Gmail

Eu admito: meu e‑mail é minha vida digital. Minha conta do PayPal, meus trabalhos online e boa parte da minha identidade na internet dependem de um único endereço. Achei que uma senha de 50 caracteres composta por palavras e números fosse suficiente. Quase fui hackeado por causa disso.

Outro erro enorme que cometi foi ficar sempre logado. É um erro bobo, especialmente quando você vive online. Percebi o quanto dependo do Google. Uso Google Reader, Google News, Google Calendar, Google Books, Google+, AdSense e outros serviços. Por que uso? Porque funcionam bem e são simples.

Como o ataque aconteceu? Foi falha minha, acaso ou consequência de ter muita atividade online? Por que alguns blogueiros grandes não são atacados, mesmo usando contas padrão? A resposta não é mágica: é preparação e processos.

Noções básicas de segurança da sua conta Gmail

A seguir estão práticas essenciais. São simples, mas eficazes.

Senha forte

Use uma senha longa e única. Definição rápida: uma senha forte tem comprimento, variedade de caracteres e exclusividade — não a reutilize.

- Inclua letras maiúsculas e minúsculas, números e símbolos (*, /, #, ^, &, -, +).

- Recomendo mínimo de 30 caracteres. Senhas compostas por palavras previsíveis ficam vulneráveis a ataques por dicionário.

- Não armazene a senha em arquivos com nomes óbvios (por exemplo: senha.txt). Se for necessário, imprima em papel e guarde em local seguro.

Antivírus e antiespiões

Use um único antivírus confiável. Ter múltiplos produtos de proteção instalados pode causar conflitos. Se estiver em dúvida, baixe ferramentas recomendadas pelo Google Pack e escolha uma solução consolidada.

E‑mail de recuperação e pergunta de segurança

Quando criou a conta, você adicionou um e‑mail de recuperação e uma pergunta de segurança. Garanta que esse e‑mail secundário esteja igualmente protegido com senha forte. Anote credenciais importantes e mantenha‑as em local seguro.

Passos extras que você deve seguir

Mesmo com senha forte, manchetes mostram que invasões acontecem. A rotina de manutenção reduz drasticamente o risco.

- Mude sua senha periodicamente. Uma cadência prática é trocar a senha a cada 1–3 meses. Mantê‑la sempre longa e única é mais importante do que trocar muito frequentemente sem qualidade.

- Atualize telefono e e‑mail de recuperação no painel do Google.

- Habilite verificação em duas etapas para dificultar o acesso mesmo que alguém descubra a senha.

- Antes de viajar, atualize métodos de recuperação (telefones, dispositivos confiáveis) para evitar perder acesso aos códigos.

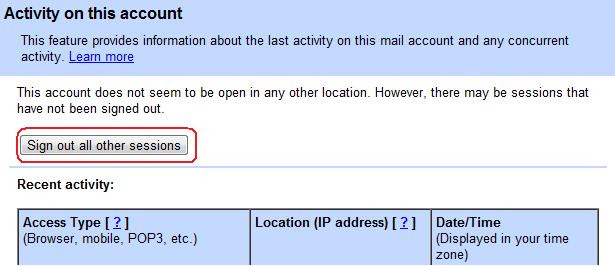

Você pode checar se outra pessoa está conectada clicando em “detalhes” no canto inferior direito da sua página do Gmail. Lá verá sessões ativas e locais de acesso.

Verifique se aparecem locais geográficos diferentes dos que você ou sua família normalmente usam.

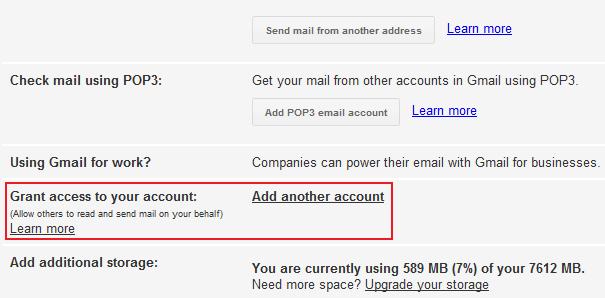

Depois de encerrar outras sessões, abra Mail Settings > Accounts and Import e veja se o invasor deixou encaminhamentos, filtros ou contas vinculadas.

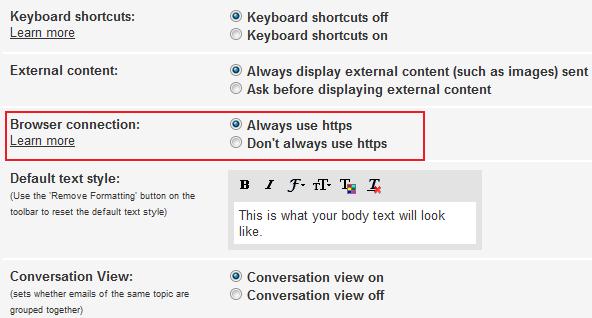

Remova qualquer conta, filtro ou encaminhamento que você não reconheça. Aproveite para forçar o uso de conexão segura (HTTPS).

O que fazer se você for hackeado

A rapidez é a sua melhor defesa. Aqui está um runbook prático, ordenado por prioridade e tempo de execução.

Runbook de resposta imediata

- Aja sem demora. Não espere.

- Tente recuperar o acesso pelo formulário de recuperação do Google: escolha “Não tenho mais acesso a estes” se o invasor já alterou os dados de recuperação.

- Se ainda estiver logado em algum dispositivo, encerre todas as outras sessões (clique em “detalhes” e depois em “Sign out of all other web sessions”).

- Verifique Mail Settings > Accounts and Import para ver se há encaminhamentos, filtros ou contas adicionadas pelo invasor. Remova tudo suspeito.

- Cheque apps com acesso à conta e revogue permissões desconhecidas (Security > Third‑party apps with account access).

- Se possível, recupere a conta em um dispositivo limpo (sem malware) ou em outro computador de confiança.

- Ao recuperar o acesso, troque a senha por uma nova, ativa a verificação em duas etapas e atualize os dados de recuperação.

- Revise mensagens enviadas e contatos frequentes. Avise contatos sobre e‑mails suspeitos enviados durante o comprometimento.

- Faça backup dos e‑mails importantes e exporte dados via Google Takeout se necessário.

- Se informações financeiras foram acessadas, contate bancos e serviços como PayPal e monitore fraudes.

Importante: limpar histórico ou cache antes de agir pode dar tempo para o invasor concluir mudanças que bloqueiem sua recuperação. Não perca tempo com limpeza; priorize encerramento de sessões e recuperação.

O formulário de recuperação do Google

Ao escolher “Não tenho mais acesso a estes”, o Google pede detalhes: rótulos que você usa, contatos frequentes, serviços Google ativados, e datas aproximadas de criação da conta ou mudanças importantes. Forneça o máximo de informação precisa possível.

No meu caso, o suporte do Google respondeu em menos de 10 minutos e isso salvou a recuperação da conta.

Lista de verificação para recuperação rápida

- Encerrar sessões ativas remotamente.

- Preencher formulário de recuperação do Google com informações precisas.

- Revogar apps de terceiros desconhecidos.

- Remover filtros e encaminhamentos maliciosos.

- Trocar senha por senha longa e única.

- Ativar verificação em duas etapas.

- Notificar contatos e instituições financeiras.

- Fazer backup e exportar dados importantes.

Como evitar futuros ataques e medidas de endurecimento

A prevenção combina tecnologia, hábitos e processos. Abaixo estão estratégias práticas e alternativas.

Gerenciador de senhas

Um gerenciador de senhas confiável resolve dois problemas: senhas únicas e memorização. Ele gera senhas fortes e preenche logins. Use ferramentas populares e mantenha a senha mestra muito forte. Nunca armazene senhas sensíveis em arquivos de texto sem proteção.

Vantagem: reduz o risco de reutilização de senhas.

Limitação: a segurança depende da senha mestra e da proteção do dispositivo.

Autenticação em dois fatores e chaves de hardware

Ative 2FA com aplicativo autenticador (Google Authenticator, Authy) ou, preferencialmente, chaves de segurança físicas (U2F / FIDO2). Chaves de hardware fornecem a melhor proteção contra phishing automatizado.

- App autenticador: funciona offline, protege contra SMS interceptado.

- Chave de hardware: protege contra tentativas de login mesmo quando a senha é comprometida.

Navegador e extensões

- Use navegadores atualizados como Chrome ou Firefox.

- Tenha cautela com extensões: revise permissões e remova as não utilizadas.

- Evite usar Internet Explorer/Edge desatualizados para logins críticos.

Backups e exportação de dados

Faça backup periódico dos e‑mails importantes e contatos. Use Google Takeout para exportar dados em intervalos regulares.

Monitoramento e auditoria

- Revise apps conectados e dispositivos confiáveis mensalmente.

- Consulte o histórico de atividades de conta regularmente.

Papel e responsabilidade por perfil

A seguir checklists sucintas por perfil.

Usuário individual

- Ative 2FA.

- Use gerenciador de senhas.

- Faça backup dos e‑mails críticos.

- Monitore sessões ativas trimestralmente.

Pequena empresa

- Exija 2FA para contas corporativas.

- Use chaves de segurança para administradores.

- Tenha procedimentos para revogar acesso de ex‑funcionários.

- Mantenha inventário de contas e apps com acesso.

Blogueiro ou criador de conteúdo

- Separe contas pessoais e profissionais.

- Use senhas únicas para contas monetizadas (AdSense, PayPal).

- Monitore redirecionamentos e filtros de e‑mail que possam afetar receita.

Quando as medidas falham e limitações

As melhores práticas reduzem risco, mas não garantem 100% de proteção. Cenários onde defesa pode falhar:

- Dispositivo comprometido por malware que registra senhas e códigos 2FA.

- Engenharia social bem executada contra recuperação de conta.

- Uso de SMS para 2FA em números que podem ser clonados.

Mitigações:

- Evite SMS para autenticação quando possível.

- Use chaves de hardware e autenticadores.

- Faça limpeza forense do dispositivo se suspeitar de malware.

Matriz de risco qualitativa

| Risco | Probabilidade | Impacto | Mitigação |

|---|---|---|---|

| Senha fraca ou reutilizada | Alta | Alto | Senha única e gerenciador de senhas |

| Malware no dispositivo | Média | Alto | Antivírus, reinstalação limpa, mudança de credenciais |

| Encaminhamento malicioso | Baixa | Médio | Revisar filtros e encaminhamentos regularmente |

| Phishing direcionado | Média | Alto | Chaves de hardware, treinamento e verificação de URLs |

Mini metodologia para recuperação de conta em 30–90 minutos

- Parar a perda: encerrar sessões e revogar acesso de apps.

- Recuperar a conta: usar o formulário do Google com o máximo de evidências.

- Restaurar controle: trocar senha e ativar 2FA.

- Remediar: remover regras maliciosas e verificar dispositivos.

- Aprender: documentar o incidente e aplicar controles que evitem repetição.

Glossário rápido

- 2FA: autenticação em dois fatores, método que exige algo que você sabe (senha) e algo que você tem (código ou chave).

- Gerenciador de senhas: software que gera e armazena senhas únicas.

- Chave de hardware: dispositivo físico que autentica logins (U2F/FIDO2).

Perguntas frequentes

Como sei se minha conta foi invadida?

Sinais comuns: mensagens enviadas que você não escreveu, filtros ou encaminhamentos desconhecidos, atividades de login em locais estranhos e mudanças nas configurações de recuperação.

Posso recuperar meu Gmail sem o e‑mail de recuperação?

Sim. Use o formulário de recuperação do Google e forneça o máximo de informações corretas sobre a conta (rótulos usados, contatos frequentes, data de criação, etc.).

O que é mais seguro: SMS ou aplicativo autenticador?

Aplicativos autenticadores e chaves de hardware são mais seguros que SMS. SMS pode ser interceptado ou redirecionado por ataques de SIM swap.

Devo imprimir minhas senhas?

Imprimir credenciais é aceitável se o papel for guardado em local seguro. Melhor ainda: usar um gerenciador de senhas com uma senha mestra forte guardada em cofre físico.

Resumo e próximos passos

- Aja rápido se houver invasão: encerre sessões e recupere a conta.

- Fortaleça a conta: senha longa e única, 2FA e gerenciador de senhas.

- Faça auditoria regular de dispositivos, apps e filtros.

- Utilize chaves de hardware para proteção máxima contra phishing.

Importante: a segurança é um processo contínuo. Pequenos hábitos — revisar sessões, atualizar recuperação, e usar 2FA — reduzem muito o risco de perder sua identidade digital.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android