Meu Gmail foi invadido — como recuperei, o que fiz e como prevenir

Descrição da imagem: Tela de mensagem de alerta sobre conta de e‑mail comprometida com notificações de segurança em segundo plano.

Por que contei minha história

Admito: meu e‑mail é minha vida digital — todas as minhas contas, contatos e trabalhos apontavam para ele. Achei que uma senha de 50 caracteres fosse suficiente, mas era composta apenas por palavras e números. Eu também permanecia conectado o tempo todo. Foi assim que quase perdi tudo.

Uso muitos produtos do Google: Reader, News, Calendar, Books, Google+, Adsense e outros. São convenientes, por isso confiei neles. Mas confiança não substitui proteção adequada.

A pergunta é: como ocorreu a invasão? Foi descuido meu ou o efeito natural de ter muita atividade online? Muitos blogueiros bem conhecidos usam contas básicas do Gmail sem incidentes — por quê? A resposta está nas medidas preventivas e nas rotinas de segurança.

Noções básicas de segurança da sua conta Gmail

- Use uma senha forte: misture letras maiúsculas/minúsculas, números e símbolos (por exemplo: *, /, #, ^, &, -, +). Recomendo um mínimo realista de 30 caracteres quando possível.

- Armazene a senha com segurança: se guardar em arquivo no computador, não chame o arquivo de “password.txt”; prefira um gerenciador de senhas confiável. Se estiver receoso de invasão física ou digital, imprima a senha e guarde em local seguro (cofre ou carteira).

- Backup e e‑mail secundário: o e‑mail de recuperação deve ter uma senha forte e ser tão seguro quanto a conta principal. Anote as credenciais de recuperação juntamente com as principais em um local seguro.

- Software de proteção: utilize um antivírus/anti‑spyware de confiança. Evite instalar múltiplos antivírus ao mesmo tempo. O “Google Pack” costuma listar opções seguras; escolha uma solução e mantenha‑a atualizada.

Importante: nunca reutilize senhas entre serviços críticos (banco, e‑mail principal, serviços financeiros).

Passos extras que você deve fazer regularmente

- Troque sua senha com regularidade. Se conseguir, troque a cada 30–90 dias, ou imediatamente após qualquer suspeita.

- Atualize as informações de recuperação (e‑mail alternativo, número de telefone, pergunta de segurança) e verifique se essas contas estão protegidas.

- Ative a verificação em duas etapas (2FA). Use um autenticador (Google Authenticator, Authy) em vez de SMS quando possível. Caso dependa de SMS, atualize o número antes de viajar.

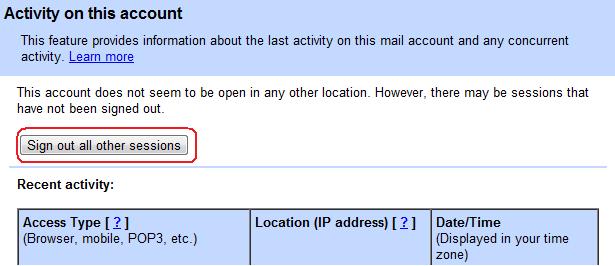

- Monitore acessos: verifique sessões ativas e atividade de segurança com frequência.

Você pode checar quem está conectado clicando em “detalhes” no canto inferior direito da sua página do Gmail. Se houver sessões desconhecidas, desconecte‑as imediatamente.

Descrição da imagem: Tela de atividade de conta do Gmail mostrando sessões ativas e opção para sair de outras sessões.

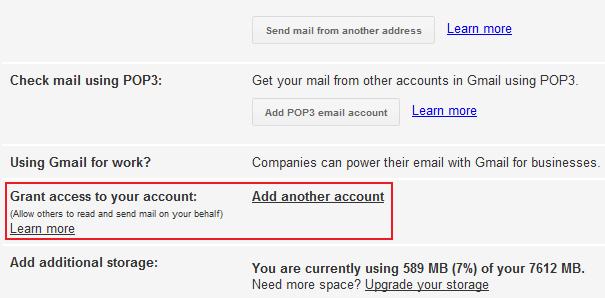

Depois de desconectar outras sessões, vá em Mail Settings > Accounts and Import e verifique se o invasor adicionou contas externas ou regras de encaminhamento.

Descrição da imagem: Configurações do Gmail na aba “Contas e importação”, mostrando endereços conectados e opções para remover contas.

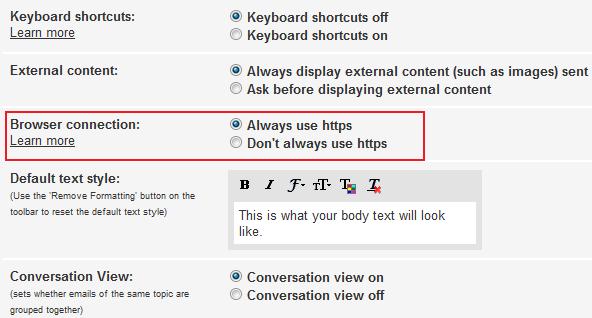

Ainda em configurações, verifique se o HTTPS está sempre ativado.

Descrição da imagem: Opção de conexão segura (HTTPS) nas configurações do Gmail.

O que fazer se você foi invadido — runbook passo a passo

- Aja imediatamente. Não espere.

- Se ainda estiver logado: vá até o rodapé do Gmail e clique em “detalhes” > “Sair de todas as outras sessões da web”.

- Se não conseguir logar: acesse a página de recuperação de conta do Google e escolha a opção “Não tenho mais acesso a estes” quando aplicável.

- Reúna informações: datas aproximadas de criação de mensagens, labels usadas, últimos e‑mails enviados, dispositivos usados, e respostas de segurança antigas.

- Preencha o formulário de recuperação com o máximo de detalhes possíveis — o suporte do Google solicitará evidências sobre uso da conta.

- Enquanto espera, verifique outras contas vinculadas (banco, redes sociais) e troque senhas se possível.

- Quando recuperar acesso: altere imediatamente a senha e todas as credenciais de recuperação; remova redirecionamentos e filtros desconhecidos; examine POP/IMAP e clientes conectados (Outlook, Thunderbird, apps de telefone).

- Ative 2FA e adicione métodos de recuperação seguros.

- Faça uma varredura completa com antivírus e anti‑malware em todos os dispositivos que usaram a conta.

- Informe contatos próximos se e‑mails maliciosos foram enviados em seu nome.

Observação: se o invasor alterou recuperação e número de telefone, o formulário de recuperação pedirá informações adicionais como labels, contatos frequentes e datas aproximadas — essas respostas aumentam suas chances de recuperar a conta.

Meu caso prático (lição aplicada)

No meu incidente, o invasor mudou pergunta de segurança, e‑mail secundário e número de telefone. Usei o formulário de recuperação, respondi com datas e nomes de contatos frequentes. O time de suporte do Google respondeu em menos de 10 minutos e pude recuperar a conta.

Após recuperar o acesso, mudei para uma senha de 80 caracteres contendo muitos símbolos, imprimi‑a e guardei em local seguro. Instalei antivírus adicional e verifiquei o IP de acesso pela atividade de conta — isso mostrou a região do invasor, mas não é prova legal por si só.

Checklist rápido de resposta (para imprimir ou manter à mão)

- Sair de todas as sessões (se possível)

- Tentar login e usar recuperação de conta

- Preencher formulário com datas e contatos

- Remover encaminhamentos e contas adicionadas

- Alterar senha principal e de recuperação

- Ativar 2FA com app autenticador

- Varredura completa de antivírus em todos os dispositivos

- Revisar clientes POP/IMAP e remover autorizações

- Comunicar contatos caso e‑mails maliciosos tenham sido enviados

Playbook de prevenção — rotina mensal

- Semana 1: Verificar atividade da conta (sessões ativas, dispositivos conectados).

- Semana 2: Atualizar antivírus e realizar verificação completa.

- Semana 3: Revisar filtros e encaminhamentos; checar contas conectadas em “Contas e importação”.

- Semana 4: Testar processo de recuperação — confirme que o e‑mail alternativo e o número estão corretos; revise métodos 2FA.

Esse ciclo mantém a superfície de ataque reduzida e mantém você confortável com o processo de recuperação caso algo ocorra.

Modelos mentais e heurísticas de segurança (como pensar)

- Defesa em camadas: não dependa de uma única medida. Combine senha forte + 2FA + antivírus + backups.

- Menor privilégio: reduza a exposição concedendo apenas acesso estritamente necessário a apps conectados.

- Presunção de violação: trate qualquer aviso estranho como real até provar o contrário — bloqueie, investigue, confirme.

- Automatize onde possível: use um gerenciador de senhas e alertas de segurança para ações repetitivas.

Quando essas medidas falham (casos e exceções)

- Dispositivo comprometido: se um atacante tem controle do seu PC (keylogger, rootkit), senhas longas não bastam. A limpeza do dispositivo é mandatória.

- Engenharia social: e‑mails falsos ou golpes por telefone podem induzir você a fornecer códigos de 2FA. Eduque‑se e desconfie de pressões por urgência.

- SIM swap (troca de SIM): quando invasores controlam seu número de telefone, mensagens SMS para 2FA podem ser interceptadas. Prefira apps autenticadores ou chaves de segurança FIDO2.

Tabela de maturidade de segurança pessoal (níveis gerais)

- Básico: senha única e navegador atualizado.

- Intermediário: senha única por serviço, antivírus, backups regulares.

- Avançado: gerenciador de senhas, 2FA via app, verificação mensal de acessos.

- Profissional: chaves de segurança (Yubikey/solução FIDO2), dispositivos dedicados, monitoramento de logins e calendário de auditoria.

Avalie seu nível e suba gradualmente, priorizando 2FA e gerenciador de senhas.

Playbook técnico: checagens imediatas no Gmail (passo a passo)

- Ative HTTPS nas configurações do Gmail.

- Em Contas e importação: remova contas conectadas desconhecidas.

- Em Encaminhamento e POP/IMAP: desative encaminhamentos desconhecidos e revise clientes habilitados.

- Em Filtros e endereços bloqueados: apague filtros que apaguem mensagens ou reencaminhem automaticamente.

- Em Dispositivos conectados (Conta Google > Segurança): remova dispositivos desconhecidos.

- Em Verificação em duas etapas: registre seu telefone e um app autenticador; adicione códigos de backup e uma chave de segurança se possível.

Risco e mitigação (qualitativo)

- Risco: invasão por senha fraca ou reutilizada. Mitigação: senhas longas, gerenciador de senhas.

- Risco: malware no dispositivo. Mitigação: antivírus atualizado e scans regulares.

- Risco: interceptação de SMS/Sim swap. Mitigação: usar apps autenticadores e chaves físicas.

- Risco: e‑mail de recuperação comprometido. Mitigação: segurar e‑mail alternativo com mesma disciplina de segurança.

Checklist por função (roles)

- Usuário comum: verificação em duas etapas ativa, senha única, varredura semanal de antivírus.

- Profissional de TI: chaves FIDO2, monitoramento de logs, políticas de rotação de credenciais.

- Dono de negócio: política de senhas da empresa, treinamento de equipe contra phishing, plano de resposta a incidentes.

Glossário rápido (uma linha cada)

- 2FA: autenticação em duas etapas, adiciona uma camada além da senha.

- POP/IMAP: protocolos para baixar e ler e‑mail em clientes locais.

- Encaminhamento: regra que redireciona e‑mails para outra caixa.

- Gerenciador de senhas: aplicativo que armazena senhas criptografadas.

Casos de teste e critérios de aceitação (para validar recuperação)

- Teste 1: poderia eu alterar a senha e manter o acesso? Critério: conseguir login após troca e receber notificações.

- Teste 2: confirmar que não há regras de encaminhamento. Critério: listagem de encaminhamentos vazia.

- Teste 3: confirmar que 2FA funciona com app autenticador. Critério: login com senha + código do app.

Notas de privacidade e conformidade (visão geral)

Se sua conta contém dados pessoais de terceiros (clientes, funcionários), notifique conforme as leis locais de proteção de dados quando aplicável. Em geral, proceda a: analisar o escopo dos dados expostos, comunicar partes afetadas se houver risco material e preservar logs para investigação.

Boas práticas finais e hábitos permanentes

- Nunca abra anexos de remetentes desconhecidos.

- Marque spam e phishing quando identificado; isso ajuda filtros automáticos.

- Faça backup periódico dos e‑mails importantes (exportar via Google Takeout ou cópia local).

- Mantenha o sistema operacional e navegador atualizados.

- Revise permissões de aplicativos conectados ao Google (Conta Google > Segurança > Apps com acesso à conta).

Resumo

Recuperar uma conta invadida é possível se você agir rápido e fornecer informações que provem o uso legítimo da conta. A prevenção — senha forte, 2FA, antivírus e rotinas de verificação — é a melhor defesa. Não subestime a importância de um plano de resposta: ter um checklist e um playbook salva tempo e reduz danos.

Principais ações agora: desconecte sessões estranhas, recupere a conta pelo formulário do Google, troque todas as senhas, ative 2FA e faça varredura de malware.

Perguntas frequentes rápidas

Q: A verificação em duas etapas pode ser burlada? A: Sim, em casos de SIM swap ou engenharia social; prefira apps autenticadores e chaves físicas.

Q: Devo imprimir minhas senhas? A: Imprimir pode ser aceitável se guardar o papel em local seguro (cofre), mas um gerenciador de senhas é mais prático.

Q: O que faço se o invasor mudou o e‑mail de recuperação? A: Use o formulário de recuperação do Google e forneça detalhes precisos sobre sua conta (labels, contatos, datas).

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android