Atualizar as Cipher Suites do Windows Server para melhorar a segurança

Links rápidos

Por que as Cipher Suites importam

Como verificar sua situação atual

Atualizando suas Cipher Suites

Por que as Cipher Suites importam

Você mantém um site respeitável que os usuários confiam. Mas será que a configuração do servidor está realmente à altura dessa confiança? No IIS (Microsoft Internet Information Services) os padrões de segurança nem sempre oferecem as melhores escolhas. Ao estabelecer uma conexão HTTPS, o navegador e o servidor negociam uma Cipher Suite: uma combinação de algoritmos para troca de chaves, criptografia e hash. Nem todas são igualmente seguras: algumas usam curvas e modos fortes (ECDHE, AES-GCM), outras usam algoritmos mais fracos (RSA estático em certos cenários), e outras são obsoletas (DES, RC4, 3DES).

A simples ação de oferecer suites fracas abre vetores de ataque para interceptação, downgrade e exploração de falhas criptográficas. Por isso, curar e priorizar as suites que o servidor anuncia melhora a segurança de todos os usuários.

Importante: Compatibilidade é um trade-off. Alguns clientes antigos exigem suites legadas; avalie impacto antes de desabilitá-las em produção.

Como verificar onde você está

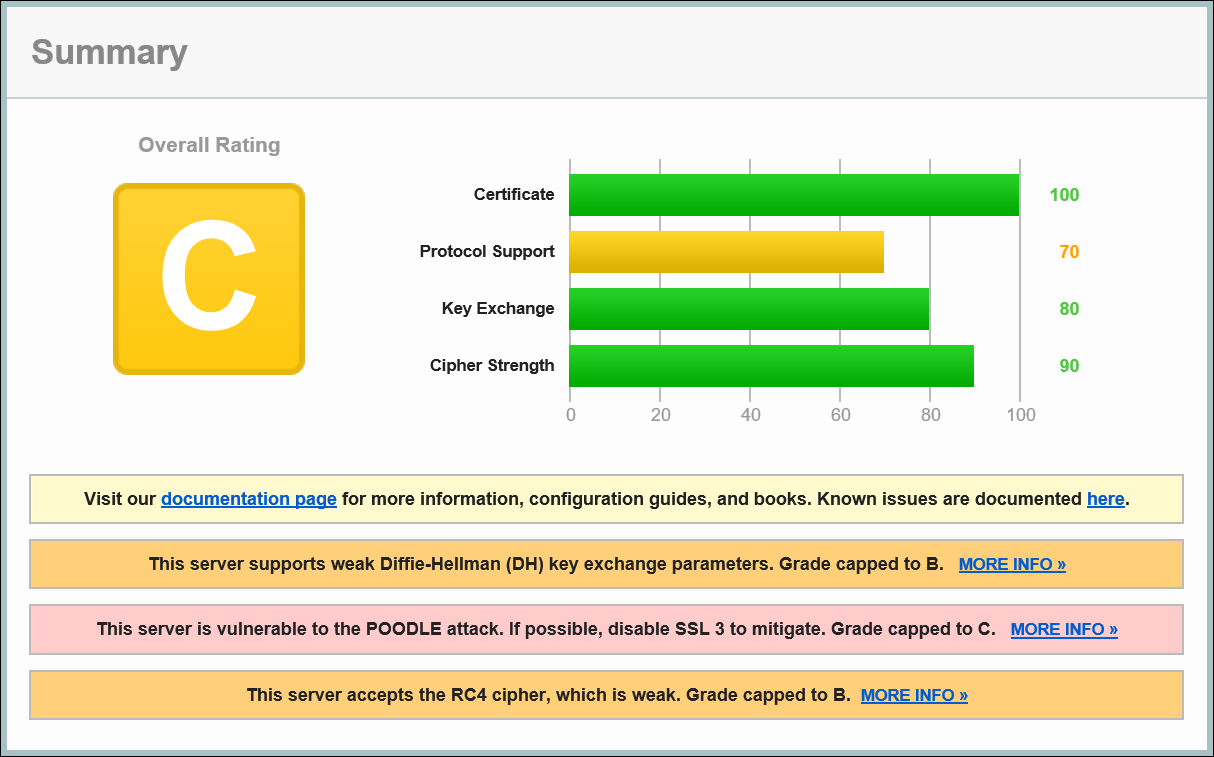

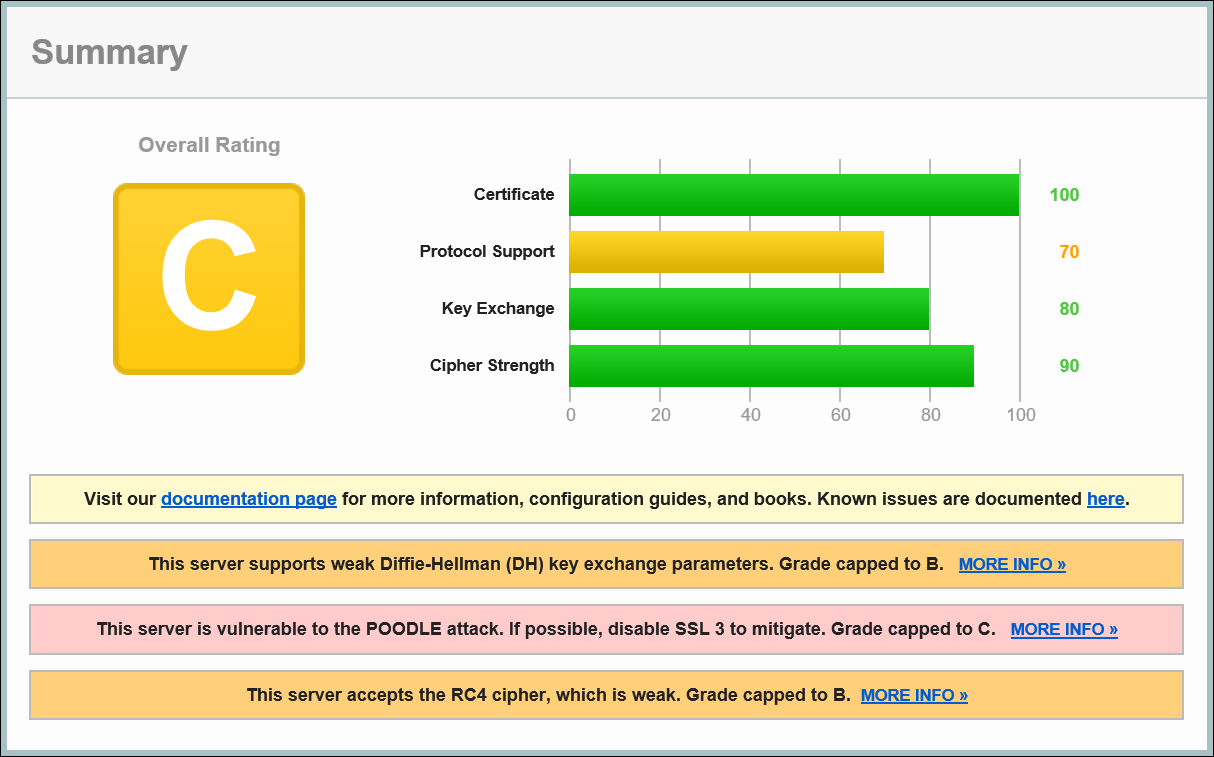

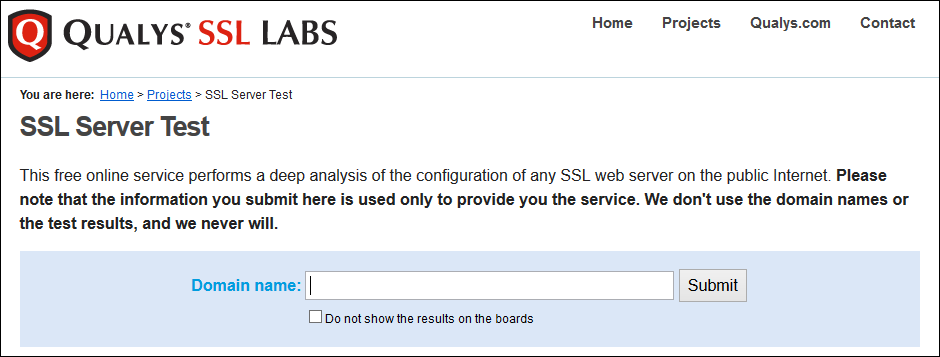

Antes de mudar, avalie. O serviço SSL Labs (Qualys) oferece um scanner público que reporta a configuração TLS/SSL do seu servidor e dá uma nota (A–F). Use-o como guia técnico para identificar protocolos, suites, certificados e implementações problemáticas.

Nota: uma nota abaixo de A não significa automaticamente negligência — às vezes é compatibilidade necessária (por exemplo, suporte a navegadores antigos que aceitam RC4). Use o resultado para priorizar correções, não como veredito final.

Atualizando sua Cipher Suite (Editor de Diretiva de Grupo)

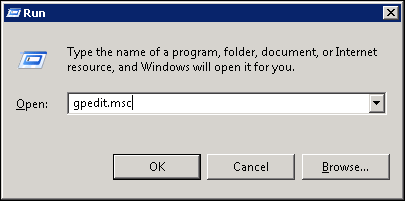

A seguir, o procedimento passo a passo usando o Editor de Diretiva de Grupo local (gpedit.msc). Esta via é adequada para servidores não gerenciados por GPOs de domínio; em ambientes de domínio, prefira criar/alterar uma GPO no controlador.

- Pressione Tecla Windows + R para abrir Executar. Digite gpedit.msc e pressione Enter.

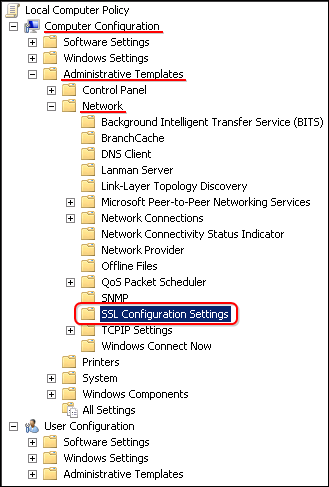

- Navegue: Configuração do Computador > Modelos Administrativos > Rede > SSL Configuration Settings.

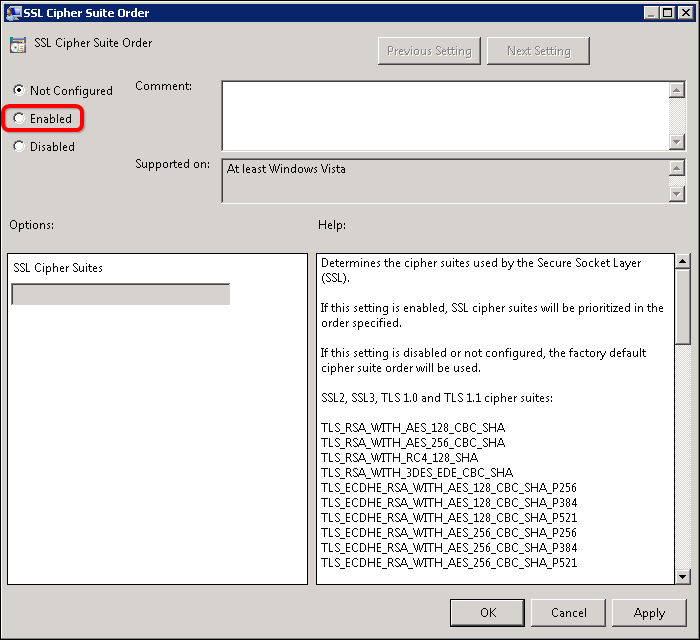

- No painel direito, dê um duplo clique em SSL Cipher Suite Order.

- Por padrão está em Not Configured. Marque Enabled para editar a ordem.

O campo SSL Cipher Suites exibirá uma longa string com as suites separadas por vírgula. Copie para o Bloco de Notas e coloque uma por linha para facilitar a leitura.

Lembre-se: o campo suporta no máximo 1.023 caracteres. Essa limitação requer escolhas cuidadosas; priorize suites modernas (AES-GCM, CHACHA20_POLY1305 quando suportado) e ECDHE para Perfect Forward Secrecy.

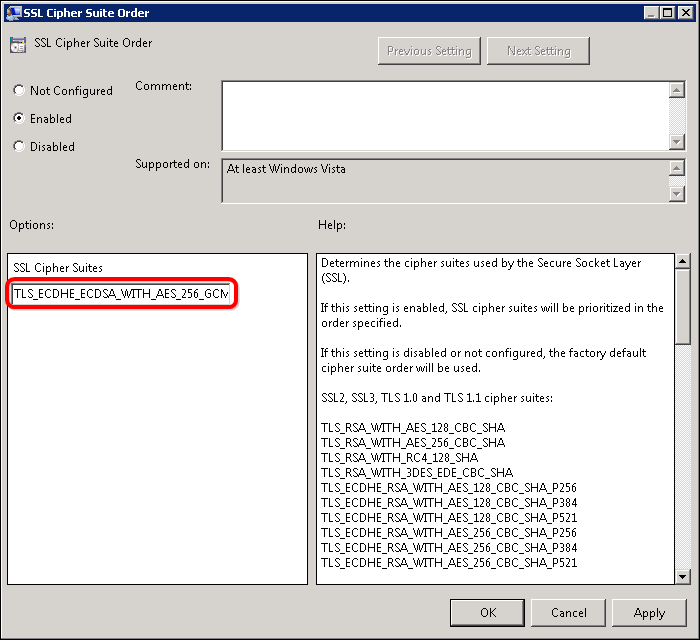

Formate a nova lista como uma única linha, separada por vírgulas, cole no campo e clique OK.

Reinicie o servidor para aplicar as mudanças.

Após o reboot, teste novamente no SSL Labs. Se tudo estiver correto, sua nota deverá melhorar.

Alternativas: PowerShell, Registo e IIS Crypto

Nem sempre o gpedit.msc é a ferramenta mais prática (especialmente em servidores core ou em larga escala). Aqui estão alternativas:

PowerShell (Schannel cipher suite order): você pode configurar via cmdlets que alteram o valor de Group Policy ou escrever diretamente no registo:

Exemplo (verificar):

Get-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Cryptography\Configuration\Local\Default\00010002’ -Name ‘Functions’

Exemplo (definir):

Set-ItemProperty -Path ‘HKLM:\SYSTEM\CurrentControlSet\Control\Cryptography\Configuration\Local\Default\00010002’ -Name ‘Functions’ -Value ‘

’

Nota: editar o registo diretamente exige cuidado e backups. Alguns caminhos/registros variam conforme versões do Windows Server.

IIS Crypto (Nartac): ferramenta GUI que automatiza a habilitação/desabilitação de protocolos, ciphers e hashes e fornece presets (Best Practices, PCI, Compatibility). Útil para quem prefere interface visual: https://www.nartac.com/Products/IISCrypto/Default.aspx

GPO de domínio: em ambientes corporativos, aplique a configuração via GPO central para manter consistência.

Exemplos e presets (cheat sheet)

Abaixo estão exemplos para orientação. Não copie sem avaliar compatibilidade com seus clientes.

Exemplo de ordem moderna e compatível (exemplo ilustrativo — ajuste conforme necessidade):

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384, TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384, TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256, TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256, TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256

Presets rápidos no IIS Crypto: Best Practices, PCI, FIPS (se necessário). Sempre teste depois.

Segurança adicional e hardening recomendado

- Desative protocolos obsoletos: SSLv2, SSLv3 e, se possível, TLS 1.0/1.1.

- Desabilite RC4, DES e 3DES (DES e 3DES têm chaves pequenas ou modos inseguros).

- Priorize ECDHE para troca de chaves (forward secrecy).

- Habilite AES-GCM e CHACHA20_POLY1305 quando disponíveis.

- Mantenha certificados atualizados e use chaves e curvas modernas (P-256 / P-384 ou curvas atestadas por seu fornecedor).

- Ative HSTS e configure corretamente Timeouts e Redirects para HTTPS em nível de aplicação.

Importante: nem todos os clientes antigos suportam TLS 1.2+ nem ECDHE. Avalie a base de usuários antes de desabilitar suporte legado.

Mini-metodologia para implantação segura (passo a passo)

- Inventário: identifique servidores e dependências.

- Baseline: rode scans com SSL Labs e registre a nota e problemas.

- Planeje: escolha lista de suites e estratégia de rollout (canary, piloto, manutenção agendada).

- Teste em ambiente de staging com clientes representativos.

- Aplique em produção em janelas de manutenção e monitore logs e métricas de erro (4xx/5xx, falhas TLS).

- Rolagem reversa: mantenha backup da configuração anterior e plano de rollback.

- Monitoramento contínuo: re-scan periódicos e alertas em caso de degradação.

Critérios de aceitação

- O servidor responde a HTTPS sem erros para os clientes alvo.

- O Scanner SSL Labs retorna nota A (ou a nota alvo definida pela política de segurança).

- Não há aumento significativo de falhas de handshake em clientes métricos após implantação.

- Rollback testado e validado em ambiente de staging.

Testes e casos de aceitação

- Teste 1: Handshake com navegador moderno (Chrome/Firefox atual) — sucesso com suite preferida.

- Teste 2: Handshake com cliente legado (se aplicável) — documentar incompatibilidades.

- Teste 3: Regressão após reboot — configuração persiste.

- Teste 4: Monitorar logs por 72 horas para identificar novas falhas.

Papel e responsabilidades (checklist por função)

Administrador de Sistemas:

- Fazer backup do registo/GPO.

- Aplicar a configuração e reiniciar.

- Validar serviços dependentes (SMTP, APIs internas).

Engenheiro de Segurança:

- Validar lista de suites e priorização.

- Aprovar plano de rollout.

- Realizar scans e criar tickets para problemas identificados.

Operações / Suporte:

- Monitorar chamadas de suporte relacionadas a TLS após mudanças.

- Coletar user agents problemáticos e reportar.

Quando isso pode falhar e alternativas

Falha: clientes legados perdem compatibilidade e não conseguem conectar. Mitigação: oferecer um gateway de compatibilidade ou manter um host legado isolado com políticas de rede restritas.

Falha: política de domínio sobrescreve alterações locais. Mitigação: aplique a GPO apropriada no AD ou coordene com a equipe de infra.

Alternativa: usar um balanceador de carga ou proxy TLS (ex.: F5, AWS ELB, Nginx/HAProxy) para centralizar o hardening e preservar servidores de backend sem alterar cada host.

Considerações de compatibilidade e migração

- Faça um inventário de user agents reais (logs) para avaliar impacto.

- Para aplicações internas, coordene atualizações de cliente/SDKs se necessário.

- Em ambientes de conformidade (PCI-DSS), siga os requisitos mínimos de protocolo e cipher.

Ferramentas úteis

- SSL Labs (Qualys) — scanner público de TLS.

- IIS Crypto (Nartac) — GUI que automatiza presets.

- Testssl.sh — ferramenta de linha de comando para auditoria TLS.

Exemplo de fluxo de decisão (Mermaid)

flowchart TD

A[Iniciar: Requer mudança de Cipher Suites?] --> B{Ambiente de produção?}

B -- Não --> C[Teste em staging e ajustar]

B -- Sim --> D{Tem balanceador com TLS offload?}

D -- Sim --> E[Alterar no balanceador e testar]

D -- Não --> F{Domínio com GPO?}

F -- Sim --> G[Ajustar GPO e aplicar]

F -- Não --> H[Usar gpedit.msc / PowerShell / IIS Crypto]

E --> I[Testar com SSL Labs]

G --> I

H --> I

I --> J{Resultados OK?}

J -- Sim --> K[Monitorar; agendar re-scans]

J -- Não --> L[Rollback / Corrigir e re-testar]Perguntas frequentes

Posso automatizar via PowerShell para vários servidores? Sim — scripts podem alterar o registo ou aplicar GPOs. Teste com um servidor de prova e faça rollback automatizado caso falhe.

Qual a diferença entre alterar via GPO e via Registo direto? GPO é centralizado e preferível em domínio. Alterações diretas no registo afetam somente o host local e podem ser sobrescritas por GPOs posteriores.

Devo desabilitar TLS 1.0 e 1.1 agora? Depende da sua base de clientes. Se tiver tráfego para navegadores modernos e APIs, desabilitar é recomendado. Caso contrário, faça um rollout gradual e comunique usuários internos/externos.

Resumo final

Atualizar as Cipher Suites no Windows Server (IIS) é uma intervenção de alto impacto e baixo custo para melhorar a segurança TLS do seu site. Planeje, teste, aplique com cuidado (GPO/PowerShell/IIS Crypto) e monitore resultados com SSL Labs. Mantenha um plano de rollback e considere o trade-off entre segurança e compatibilidade.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android