Como ver conexões ocultas no Windows com PowerShell, TCPView e CurrPorts

Pessoas como você passam cada vez mais tempo online. O computador estabelece conexões com serviços externos para obter informações — a maior parte é legítima, mas algumas conexões podem transmitir dados privados sem que você saiba. Se suspeitar de malware ou comportamento inesperado, verificar as portas e processos abertos é um bom primeiro passo.

Este artigo mostra três abordagens práticas para encontrar conexões ocultas no Windows: usar PowerShell (netstat) para um registro persistente, usar TCPView para monitoramento em tempo real e usar CurrPorts para análises mais focalizadas. Incluí checklists, um mini‑método de triagem, um diagrama de decisão e recomendações de segurança.

Usando o PowerShell para registrar conexões

A vantagem do netstat via PowerShell é gerar um arquivo com histórico das conexões — útil para auditoria ou para analisar comportamentos intermitentes.

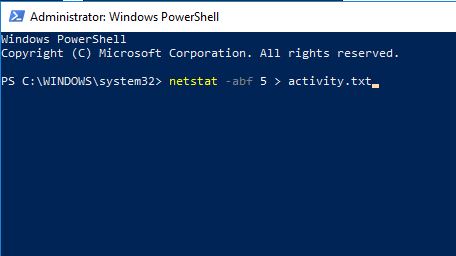

- Pressione Win + X para abrir o menu Power User e escolha PowerShell (admin). É preciso privilégios de administrador.

- No prompt do PowerShell, execute o comando abaixo. (Este comando registra processos, nomes e resolve nomes quando possível; salva em activity.txt.)

netstat -abf 5> activity.txt- Deixe o comando rodando por alguns minutos enquanto realiza atividades normais no computador — assim o log captura conexões ocasionais.

Pare a gravação com Ctrl + C.

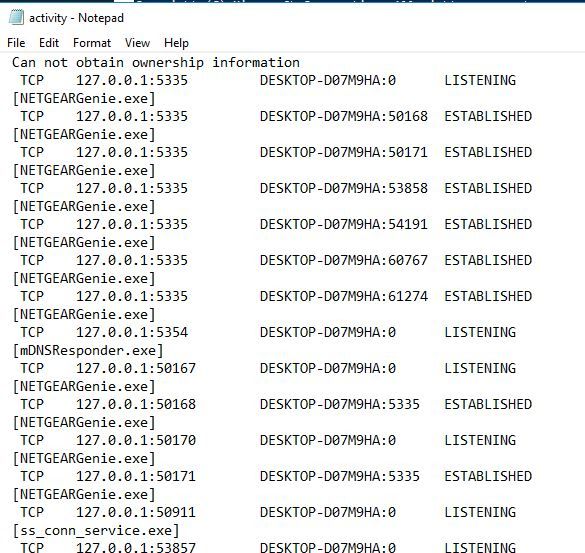

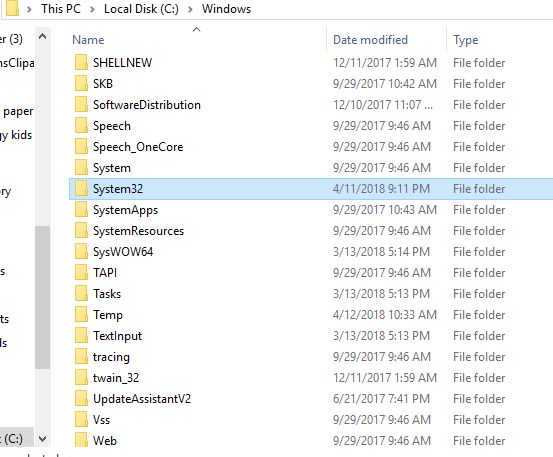

No prompt, digite activity.txt e pressione Enter para abrir o arquivo. Ou abra activity.txt no Notepad para revisão.

- O arquivo costuma ficar em C:\Windows\System32. Se precisar referenciar depois, anote o caminho.

O que procurar no netstat

- Endereços remotos incomuns (endereços IP estrangeiros ou domínios estranhos).

- Processos associados a nomes desconhecidos. netstat com -b tenta exibir o binário responsável.

- Conexões persistentes em portas não usuais.

Comandos úteis para correlacionar PID e processo

- tasklist /FI “PID eq

” - Get-Process -Id

(PowerShell)

Se identificar algo suspeito: pesquise o nome do processo online, verifique a localização do executável e execute uma verificação com seu antivírus/antimalware antes de finalizar processos ou excluir arquivos.

Nota importante: netstat mostra conexões e portas, não o conteúdo do tráfego. Tráfego criptografado ainda aparecerá apenas com endpoints e portas.

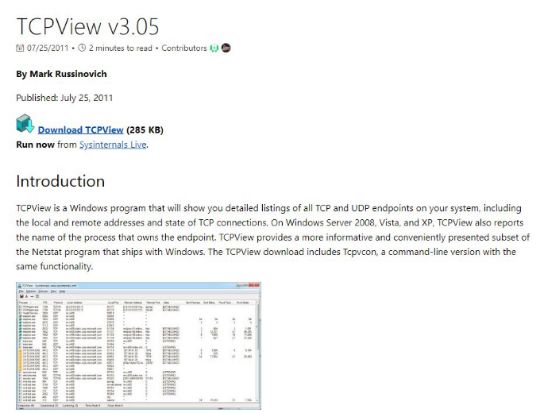

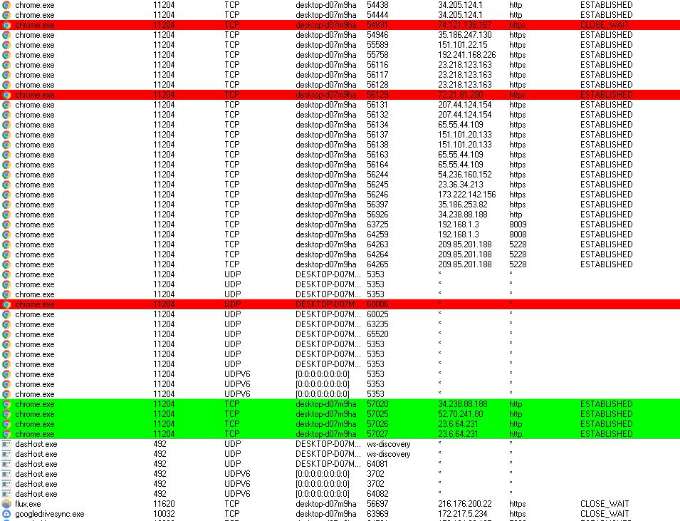

Usando TCPView (monitor em tempo real)

TCPView é uma ferramenta da Microsoft (Sysinternals) que mostra conexões em tempo real. Permite encerrar processos, fechar conexões e consultar dados de quem é o host remoto com ações rápidas.

- Acesse a página de download do TCPView.

Baixe o arquivo .zip, extraia e execute o aplicativo (.exe). Ele não cria um atalho automaticamente — considere arrastar o .exe para a área de trabalho.

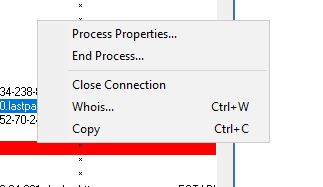

Com o TCPView aberto, observe a lista dinâmica de conexões. Clique com o botão direito sobre um processo para usar opções como Whois/Lookup e terminar o processo.

Sinais visuais no TCPView

- Verde: conexão recém‑aberta.

- Vermelho: conexão fechada.

- Amarelo: alteração no estado da conexão.

Dicas práticas

- Use a função de pausa (se disponível) quando precisar investigar uma linha que se move rápido.

- Ative a resolução de nomes para ver hostnames ao invés de IPs, mas lembre que resolução reversa pode ser lenta.

- Se encerrar um processo, registre PID e caminho do executável primeiro.

Limitações: alterações rápidas podem tornar difícil clicar na linha correta — pause a vista ou filtre pela coluna PID.

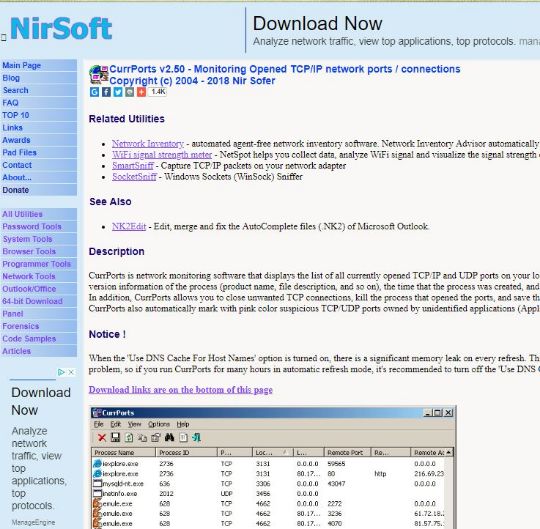

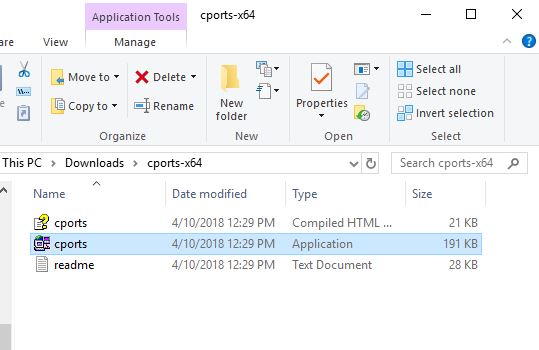

CurrPorts (vista focada e destaque de atividade suspeita)

CurrPorts, da NirSoft, é similar ao TCPView mas com uma interface que permite filtros e coloração para atividade suspeita (destaque em rosa). É leve e prático para examinar listas de portas e exportar resultados.

- Baixe a versão correta para seu Windows (32 ou 64 bits).

- Extraia o .zip e execute o .exe.

Recursos úteis do CurrPorts

- Destaque em rosa para atividades suspeitas (por exemplo, conexões estabelecidas por serviços de baixo nível).

- Filtros por nome do processo, porta ou endereço remoto.

- Exportação para CSV/HTML para compartilhamento com analistas.

Quando usar cada ferramenta (decisão rápida)

flowchart TD

A[Suspeita de tráfego estranho] --> B{Precisa de registro?}

B -- Sim --> C[PowerShell/netstat -> gerar activity.txt]

B -- Não --> D{Precisa agir em tempo real?}

D -- Sim --> E[TCPView -> inspecionar e encerrar processos]

D -- Não --> F[CurrPorts -> análise e exportação]

C --> G[Rever logs e correlacionar PID]

E --> G

F --> G

G --> H{Suspeita confirmada}

H -- Sim --> I[Isolar máquina, bloquear IP, rodar antimalware]

H -- Não --> J[Monitorar por 24–72 horas]Este fluxo ajuda a escolher: netstat para auditoria, TCPView para resposta imediata e CurrPorts para análise e exportação.

Mini‑metodologia de triagem (passo a passo)

- Identificar: registre conexões com netstat e observe em TCPView/CurrPorts.

- Correlacionar: obtenha PID, caminho do executável e assine o processo.

- Verificar: pesquise o executável e hostname; verifique assinaturas digitais.

- Isolar: se for malicioso, encerre o processo e desconecte a máquina da rede.

- Mitigar: bloqueie IPs/domínios no Firewall do Windows e execute uma varredura completa com um antimalware atualizado.

- Recuperar: remova artefatos, aplique patches e monitore.

Checklist por função

Usuário doméstico

- Executar netstat por 5–10 minutos e revisar activity.txt.

- Abrir CurrPorts e ordenar por coluna Remote Address.

- Pesquisar nomes desconhecidos antes de excluir arquivos.

Usuário avançado / TI

- Rodar TCPView com resolução de nomes ativada.

- Correlacionar PID com tasklist/Get-Process.

- Criar regra temporária de bloqueio no Firewall para IPs suspeitos.

Analista de segurança

- Capturar logs netstat e exportar CurrPorts para CSV.

- Fazer análise reversa do binário suspeito em ambiente isolado (sandbox).

- Iniciar resposta a incidentes: capturar memória, coletar hashes e reter evidências.

Playbook de incidente rápido

- Detectar: confirmação por duas fontes (netstat + TCPView/CurrPorts).

- Priorizar: determinar se o destino é interno/externo e potencial impacto.

- Contenção: isolar host; bloquear IPs/dominios no perímetro.

- Erradicação: remover malware; aplicar patches; alterar credenciais comprometidas.

- Recuperação: restaurar serviços, monitorar por anomalias adicionais.

- Pós‑incidente: documentar lições aprendidas e atualizar regras de alerta.

Rollback simples

- Se uma ação (bloqueio) causar problema, remova a regra de bloqueio e restaure a conectividade enquanto investiga o impacto.

Critérios de aceitação / Testes

- Depois de mitigar, nenhuma conexão outbound não autorizada aparece nas ferramentas em 30 minutos de observação.

- Processo malicioso não reinicia automaticamente após reboot (ou é detectado por SVC/serviço e removido).

- Logs exportados (CSV) contêm timestamp, PID, endereço remoto e nome do processo para auditoria.

Limitações e quando as ferramentas falham

- Não mostram o conteúdo do tráfego: payloads criptografados permanecem invisíveis.

- Malware avançado pode usar processos legítimos por injeção de código, mascarando o executável.

- Processos que iniciam e fecham rapidamente podem escapar de observação; por isso o registro (netstat) é importante.

Alternativas e abordagens complementares

- Captura de pacotes com Wireshark para análise profunda de protocolos.

- Uso de EDR (Endpoint Detection and Response) para detecção comportamental contínua.

- Ferramentas de sandbox para análise de binários suspeitos.

Segurança e privacidade

- Logs podem conter endereços IP e domínios que representem dados pessoais. Armazene-os de forma segura e apague quando não forem mais necessários.

- Em ambientes regulados (por exemplo, União Europeia), trate logs como dados que podem conter informações pessoais e siga políticas de retenção/anonimização (GDPR).

- Trabalhe com equipe de segurança/privacidade ao compartilhar logs externamente.

Boas práticas de endurecimento

- Mantenha o Windows e os aplicativos atualizados.

- Use princípio do menor privilégio (evite contas administrativas para atividades diárias).

- Habilite regras de saída do Firewall do Windows para restringir conexões não autorizadas.

- Use solução antimalware com atualizações automáticas e proteção comportamental.

Glossário (uma linha cada)

- Porta: ponto lógico de comunicação em um host (ex.: 80 para HTTP).

- PID: identificador do processo no sistema operacional.

- netstat: ferramenta que lista conexões de rede e portas em uso.

- TCP/UDP: protocolos de transporte; TCP é orientado à conexão, UDP não.

- WHOIS: serviço para consultar dados de registro de domínios/IPs.

Notas finais e resumo

Se você suspeita de tráfego oculto, combine as três abordagens: use netstat via PowerShell para criar um registro confiável, use TCPView para ações em tempo real e CurrPorts para análises e exportação. Sempre corrobore evidências antes de excluir arquivos ou encerrar serviços. Caso seja um incidente sério, envolva a equipe de segurança e preserve evidências.

Importante: registros e capturas podem conter informações sensíveis; mantenha-os protegidos e siga sua política de privacidade.

Resumo:

- Use PowerShell/netstat para auditoria e logs.

- Use TCPView para inspeção em tempo real e resposta rápida.

- Use CurrPorts para análise focada e exportação.

- Correlacione PID, caminho do executável e pesquisa externa antes de tomar ações invasivas.

Se precisar, posso ajudar a adaptar um playbook de resposta a incidentes baseado na sua infraestrutura ou gerar um checklist pronto para impressão.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android