Proteja o Google Chrome contra malware Rust (EDDIESTEALER)

O que é EDDIESTEALER e por que o malware Rust funciona bem no Chrome

Rust é uma linguagem de programação de sistemas cada vez mais usada em componentes de navegadores como o Google Chrome. Em maio de 2025, a Elastic Security Labs analisou um infostealer baseado em Rust chamado EDDIESTEALER que se espalha com engenharia social: páginas de CAPTCHA falsas em sites comprometidos induzem usuários Windows a colarem um comando PowerShell na caixa Executar. Esse comando baixa um JavaScript ofuscado (por exemplo, “gverify.js”) na pasta Downloads do usuário.

Rust facilita técnicas de ofuscação (strings e APIs), execução em estágios e autodestruição do binário para evitar detecção. Quando combinado com ataques que exigem interação humana (fake CAPTCHA, anúncios maliciosos, phishing), a ampla base de usuários e a confiança no Chrome tornam o navegador um alvo atraente.

Fatos-chave:

- Data de análise pública: 30 de maio de 2025.

- Alvos relatados: carteiras de criptomoedas (Bitcoin, WasabiWallet), gerenciadores de senhas (Bitwarden, KeePass) e apps como Telegram Desktop.

- Padrão: ataque em múltiplas etapas — engenharia social → download ofuscado → execução local → extração de segredos.

Importante: ataques similares já foram observados antes (por exemplo, Fickle Stealer em 2024 e StealC em 2023). A cadeia de ataque costuma começar fora do controle do navegador (site comprometido ou anúncio), mas é ativada pelo comportamento do usuário.

Como o malware explora o comportamento do usuário

- Fake CAPTCHA: interface convincente que convence o usuário a confirmar algo ou a executar um comando.

- Paste-bait: instruções pedindo para colar um comando no Executar ou no PowerShell.

- Downloads em segundo plano: scripts que salvam payloads na pasta Downloads sem interação adicional.

- Ofuscação e limpeza: o binário Rust pode apagar rastros e evitar mecanismos simples de sandbox.

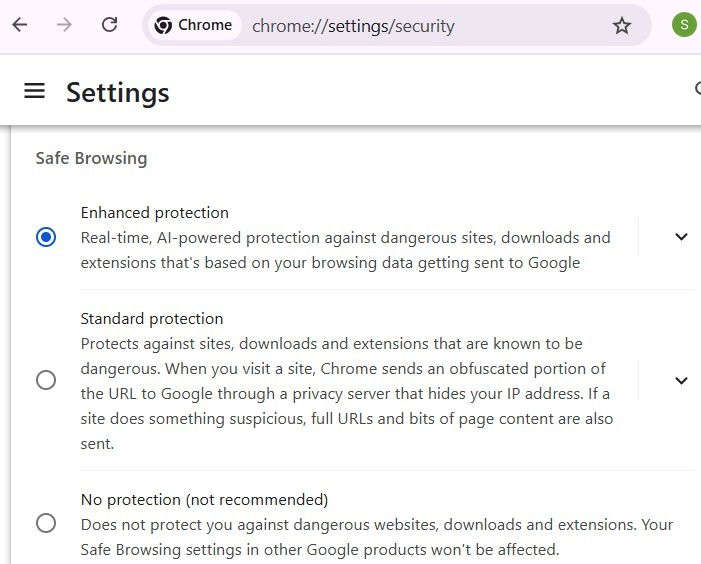

Ative o modo Proteção Avançada do Chrome

- Abra o Chrome e clique no menu de três pontos no canto superior direito.

- Vá em Configurações -> Privacidade e segurança -> Segurança -> Ativar Proteção avançada.

Por que isso ajuda: a Proteção avançada usa sinais de machine learning para identificar páginas de CAPTCHA falsas, sites não verificados e downloads inseguros em tempo real. Embora não bloqueie todos os ataques iniciados por usuário, aumenta a probabilidade de receber avisos antes de executar ações perigosas.

Nota: se o Chrome estiver configurado em outro idioma, os rótulos de menu podem variar — procure as opções de Privacidade e Segurança.

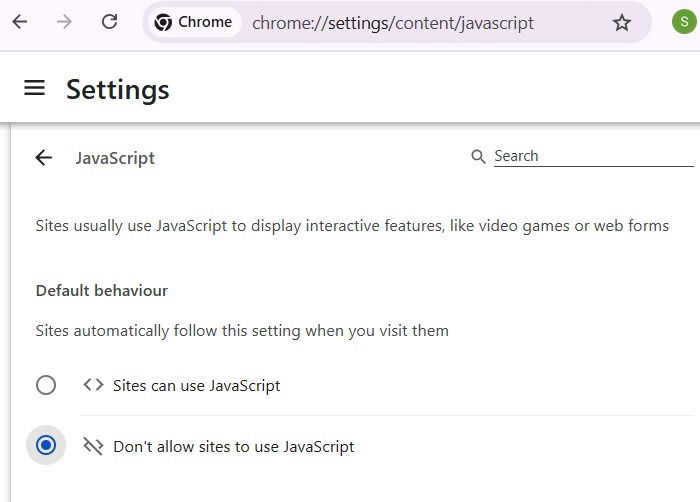

Opcional: desative JavaScript em sites que você não confia

Se você visita poucos sites ou mantém perfis separados do Chrome para navegação não confiável, bloquear JavaScript por padrão elimina muitos vetores baseados em navegador.

- Configurações -> Privacidade e segurança -> Configurações do site -> Conteúdo -> JavaScript -> Escolha Não permitir que os sites usem JavaScript.

- Em Exceções, adicione sites confiáveis clicando em Adicionar ao lado de Permitido usar JavaScript.

Pontos a considerar:

- Benefício: bloqueia a execução de payloads JavaScript que muitos infostealers usam para baixar estágios adicionais.

- Custo: muitos sites modernos exigem JavaScript para funcionar; você precisará criar uma whitelist.

- Alternativa menos intrusiva: use extensões que bloqueiam scripts por origem (por exemplo, um script-blocker) ou navegue com perfis separados.

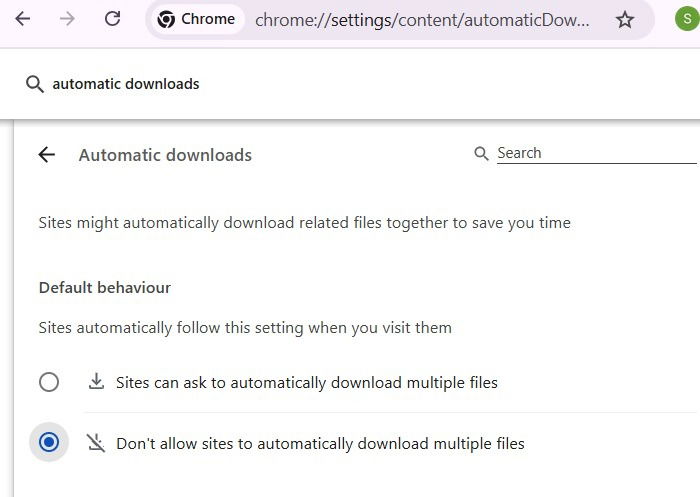

Restringir downloads automáticos

Se não quiser bloquear JavaScript globalmente, limite downloads silenciosos:

- Configurações -> Downloads -> Ativar Perguntar onde salvar cada arquivo.

- Configurações -> Privacidade e segurança -> Configurações do site -> Permissões adicionais -> Downloads automáticos -> Selecione Não permitir que os sites façam download automático de vários arquivos.

Por que isto ajuda: evita que scripts façam download de payloads (por exemplo, gverify.js) sem sua confirmação. Em ataques de paste-bait, esse controle adiciona uma etapa humana que pode impedir a infecção.

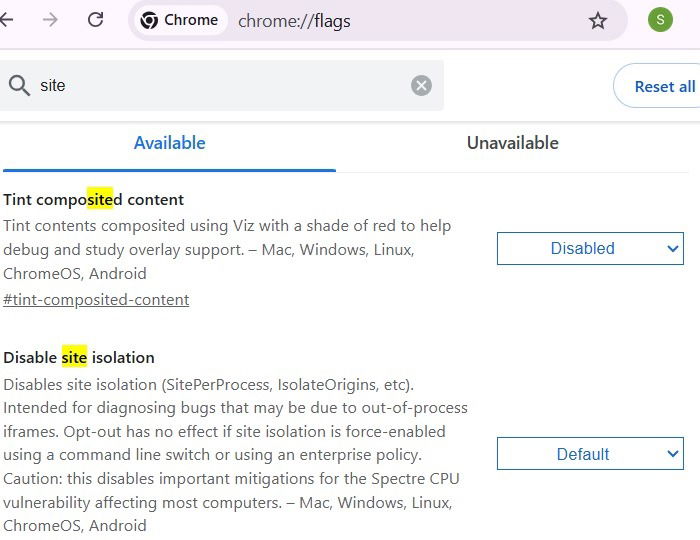

Isolamento de site estrito

No campo de endereço do Chrome digite:

chrome://flags

Procure pela flag Disable site isolation e mantenha-a em Default (padrão). O isolamento de site separa processos do navegador por origem, dificultando exploração baseada em memória ou roubo de dados entre abas.

Observação: alterar flags pode afetar desempenho; a maioria dos usuários deve manter o padrão salvo orientação de administradores.

Baixe extensões apenas da Chrome Web Store

Extensões instaladas de fontes não oficiais podem expor APIs ou instruções maliciosas que facilitam exfiltração de dados. Prefira a Chrome Web Store e verifique avaliações, permissões solicitadas e a origem do desenvolvedor.

Além disso, ative métodos de autenticação mais seguros que o SMS. O Google vem descontinuando gradualmente a autenticação por SMS em favor de passkeys e apps autenticadores — habilite-os para proteger contas e reduzir impacto caso chaves sejam roubadas.

Medidas adicionais de segurança e hardening

- Atualizações: mantenha o Chrome e o sistema operacional sempre atualizados para reduzir a janela de exploração de vulnerabilidades conhecidas.

- EDR/antivírus: use software de detecção e resposta em endpoint (EDR) que monitore execução de PowerShell, criação de arquivos em pastas usuais (Downloads) e conexões suspeitas.

- Políticas de grupo: em ambientes corporativos, bloqueie a execução de scripts não assinados e restrinja a caixa Executar para contas sem privilégios.

- Senhas e MFA: configure autenticator apps ou passkeys e reforce o uso de gerenciadores de senha com autenticação forte.

Playbook de incidente: detectar, isolar, recuperar

- Detectar

- Identifique alertas de EDR: execução de PowerShell a partir da pasta temporária, criação de gverify.js ou processos filhos estranhos do Chrome.

- Usuário relata um site com CAPTCHA falso ou instrução para colar comando.

- Isolar

- Desconecte a máquina da rede (física ou isolando a interface).

- Encerrar processos suspeitos do navegador e PowerShell.

- Coletar evidências

- Faça imagem forense da máquina ou colete logs do EDR antes de reiniciar.

- Armazene os arquivos suspeitos (Downloads/gverify.js) em local seguro para análise.

- Remediar

- Remova o payload e entradas de inicialização persistentes.

- Troque credenciais possivelmente comprometidas (carteiras, gerenciadores de senhas) a partir de um dispositivo limpo.

- Recuperar

- Reinstale o navegador e restaure configurações de segurança (Proteção avançada, downloads bloqueados).

- Execute varredura completa com EDR/antivírus e verifique integridade dos dados.

- Comunicar

- Notifique equipe de segurança, TI e usuários afetados. Em caso de dados sensíveis exfiltrados, siga legislação local sobre incidentes de segurança.

Importante: se ativos de criptomoeda foram comprometidos, trate como perda financeira — mover fundos de carteiras afetadas exige chaves não comprometidas; consulte especialistas em recuperação de carteira.

Checklist por função (Usuário final / Administrador)

Usuário final:

- Ativar Proteção avançada no Chrome.

- Habilitar pergunta de salvamento de downloads.

- Não colar comandos ou executar scripts recebidos de sites desconhecidos.

- Usar gerenciador de senhas e MFA forte (passkeys/autenticador).

Administrador de TI / Segurança:

- Aplicar políticas de bloqueio de execução de scripts e restringir poderes do PowerShell.

- Habilitar EDR com regras de detecção para execução de PowerShell interativa e criação de arquivos em Downloads.

- Educar usuários sobre paste-bait e CAPTCHAs falsos.

- Monitorar logs de rede e de endpoints para sinais de exfiltração.

Matriz de risco e mitigação

Risco: Usuário cola comando PowerShell após ver CAPTCHA falso.

- Probabilidade: Alta (técnica comum de engenharia social)

- Impacto: Alto (exfiltração de credenciais e chaves)

- Mitigação: Proteção avançada + bloquear downloads automáticos + training de usuários

Risco: Payload ofuscado evita detecção AV.

- Probabilidade: Média

- Impacto: Alto

- Mitigação: EDR comportamental, isolamento de site, coleta de telemetria

Risco: Extensão maliciosa instalada fora da Web Store.

- Probabilidade: Média

- Impacto: Médio a Alto

- Mitigação: Política de instalação restrita, revisão de permissões, whitelist de extensões

Quando essas medidas falham (contraexemplos)

- Usuário com privilégios administrativos executa um comando após instrução maliciosa: controles locais podem ser insuficientes sem educação e restrições de contas.

- Dispositivo sem EDR/antivírus atualizado pode permitir execução e persistência do payload mesmo que o navegador emita um aviso.

- Ataques que começam fora do navegador (e.g., comprometeram o roteador ou o DNS) podem dirigir o usuário a páginas de CAPTCHA legítimas apenas no visual.

Alternativas e controles complementares

- Navegadores alternativos com espaço de proteção separado (profiles isolados ou navegadores dedicados para transações sensíveis).

- Extensões de bloqueio de scripts (script-blockers) configuradas com whitelist, em vez do bloqueio global de JavaScript.

- Uso de máquinas virtuais ou sessões de navegador descartáveis para acessar sites desconhecidos.

Mini-metodologia para avaliação de risco de sites

- Verificar certificado TLS e domínio visível.

- Procurar sinais de UI inconsistentes (erros de ortografia, elementos deslocados).

- Avaliar necessidade de JavaScript; se não for necessário, acesse versão sem JS.

- Não executar comandos sugeridos por páginas; sempre abrir o DevTools (Ctrl+Shift+I) para inspeção básica se suspeitar.

Glossário rápido

- Infostealer: malware que rouba informações sensíveis do sistema.

- Ofuscação: técnica para tornar código difícil de entender e detectar.

- Paste-bait: isca que pede ao usuário para colar um comando ou texto.

- EDR: Endpoint Detection and Response — ferramenta para detecção comportamental em endpoints.

Resumo

- EDDIESTEALER é um exemplo atual de malware em Rust que explora engenharia social para infectar usuários do Chrome.

- Medidas práticas: ativar Proteção avançada, bloquear downloads automáticos, considerar bloqueio de JavaScript para perfis arriscados, instalar apenas extensões da Chrome Web Store e usar EDR.

- Tenha playbooks e checklists prontos: detecção rápida, isolamento e recuperação reduzem impacto.

Notas finais: mantenha treinamentos regulares para usuários, políticas técnicas para restringir execução de scripts e processos de resposta a incidentes atualizados. Essas medidas combinadas são a defesa mais eficaz contra campanhas que misturam ofuscação técnica e engenharia social.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android