Como proteger seu laptop contra adulteração física

Por que proteger contra adulteração física

Adulteração física significa qualquer intervenção direta no aparelho que permita a um terceiro modificar hardware ou software para obter acesso posterior. Exemplos práticos: instalação de keyloggers de hardware, substituição do SSD por outro com backdoor, gravação de um dispositivo de boot malicioso ou inserção de malware via USB. Essas ações podem passar despercebidas até que ataques sejam executados.

Definições rápidas:

- BIOS/UEFI: firmware que inicializa o hardware antes do sistema operacional.

- Secure Boot: verificação que impede carregar componentes não assinados.

- TPM: módulo de plataforma confiável que guarda chaves de criptografia.

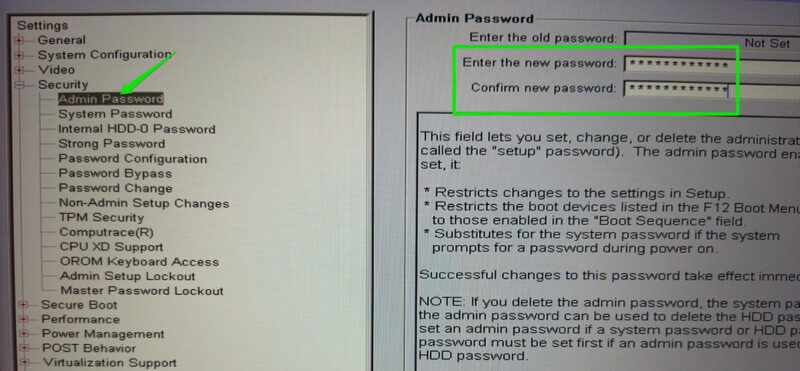

Comece pelo firmware: ative senha no BIOS/UEFI

Muitos controles importantes ficam no firmware. Se um invasor alterar configurações como Secure Boot ou ordem de boot, ele pode carregar um sistema modificado.

Passos práticos:

- Entre no BIOS/UEFI durante a inicialização (geralmente teclas como F2, Del, Esc).

- Procure por Security ou Authentication e depois por Admin/Setup password.

- Crie uma senha forte e anote o local de recuperação (não armazene em texto simples acessível a outros).

Observações:

- Senha no firmware é um bom impedimento contra a maioria dos atacantes oportunistas. Ainda assim, atacantes determinados podem resetar o CMOS ou abrir o sistema e remover baterias em alguns modelos.

- Se o laptop for gerenciado por TI, consulte o departamento antes de alterar essas opções.

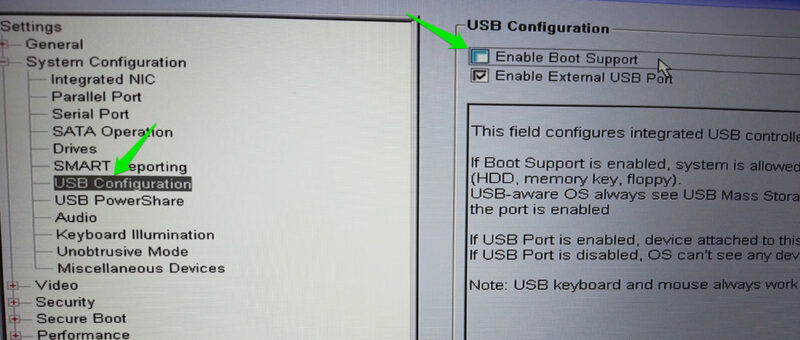

Desative suporte a boot externo

Permitir boot por USB ou CD facilita que alguém inicialize um sistema próprio e acesse o disco ou instale rootkits.

Como fazer:

- No BIOS/UEFI, abra USB configuration ou menu similar.

- Localize Boot support e desative a opção de boot por dispositivos externos.

- Verifique a ordem de boot e remova entradas desnecessárias.

Dica: se precisar usar um pendrive de recuperação ocasionalmente, anote o procedimento para reativar temporariamente e desativar depois.

Proteção física simples e barata: fitas e selos detectores de violação

As fitas adesivas com padrão “void” ou selos que deixam marca ao serem removidos mostram evidência física de abertura. São úteis como medida de dissuasão e para detectar adulterações em parafusos, tampas do chassi ou portas não usadas.

Como usar:

- Aplique nos pontos de abertura do chassi (parafusos, junções da tampa inferior) e em portas USB/HDMI que não sejam usadas.

- Documente a posição e fotografe antes de deixar o laptop.

- Tenha fitas de reposição para quando precisar abrir o equipamento autorizadamente.

Limitações:

- Um invasor com habilidade pode quebrar o selo e substituí-lo. O objetivo é aumentar o custo e o risco da operação para o atacante.

Bloqueie fisicamente as portas USB

USBs são vetor comum para instalação de malware ou conexão de ferramentas de intrusão. Protetores de porta USB (port plugs) evitam inserção não autorizada.

O que são e como funcionam:

- Protetores encaixáveis em USB-A ou USB-C que só saem com uma chave física dedicada.

- Podem ser usados em todas as portas que não estiverem em uso.

Vantagens:

- Barato, fácil de aplicar, efeito imediato para prevenir uso de pendrives e gadgets maliciosos.

Observações de compra:

- Existem protetores universais e específicos por tipo de conector. Algumas marcas conhecidas fabricam soluções com chaves mecânicas.

Criptografe os dados do disco

Mesmo com medidas físicas, se o disco não for criptografado, um invasor com acesso físico pode removê-lo e ler os dados. A criptografia completa do disco é essencial.

Opções por sistema:

- Windows: BitLocker (usa TPM para armazenar chaves; pode exigir PIN pré-boot para proteção adicional).

- macOS: FileVault (criptografia do disco integrada ao macOS).

- Linux: LUKS (dm-crypt) para criptografia do volume.

Boas práticas:

- Configure proteção pré-boot (PIN) quando disponível para reduzir o risco de acesso físico à chave no TPM.

- Armazene a chave de recuperação em local seguro separado (gestor de senhas ou cofre físico).

- Teste a recuperação em um sistema de recuperação antes de depender somente dela.

Medidas físicas adicionais

- Cabo de segurança e trava Kensington: impede remoção fácil do laptop em espaços públicos.

- Case/armário trancado: em ambientes compartilhados, guarde o laptop em um armário trancado.

- Etiquetas de inventário e documentação: ajuda identificação e rastreamento em caso de suspeita.

Checklist rápido antes de deixar o laptop desacompanhado

- BIOS/UEFI protegido por senha

- Boot por USB/desconhecido desativado

- Disco criptografado com BitLocker/FileVault/LUKS

- Fitassinais de violação aplicadas onde necessário

- Portas USB bloqueadas com protetores

- Backup recente e verificado em local seguro

- Laptop fisicamente preso ou guardado

O que fazer se encontrar sinais de violação

- Não reinicie o laptop. Reinicializações podem apagar evidências.

- Isole o equipamento e desconecte da rede (Wi‑Fi, Ethernet).

- Fotografe sinais visíveis (selos violados, parafusos, dispositivos presos).

- Faça backup de dados essenciais usando um sistema limpo e confiável, se possível.

- Se for um dispositivo corporativo, notifique o time de segurança/ti imediatamente.

- Reinstale o sistema operacional a partir de mídia de recuperação confiável e restaure de backups verificados.

- Considere auditoria forense se houver indicação de acesso a dados sensíveis.

Importante: tratar suspeitas como incidente de segurança evita exposição continuada de dados.

Quando essas medidas podem falhar

- Ataques sofisticados: substituição de componentes por adversários com acesso prolongado ou equipamento especializado.

- Reset físico do CMOS/firmware em modelos sem proteção física à placa-mãe.

- Ataques internos: alguém com acesso autorizado pode contornar proteções por conhecê-las.

Mitigações complementares incluem logs de acesso físico (câmeras) e políticas organizacionais rigorosas.

Alternativas e complementos tecnológicos

- Whitelisting de boot e assinaturas de firmware em empresas gestoras.

- Monitoramento de integridade de firmware e detecção de mudanças (para ambientes corporativos).

- Uso de computadores dedicados a tarefas sensíveis que ficam em salas controladas.

Matriz de risco e mitigação (resumo)

- Risco: boot por USB → Mitigação: desativar boot externo, senha no firmware

- Risco: leitura do disco → Mitigação: criptografia completa do disco

- Risco: dispositivo físico trocado → Mitigação: fitas de detecção, inspeção visual

- Risco: uso de USB malicioso → Mitigação: protetores de porta, políticas de não conectar dispositivos desconhecidos

Fluxo de decisão para ação rápida

flowchart TD

A[Encontrei sinais de adulteração?] -->|Sim| B[Desconectar da rede]

B --> C[Fotografar evidências]

C --> D[Notificar TI/segurança]

D --> E{Dados sensíveis acessados?}

E -->|Sim| F[Isolar e não reiniciar; considerar perícia]

E -->|Não| G[Fazer backup seguro e reinstalar SO]

A -->|Não| H[Aplicar checklist preventivo]Glossário de 1 linha

- BIOS/UEFI: firmware que inicializa hardware antes do sistema operacional.

- Secure Boot: mecanismo que impede carregar firmware/bootloaders não assinados.

- TPM: hardware que armazena chaves de criptografia de forma segura.

- BitLocker/FileVault/LUKS: soluções de criptografia de disco para Windows/macOS/Linux.

Resumo final

Proteger um laptop contra adulteração física exige defesa em camadas: bloqueios no firmware, criptografia do disco, barreiras físicas e processos claros para resposta a incidentes. Nenhuma medida isolada é infalível; combine controles técnicos com boas práticas e inspeção regular para reduzir riscos.

Notas:

- Em ambientes corporativos, alinhe alterações de firmware com o time de TI.

- Mantenha backups regulares e verificados para recuperação rápida.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android