Como Tornar Arquivos Excluídos Irrecuperáveis — 3 Métodos Rápidos

Proteção de dados pessoais no computador é essencial. Criptografia é uma ótima medida preventiva, mas a simples exclusão de arquivos no Windows não os apaga fisicamente. Este artigo explica três formas práticas para garantir que arquivos excluídos não possam ser recuperados — cobrindo HDDs e SSDs, cautelas e um procedimento passo a passo para preparar um PC para descarte ou venda.

O que significa “irrecuperável”?

Definição rápida: um arquivo é irrecuperável quando nenhuma ferramenta de recuperação consegue reconstruir seu conteúdo original a partir do armazenamento físico.

Importante: “irrecuperável” depende do tipo de mídia (HDD vs SSD), do histórico de uso do disco e das técnicas aplicadas para sobrescrever ou destruir os dados.

1. Esvazie a Lixeira regularmente

Descrição curta: mover arquivos para a Lixeira apenas os oculta do usuário; é preciso esvaziar a Lixeira para liberar o espaço que o arquivo ocupava.

Passos (usuário comum):

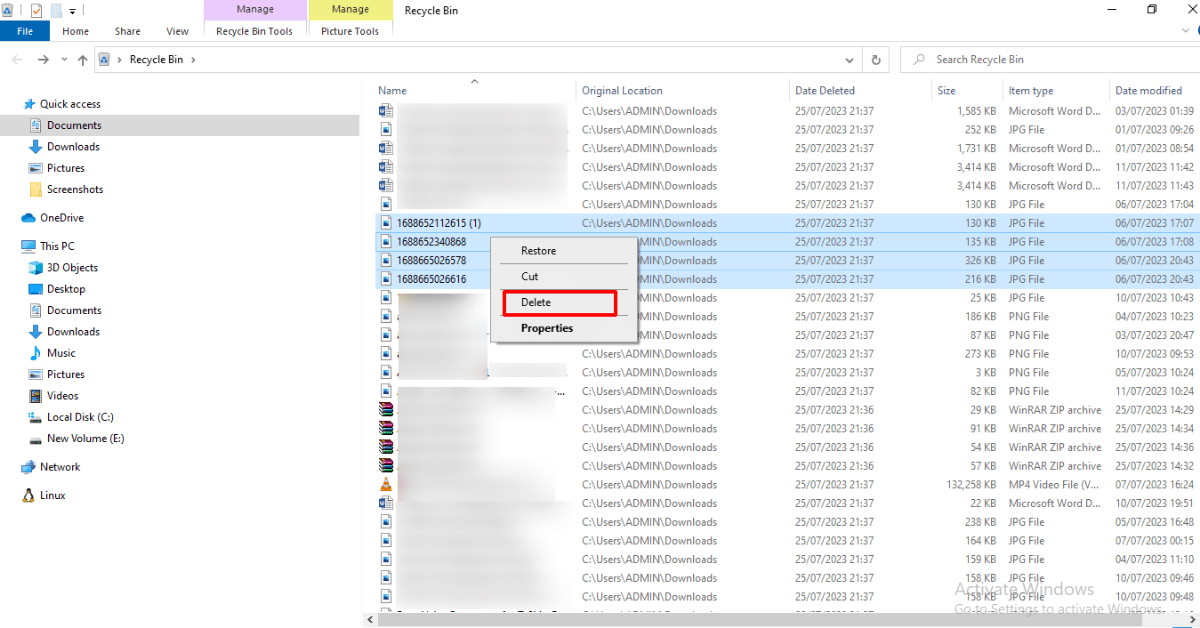

- Localize o arquivo no Explorador de Arquivos e selecione-o. Para selecionar vários arquivos, mantenha pressionada a tecla Ctrl e clique nos arquivos desejados.

- Clique com o botão direito e escolha “Excluir” ou use o atalho Delete. O arquivo será movido para a Lixeira.

- Para remover permanentemente itens, abra a Lixeira e clique em “Esvaziar Lixeira” no menu. Isso libera o espaço, mas não garante que o conteúdo físico do bloco seja sobrescrito.

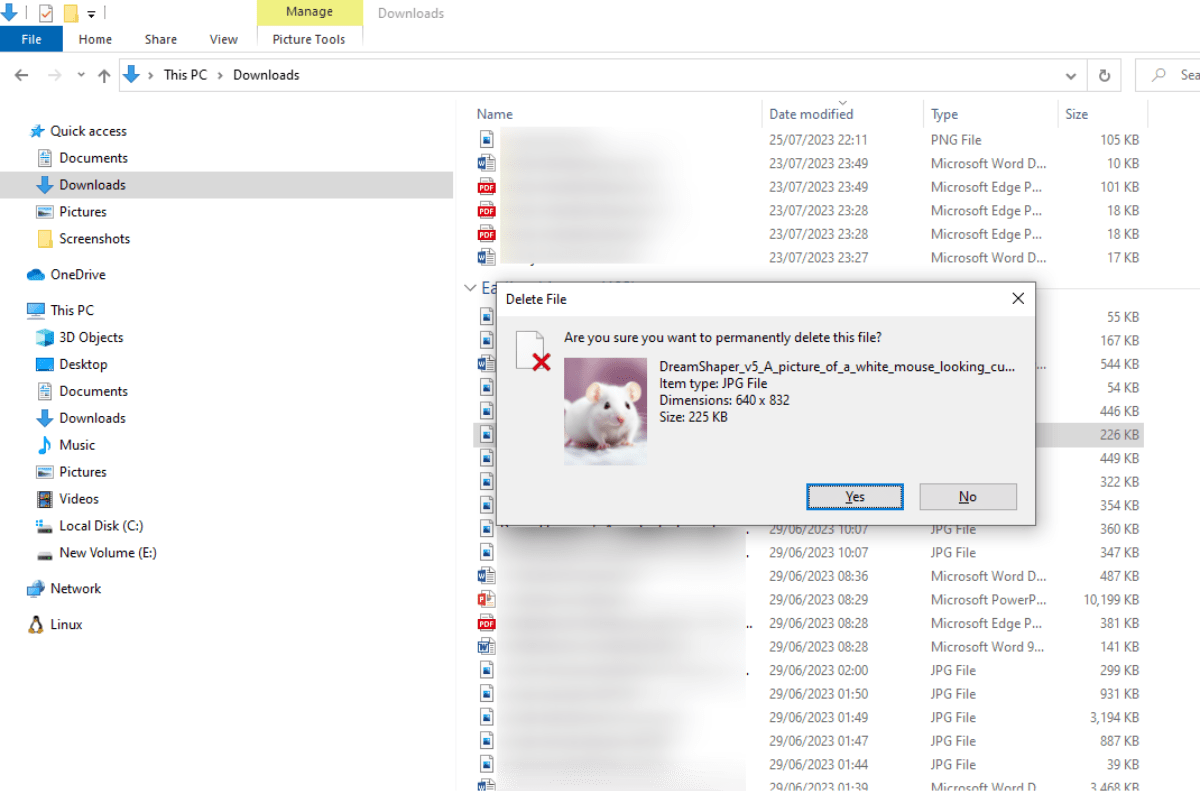

Atalho para excluir sem Lixeira:

- Selecione o arquivo e pressione Shift + Delete. O Windows perguntará se deseja excluir permanentemente. Confirmar remove a referência do arquivo sem passá-lo pela Lixeira.

Observação: mesmo após esvaziar a Lixeira ou usar Shift+Delete, o conteúdo pode permanecer em setores do disco até ser sobrescrito por novos dados. Por isso, para garantir irrecuperabilidade, proceda com um método adicional de limpeza segura.

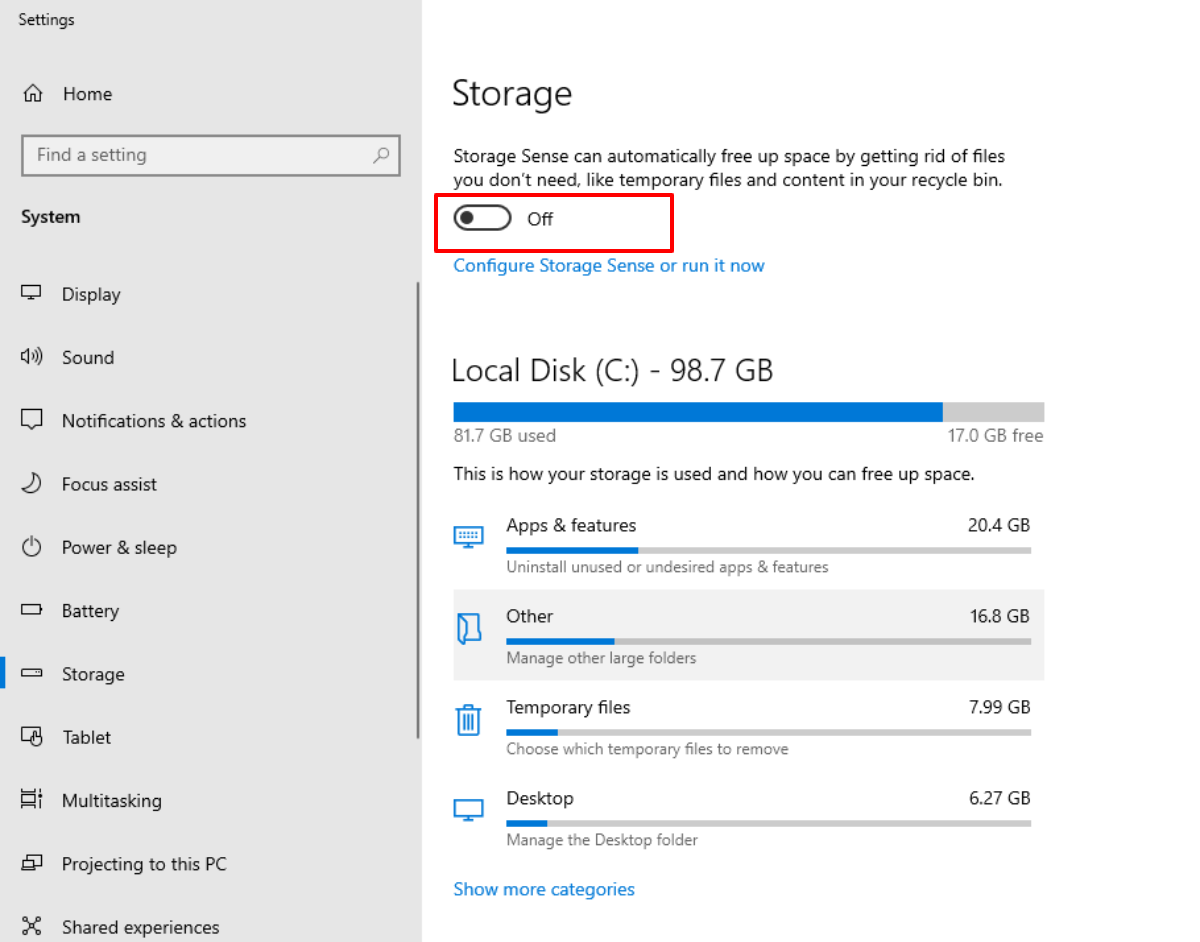

2. Ative o Storage Sense no Windows

Resumo: Storage Sense limpa automaticamente arquivos temporários e pode apagar elementos na Lixeira com periodicidade definida. É uma camada útil de manutenção, mas não substitui um software de destruição quando o objetivo é tornar dados irrecuperáveis.

Como ativar e configurar:

- Abra Configurações (menu Iniciar ou Windows+I).

- Vá em Sistema → Armazenamento.

- Ative “Storage Sense” e clique na seta para ver opções de configuração. Você pode ajustar para limpar a Lixeira diariamente, semanalmente, ou conforme preferir.

Notas práticas:

- Storage Sense é bom para manutenção automática e redução de lixo, mas não assegura sobrescrita completa das áreas que um arquivo deixou. Use Storage Sense como complemento, não como única medida quando precisar destruir dados sensíveis.

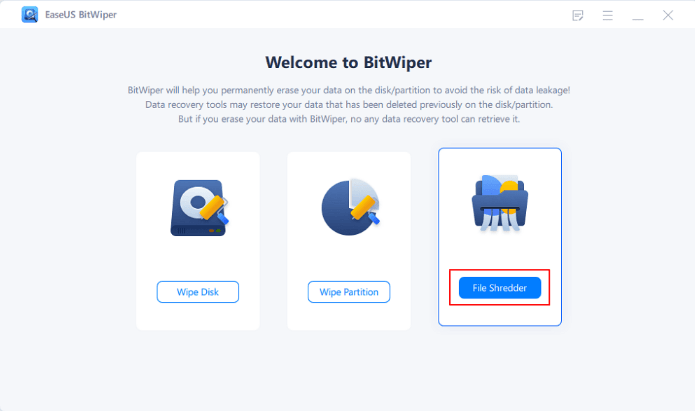

3. Destrua arquivos permanentemente com um software de confiabilidade comprovada

Resumo: file shredders (destruidor de arquivos) reescrevem o espaço em disco onde o arquivo existia, em alguns casos várias vezes, tornando a recuperação muito difícil ou impraticável. Para este guia, apresentamos o fluxo de uso do EaseUS BitWiper como exemplo de ferramenta de destruição de arquivos para Windows.

Principais capacidades do EaseUS BitWiper (exemplo):

- Permite destruir múltiplos arquivos simultaneamente.

- Suporta vários tipos de arquivos: imagens, vídeos, áudios, documentos.

- Oferece opções para limpar unidades inteiras e partições, inclusive a unidade do sistema (com precauções).

- Compatível com versões modernas do Windows.

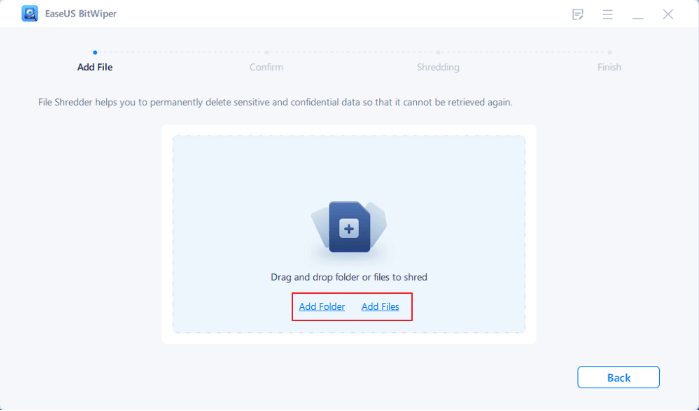

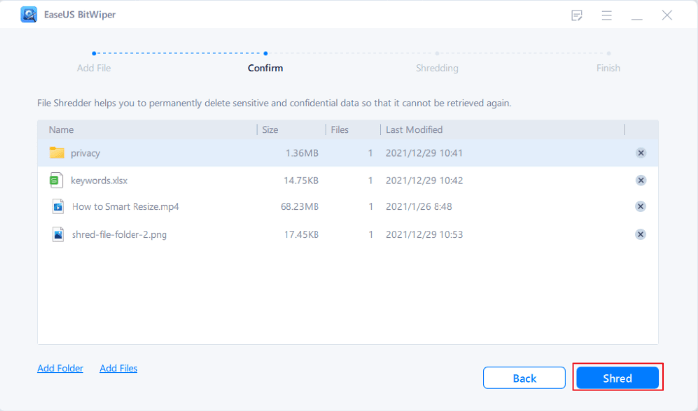

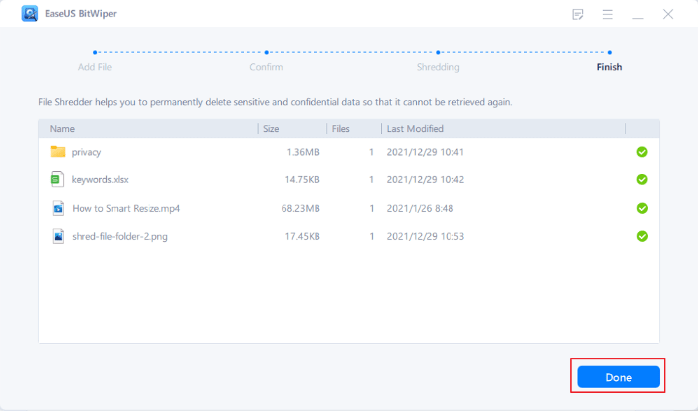

Fluxo de uso básico (passo a passo):

- Abra o EaseUS BitWiper e selecione “File Shredder”.

- Clique em “Adicionar arquivos” ou arraste e solte os arquivos/pastas que deseja destruir.

- Revise a lista. Quando estiver certo, clique em “Shred” (ou o equivalente em Português) para iniciar o processo.

- Aguarde a ferramenta completar as passagens de sobrescrita. Ao fim, confirme em “Concluído”.

Importante: uma vez realizado o processo de destruição seguro, os arquivos não poderão ser recuperados por software. A ferramenta normalmente emite avisos e solicita confirmação antes de prosseguir.

Por que arquivos ainda são recuperáveis após a exclusão?

Funcionamento simplificado:

- Quando você exclui um arquivo, o sistema operacional remove a referência a ele na tabela de arquivos (índice). O setor físico do disco continua armazenando os dados até ser sobrescrito.

- Software de recuperação lê setores que ainda contêm dados e reconstrói arquivos com base nesses blocos remanescentes.

Implicação prática: exclusão lógica (remover referência) não é exclusão física (sobrescrever setores). Para tornar os dados irrecuperáveis, é necessário sobrescrever os blocos ou usar métodos físicos/criptográficos.

A Lixeira pode apagar arquivos permanentemente?

Curto: não de forma confiável. Esvaziar a Lixeira remove indicadores no sistema de arquivos, mas não substitui os dados físicos. A única exceção é quando o espaço é totalmente sobrescrito por novos dados de forma a cobrir os blocos antigos — e mesmo assim, em alguns casos, ferramentas avançadas de recuperação podem conseguir extrair fragmentos.

Dica: para propriedades sensíveis, utilize ferramentas que realizem sobrescrita segura ou procedimentos de limpeza de disco.

Considerações específicas para SSDs (TRIM e secure erase)

Pontos-chave:

- SSDs têm gerenciamento de desgaste e nivelamento de escrita (wear leveling). Isso significa que sobrescrever um arquivo em um bloco lógico pode não afetar o bloco físico que continha o dado original.

- ComandOS como TRIM sinalizam ao SSD que blocos não são mais necessários, permitindo que o próprio firmware gerencie a limpeza. Porém, nem sempre isso garante que o dado seja fisicamente zerado instantaneamente.

- Para SSDs, o método recomendado é usar o comando de Secure Erase fornecido pelo fabricante ou criptografar o disco inteiro antes de descartar o dispositivo. A criptografia completa seguida pela destruição da chave torna os dados inúteis.

Aviso: nem todas as ferramentas de overwrite funcionam corretamente em SSDs. Verifique documentação do fabricante e prefira soluções de secure erase específicas para SSD.

Contraexemplos e quando a destruição falha

- Uso contínuo após exclusão: quanto mais o disco for usado, maiores as chances de sobrescrita dos blocos antigos — mas se não houver nova gravação nos mesmos setores, os dados podem persistir.

- SSDs com nível de firmware antigo ou sem suporte a secure erase: sobrescritas podem não atingir o bloco físico correto.

- Criptografia pré-existente com senhas fracas: se o disco foi criptografado antes e a chave foi exportada sem proteção, apagar arquivos não impede acesso à chave.

Alternativas e abordagens complementares

- Criptografar antes de armazenar: se sempre mantiver os dados criptografados, a exclusão de chaves pode ser a forma mais rápida de tornar dados irrecuperáveis.

- Secure erase de fabricantes: utilitários de fabricantes (Samsung Magician, Intel SSD Toolbox, etc.) executam comandos ATA Secure Erase.

- Formatação de baixo nível e destruição física: para discos que saem de uso por completo, a destruição física (triturar, furar, incinerar por profissionais) é a forma final.

Matriz de risco e mitigação rápida

- Risco: Recuperação após exclusão simples — Mitigação: Usar file shredder ou secure erase.

- Risco: Resíduos em SSD por wear leveling — Mitigação: Usar secure erase do fabricante ou criptografia de disco completo.

- Risco: Exclusão acidental de dados importantes — Mitigação: Fazer backup em local separado antes de destruir arquivos.

Procedimento padrão (SOP) para preparar um PC antes de doar ou vender

- Backup: copie documentos importantes para um disco ou serviço seguro separado (não no mesmo disco).

- Revise: verifique pastas de usuários, áreas de aplicativos e perfis de navegador por arquivos sensíveis.

- Criptografia opcional: se o disco está criptografado e você ainda tem a chave, considere manter a criptografia e destruir a chave.

- Destruição lógica segura: utilize um software de destruição para arquivos e, em seguida, execute limpeza de partição/drive.

- Secure erase (SSD) ou sobrescrita completa (HDD): use utilitários adequados ao tipo de mídia.

- Verificação: após o processo, execute ferramentas de análise para confirmar que nenhum arquivo sensível é recuperável (critérios abaixo).

- Descarte físico seguro: se o disco for descartado, considere destruição física por serviços especializados.

Critérios de aceitação (como validar que a limpeza foi bem-sucedida)

- Ferramenta de recuperação padrão não encontra arquivos excluídos relevantes.

- Espaço livre mostra que blocos foram reatribuídos e prescrevem padrões de sobrescrita (dependendo da ferramenta utilizada).

- Para SSDs: utilitário do fabricante reporta status de secure erase concluído.

Checklist por função

Usuário final:

- Backup de arquivos essenciais em local seguro.

- Remoção de contas pessoais e senhas do navegador.

- Destruição de arquivos sensíveis com file shredder.

- Confirmação visual de que o disco está limpo.

Administrador de TI:

- Inventário de dispositivos e estado dos discos.

- Políticas de retenção aplicadas antes de exclusão definitiva.

- Uso de ferramentas de secure erase homologadas.

- Registro e evidência do processo (logs) para auditoria.

Testes e critérios de aceitação para uma rotina de destruição

- Teste 1: Excluir arquivo de teste e tentar recuperar com uma ferramenta gratuita de recuperação. Esperado: não recuperar o conteúdo original.

- Teste 2 (SSD): Executar secure erase e validar com utilitário do fabricante. Esperado: comando reporta sucesso; análise de recuperação não encontra dados.

- Teste 3: Verificar backups antes da destruição. Esperado: backup contém dados necessários e restauração é possível.

Glossário — 1 linha por termo

- Lixeira: área do Windows que guarda arquivos excluídos temporariamente.

- Sobrescrita: ação de gravar novos dados em blocos que continham dados antigos.

- Secure Erase: comando que instrui a mídia a limpar os blocos recuperáveis.

- TRIM: comando que ajuda SSDs a gerenciar blocos não utilizados.

- File Shredder: software que sobrescreve dados para dificultar a recuperação.

Privacidade e conformidade (observações sobre GDPR e leis locais)

Se você lida com dados pessoais cobertos por GDPR ou legislação similar, documente o processo de destruição e mantenha evidências (logs, certificados de destruição física). A simples exclusão lógica pode não cumprir requisitos legais de eliminação segura de dados.

Perguntas frequentes

É possível apagar um disco inteiro sem deixar rastros?

Sim — com as ferramentas e procedimentos adequados. Para HDDs, a sobrescrita completa do disco reduz fortemente a possibilidade de recuperação. Para SSDs, use secure erase do fabricante ou destruição da chave de criptografia.

Qual é o método mais eficaz para dados altamente sensíveis?

Criptografia total do disco combinada com destruição segura da chave ou destruição física do disco. Em ambientes de alto risco, profissionais usam destruição física certificada.

Como transferir arquivos para um pendrive (passo básico)?

Insira o pendrive, selecione os arquivos no Explorador de Arquivos, clique com o botão direito e escolha Copiar ou Cortar. Navegue até o pendrive e cole os arquivos.

Recomendações práticas finais

- Faça backup antes de qualquer destruição. Uma vez destruído, os dados não voltam.

- Para uso doméstico: esvazie a Lixeira e use um file shredder para arquivos críticos.

- Para empresas: implemente políticas, use secure erase certificados e registre evidências.

- Para SSDs: prefira secure erase do fabricante ou criptografia antes do descarte.

Resumo

- Excluir arquivos normalmente só remove referências — não garante destruição física.

- Storage Sense ajuda na manutenção, mas não substitui sobrescrita segura.

- File shredders e secure erase são as formas práticas de tornar dados irrecuperáveis.

Importante: antes de realizar qualquer operação de destruição, confirme backups e revise a lista de arquivos a serem apagados. A destruição é, por definição, irreversível.

Se tiver dúvidas sobre um cenário específico (ex.: SSD de 2,5”, pendrive encriptado, máquina corporativa), descreva seu caso nos comentários para que possamos orientar o procedimento mais adequado.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android