Instalar LMD e ClamAV no CentOS 7

Introdução

Linux Malware Detect (LMD) é um detector e scanner de malware para Linux, pensado para ambientes de hospedagem compartilhada. É distribuído sob a licença GNU GPLv2 e costuma ser usado junto com outras ferramentas de detecção, como o ClamAV, para melhorar a taxa de detecção em grandes conjuntos de arquivos.

Clam AntiVirus (ClamAV) é uma solução antivírus de código aberto que detecta trojans, malware, vírus e outro software malicioso. O ClamAV suporta múltiplas plataformas, incluindo Linux, Windows e macOS.

Neste tutorial você aprenderá a instalar LMD (maldet) e ClamAV no CentOS 7, configurar alertas por e-mail, realizar testes com amostras e usar os comandos mais úteis para operação e recuperação.

Pré-requisitos

- CentOS 7

- Privilégios de root

Importante: execute os comandos como root ou com sudo, e verifique que o sistema tem acesso à internet para baixar pacotes e atualizações.

Passo 1 - Instalar repositório EPEL e mailx

O EPEL (Extra Packages for Enterprise Linux) fornece pacotes necessários. Instale também o mailx para que o LMD envie relatórios por e-mail.

yum -y install epel-releaseInstale o mailx:

yum -y install mailxObservação: sem mailx ou outra alternativa capaz de enviar e-mails, os alertas por e-mail não serão entregues.

Passo 2 - Instalar Linux Malware Detect (LMD)

LMD não está nos repositórios padrão do CentOS/EPEL, por isso instalamos a partir do código fonte.

Baixe e extraia o LMD:

cd /tmp

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

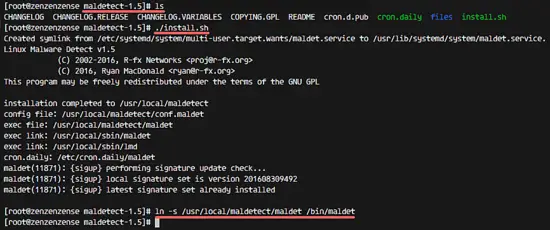

tar -xzvf maldetect-current.tar.gzEntre no diretório extraído e execute o instalador:

cd maldetect-1.5

./install.shCrie um link simbólico para facilitar o uso do comando maldet:

ln -s /usr/local/maldetect/maldet /bin/maldet

hash -r

Passo 3 - Configurar Linux Malware Detect

O LMD fica em /usr/local/maldetect/. Edite o arquivo de configuração ‘conf.maldet’ com o seu editor preferido (no exemplo usamos vim):

cd /usr/local/maldetect/

vim conf.maldetNo arquivo, faça as alterações principais:

- Habilitar alerta por e-mail (mude para 1):

email_alert="1"- Defina o endereço de e-mail que receberá os relatórios (substitua pelo seu e-mail):

email_addr="seu-email@exemplo.com"- Usar o ClamAV como motor de varredura (recomendado para grande volume de arquivos):

scan_clamscan="1"- Habilitar quarentena automática para que os arquivos detectados sejam movidos:

quarantine_hits="1"- Habilitar quarentena para limpezas baseadas em invasões detectadas:

quarantine_clean="1"Salve e saia do editor.

Importante: reveja permissões e políticas de armazenamento da quarentena. Arquivos sensíveis movidos para quarentena ainda podem conter dados confidenciais.

Passo 4 - Instalar ClamAV

O ClamAV está disponível no repositório EPEL. Instale-o junto com os headers de desenvolvimento (opcional, mas útil para integrações):

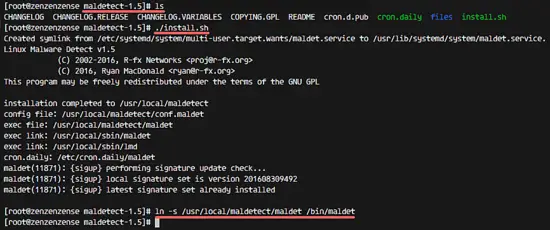

yum -y install clamav clamav-develAtualize as bases de vírus do ClamAV com o freshclam:

freshclam

Observação: configure o daemon do freshclam (se disponível) para atualizações automáticas, caso deseje atualizações contínuas das assinaturas.

Passo 5 - Testando LMD e ClamAV

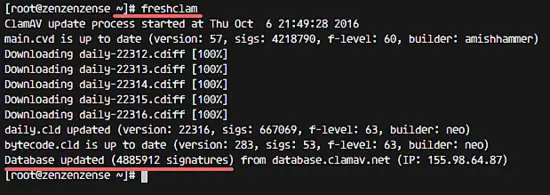

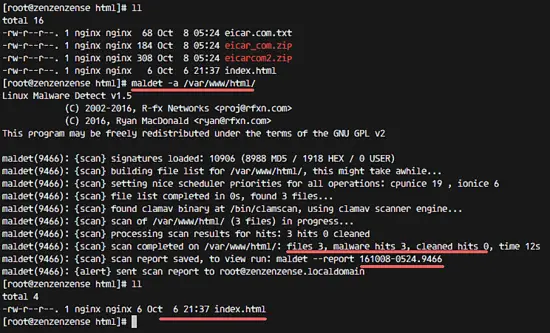

Teste um scan manual com o maldet. No exemplo usamos a raiz web /var/www/html e amostras EICAR para validar detecção.

cd /var/www/html

wget http://www.eicar.org/download/eicar.com.txt

wget http://www.eicar.org/download/eicar_com.zip

wget http://www.eicar.org/download/eicarcom2.zipExecute a varredura:

maldet -a /var/www/html

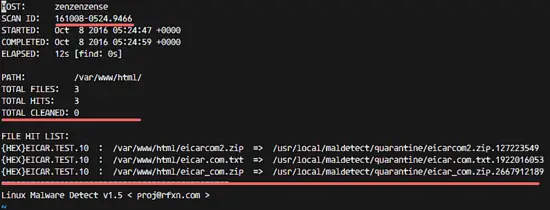

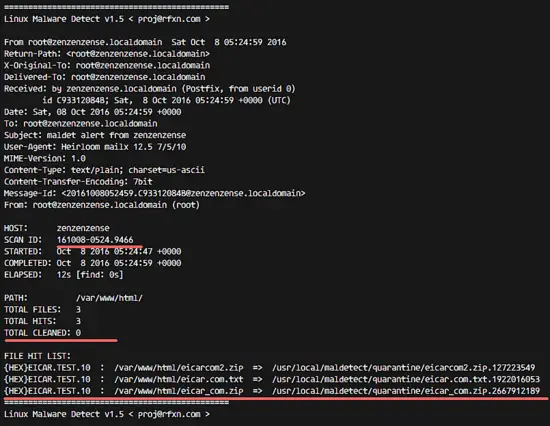

No resultado você verá que o LMD usou o engine do ClamAV, detectou as amostras (malware hits) e moveu os arquivos para a quarentena.

Para ver o relatório da varredura use o ID do scan retornado pelo maldet (exemplo do tutorial):

maldet --report 161008-0524.9466

Verifique também o e-mail de notificação (no exemplo o log do mail local):

tail -f /var/mail/root

Se o e-mail foi enviado, significa que o LMD conseguiu invocar o cliente de e-mail do sistema.

Passo 6 - Comandos úteis do LMD

- Escanear extensões específicas:

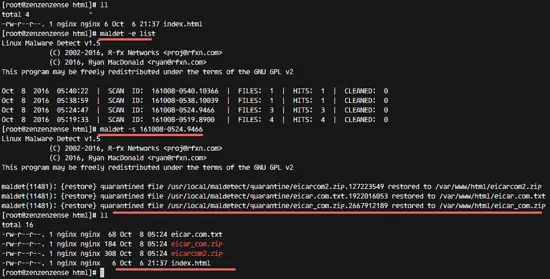

maldet -a /var/www/html/*.php- Listar todos os relatórios:

maldet -e list- Escanear arquivos criados/modificados nos últimos X dias:

maldet -r /var/www/html/ 5Observação: 5 = últimos 5 dias.

- Restaurar arquivos da quarentena (use SCANID apropriado):

maldet -s SCANID

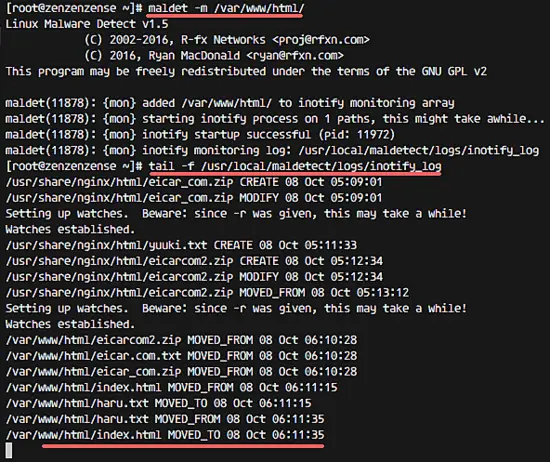

- Habilitar monitoramento contínuo de um diretório:

maldet -m /var/www/html/- Ver o log do monitor (inotify):

tail -f /usr/local/maldetect/logs/inotify_log

Diagnóstico e solução de problemas

- Se o maldet não usar o ClamAV, verifique se o comando clamscan está no PATH e que o pacote clamav foi instalado corretamente.

- Se não chegar e-mail de alerta, confirme se o mailx está instalado, se o servidor tem um agente MTA (ex: sendmail/postfix) configurado ou se prefere usar relay externo.

- Para problemas de performance em varreduras grandes, execute scans fora do horário de pico ou faça agendamentos escalonados por diretório.

- Se arquivos legítimos forem detectados (falsos positivos), revise o conteúdo e use o mecanismo de restauração do maldet. Ajuste regras ou adicione exceções com cautela.

Playbook operacional (SOP) — rotina semanal rápida

- Atualizar assinaturas do ClamAV: freshclam

- Atualizar as regras do LMD (se houver atualizações externas)

- Executar varredura rápida em /var/www: maldet -r /var/www/html/ 7

- Revisar relatórios e e-mails de alerta

- Restaurar e validar arquivos legítimos ou aplicar medidas de contenção para deteções reais

- Arquivar relatórios e registrar ações tomadas

Checklists por função

Administrador de sistema

- Garantir que EPEL e mailx estejam instalados

- Agendar atualizações do freshclam

- Monitorar logs de inotify e alertas por e-mail

Equipe de segurança/analistas

- Validar ocorrências e investigar falsos positivos

- Gerar evidências e isolar hosts comprometidos

Desenvolvedor / DevOps

- Corrigir vulnerabilidades na aplicação que levaram a injeção de arquivos

- Implementar deploys seguros e políticas de permissão de arquivos

Alternativas e quando usar outra solução

- Para ambientes com requisitos corporativos e suporte comercial, soluções pagas de endpoint/antivirus podem oferecer resposta mais integrada e suporte.

- Se precisar de varreduras em tempo real a nível de arquivo (monitoramento kernel), avalie soluções que ofereçam drivers ou agentes em tempo real.

- LMD é otimizado para hospedagem compartilhada; em ambientes desktop ou estações de trabalho, considere usar o cliente nativo do ClamAV ou outras ferramentas específicas.

Pequeno glossário

- LMD / maldet: Linux Malware Detect, scanner para hospedagem compartilhada.

- ClamAV: engine de detecção de vírus de código aberto.

- freshclam: atualizador de assinaturas do ClamAV.

- Quarentena: diretório onde o LMD move arquivos detectados.

Critérios de aceitação

- maldet está instalado e acessível via /bin/maldet

- ClamAV está instalado e freshclam atualiza assinaturas sem erros

- Uma varredura de teste detecta a amostra EICAR e envia alerta por e-mail

- Arquivos detectados são movidos para a quarentena e podem ser restaurados

Resumo final

A integração do LMD com o ClamAV fornece uma solução prática para detectar e isolar malware em servidores Linux, especialmente em ambientes de hospedagem compartilhada. Siga as recomendações de configuração, mantenha atualizadas as assinaturas e incorpore verificações periódicas na rotina operacional.

Referência

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android