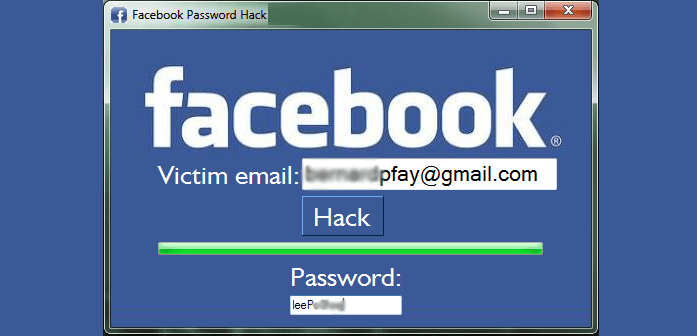

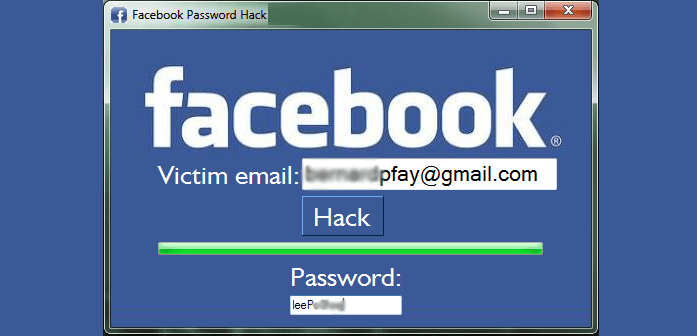

Não Use Esta Ferramenta de Hack do Facebook — Você Vai Arrepender-se

O risco em poucas palavras

Ferramentas anunciadas como apps para hackear contas do Facebook costumam ser iscas. Em muitos casos o usuário que tenta invadir outra conta acaba sendo a vítima. O malware Remtasu é um exemplo típico: promete acesso, mas instala um trojan que rouba credenciais e informações sensíveis.

O que é o Remtasu

Remtasu é um trojan para Windows que apareceu na América Latina em 2014. Hoje ele se espalhou globalmente e costuma ser empacotado como uma ferramenta para invadir contas do Facebook. Em vez de fornecer acesso, o programa grava teclas, copia dados da área de transferência e envia tudo a um servidor remoto controlado pelo atacante.

Breve definição: trojan é um programa malicioso que se disfarça como software legítimo para enganar o usuário.

Como o Remtasu funciona — visão técnica

- Distribuição: downloads diretos em sites duvidosos que anunciam a “ferramenta definitiva” para hackear Facebook. Antes também era propagado por phishing.

- Instalação: usuário baixa e executa o instalador. O trojan copia-se para a pasta System32 do Windows com um nome genérico, por exemplo InstallDir.

- Persistência: cria uma chave de registro que executa o processo a cada inicialização do sistema.

- Coleta: contém um keylogger que registra todas as teclas digitadas e copia o conteúdo da área de transferência.

- Exfiltração: envia dados coletados para um servidor de comando e controle (C&C) operado pelos autores.

Fatos observados por analistas de segurança: grande parte das infecções está concentrada na Colômbia (65%), seguida por Tailândia (6%), México (3%) e Peru (2%).

Consequências para quem instala a ferramenta

- Roubo de credenciais de redes sociais, e‑mail e bancos.

- Exposição de dados sensíveis armazenados no PC ou copiados para a área de transferência, inclusive senhas e números de cartão.

- Possível uso do computador como parte de uma botnet, ou para facilitar fraudes em nome da vítima.

- Dificuldade de remoção se o malware criar entradas de persistência e arquivos em pastas do sistema.

Importante: quem baixa esse tipo de ferramenta frequentemente já está violando leis e termos de serviço. Além do risco técnico, há risco legal.

Quando essa tática falha (contraexemplos)

- Contas com autenticação multifator (2FA) dificilmente são comprometidas apenas com um keylogger. 2FA adiciona uma barreira importante.

- Se o usuário alvo nunca digitar credenciais no computador comprometido, o keylogger não terá sucesso.

- Ambientes protegidos por políticas de segurança e antivírus atualizados tendem a detectar e bloquear a instalação.

Abordagens alternativas e legais

- Recuperação de conta: use os mecanismos oficiais do Facebook para recuperar acesso ou denunciar abuso.

- Comunicação direta: conversar ou procurar mediação em casos pessoais em vez de invasão digital.

- Segurança preventiva: orientar pessoas próximas a usar senhas fortes e 2FA em vez de tentar acessar contas de terceiros.

Como detectar sinais de infecção

- Lentidão incomum do sistema logo após instalação de um programa desconhecido.

- Processos desconhecidos rodando a cada inicialização com nomes genéricos.

- Alterações em entradas de registro nas chaves de execução automática do Windows.

- Logs de tentativas de acesso a redes sociais com credenciais vazadas.

Passos imediatos se você já instalou a ferramenta (SOP de contenção)

- Desconecte o PC da rede e da internet para interromper a exfiltração.

- Não faça login em sites sensíveis usando o dispositivo comprometido.

- Em outro dispositivo seguro, altere senhas de contas críticas e ative 2FA.

- Execute uma varredura completa com um antivírus atualizado e com ferramentas anti‑malware reconhecidas.

- Se possível, faça uma análise com uma ferramenta forense ou procure um time de resposta a incidentes.

- Remova arquivos suspeitos e reverta entradas de persistência no registro. Procure por executáveis em System32 com nomes genéricos, como InstallDir.

- Monitore contas bancárias e de cartões por transações não autorizadas.

Checklist por função

Usuário comum:

- Não baixar ferramentas de hacking.

- Atualizar sistema e antivírus.

- Ativar autenticação multifator.

- Trocar senhas em outro dispositivo seguro.

Administrador de TI:

- Bloquear downloads de sites suspeitos via proxy ou firewall.

- Implantar detecção de comportamentos de keylogger.

- Criar playbook de resposta e backups regulares.

Respondedor de incidentes:

- Isolar máquina, coletar evidências, preservar logs.

- Identificar ponto de entrada e remover persistência.

- Recompor sistema a partir de imagem segura quando necessário.

Mini playbook de remoção (passos práticos)

- Ferramentas recomendadas: antivírus de fornecedor confiável, anti‑malware atualizado e uma conta de suporte técnico confiável.

- Procedimento:

- Isolamento da máquina.

- Backup de dados críticos para mídia externa limpa.

- Varredura completa e remoção dos itens detectados.

- Revisão manual de chaves de registro em Run e RunOnce.

- Reinstalação do sistema quando a remoção não for confiável.

- Troca de credenciais e ativação de 2FA.

Segurança e privacidade — recomendações práticas

- Nunca execute software de origem duvidosa.

- Use senhas longas e únicas com um gerenciador de senhas.

- Ative 2FA em todas as contas que oferecem o recurso.

- Mantenha backups offsite atualizados e verificados.

- Para empresas: implemente políticas de whitelisting de aplicação quando possível.

Glossário rápido

- Keylogger: software que registra teclas digitadas.

- C&C (comando e controle): servidor controlado por atacantes para receber dados roubados.

- Trojan: programa malicioso disfarçado de aplicativo legítimo.

- Persistência: técnicas para garantir que o malware execute após reinicialização.

Diagrama de decisão rápido

flowchart TD

A[Quero 'hackear' conta do Facebook] --> B{Tenho permissão legal?}

B -- Não --> C[Não tente. Use canais oficiais ou mediação.]

B -- Sim --> D[Use métodos legais: suporte do Facebook e procedimentos judiciais]

A --> E{Ferramenta pede download}

E -- Sim --> F[Alto risco: não baixe]

E -- Não --> G[Use via canais oficiais]Quando procurar ajuda profissional

- Se houver evidências de roubo de identidade ou fraudes financeiras.

- Se a remoção manual falhar ou se o sistema continuar apresentando comportamento suspeito.

- Se for uma máquina de trabalho com dados sensíveis ou abrangência organizacional.

Resumo e conclusões

- Ferramentas que prometem hackear contas do Facebook são, com frequência, iscas que instalam trojans como o Remtasu.

- Instalar esses programas coloca suas senhas e dados financeiros em risco.

- Prefira canais legais e medidas defensivas: senhas fortes, 2FA e antivírus atualizado.

- Se você já executou a ferramenta, desconecte a máquina, faça varredura com ferramentas confiáveis e troque senhas a partir de outro dispositivo seguro.

Principais lições: não confie em promessas de acesso fácil, priorize segurança e lembre que a vítima mais provável é quem instala o software.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android