Como criar um pendrive criptografado no Ubuntu

A criptografia de dados ficou em destaque após revelações sobre vigilância, e hoje sistemas móveis e laptops costumam oferecer opções integradas. No entanto, muitos usuários ainda usam pendrives sem criptografia. Este artigo mostra passo a passo como criar um pendrive criptografado no Ubuntu, com dicas de segurança, alternativas e verificações pós-formatação.

O que você vai precisar

- Um pendrive (todos os dados serão apagados). Faça backup antes de começar.

- Um sistema Ubuntu com privilégios sudo.

- O utilitário cryptsetup instalado.

Pré-requisitos: instalar o cryptsetup

No Ubuntu, instale o pacote com o comando abaixo (corrija pacotes e atualize antes):

sudo apt update && sudo apt install -y cryptsetupSe preferir, baixe a versão mais recente do site oficial do projeto cryptsetup para compilar ou instalar manualmente.

Aviso importante

Importante: o processo de criptografia requer formatar a partição do pendrive. Todos os dados serão perdidos. Faça backup dos arquivos que deseja preservar.

Passo a passo: criptografando o pendrive com Discos (GUI)

- Plugue o pendrive no computador.

- Abra o utilitário Discos (Disks) a partir do Dash ou do menu de aplicações.

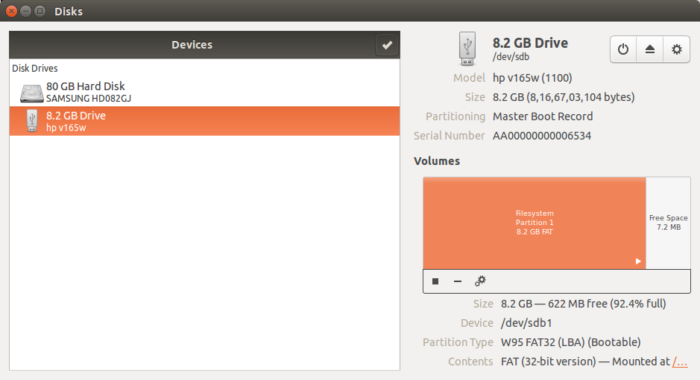

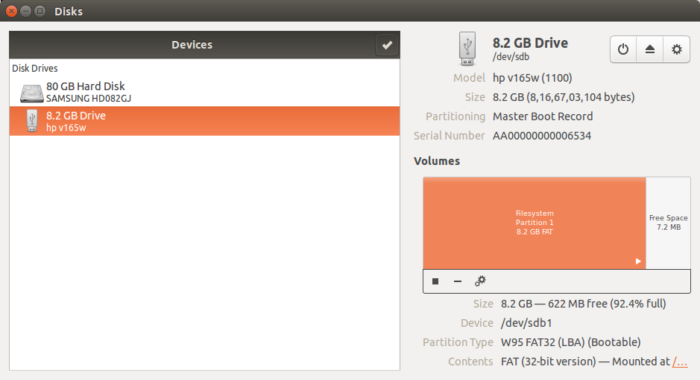

- Selecione o seu pendrive na lista de Dispositivos e escolha a partição correta no painel direito (se houver mais de uma).

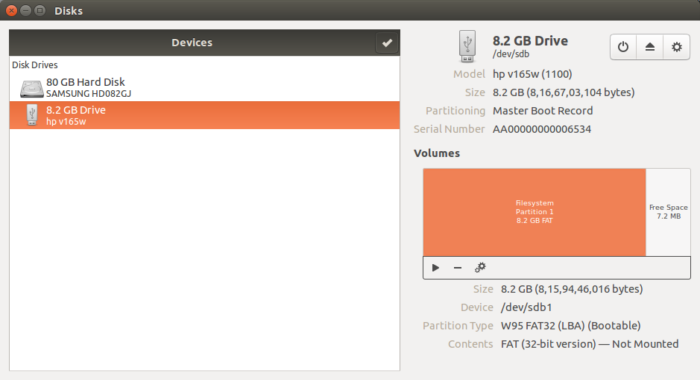

- Clique no ícone Parar (ou Desmontar partição) abaixo da partição selecionada. Ele mudará para um botão de Play quando a partição for desmontada.

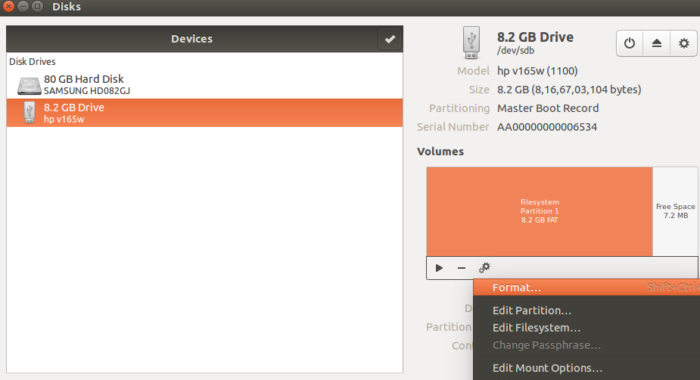

- Clique no ícone de Engrenagem na mesma linha e selecione a opção “Formatar”.

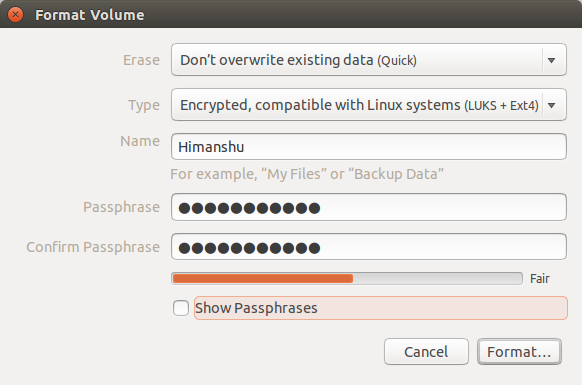

- Na janela “Format Volume”, escolha uma das opções de Apagar (o apagamento lento é mais seguro) e, em “Tipo”, selecione “Encrypted, compatible with Linux systems (LUKS + Ext4)”. Defina um nome e uma senha forte.

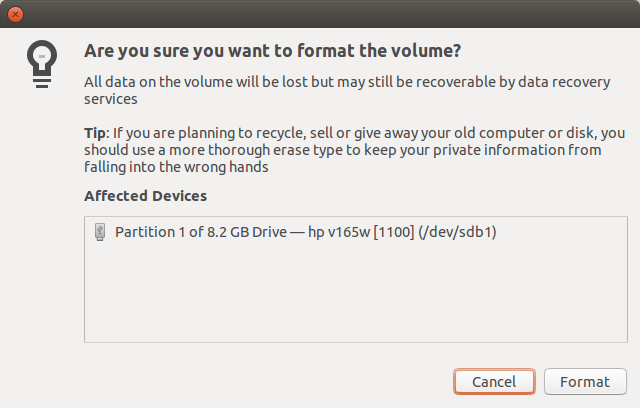

- Clique em “Formatar” e confirme quando solicitado.

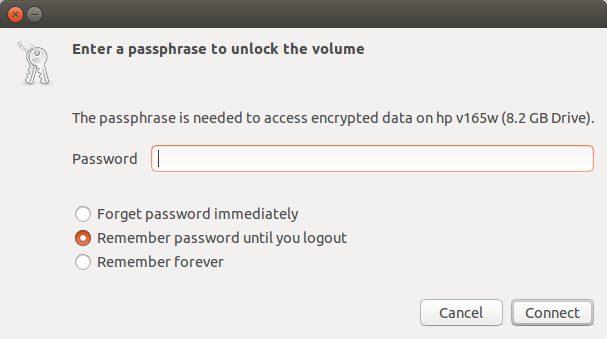

- Aguarde o processo (pode levar tempo se escolher apagar lentamente). Quando terminar, ejete e reinsira o pendrive.

Pronto — o pendrive estará criptografado com LUKS e formatado como Ext4.

Verificações e operações úteis (linha de comando)

Se preferir ou precisar usar terminal, você pode usar cryptsetup diretamente. Exemplos úteis:

- Listar dispositivos de bloco:

lsblk -f- Abrir (desbloquear) o volume LUKS:

sudo cryptsetup luksOpen /dev/sdX1 my_usb

sudo mount /dev/mapper/my_usb /mnt- Fechar o volume quando terminar:

sudo umount /mnt

sudo cryptsetup luksClose my_usb(Substitua /dev/sdX1 pelo dispositivo real; use lsblk para confirmar.)

Boas práticas de segurança

- Senha: use uma passphrase longa e única (mínimo 12–16 caracteres com mistura de tipos). Uma frase de cinco palavras é mais memorável e segura.

- Backup do header do LUKS: se o header for corrompido, você perde acesso. Faça backup com:

sudo cryptsetup luksHeaderBackup /dev/sdX1 --header-backup-file ~/luks-header-usb.backupPara restaurar (risco elevado — leia a documentação antes de usar):

sudo cryptsetup luksHeaderRestore /dev/sdX1 --header-backup-file ~/luks-header-usb.backup- Keyfile: para automação em sistemas controlados, considere usar um keyfile armazenado em um local seguro em vez de apenas passphrase.

- Apagar seguro: se contiver dados sensíveis, prefira um apagamento lento ao formatar para reduzir chances de recuperação forense.

Compatibilidade e limitações

- Linux: LUKS + Ext4 é compatível com a maioria das distribuições Linux recentes (requer cryptsetup e suporte a Ext4).

- Windows/macOS: não suportam LUKS nativamente. Para acesso cross-platform, use VeraCrypt (cruzado) ou mantenha um contêiner compatível com ambos (ex.: VeraCrypt, exFAT sem criptografia, ou soluções corporativas).

- Se você precisa que o pendrive funcione em Windows e macOS sem instalar ferramentas, LUKS não é a melhor escolha.

Alternativas

- VeraCrypt: multiplataforma, permite volumes que funcionam em Windows, macOS e Linux (requer instalar VeraCrypt nos sistemas que forem acessar o pendrive).

- eCryptfs/encfs: opções de criptografia a nível de arquivo (não recomendadas para novos projetos; prefira LUKS para volumes inteiros).

- Hardware encrypted USB: drives com criptografia por hardware e PIN embutido (mais convenientes, mas verifique auditorias e suporte).

Quando a criptografia pode falhar ou ser inadequada

- Se você esquecer a senha e não tiver backup do header, a recuperação é praticamente impossível.

- Se precisar de compatibilidade imediata com Windows/macOS sem software adicional, LUKS falha em atender esse requisito.

- Ataques físicos avançados podem extrair dados em dispositivos mal apagados; sempre combine criptografia com práticas de armazenamento seguro.

Checklist rápido por função

Usuário comum:

- Fazer backup dos dados originais

- Instalar cryptsetup

- Usar Discos para formatar como LUKS + Ext4

- Anotar a passphrase em local seguro (ou usar gestor de senhas)

- Fazer backup do header do LUKS

Administrador / TI:

- Padronizar política de senhas e procedimentos de recuperação

- Automatizar backups de headers e testes de restauração em ambiente controlado

- Documentar procedimentos de desbloqueio e inventariar dispositivos criptografados

Mini-metodologia para escolher opções de formatação

- Defina requisito de compatibilidade (só Linux vs multiplataforma).

- Se só Linux: escolha LUKS + Ext4.

- Se multiplataforma: escolha VeraCrypt ou hardware com compatibilidade anunciada.

- Sempre faça backup do header e teste o processo de recuperação antes de confiar no pendrive.

Glossário rápido (1 linha cada)

- LUKS: padrão de criptografia de disco usado em Linux para volumes seguros.

- cryptsetup: ferramenta para gerenciar volumes LUKS no Linux.

- Header do LUKS: metadados críticos que armazenam informações de criptografia; sem ele, o volume pode ficar inacessível.

Conclusão

Criptografar um pendrive no Ubuntu com LUKS é simples e oferece proteção robusta para seus dados. Apesar da pequena penalidade de desempenho e de limitações de compatibilidade com Windows/macOS, a criptografia é uma camada essencial de defesa para informações sensíveis. Se precisar de acesso entre diferentes sistemas operacionais, escolha uma alternativa multiplataforma ou uma solução de hardware auditada.

Resumo: instale cryptsetup, formate como LUKS + Ext4 via Discos (ou linha de comando), escolha uma passphrase forte e faça backup do header. Teste o desbloqueio antes de colocar dados críticos no dispositivo.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android