Capturar dados de rede no Android — Guia prático

Capturar o tráfego de rede no Android (URL sniffing / captura de pacotes) é possível sem root usando apps que criam uma VPN local e instalam um certificado SSL. Este guia mostra o que é, por que fazer, um passo a passo com o app Packet Capture e alternativas seguras e legais.

O termo captura de pacotes, URL sniffing ou captura de dados de rede pode soar técnico, mas é uma técnica acessível para usuários de Android. Em essência, trata-se de observar as requisições e respostas que saem e entram do seu dispositivo pela rede. Isso permite ver que dados uma app envia e recebe — por exemplo, se um app transmite e-mails, tokens ou campos de formulário em texto simples.

Neste artigo você encontrará definições claras, motivos para capturar tráfego, instruções passo a passo usando o app Packet Capture (sem root), limites e alternativas, boas práticas de segurança e uma lista de verificação prática para uso seguro.

O que é captura de pacotes e URL sniffing

Captura de pacotes é o processo de interceptar e registrar os pacotes de dados que trafegam entre duas pontas de uma comunicação de rede. Em redes modernas, os dados viajam em pequenas unidades chamadas pacotes; capturar esses pacotes revela os conteúdos das requisições (por exemplo, URLs) e das respostas.

URL sniffing é um termo mais coloquial que destaca a descoberta de endereços e padrões de URL nas comunicações. Em muitos cenários os dois termos são usados de forma intercambiável.

Exemplo simples: ao se autenticar num app com sua conta Google, seu e-mail e credenciais (ou um token de autenticação) são enviados ao servidor. A captura permite ver esses conteúdos, quando não estão devidamente protegidos.

Por que capturar dados de rede

- Segurança pessoal: verificar se um app vaza dados sensíveis, como e-mails, logins ou identificadores únicos.

- Auditoria e privacidade: confirmar que apps pedem apenas os dados necessários.

- Depuração de apps: desenvolvedores analisam tráfego para depurar integrações API.

- Testes de pentest: pesquisadores de segurança verificam comportamentos inseguros.

Importante: capturar tráfego de redes ou de apps sem consentimento é ilegal em muitos lugares. Utilize estas técnicas apenas em dispositivos seus, redes que você administra ou com autorização explícita.

Limitações e quando a captura pode falhar

- HTTPS moderno e pinning: se o app usa SSL pinning, a simples instalação de um certificado de usuário pode não ser suficiente para descriptografar o tráfego.

- Certificados e apps certificados: alguns apps rejeitam certificados do usuário ou detectam VPNs locais.

- Tráfego cifrado no nível do aplicativo: formatos proprietários ou criptografia extra também impedem leitura.

- Ambientes gerenciados: perfis corporativos e MDM podem bloquear instalação de certificados.

Como capturar dados de rede no Android (sem root) usando Packet Capture

O método abaixo usa o app Packet Capture, que cria uma VPN local no dispositivo e pode instalar um certificado para decodificar TLS/HTTPS em muitos casos.

- Baixe o app Packet Capture na Google Play Store.

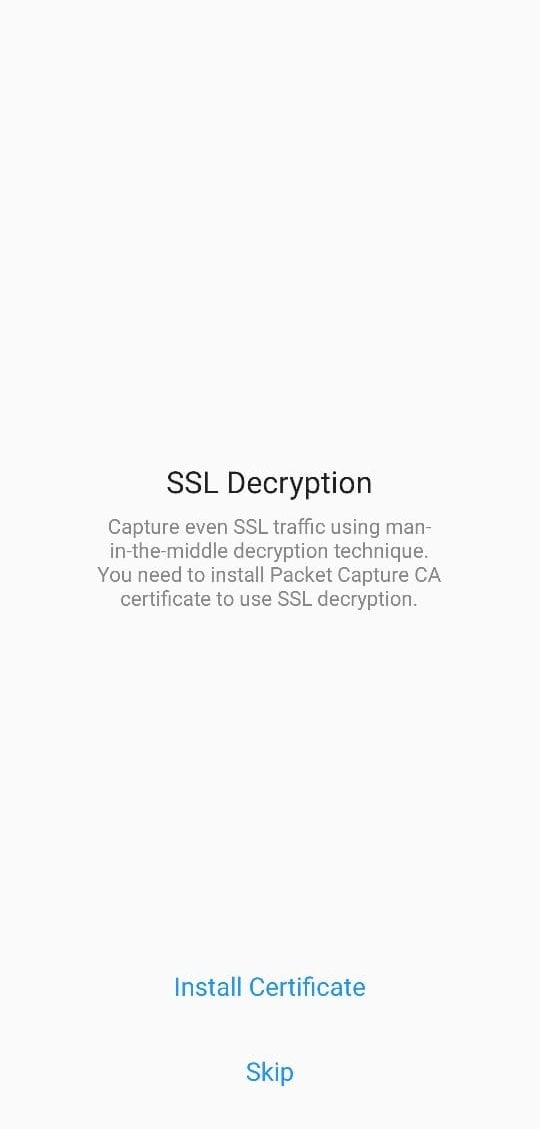

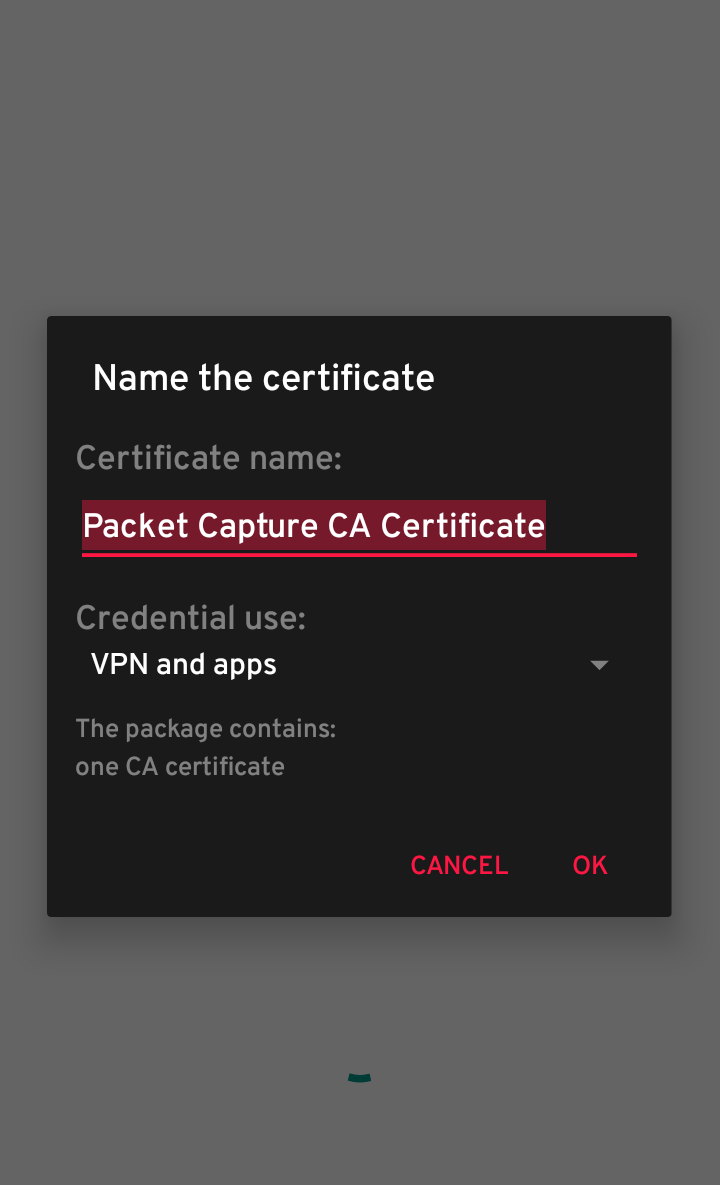

- Abra o app. Ao iniciar, ele solicitará a instalação de um certificado SSL. Recomenda-se ativar para obter mais detalhes do tráfego.

- Se solicitado, configure um PIN ou padrão de bloqueio de tela. O Android exige um bloqueio de tela para permitir a instalação de certificados de usuário.

- No app, toque no botão verde de iniciar (seta) no canto superior direito para começar a captura.

- O sistema irá pedir permissão para criar uma conexão VPN local. Aceite para que o app possa interceptar o tráfego.

- Na interface do Packet Capture você verá uma lista de apps que geraram tráfego. Toque em qualquer app para inspecionar URLs, cabeçalhos e payloads capturados.

Notas práticas:

- Se você não quiser capturar todo o tráfego, alguns apps permitem filtrar por processo ou por hostname.

- Para parar a captura, toque em parar no app ou desative a VPN local.

Download

Procure por “Packet Capture” na Google Play Store e instale a versão oficial do desenvolvedor correspondente. Verifique permissões e avaliações antes de instalar.

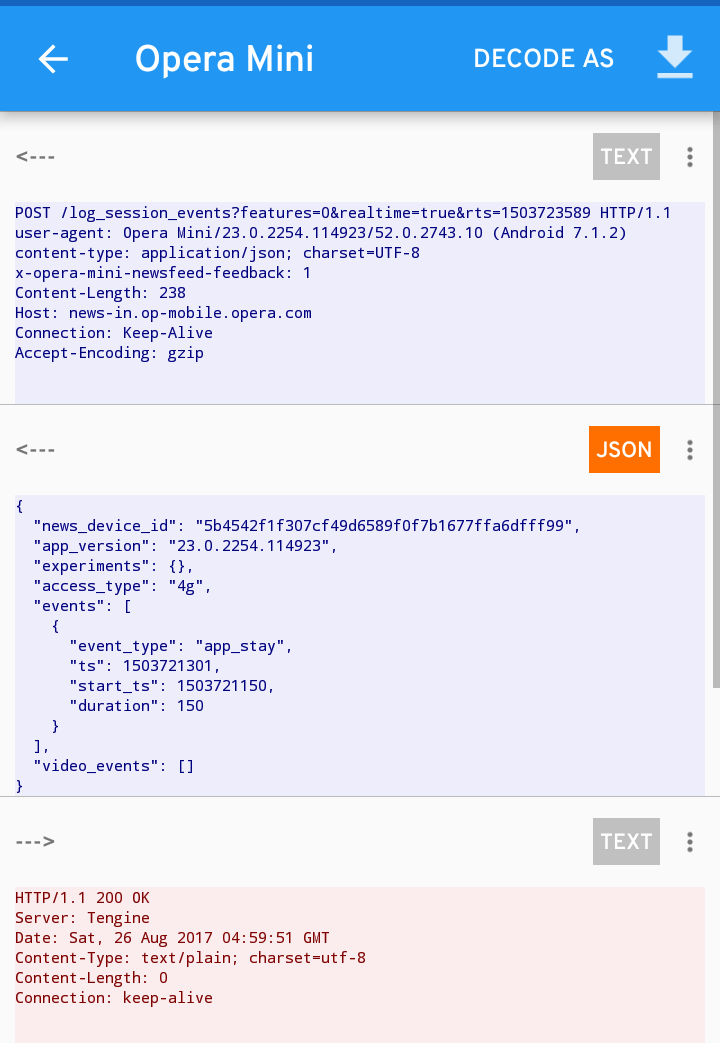

Passo a passo com capturas de tela

Legenda: Tela principal do Packet Capture mostrando sessões capturadas.

Legenda: Visualização de requisições HTTP e HTTPS por app.

Legenda: Inspeção de cabeçalhos e corpo de requisições.

Legenda: Tela de configuração e instalação de certificado.

Legenda: Exemplo de payload visível após instalação do certificado.

O que fazer se o PIN ou padrão continuar aparecendo após desinstalar o app

Se você desinstalar o Packet Capture e continuar vendo solicitações de PIN/padrão relacionadas ao certificado, limpe as credenciais:

- Abra Configurações do Android > Segurança (ou Segurança e localização).

- Procure por “Credenciais” ou “Armazenamento de credenciais”.

- Selecione “Limpar credenciais” ou “Remover certificados do usuário”.

Isso remove certificados de usuário instalados e resolve a maioria dos problemas.

Boas práticas de segurança e privacidade

- Use apenas em dispositivos seus ou com autorização.

- Não armazene logs contendo dados pessoais sem proteção (encriptação) e motivo legítimo.

- Remova certificados de usuário quando não for mais necessário.

- Evite realizar operações sensíveis em redes públicas inseguras.

- Ao compartilhar capturas com terceiros, redija ou remova dados pessoais e tokens.

GDPR e privacidade

Se você processar dados de terceiros, esteja atento às obrigações de privacidade aplicáveis na sua região (por exemplo, GDPR na UE). Capture apenas o necessário e mantenha registros de consentimento quando aplicável.

Alternativas ao Packet Capture

- Burp Suite / mitmproxy: ferramentas poderosas para interceptação através de um proxy. Recomendadas para profissionais. Requerem configuração de proxy ou tethering.

- Wireshark: captura a nível de interface (geralmente usada em PC). Combine com tethering ou uso de emulador Android para capturar tráfego do dispositivo.

- Android Emulator: execute apps dentro do emulador e use o próprio PC como proxy para inspecionar tráfego.

- Apps VPN-based: existem várias apps que criam VPN local e permitem inspeção como alternativa ao Packet Capture.

Quando usar cada alternativa: para depuração rápida no próprio dispositivo, Packet Capture é conveniente. Para análises aprofundadas e manipulação de requisições, prefira Burp ou mitmproxy.

Cenários em que a técnica não é suficiente

- Apps com SSL pinning: exigem técnicas avançadas (instrumentação, hooking ou build modificado) ou acesso root.

- Tráfego que já venha criptografado em nível de payload (por exemplo, dados cifrados antes do envio).

- Políticas de segurança corporativa que impeçam certificados de usuários.

Mini metodologia segura para captura (passo a passo resumido)

- Defina objetivo da captura (debug, privacidade, auditoria).

- Garanta autorização ou use apenas seus próprios dados.

- Instale Packet Capture e certificado se necessário.

- Capture o cenário limitado (apenas o app/navegação necessária).

- Analise e redija dados sensíveis antes de armazenar ou compartilhar.

- Remova certificados e logs quando terminar.

Checklist por função

Usuário final:

- Capturar apenas em dispositivo próprio.

- Ativar/desativar certificado com cuidado.

- Limpar credenciais após uso.

Desenvolvedor:

- Verificar endpoints que recebem dados sensíveis.

- Evitar transferir segredos em texto puro.

- Implementar medidas como SSL pinning quando apropriado.

Pesquisador de segurança:

- Obter autorização por escrito antes de testar terceiros.

- Documentar provas e impacto sem divulgar dados pessoais.

Critérios de verificação (Como saber se a captura funcionou)

- Você consegue ver conexões do app alvo na lista de sessões.

- Para HTTP: as URLs e o corpo devem estar visíveis.

- Para HTTPS com certificado instalado: cabeçalhos e corpo devem aparecer descriptografados.

- Se o app usa pinning, você verá falhas de TLS ou conexões bloqueadas.

Procedimento de resolução de problemas rápido

- Se nada aparece: confirme se o Packet Capture está ativo e se a VPN local foi autorizada.

- Se HTTPS não aparece descriptografado: verifique se o certificado foi instalado e se o app não usa SSL pinning.

- Se o app rejeita a VPN: tente reiniciar o dispositivo e verifique permissões do app.

Glossário (1 linha cada)

- Pacote: unidade básica de dados enviada pela rede.

- Sniffing: ato de interceptar e analisar tráfego de rede.

- VPN local: conexão virtual no dispositivo usada para redirecionar tráfego para inspeção.

- SSL/TLS: protocolos que cifram comunicações HTTPS.

- Proxy: intermediário que recebe e reenvia requisições, usado para inspeção.

FAQ

É legal capturar tráfego de rede?

Depende. Capturar tráfego do seu próprio dispositivo é legal. Interceptar tráfego de outras pessoas ou redes sem autorização pode ser ilegal. Consulte legislação local.

Preciso ter root para usar Packet Capture?

Não. Packet Capture funciona sem root ao criar uma VPN local e usar um certificado de usuário.

Como remover o certificado de usuário?

Vá em Configurações > Segurança > Armazenamento de credenciais e remova certificados do usuário.

O que faço se um app usa SSL pinning?

Você pode usar técnicas avançadas (instrumentação, hooking), um ambiente controlado com build modificado, ou testar no backend com logs; essas abordagens exigem conhecimento técnico e, frequentemente, autorização.

Resumo

- É possível capturar tráfego no Android sem root usando apps que criam VPN local e instalam um certificado.

- Faça isso apenas em dispositivos seus ou com permissão. Tenha cuidado com dados sensíveis.

- Se o app usar SSL pinning ou criptografia adicional, a captura simples pode não ser suficiente.

Importante: siga as leis locais e boas práticas de privacidade ao capturar e armazenar tráfego.

Se quiser, eu posso fornecer instruções para configurar Burp Suite ou mitmproxy com um emulador Android, ou um checklist adaptado ao seu caso de uso (desenvolvedor, auditor ou usuário final).

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android