Capturar tráfego de rede no Android sem root

Este artigo explica o que é captura de pacotes (URL sniffing), por que e quando fazê-la no Android, e mostra um método prático usando o aplicativo Packet Capture sem necessidade de root. Também inclui alternativas, limitações, um mini SOP, listas de verificação por papel (usuário, desenvolvedor, auditor), hardening de segurança e notas de privacidade/GDPR.

O que é captura de pacotes e URL sniffing

Captura de pacotes (packet capturing) e URL sniffing são termos que descrevem a observação do tráfego de rede entre o seu dispositivo e servidores remotos. Em redes, dados são divididos em pacotes; capturar esses pacotes permite ver quais URLs são acessadas, quais cabeçalhos HTTP são enviados, e — quando possível — o conteúdo (payload) das requisições e respostas.

Definição rápida: Captura de pacotes = observar dados enviados e recebidos entre o dispositivo e a rede para depuração, auditoria ou investigação de privacidade.

Por exemplo, ao fazer login em um app com sua conta Google, as credenciais e tokens trafegam entre seu aparelho e um servidor. A captura revela quais endpoints são chamados e quais parâmetros são transmitidos (se não estiverem protegidos).

Por que capturar tráfego no Android

- Verificar privacidade: descobrir se um app envia dados pessoais ou métricas sem necessidade.

- Segurança: identificar tráfego não criptografado (HTTP) que exponha dados sensíveis.

- Depuração de apps: entender erros de integração API, timeouts, ou payloads incorretos.

- Auditoria e conformidade: inspecionar se aplicativos seguem políticas de segurança e privacidade.

Importante: nunca capte tráfego de outras pessoas sem autorização explícita. Em redes públicas, dados em texto simples podem ser lidos por terceiros; evite serviços bancários em Wi‑Fi aberto.

Ferramenta prática: Packet Capture (sem root)

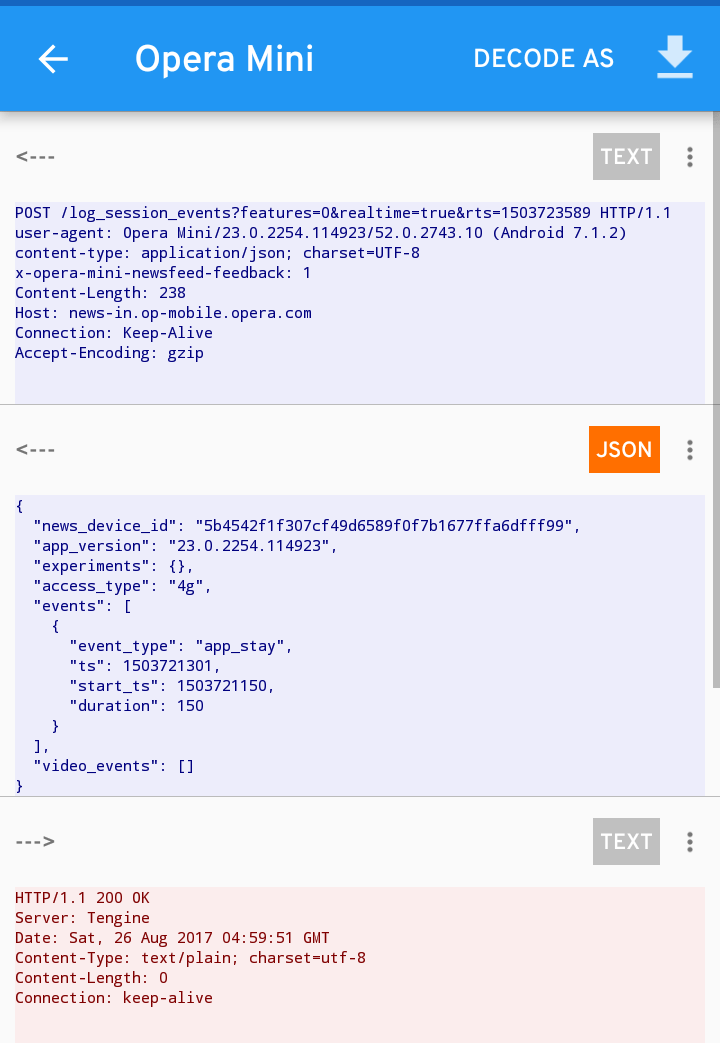

O método mais direto para usuários é usar um app de captura baseado em VPN local. O Packet Capture atua como um cliente VPN que intercepta tráfego do dispositivo e registra conexões HTTP(S). Vantagens: não exige root e é fácil de usar. Limitações: apps com certificate pinning recusarão mitm; tráfego em QUIC/HTTP3 pode não ser completamente visível.

Passo a passo resumido:

- Baixe o app Packet Capture na Google Play Store.

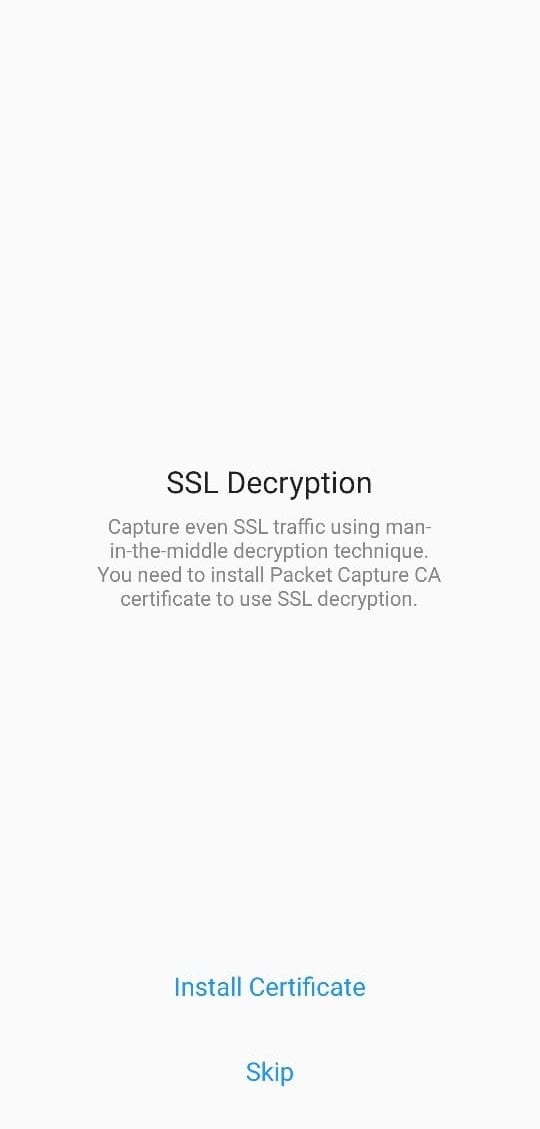

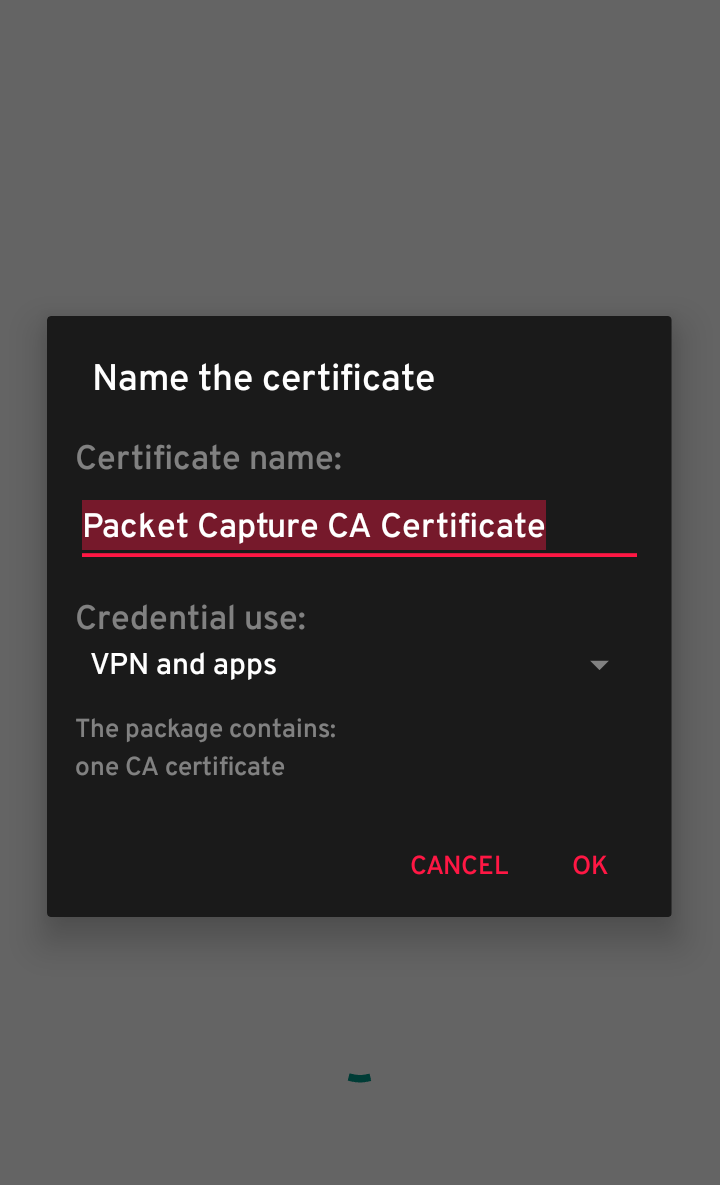

- Abra o app e aceite o pedido de instalação do certificado SSL (recomendado para ver conteúdo HTTPS). O app pode pedir para configurar bloqueio de tela (PIN/padrão) para instalar o certificado.

- Toque no botão iniciar (seta verde à direita) para começar a captura.

- Confirme a criação da conexão VPN que o app solicita e permita.

- Use o app que deseja inspecionar; volte ao Packet Capture e selecione o app na lista para ver requisições, URLs, cabeçalhos e o conteúdo decodificado quando possível.

Nota: se após desinstalar um app você continuar vendo a solicitação de PIN/padrão do lock screen para certificados, vá em Configurações → Segurança → Limpar credenciais (ou similar) e remova certificados do usuário.

Limitações e quando a captura falha

- Certificate pinning: apps que validam o certificado do servidor rejeitam o certificado do interceptador, impedindo a leitura do conteúdo HTTPS.

- Protocolos modernos: QUIC/HTTP3 e tráfego criptografado de baixo nível podem não ser totalmente decodificáveis por apps baseados em VPN.

- Apps do sistema ou com permissões especiais podem burlar a VPN local.

- Capturar tráfego em redes móveis (3G/4G/5G) pode ter diferentes comportamentos por operadora.

Contraexemplo: um app bancário com certificate pinning e comunicações por QUIC não permitirá que você veja o corpo das requisições mesmo com certificado instalado.

Alternativas e abordagens complementares

- Wireshark/mitmproxy no PC: use um emulador Android ou conecte o dispositivo via tethering com PC configurado como gateway e capture com Wireshark/mitmproxy. Mais poderoso, mas requer configuração de rede e, às vezes, root.

- Emulador Android (Android Studio): o emulador facilita inspecionar tráfego redirecionando para ferramentas locais.

- Ferramentas de proxy reverso como Burp Suite: mais indicadas para testes profissionais com configuração de proxy e certificados.

- Logs do servidor: quando possível, analisar logs do servidor dá visão definitiva do que foi recebido.

Mental model e heurísticas rápidas

- Heurística de risco: se um app solicita permissões que não têm relação com sua função (ex.: leitor de PDF pedindo microfone), suspeite e observe tráfego.

- Modelo de camada: imagine o tráfego em camadas — DNS → TCP/UDP → TLS/HTTP. Inspecione camadas superiores primeiro (URLs, headers) e desça apenas se precisar do payload.

- Maturidade da app: apps maduras usam HTTPS com pinning e minimalizam dados coletados; apps jovens tendem a transmitir mais telemetria.

Mini SOP: Captura segura e reprodutível

- Objetivo: Inspecionar solicitações HTTP/HTTPS do app X no Android local.

- Pré-requisitos: dispositivo Android com bloqueio de tela (PIN/padrão), Packet Capture instalado, permissão do proprietário do aparelho.

- Passos:

- Fechar apps que não serão testados.

- Abrir Packet Capture e instalar certificado SSL quando solicitado.

- Iniciar captura e abrir o app alvo, reproduzindo os fluxos a inspeccionar.

- Salvar logs/exportar sessões relevantes, anotando hora e ação realizada.

- Pós-tarefa:

- Parar captura e remover certificado do usuário se não for mais necessário.

- Limpar credenciais no sistema se o dispositivo for compartilhado.

Critérios de aceitação:

- Requisições relevantes registradas com timestamps.

- Cabeçalhos e URLs capturados (quando não pinados).

- Exportação dos registros em formato legível (PCAP/JSON) disponível.

Checklist por papel

Usuário final:

- Confirmar permissão para inspecionar o aparelho.

- Evitar autenticar em serviços sensíveis (banco) durante testes em redes públicas.

- Remover certificados e limpar credenciais após uso.

Desenvolvedor:

- Verificar se dados sensíveis não são enviados em texto simples.

- Implementar certificate pinning e TLS atualizado.

- Minimizar dados coletados e revisar permissões.

Auditor/Analista de segurança:

- Registrar evidências com timestamp.

- Comparar tráfego real com políticas de privacidade do app.

- Verificar endpoints desconhecidos e domínios de terceiros.

Segurança e hardening ao usar captura no Android

- Só instale certificados de apps confiáveis e remova-os depois do uso.

- Evite capturar tráfego enquanto estiver conectado a redes não confiáveis sem VPN de confiança própria.

- Não compartilhe logs que contenham credenciais ou tokens sem ofuscação.

- Em ambientes corporativos, siga políticas de TI para manipulação de certificados e logs.

Privacidade e conformidade (GDPR e boas práticas)

- Dados pessoais: capturas podem conter nomes, e‑mails, telefones e identificadores. Trate esses dados conforme exigido por regulamentos aplicáveis.

- Minimização: registre apenas o necessário para a finalidade da análise.

- Consentimento: em testes com dados de terceiros, obtenha consentimento explícito ou use dados fictícios.

- Retenção: apague logs com dados pessoais quando não forem mais necessários.

Nota importante: não divulgue nem publique tráfego que contenha dados pessoais identificáveis sem autorização.

Troubleshooting comum

Problema: não vejo o conteúdo HTTPS mesmo com certificado instalado.

- Possível causa: certificate pinning. Solução: validar se o app utiliza pinning; sem modificar o app, o conteúdo permanecerá protegido.

Problema: Packet Capture não inicia VPN.

- Verifique se existe outra VPN ativa; desative-a primeiro. Reinicie o app e o dispositivo se necessário.

Problema: certificados do usuário impedem login do app.

- Alguns apps detectam certificados de usuário e recusam o acesso por segurança. Remova o certificado e teste novamente.

Exportando e analisando logs

- Muitos apps como Packet Capture exportam sessões em formatos compatíveis com PCAP ou texto estruturado. Exporte e abra no Wireshark ou editor para análise detalhada.

- Anote hora, ação e prints de tela como evidência para auditoria.

Quando não usar captura local: riscos e alternativas

- Não usar captura em cenários legais ou forenses sem cadeia de custódia apropriada.

- Para investigações legais, prefira logs do servidor ou cooperação judicial com provedores.

Resumo

Capturar tráfego de rede no Android é viável e útil para depuração, auditoria e verificação de privacidade. Ferramentas baseadas em VPN como o Packet Capture permitem fazer isso sem root, mas têm limitações (certificate pinning, QUIC). Use procedimentos seguros: instale certificados apenas quando necessário, remova-os depois, minimize dados capturados e siga normas de privacidade.

Resumo rápido:

- Use apps VPN‑based para captura sem root.

- Instale certificados apenas se entender riscos e removê‑los após o uso.

- Certificate pinning e protocolos modernos limitam a visibilidade.

- Em contextos sensíveis, prefira métodos autorizados e logs do servidor.

Se precisar, posso detalhar um fluxo de captura usando mitmproxy no PC conectado ao Android ou preparar um checklist de auditoria personalizado para a sua organização.

Mais como este artigo:

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android