Como capturar dados de rede no Android usando Packet Capture (URL sniffing)

O que é captura de pacotes e URL sniffing

Captura de pacotes (packet capturing) e URL sniffing descrevem o mesmo conceito: observar os pacotes de dados que transitam entre um dispositivo e servidores na rede. Um pacote é uma unidade de dados enviada pela rede. URL sniffing foca em descobrir endereços e conteúdo de requisições HTTP/HTTPS.

Definição rápida: captura de pacotes — técnica para interceptar e examinar dados enviados e recebidos por um dispositivo na rede.

Importante: capturar tráfego de outras pessoas sem consentimento é ilegal em muitos países. Use essas técnicas apenas em seus próprios dispositivos ou com autorização explícita.

Por que capturar dados de rede?

- Validar segurança: confirmar se um app envia dados pessoais em texto simples ou criptografado.

- Diagnosticar problemas: encontrar falhas de comunicação, endpoints incorretos ou cabeçalhos faltando.

- Testes e QA: developers e testadores verificam formatos de payload e respostas da API.

- Auditoria de permissões: verificar se um app solicita ou transmite dados além do necessário.

Quando a captura falha ou é limitada

- HTTPS moderno com pinning de certificado impede a leitura do payload mesmo com certificado local.

- Tráfego cifrado em camada de aplicação (por exemplo, payloads criptografados pelo app) não fica legível.

- Apps que usam conexões proprietárias ou over-the-top podem usar transporte não compatível com VPN local.

Antes de começar — termos e precauções rápidas

- SSL/TLS: protocolo de criptografia que protege HTTPS.

- VPN local: aqui significa um túnel VPN criado no dispositivo pelo app para interceptar tráfego localmente; não é uma VPN remota de terceiros.

- PIN/Pattern de bloqueio: necessário para instalar o certificado SSL no Android.

Notas importantes

- Não compartilhe capturas com dados sensíveis (senhas, tokens) em canais inseguros.

- Sempre limpe credenciais do sistema se desinstalar o app.

Como capturar dados de rede no Android (Passo a passo)

Requisitos mínimos

- Um dispositivo Android com acesso à Google Play Store.

- App recomendado: Packet Capture (disponível na Play Store).

Passo a passo

- Abra a Google Play Store e baixe Packet Capture.

- Inicie o app Packet Capture.

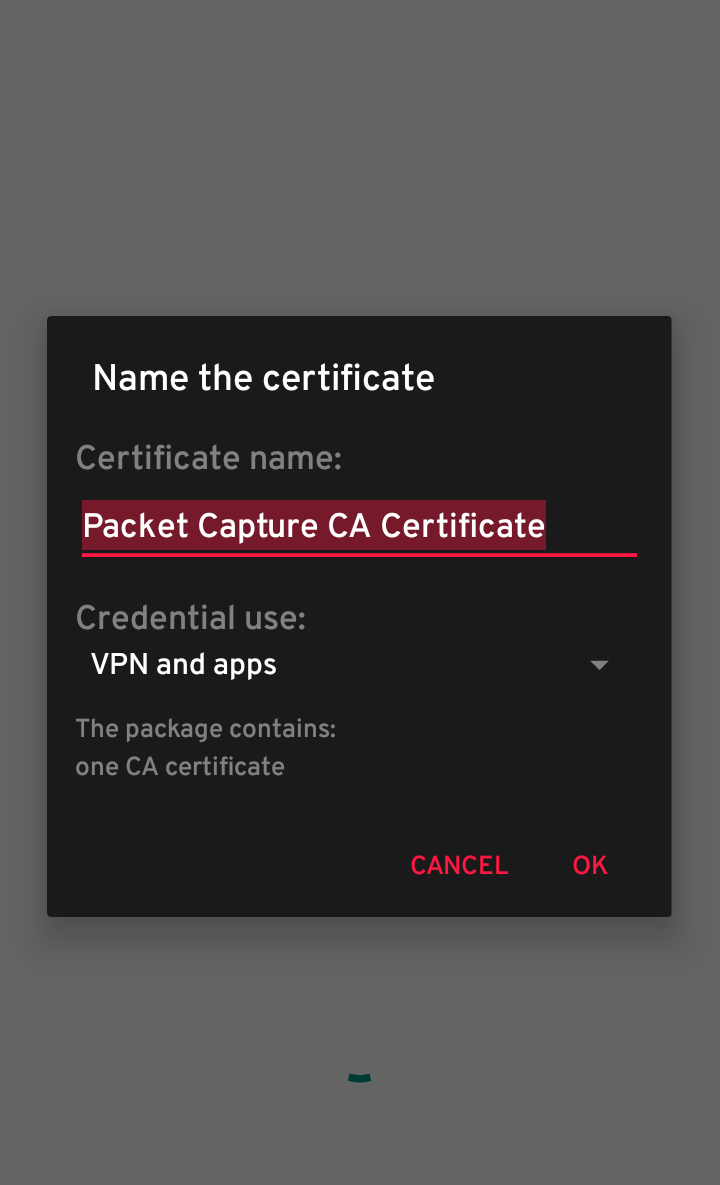

- Ao abrir, permita as solicitações iniciais. O app pode pedir para instalar um certificado SSL; recomendo ativá-lo para obter conteúdo HTTPS mais legível.

- Se o Android solicitar um PIN ou padrão de bloqueio para instalar o certificado, configure-o agora (ou insira o que já usa). A instalação do certificado requer bloqueio de tela ativo para segurança.

- Para começar a captura, toque no botão de iniciar (seta verde no canto superior direito no app).

- O app solicitará criação de uma conexão VPN local. Concorde (Toque em OK). Essa VPN serve apenas para roteamento do tráfego local ao Packet Capture, não para enviar dados a terceiros.

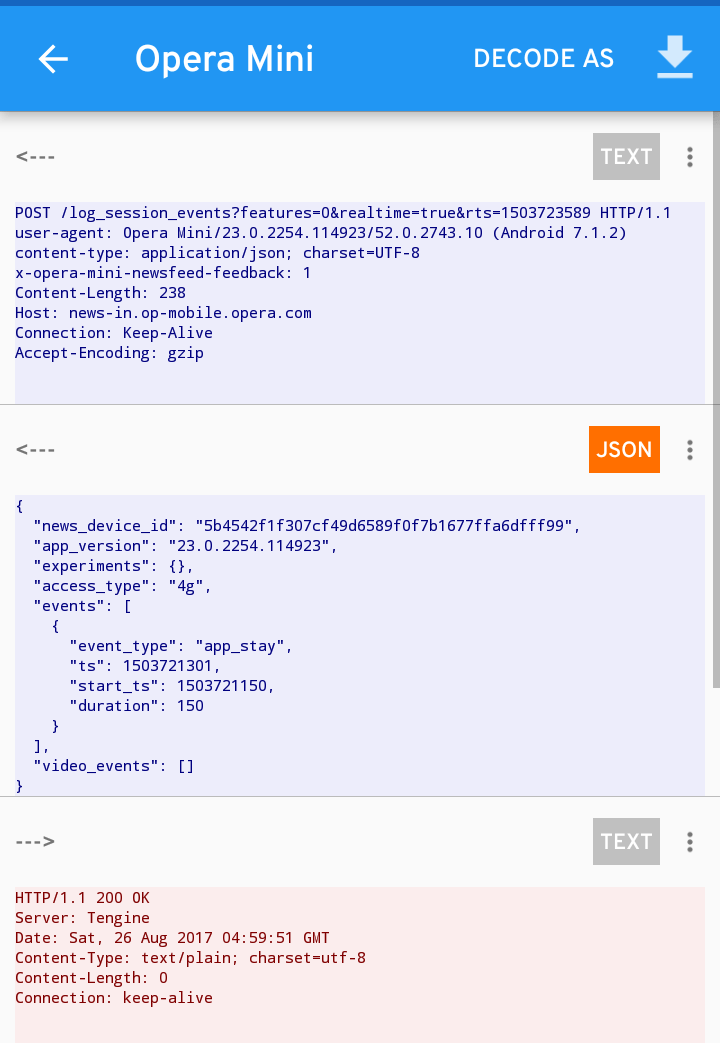

- Volte ao app e você verá uma lista de apps que geraram tráfego. Toque em um app para ver requisições, domínios acessados, cabeçalhos e (quando disponível) payloads.

- Para parar, volte ao Packet Capture e toque em parar; encerre a VPN local.

- Se desinstalar o app e continuar vendo o aviso de PIN/pattern relacionado a credenciais, remova certificados em: Configurações do Android → Segurança → Certificados/Credenciais → Limpar credenciais.

O que observar nas capturas

- Endereços (domínios) de destino e caminhos de URL.

- Métodos HTTP (GET, POST, PUT, DELETE).

- Cabeçalhos relevantes (Authorization, Cookie, Content-Type).

- Respostas do servidor (códigos 2xx/4xx/5xx) e corpos de resposta.

Captura de HTTPS e certificados SSL

Ao instalar o certificado local, o Packet Capture age como um proxy man-in-the-middle confiável pelo sistema. Isso permite que o app decodifique tráfego HTTPS para exibir o conteúdo. Porém:

- Apps com certificate pinning não aceitarão o certificado local e continuarão a negar conexões seguras.

- Em alguns casos, o tráfego pode permanecer cifrado no nível de aplicação (criptografia aplicada pelo app ao payload antes do transporte).

Se a captura não mostra conteúdo HTTPS legível, pode ser por certificate pinning ou criptografia adicional pelo app.

Imagens passo a passo

Alternativas e abordagens adicionais

Se Packet Capture não atender ao seu caso, considere outras técnicas:

- Emulação no PC: use um emulador Android no PC e direcione tráfego via mitmproxy ou Burp Suite. Bom para debugging local e repetível.

- USB tethering + Wireshark: faça tethering do Android ao PC e capture no PC com Wireshark. Requer configuração de roteamento e possivelmente proxy HTTPS.

- Apps alternativos no Android: tPacketCapture, HTTP Toolkit (quando disponível) ou NetCapture. Verifique reputação e permissões antes de instalar.

- Captura remota no servidor: se você controla o backend, registre e inspecione as requisições no servidor (útil para auditoria sem interceptação local).

Prós e contras de cada abordagem

- Packet Capture (no dispositivo): simples, sem root, ideal para testes rápidos.

- Emulador + mitmproxy: flexível, integra-se a ferramentas de debugging; exige setup.

- Wireshark via tethering: potente para análise de baixo nível, mais complexo.

Modelo mental e heurísticas para decidir a abordagem

- Objetivo é apenas ver domínios e códigos de resposta → Packet Capture é suficiente.

- Precisa manipular requests e repetir fluxos para testes automatizados → emulador + proxy (mitmproxy/Burp).

- Necessita análise de pacotes de baixo nível (TCP/UDP) → Wireshark no PC.

Diagrama de decisão (Mermaid)

flowchart TD

A[Preciso capturar tráfego?] --> B{Qual detalhe preciso?}

B --> |Domínios/URLs| C[Packet Capture no Android]

B --> |Repetir/manipular| D[Emulador + mitmproxy/Burp]

B --> |Análise TCP/UDP| E[Wireshark via tethering no PC]

C --> F{HTTPS legível?}

F --> |Sim| G[Analisar payloads]

F --> |Não| H[Verificar certificate pinning]

H --> I[Usar emulador ou logs do servidor]Checklists por função

Checklist — Usuário final

- Baixar app de fonte oficial (Play Store).

- Ler permissões do app antes de instalar.

- Habilitar certificado SSL somente se confiar no app.

- Não inserir senhas em canais inseguros durante a captura.

Checklist — Desenvolvedor / Testador

- Ativar captura em ambiente de teste primeiro.

- Verificar cabeçalhos Authorization e uso de tokens.

- Reproduzir fluxos e salvar logs para análise.

- Testar com certificate pinning habilitado/desabilitado conforme cenário.

Checklist — Analista de segurança

- Confirmar que dados sensíveis não transitam em texto puro.

- Verificar endpoints de terceiros e políticas de privacidade.

- Reportar exposições à equipe de desenvolvimento com evidências.

Procedimento operacional (Playbook) para analisar um app

- Preparação: backup do dispositivo e ativação de bloqueio de tela.

- Instalar Packet Capture da Play Store.

- Instalar certificado SSL pelo app quando solicitado.

- Iniciar captura e executar o fluxo do app a ser testado (login, upload, etc.).

- Parar captura e exportar logs se necessário.

- Analisar requisições: métodos, caminhos, parâmetros, cabeçalhos e respostas.

- Se detectar vazamento, documentar e encaminhar para remediação.

- Limpar credenciais do dispositivo: Configurações → Segurança → Limpar credenciais.

- Desinstalar Packet Capture se não for mais necessário.

Rollback / Desinstalação rápida

- Antes de desinstalar, pare a captura e feche a VPN local.

- Vá em Configurações → Segurança → Remover certificados/credenciais.

- Reinicie o dispositivo se notar comportamento estranho.

Problemas comuns e soluções

- O app não mostra conteúdo HTTPS legível: verifique se o app usa certificate pinning; tente emulador ou logs do servidor.

- Packet Capture não inicia VPN: verifique permissão do app e se há outra VPN concorrente ativa.

- Após desinstalar, ainda há aviso de credenciais: remova certificados nas configurações do Android.

- Tráfego essencial está ausente: execute novamente o fluxo do app enquanto a captura estiver ativa.

Privacidade e considerações legais

- Sempre informe e obtenha consentimento de usuários testados. Interceptar tráfego alheio sem permissão pode violar leis locais.

- Em ambientes corporativos, siga políticas internas de segurança e GDPR quando dados pessoais de residentes da UE estiverem envolvidos.

- Mantenha logs sensíveis criptografados e limite a circulação de capturas.

Resumo

Capturar dados de rede no Android é uma habilidade útil para testar segurança e depurar apps. Packet Capture oferece uma solução sem root; instale o certificado SSL com cautela, use a VPN local temporária e limpe credenciais ao final. Se encontrar bloqueios (certificate pinning ou criptografia de payload), migre para emulador com proxy ou análise no servidor.

Se precisar de ajuda com um fluxo específico, descreva o app e o comportamento e envio sugestões detalhadas para reproduzir o problema.

Mais como isto

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android