Auditoria de segurança com Lynis

Introdução

Para a maioria dos usos domésticos, você não precisa preocupar-se demais com a segurança do seu computador Linux — ele já é razoavelmente seguro por padrão. Porém, se o sistema atua como servidor (SSH, web, base de dados) ou você é administrador de sistemas numa empresa, é necessário elevar as práticas de segurança.

Lynis é uma ferramenta de auditoria que testa e reúne informações de segurança em sistemas baseados em Unix. É fácil de usar e pode gerar um relatório em poucos minutos — útil para auditores, administradores, analistas de rede e quem mantém servidores.

Instalação

No Ubuntu você pode instalar Lynis pela Central de Aplicativos ou pela linha de comando:

sudo apt-get install lynisPara outras distribuições, consulte a página oficial do Lynis, que contém links para pacotes Debian, RPM e instruções para diferentes distros.

Uso básico

No terminal, execute a auditoria com:

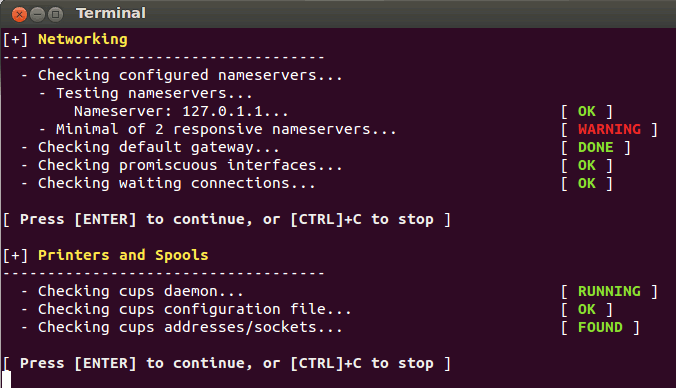

sudo lynis -cEsse comando inicia a verificação e imprime o progresso no terminal. Após a execução, Lynis grava o relatório em /var/log/lynis.log.

O que o Lynis verifica

O escopo das checagens inclui, entre outros:

- Ferramentas do sistema

- Carregadores de boot e serviços de inicialização

- Kernel: níveis, módulos carregados, configurações

- Memória e processos: processos zumbi, I/O em espera

- Usuários, grupos e autenticação: sudoers, PAM, tempo de vida de senha

- Sistemas de arquivos: pontos de montagem, /tmp, root

- Armazenamento: suporte a USB, FireWire

- Serviços de rede: DNS, BIND, NFS

- Portas e pacotes: pacotes vulneráveis, repositórios de segurança

- Firewalls: iptables, pf

- Servidores web: Apache, nginx

- SSH: configuração e boas práticas

- Bases de dados: presença de senha root MySQL, LDAP

- PHP: opções inseguras do php.ini

- Tarefas agendadas: cron, at

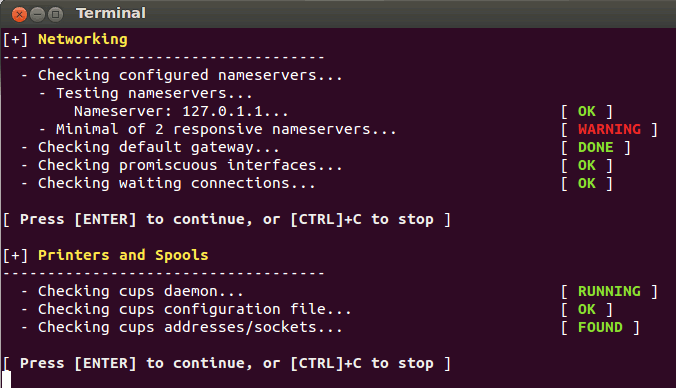

- Tempo e sincronização: daemon NTP

- Criptografia: validade de certificados SSL

- Frameworks de segurança: AppArmor, SELinux

- Integridade de arquivos e scanners de malware

- Diretórios pessoais: arquivos de histórico de shell

Crédito da imagem: Up, Tight

Visualizando o relatório

Abra o log gerado pelo Lynis:

sudo nano /var/log/lynis.logDentro do arquivo, você verá a lista completa de testes executados. Para localizar rapidamente os itens que precisam de atenção, pesquise por “Warning” ou “Suggestion” (atalho Ctrl + W no nano).

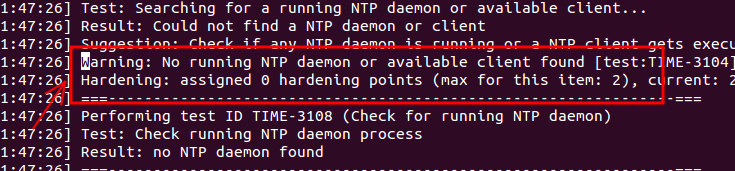

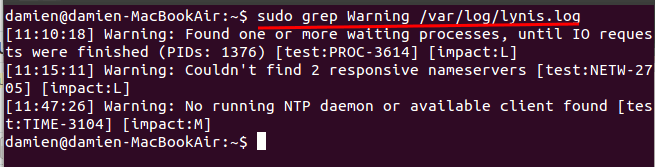

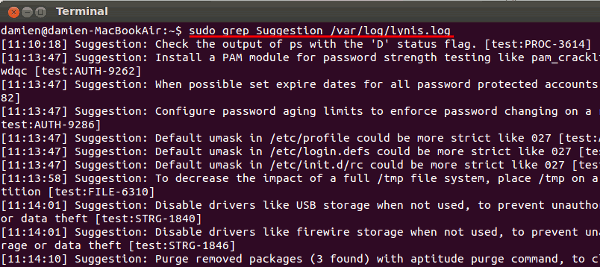

Filtrando avisos e sugestões

Liste apenas os avisos:

sudo grep Warning /var/log/lynis.logOu liste as sugestões:

sudo grep Suggestion /var/log/lynis.log

Interpretando e priorizando achados

Avisos (Warnings) normalmente indicam problemas que requerem ação prioritária. Sugestões (Suggestions) são recomendações para fortalecimento. Use este princípio simples para priorizar:

- Alta prioridade: avisos que afetam autenticação, privilégios, exposição de serviços e pacotes críticos desatualizados.

- Média prioridade: configurações de serviços (web, SSH) que podem ser endurecidas sem impacto operacional imediato.

- Baixa prioridade: recomendações de hardening adicionais e limpeza de arquivos temporários.

Importante: antes de aplicar mudanças em servidores de produção, teste em ambiente de staging e documente as alterações.

Mini-metodologia para uma auditoria rápida

- Executar uma auditoria completa: sudo lynis -c

- Extrair avisos e sugestões: sudo grep Warning/Suggestion /var/log/lynis.log

- Mapear cada item para serviço/host e impacto

- Priorizar com base em confidencialidade/disp./integridade

- Aplicar correções em staging e validar

- Registrar ações e reexecutar Lynis

Checklist por papel

Administrador de sistemas:

- Verificar avisos de autenticação e contas com sudo

- Corrigir pacotes vulneráveis e habilitar repositórios de segurança

- Revisar regras de firewall e serviços escutando em portas públicas

Auditor de segurança:

- Validar resultados de Lynis contra políticas internas

- Mapear riscos e propor mitigação

- Exigir evidência de testes em staging antes de mudanças em produção

DevOps/Engenharia:

- Integrar execução de Lynis em pipelines de CI para imagens de servidor

- Automatizar correções triviais via scripts de configuração

- Garantir rollback seguro em caso de falha

Cheat sheet de comandos úteis

# Instalação no Debian/Ubuntu

sudo apt-get install lynis

# Auditoria interativa

sudo lynis -c

# Abrir o log

sudo nano /var/log/lynis.log

# Filtrar avisos

sudo grep Warning /var/log/lynis.log

# Filtrar sugestões

sudo grep Suggestion /var/log/lynis.log

# Executar auditoria sem interação e salvar saída

sudo lynis audit system | tee lynis-output.txtQuando Lynis não é suficiente

Lynis é excelente para detecção de configurações inseguras e recomendações de hardening, mas não substitui ferramentas de varredura de vulnerabilidades profundas (scanners de rede e aplicação), IDS/IPS ou testes de penetração. Use Lynis como parte de um programa de segurança mais amplo.

Alternativas e complementos

- OpenVAS / Greenbone: scanner de vulnerabilidades de rede e serviços.

- Tiger: ferramenta de auditoria de host tradicional.

- OSSEC/Wazuh: detecção de intrusão HIDS e monitoramento de integridade.

- Ferramentas de gestão de patches e configuração (Ansible, Puppet) para automatizar correções.

Fluxo de decisão

flowchart TD

A[Iniciar auditoria com Lynis] --> B{Encontrou avisos críticos?}

B -- Sim --> C[Testar correção em staging]

C --> D[Aplicar em produção com janela de manutenção]

B -- Não --> E{Apenas sugestões?}

E -- Sim --> F[Planejar hardening em sprint]

E -- Não --> G[Agendar nova auditoria periódica]

D --> H[Reexecutar Lynis e validar]

F --> H

G --> HCritérios de aceitação para encerrar uma auditoria

- Todos os avisos classificados como alta prioridade foram mitigados ou documentados com justificativa técnica.

- Mudanças em produção testadas em ambiente de staging.

- Registro das ações incluindo diffs de configuração e backups.

- Reexecução do Lynis mostra redução nas categorias priorizadas.

Riscos comuns e mitigações

Risco: alteração de configuração que quebra serviço. Mitigação: testes em staging, backups e plano de rollback.

Risco: ignorar avisos de baixo impacto que acumulam fragilidade. Mitigação: incorporar hardening na rotina e sprints de manutenção.

Resumo

Lynis é uma ferramenta leve e prática para auditar a segurança de hosts Linux/Unix. Ele aponta avisos e sugestões que ajudam a priorizar correções. Combine Lynis com scanners de vulnerabilidade, práticas de CI/CD e processos de mudança para manter servidores seguros.

Nota: execute auditorias regularmente e trate Lynis como um componente de um programa de segurança mais amplo.

Crédito da imagem: Up, Tight

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android