Configurar WiKID com OpenVPN Access Server

Visão geral

Este documento assume que o servidor WiKID já está instalado e funcional. Mostra apenas os passos para adicionar o OpenVPN Access Server como um cliente de rede RADIUS no WiKID e as instruções básicas para o cliente obter o arquivo de configuração e autenticar-se com um token de dois fatores.

Importante: para documentação completa de instalação do WiKID, consulte http://www.wikidsystems.com/support/wikid-support-center

Configurar o servidor WiKID

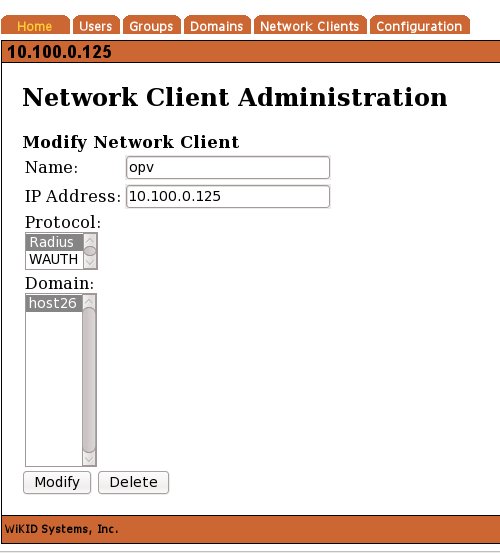

- No WiKIDAdmin, abra a aba “Network Client” e clique em “Add New network client”. Isto cria um novo cliente de rede para o OpenVPN AS.

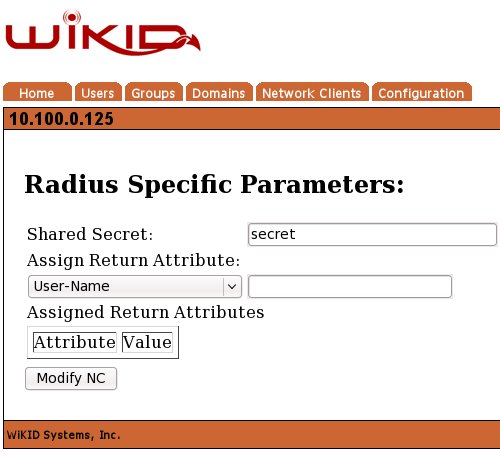

- Clique em “Modify” no cliente recém-criado e insira o segredo compartilhado (shared secret) na página seguinte.

- Reinicie o serviço do WiKID para carregar a nova configuração RADIUS:

# wikidctl restartImportante: sem reiniciar o serviço o OpenVPN AS não verá a nova configuração RADIUS.

Configurar o cliente (usuário final)

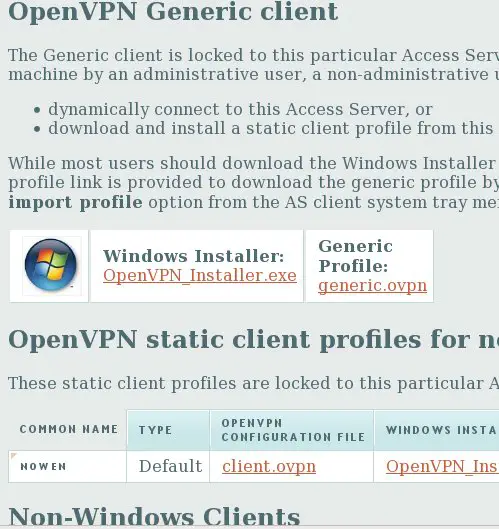

O OpenVPN Access Server pode gerar automaticamente o cliente e o arquivo de configuração. O fluxo típico para o usuário é:

- Fazer login na interface web do OpenVPN AS.

- Baixar o instalador do cliente (Windows) e o arquivo de configuração (.ovpn) associado.

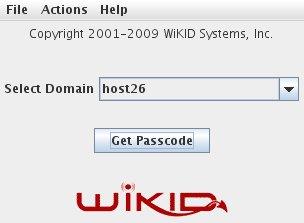

Antes de conectar, o usuário precisa gerar um código OTP (one-time passcode) com o token WiKID.

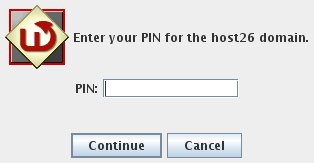

- Abra o aplicativo WiKID Token e solicite o one-time passcode ao servidor WiKID.

- Insira o seu PIN pessoal no token.

O PIN será encriptado e enviado ao servidor WiKID. Se a conta estiver ativa, a encriptação for válida e o PIN estiver correto, um one-time passcode será gerado e retornado ao token.

- Use o one-time passcode para efetuar login na interface web do OpenVPN AS como usuário.

- Após o login, o usuário verá a página de clientes e poderá baixar o arquivo de configuração.

Para clientes Linux, instale o openvpn via yum, apt-get ou outro gerenciador do sistema. Em seguida execute a conexão especificando o arquivo de configuração do cliente:

# openvpn --config client.ovpnDepois de conectado, você deverá receber um endereço IP da VPN (por exemplo, 10.0.x.x).

Verificações rápidas (checagens pós-configuração)

- O cliente de rede no WiKID mostra o segredo compartilhado correto.

- O serviço WiKID foi reiniciado após a alteração.

- O OpenVPN AS aponta para o servidor RADIUS correto (endereço e porta).

- O usuário consegue gerar OTP no token e usar o código no login.

- Logs do WiKID e do OpenVPN AS não mostram erros de autenticação.

Quando isso pode falhar (contraexemplos)

- Segredo compartilhado incorreto ou com caracteres escapados inadequadamente. Isso causa falhas RADIUS.

- Relógio do servidor ou cliente fora de sincronia em sistemas que usam OTP dependente de tempo.

- Conta do usuário desativada no WiKID, resultando na rejeição dos códigos.

- Regras de firewall bloqueando portas RADIUS (UDP 1812/1813 ou a porta configurada).

Abordagens alternativas

- Usar outro provedor RADIUS compatível se você já possuir infraestrutura de identidade integrada.

- Implementar certificados de cliente mTLS além da autenticação RADIUS para dupla camada de segurança.

- Adotar SAML/SSO se o OpenVPN AS for configurado para federar autenticação com provedores externos.

Checklist por função

Administrador de sistema:

- Adicionar OpenVPN AS como cliente de rede no WiKID.

- Inserir segredo compartilhado e salvar.

- Reiniciar serviço WiKID (wikidctl restart).

- Configurar OpenVPN para usar o servidor RADIUS correto.

- Testar conexão com credenciais de teste.

Equipe de suporte/Helpdesk:

- Confirmar que o usuário tem token atribuído.

- Auxiliar na instalação do cliente OpenVPN.

- Verificar logs e coletar timestamps para análise.

Usuário final:

- Gerar OTP no token WiKID.

- Inserir PIN quando solicitado.

- Fazer login no portal OpenVPN e baixar o cliente/config.

Segurança e boas práticas

- Use segredos compartilhados fortes entre WiKID e OpenVPN AS. Não reutilize segredos em ambientes diferentes.

- Aplique políticas de PINs (comprimento mínimo e bloqueio após tentativas). Defina um tempo de expiração para códigos OTP, quando possível.

- Habilite logs centralizados para análise de eventos de autenticação e tentativas suspeitas.

- Restrinja o acesso à porta RADIUS via firewall apenas aos endpoints necessários.

Nota: não armazene PINs em texto claro; o fluxo do token deve encriptar o PIN antes do envio.

Privacidade e conformidade

- Limite a retenção de logs de autenticação ao necessário para auditoria e investigação.

- Avalie requisitos de conformidade locais (por exemplo, GDPR) em relação ao armazenamento de identificadores de usuário e registros de autenticação.

- Documente o propósito do processamento dos dados de autenticação e mantenha políticas de acesso restritas.

Mini-metodologia de implementação (passos práticos)

- Planejamento: identifique servidores OpenVPN AS que usarão WiKID e confirme portas/ips.

- Configuração WiKID: adicionar cliente de rede e definir shared secret.

- Reinício: reiniciar WiKID para aplicar alterações.

- Configurar OpenVPN AS: apontar para o RADIUS do WiKID.

- Teste: usuário de teste gera OTP e conecta via cliente.

- Operação: documentar procedimento de suporte e métricas de sucesso.

Glossário (1 linha cada)

- WiKID: sistema de autenticação de dois fatores baseado em RADIUS e tokens.

- RADIUS: protocolo de autenticação e autorização usado entre clientes e servidores de rede.

- OTP (one-time passcode): código de uso único gerado por token para autenticação.

- OpenVPN AS: versão Access Server do OpenVPN, fornece portal web e gestão de clientes.

Perguntas frequentes

Como reinicio o servidor WiKID?

Execute wikidctl restart no servidor WiKID com privilégios de administrador. Isso recarrega a configuração RADIUS.

O que faço se o OTP não for aceito?

Verifique se o PIN foi digitado corretamente, se o token está associado à conta, se o servidor WiKID está acessível e se o segredo compartilhado está correto.

Resumo

- Adicione o OpenVPN AS como cliente no WiKID, insira o segredo compartilhado e reinicie o WiKID.

- Usuários geram OTP com o token WiKID e usam o código no login do OpenVPN AS.

- Faça verificações de segurança, registre eventos e mantenha políticas de retenção de logs.

Importante: a autenticação de dois fatores é uma camada crítica na defesa contra comprometimento de credenciais. Implementá-la reduz significativamente o risco ligado a senhas fracas ou vazadas.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android