Como adicionar autenticação de dois fatores ao OpenVPN AS com o WiKID Strong Authentication Server

Pré-requisitos

- Um servidor com OpenVPN Access Server (ex.: CentOS).

- WiKID Strong Authentication Server instalado e com o serviço RADIUS ativo.

- Acesso root ou privilégios equivalentes no servidor OpenVPN.

- Porta administrativa e regras de firewall liberadas entre os servidores.

Instalação rápida

No exemplo original foi usado o RPM do OpenVPN Access Server para CentOS. Preserve o nome do arquivo se for o mesmo:

# rpm -ivh openvpn-as-1.3.4-CentOS5.i386.rpmApós a instalação, execute o assistente de configuração inicial:

/usr/local/openvpn_as/bin/ovpn-initO assistente solicitará opções básicas (interface, IP, etc.). Se não tiver requisitos específicos, escolha as opções padrão pressionando Enter.

Configurando o servidor pela interface administrativa

Acesse a interface web administrativa no IP/porta que escolheu durante o assistente. Faça login com root ou com as credenciais definidas.

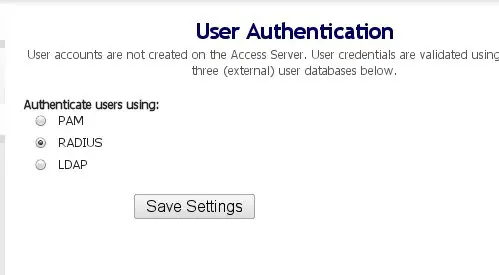

Depois de logado, vá em Authentication → General e escolha RADIUS como método de autenticação.

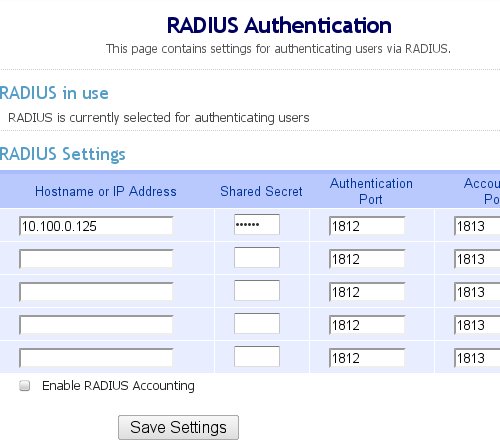

Em seguida clique no link RADIUS para inserir os detalhes do servidor. No exemplo, o WiKID está no mesmo servidor do OpenVPN, portanto usamos o mesmo endereço IP do servidor. Atenção: não use 127.0.0.1 se o listener RADIUS do WiKID estiver ligado a um IP específico.

Depois de salvar, o OpenVPN Access Server delegará a autenticação RADIUS ao WiKID. A partir daí, os logins de usuários podem exigir segundo fator configurado no WiKID.

Importante: verifique regras de firewall (porta RADIUS 1812/1813 por padrão) e certifique-se de que a ordem de autenticação no painel não permita bypass.

Passo a passo de verificação (mini-checklist)

- Confirmar serviço RADIUS do WiKID ativo.

- Testar conectividade (ping/telnet) do servidor OpenVPN até a porta RADIUS do WiKID.

- Configurar método RADIUS na UI do OpenVPN e salvar.

- Criar um usuário de teste no WiKID com segundo fator ativo.

- Tentar autenticar com um cliente OpenVPN para confirmar que o segundo fator é solicitado.

- Rever logs (/var/log/openvpnas.log e logs do WiKID) em caso de falha.

Alternativas e quando usar cada uma

- TOTP (Google Authenticator/FreeOTP): bom para ambientes leves e clientes móveis; não precisa de servidor RADIUS dedicado.

- Duo Security ou soluções comerciais: oferecem integração turnkey, suporte e opções de fallback (SMS/telef./push).

- LDAP + TOTP: quando já existir um diretório central (Active Directory/LDAP) e quiser unir identidade com 2FA.

Escolha RADIUS com WiKID quando já houver infraestrutura WiKID ou quando precisar de um servidor de segundo fator centralizado para múltiplos serviços.

Quando pode falhar — problemas comuns e correções rápidas

- Erro de autenticação RADIUS: verifique secret compartilhado, IP permitido no WiKID e portas.

- Timeout na conexão: confirme regras de firewall e latência entre servidores.

- Usuário não recebe prompt de segundo fator: confirme que o usuário tem 2FA habilitado no WiKID e que a política do OpenVPN exige RADIUS.

Papel do administrador — checklist por função

- Administrador de VPN:

- Instalar e manter OpenVPN AS.

- Testar integração RADIUS e revisar logs.

- Administrador do WiKID:

- Garantir alta disponibilidade do RADIUS.

- Gerenciar contas de segundo fator e rotinas de recuperação.

- Operações de rede:

- Manter regras de firewall e monitorar latência entre servidores.

Mini-methodologia de rollout (recomendado)

- Provar conceito: configurar em ambiente de teste com alguns usuários.

- Validar processos de recuperação (reset de 2FA) e documentação de suporte.

- Migrar para produção por etapas (grupos de usuários) e manter janela de rollback.

- Monitorar logs e métricas nas primeiras 72 horas.

Trechos e comandos úteis (cheat sheet)

- Instalar RPM:

# rpm -ivh openvpn-as-1.3.4-CentOS5.i386.rpm- Executar assistente:

/usr/local/openvpn_as/bin/ovpn-init- Logs principais (Linux):

/var/log/openvpnas.log

/var/log/messages # dependendo da distroNotas de compatibilidade e migração

- Verifique a compatibilidade entre a versão do OpenVPN AS e do WiKID antes de atualizar em produção.

- Se migrar de uma solução TOTP local para WiKID RADIUS centralizado, planeje a sincronização de usuários e a comunicação com os usuários finais.

Resumo

Configurar RADIUS no OpenVPN Access Server para delegar autenticação ao WiKID é direto: instale o pacote, execute o assistente inicial e aponte a autenticação RADIUS para o IP do WiKID na UI administrativa. Teste em ambiente controlado e siga as checklists de rollout para reduzir riscos.

Principais links e próximas etapas:

- Teste um usuário antes de aplicar a todos.

- Registre procedimentos de recuperação de 2FA.

- Monitore logs e disponibilidade do RADIUS.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android