Como remover e proteger seu Android da campanha de fraude SlopAds

O que é a campanha de fraude SlopAds

SlopAds é uma campanha de fraude publicitária em grande escala descoberta pela equipe de inteligência e pesquisa Satori da HUMAN. A operação usou centenas de apps — utilitários, ferramentas de IA e alguns jogos — publicados na Google Play Store. Até o momento em que o relatório foi divulgado, 224 apps foram removidos da loja. Esses apps acumularam mais de 38 milhões de instalações e geraram mais de 2,3 bilhões de requisições de lances de anúncios por dia.

Resumo técnico rápido: a campanha esconde código malicioso dentro de imagens baixadas de servidores de comando e controle (C2). O código é reconstruído em um módulo malicioso que cria webviews ocultos e automatiza cliques ou impressões de anúncios para inflar métricas.

Importante: não há indicação de que SlopAds roube senhas ou dados de pagamento diretamente, mas o uso indevido de recursos do dispositivo (bateria, dados, permissões) e a exposição a conteúdo potencialmente indesejado são reais.

Como o esquema funcionava — táticas-chave

Instalação indireta: os apps detectavam se a instalação veio diretamente da Play Store ou de um clique em um anúncio. Quando a origem era um anúncio, o app ativava rotinas maliciosas. Isso ajudou a evitar que revisores e pesquisadores que baixassem o app diretamente encontrassem a atividade fraudulenta.

Código escondido em imagens: após confirmação da origem, o app contatava um servidor C2 e baixava imagens que continham payloads cifrados. Arquivos de imagem são menos suspeitos e atravessam controles automatizados com mais facilidade.

Recompilação em tempo de execução: o payload era decriptado e montado em um módulo malicioso (relatado como FatModule). Esse módulo colhia informações do dispositivo e do navegador e criava webviews invisíveis.

Webviews e automação: as webviews carregavam páginas HTML5 repletas de anúncios. Havia também código para automatizar toques em anúncios em intervalos controlados, gerando impressões e cliques falsos.

Essas técnicas permitiram que o esquema gerasse bilhões de impressões por dia sem detecção imediata por parte do usuário ou do Google.

Sinais de que seu telefone pode estar infectado

Você pode não ver anúncios na tela, mas há indícios observáveis:

- Consumo de bateria anômalo. Um app que roda webviews e automações em segundo plano costuma aumentar o consumo de energia.

- Uso de dados excessivo. A descarga de imagens e o carregamento contínuo de páginas aumentam o tráfego de rede.

- Comportamento inesperado: pop-ups, prompts para instalar apps desconhecidos ou páginas abrindo sozinhas.

- Instalações que vieram de anúncios. Se você lembra de ter instalado um app depois de clicar num anúncio, desconfie.

Como verificar se seu aparelho foi afetado

- Verifique a lista oficial de apps removidos

- A HUMAN publicou uma lista de apps removidos. Abra essa lista e confira se algum app nela consta no seu aparelho. Mesmo que a lista não cubra todos os apps maliciosos, é o primeiro passo rápido.

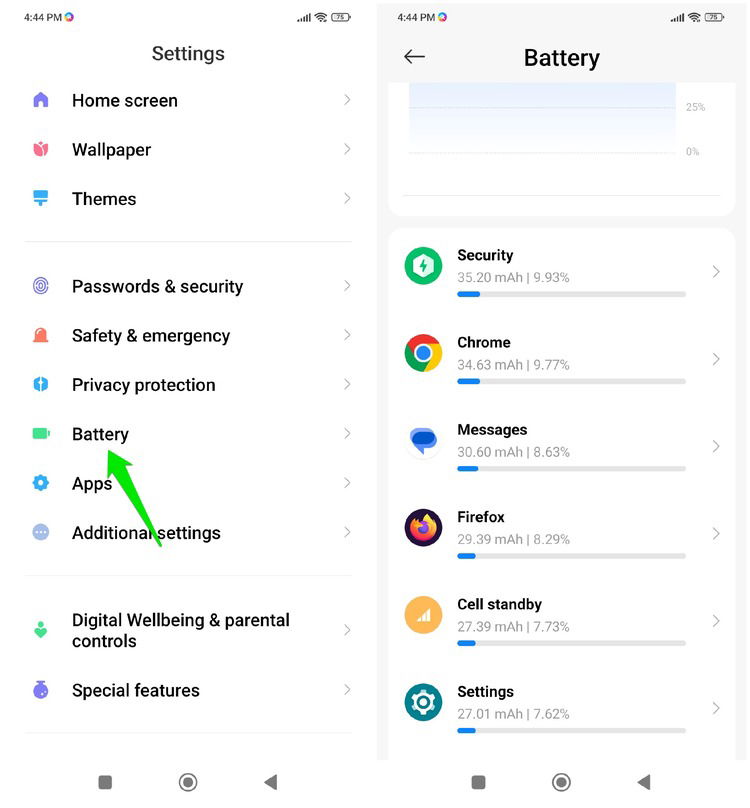

- Observe o consumo de bateria

- Vá em Configurações → Bateria (ou em seu Android equivalente) e verifique quais apps consomem mais energia. Se um app consome muita bateria sem atividade em primeiro plano, investigue.

- Procure uso de dados em segundo plano

- Em Configurações → Conexão e compartilhamento → Uso de dados, veja quais apps usam mais dados. Tráfego contínuo em apps que não deveriam consumir muito é um sinal.

- Preste atenção a ações inesperadas

- Abra o histórico de notificações e verifique se mensagens incomuns aparecem. Observe também se sites abrem sozinhos quando a tela está bloqueada.

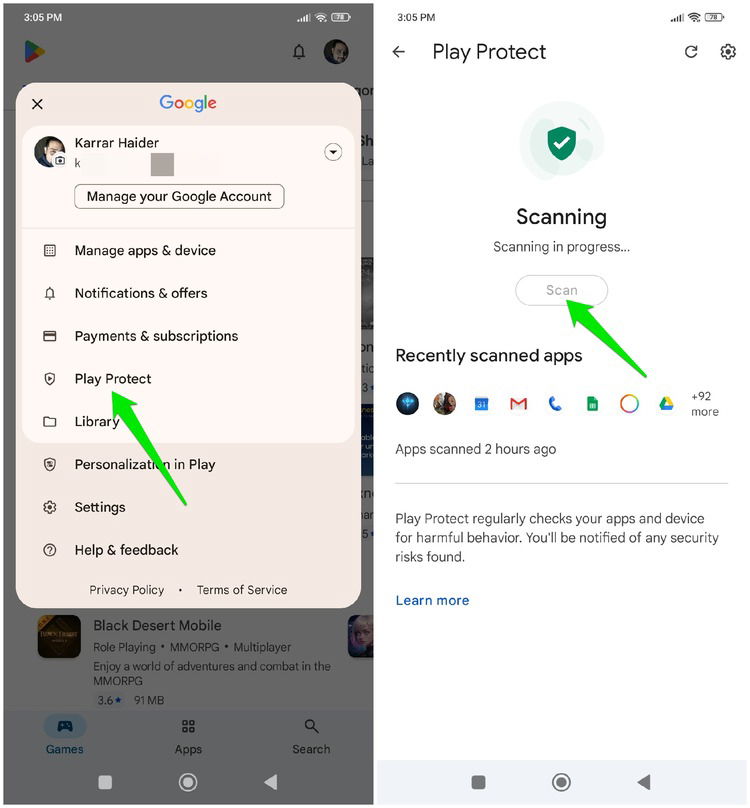

- Faça uma varredura com o Play Protect

- Abra a Play Store → Perfil → Play Protect → Verificar. O Play Protect está sendo atualizado para detectar e remover apps ligados ao SlopAds.

Limpeza: passos detalhados para remover a infecção

Siga esta ordem para maximizar a probabilidade de limpeza sem perda desnecessária de dados.

Playbook rápido (usuário):

- Isolar o dispositivo

- Desative Wi‑Fi e dados móveis. Isso impede que o app se comunique com servidores de C2 durante a limpeza.

- Executar verificação do Play Protect

- Play Store → Perfil → Play Protect → Verificar. Se o Play Protect encontrar um app malicioso, permita que ele remova o app.

- Identificar e desinstalar o app suspeito

- Em Configurações → Aplicativos, localize apps recém‑instalados ou com comportamento estranho e desinstale.

- Revogar permissões sensíveis

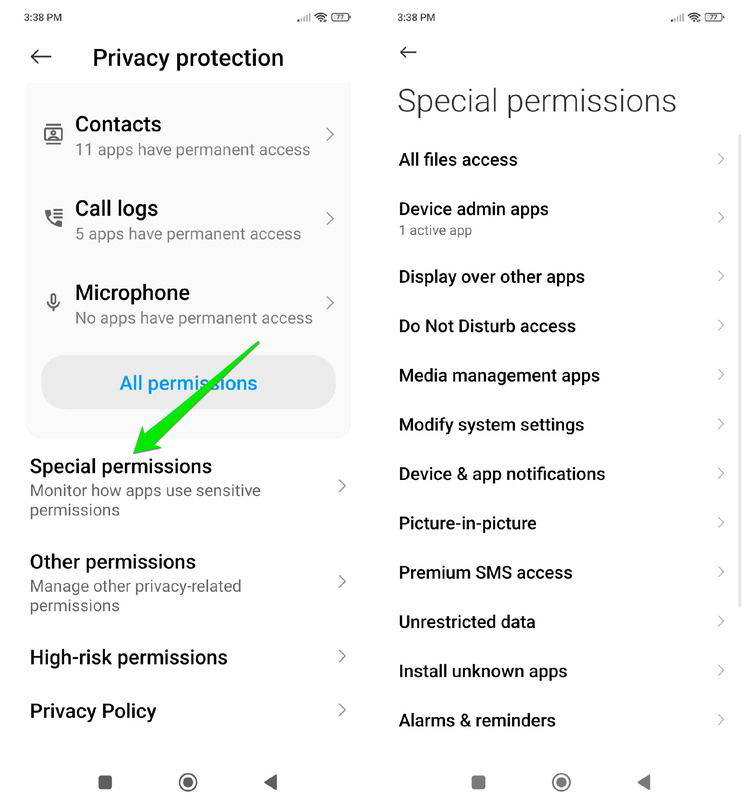

- Em Configurações → Privacidade → Permissões especiais (ou Proteção de privacidade → Permissões especiais), revogue permissões como Acesso à acessibilidade, Administração do dispositivo, e acesso a SMS/Armazenamento para apps que você não confia.

- Redefinir o ID de publicidade

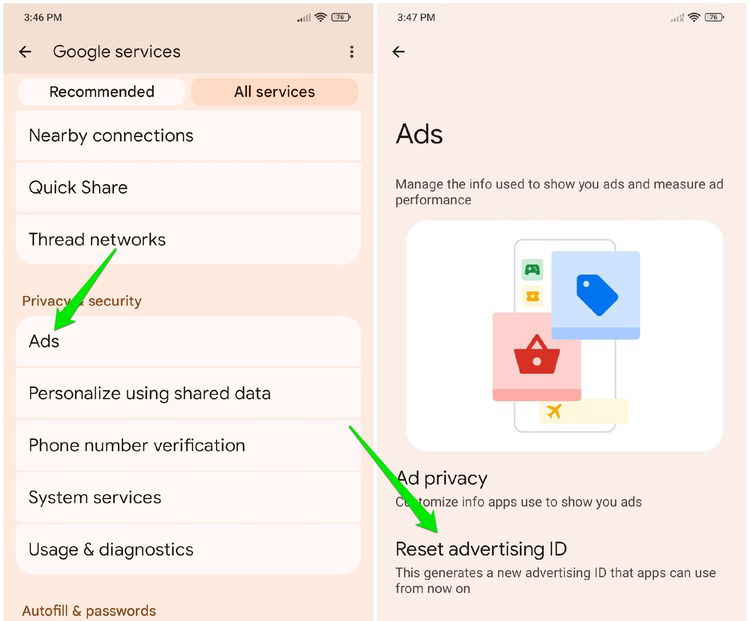

- Em Configurações → Google → Anúncios → Redefinir ID de publicidade. Isso ajuda a limpar perfis de publicidade criados por comportamento anômalo.

- Limpar cache e dados (opcional)

- Em Configurações → Aplicativos → [app suspeito] → Armazenamento, limpe cache e dados antes de desinstalar ou caso não consiga remover o app.

- Reativar conexões e monitorar

- Ligue Wi‑Fi/dados novamente e observe uso de bateria e dados nas 24–72 horas seguintes.

- Restauração de fábrica (último recurso)

- Se o app persistir, se o dispositivo apresentar comportamento instável ou se você suspeitar de backdoors, faça backup dos dados essenciais e execute uma restauração de fábrica.

Importante: a restauração de fábrica apaga dados do dispositivo. Faça backup de fotos, contatos e arquivos antes de continuar.

Procedimento recomendado para administradores de TI

- Coloque dispositivos suspeitos em quarentena na rede.

- Coleta de logs: registre uso anômalo de rede e picos de tráfego HTTP/HTTPS para os endereços C2 conhecidos.

- Revogue políticas de instalação de apps via anúncios quando possível.

- Se múltiplos dispositivos estiverem afetados, considere bloqueio de domínios/C2 no firewall.

Prevenção: como reduzir o risco de futuras infecções

- Verifique avaliações antes de instalar: filtre por Avaliações críticas e leia comentários recentes. Usuários que desinstalam por comportamento malicioso costumam alertar nos comentários.

- Compare permissões solicitadas com a função do app: um app de calculadora não precisa de microfone ou permissão de administrador de dispositivo.

- Evite instalar apps diretamente a partir de anúncios: prefira procurar o app na Play Store e revisar informações do desenvolvedor.

- Monitore uso de dados: em Configurações → Conexão e compartilhamento → Uso de dados, verifique picos suspeitos.

Recursos de segurança Android a habilitar:

- Atualizações automáticas do sistema: mantenha o Android e os apps atualizados.

- Play Protect ativado: permita que o Play Protect verifique apps regularmente.

- Restrições para instalação de fontes desconhecidas: mantenha a instalação a partir de fontes desconhecidas desativada.

Checklist rápido para usuários

- Execute Play Protect agora.

- Verifique a lista de apps removidos e compare com seus apps.

- Revogue permissões especiais para apps não confiáveis.

- Redefina o ID de publicidade.

- Analise consumo de bateria e dados nas últimas 48 horas.

- Desinstale apps instalados a partir de anúncios.

- Faça backup e considere restauração de fábrica se necessário.

Checklist para administradores de TI

- Isolar dispositivos afetados da rede.

- Coletar logs de rede e eventos de sistema.

- Bloquear domínios C2 conhecidos no firewall.

- Notificar usuários afetados e distribuir passos de limpeza.

- Aplicar políticas de instalação de apps corporativos.

Matriz de riscos e mitigação

- Risco: drenagem de bateria e aumento de custos de dados.

- Mitigação: monitorar consumo, limitar dados em segundo plano.

- Risco: geração de tráfego fraudulento e impacto na reputação de anúncios.

- Mitigação: bloquear domínios C2, notificar parceiros de publicidade.

- Risco: persistência do app após tentativas de remoção.

- Mitigação: restauração de fábrica e revisão de permissões; executar auditoria de dispositivos.

Fluxo de decisão rápido (Mermaid)

flowchart TD

A[Percebe aumento de anúncios/uso de bateria] --> B{App foi instalado após clicar em anúncio?}

B -- Sim --> C[Verificar lista de apps removidos]

B -- Não --> D[Executar Play Protect]

C --> D

D --> E{Play Protect detectou ameaça?}

E -- Sim --> F[Permitir remoção automática e reiniciar]

E -- Não --> G[Checar consumo de bateria e dados]

G --> H{App suspeito identificado?}

H -- Sim --> I[Isolar, revogar permissões, desinstalar]

H -- Não --> J[Monitorar 48–72 horas]

I --> K{Problemas persistem?}

K -- Sim --> L[Backup e restauração de fábrica]

K -- Não --> M[Fim do processo]

J --> MPequena metodologia de investigação (passos técnicos)

- Coletar evidências: tempo de instalação, origem (ad vs Play Store), logs de tráfego de rede.

- Identificar assinatura do app: nome do pacote, versão e permissões.

- Reproduzir comportamento em ambiente controlado (sandbox) se possível.

- Remediar o dispositivo e bloquear indicadores de comprometimento em infraestrutura de rede.

Quando a remoção pode falhar — limitações

- Se o app tiver privilégios de administrador do dispositivo e estiver protegido contra desinstalação, a remoção pode exigir passos adicionais ou restauração de fábrica.

- Apps que alteram configurações do sistema ou instalam componentes adicionais podem deixar artefatos. Uma restauração garante limpeza, mas exige backup.

Glossário (1 linha cada)

- C2: Servidor de comando e controle que entrega payloads e recebe dados.

- Webview: componente que carrega conteúdo web dentro de um app.

- Play Protect: serviço de proteção do Google que verifica apps no Android.

Perguntas frequentes essenciais

- Posso perder dados ao remover o app? Em geral não, mas se o app alterar arquivos do sistema ou do usuário, faça backup antes.

- O que é o ID de publicidade? É um identificador usado por anunciantes para perfilar anúncios; redefini‑lo limpa o histórico de segmentação.

- O Play Protect remove automaticamente apps detectados? Sim, quando identifica uma ameaça, ele pode sinalizar e sugerir remoção.

Importante: se você recebeu notificações oficiais da Play Store para desinstalar um app, siga-as imediatamente.

Resumo final

SlopAds mostrou como operadores maliciosos podem usar técnicas de ofuscação e entrega indireta para fraudar publicidades em larga escala. Usuários devem agir com rapidez se perceberem sinais: verificar a lista de apps removidos, executar o Play Protect, revogar permissões suspeitas, redefinir o ID de anúncios e, se necessário, restaurar o aparelho. Administradores de TI devem isolar dispositivos afetados, coletar logs e bloquear domínios C2.

Principais ações agora: executar Play Protect, identificar apps instalados via anúncio, revogar permissões e monitorar uso de bateria/dados. Se o problema persistir, faça backup e restaure o dispositivo.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android