자바스크립트 차단 가이드: ScriptSafe와 NoScript

중요: 스크립트 차단은 사이트 기능을 일시적으로 망가뜨릴 수 있습니다. 처음 방문하는 사이트에서는 차단 후 허용(임시 또는 영구)을 통해 필요한 스크립트만 풀어주십시오.

왜 자바스크립트를 차단해야 하나요?

자바스크립트는 사이트를 동적으로 만들고 애니메이션과 상호작용을 제공합니다. 그러나 다음과 같은 문제도 동반합니다.

- XSS(교차 사이트 스크립팅): 공격자가 악성 스크립트를 삽입하여 쿠키/세션을 훔치거나 권한을 획득할 수 있습니다.

- 광고·팝업·추적: 많은 광고 네트워크와 트래커가 자바스크립트를 통해 로드됩니다.

- 브라우저 지문(피어프린팅): 스크립트는 장치 및 브라우저 특징을 수집하여 사용자 추적에 사용됩니다.

정의: XSS — 웹 페이지에 악성 스크립트가 삽입되어 클라이언트에서 실행되는 공격 기법. 한 줄 요약: 스크립트가 신뢰되지 않은 데이터를 실행하면 위험.

ScriptSafe로 자바스크립트 차단하기 (Chrome 계열)

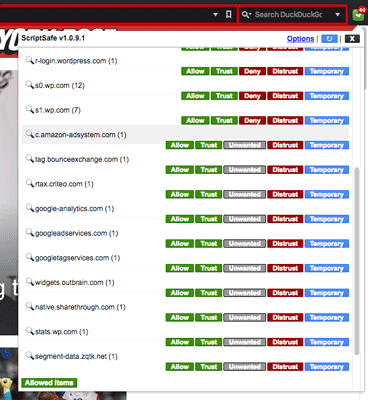

ScriptSafe는 Chrome 및 Chromium 기반 브라우저(Vivaldi 등)에서 동작합니다. 기본적으로 거의 모든 스크립트를 차단한 후, 도메인 또는 개별 URL 단위로 허용하도록 설계되어 있습니다. 처음 방문 시 사이트가 깨질 수 있지만, 필요한 스크립트를 허용하면 이후에는 배경에서 조용히 동작합니다. 설정에서 기본 허용 모드로 바꿀 수도 있습니다.

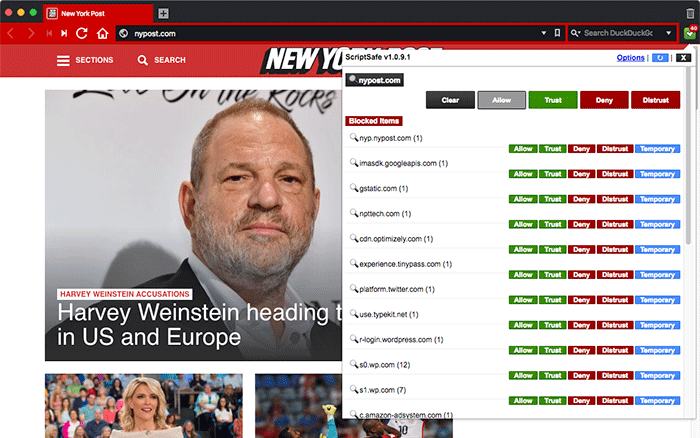

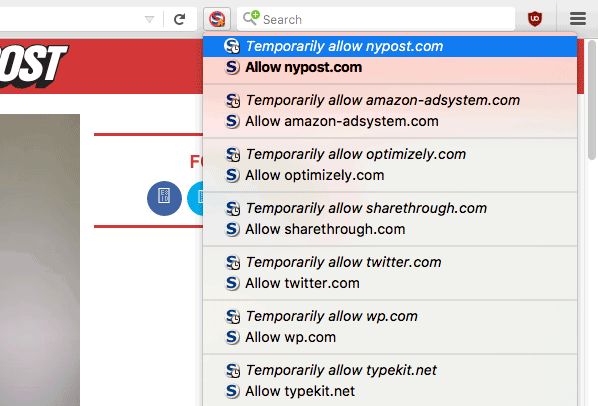

ScriptSafe 아이콘을 클릭하면 차단된 콘텐츠 목록이 나옵니다. 도메인별로 스크립트 켜기/끄기를 할 수 있는 인터페이스가 제공됩니다.

- Allow: 특정 URL의 콘텐츠 로드를 허용합니다.

- Trust: 해당 도메인의 모든 콘텐츠 로드를 영구 허용합니다 (와일드카드 도메인 허용의 차이).

- Deny / Distrust: 반대로 차단합니다.

일부 콘텐츠 제공업체는 자동으로 ‘원치 않는‘ 항목으로 표시되어 호스트 도메인을 차단하지 않고도 콘텐츠 렌더링을 막을 수 있습니다. 또한 URL을 임시 허용할 수 있어 브라우저 재시작 시 초기화됩니다.

고급 사용자를 위한 옵션도 많아 브라우저 지문 방지, XSS 차단, 클릭재킹 방지 등 추가 보안 도구를 제공합니다.

NoScript로 자바스크립트 차단하기 (Firefox)

ScriptSafe는 Chrome 계열 전용입니다. Firefox 사용자는 NoScript를 사용하세요. NoScript는 오랜 기간 업데이트되어 온 검증된 확장으로 ScriptSafe와 유사하게 동작해 기본 차단 후 명시적인 허용을 요구합니다.

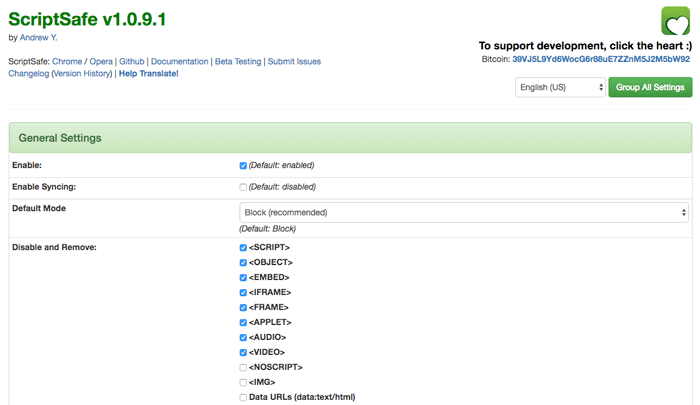

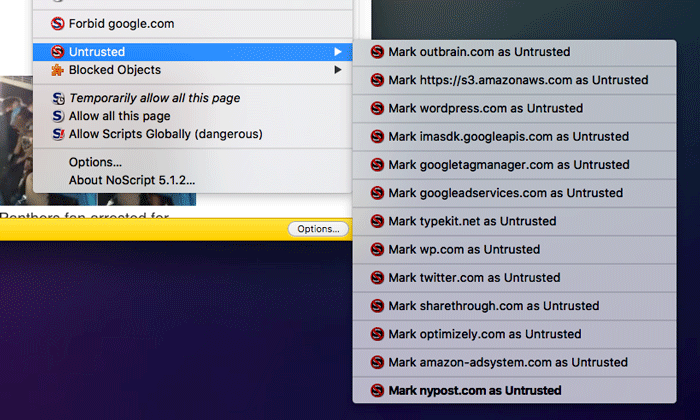

툴바의 NoScript 아이콘에 마우스를 올리거나 클릭하면 차단된 스크립트를 확인할 수 있습니다. 알림 리본의 “Options …” 버튼을 통해 상세 설정에도 접근할 수 있습니다. 예: nypost.com 같은 사이트에서 많은 스크립트가 차단되는 것을 볼 수 있습니다.

NoScript도 도메인 기반 차단을 사용합니다.

- Allow: 해당 도메인에서 오는 스크립트를 영구 허용합니다.

- Temporarily allow: 현재 세션 동안만 허용합니다.

Untrusted 옵션을 사용하면 도메인을 완전히 드롭다운 목록에서 제거할 수 있습니다. 한 번 Untrusted로 표시하면 이후에는 해당 도메인을 허용할 선택지가 나타나지 않습니다. 신중하게 사용하세요.

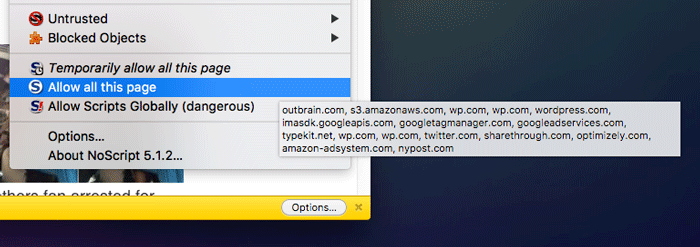

또한 페이지의 모든 스크립트를 영구 또는 임시로 허용할 수 있는 기능이 있고, “Allow scripts globally”를 클릭하면 NoScript를 완전히 비활성화할 수 있습니다.

언제 어떤 확장을 선택해야 하나요?

- Chrome/Chromium 계열 사용자: ScriptSafe 권장. 인터페이스가 직관적이며 많은 커스터마이징 옵션을 제공.

- Firefox 사용자: NoScript 권장. 역사와 안정성 측면에서 성숙함.

- 단순 광고 차단만 원하면 uBlock Origin과 조합하는 것이 효율적.

비교 표 — ScriptSafe vs NoScript

| 항목 | ScriptSafe (Chrome 계열) | NoScript (Firefox) |

|---|---|---|

| 기본 동작 | 기본적으로 대부분 차단 | 기본적으로 대부분 차단 |

| 도메인/URL 제어 | 도메인·URL 단위 허용 가능 | 도메인·세션 단위 허용 가능 |

| 고급 보안 기능 | 브라우저 지문 차단, XSS 방어 등 | 고급 보안 설정과 커뮤니티 규칙 |

| 사용자 경험 | 처음엔 번거로울 수 있음, 설정 후 안정 | 비슷하게 처음엔 번거로움, 세션 허용 편리 |

| 호환성 | Chrome 에코시스템과 통합 | Firefox 확장성과 깊은 통합 |

빠른 설정 SOP (초보자용 5분 플랜)

- 사용 중인 브라우저에 맞는 확장 설치 (Chrome → ScriptSafe, Firefox → NoScript).

- 확장 아이콘 클릭 후 기본 모드(차단)를 유지.

- 방문한 사이트가 정상 동작하지 않으면 아이콘을 클릭하고 해당 도메인을 ‘임시 허용’으로 설정.

- 사이트가 정상 동작하면 영구 허용(Trust/Allow)으로 변경.

- 정기적으로 허용 목록을 검토하여 필요 없는 도메인 삭제.

역할별 체크리스트

- 일반 사용자

- 확장 설치 및 기본 차단 유지

- 문제가 생길 때만 임시 허용 사용

- 허용 목록을 주기적으로 확인

- 파워유저

- 스크립트 세부 규칙(서브도메인, 와일드카드) 설정

- 지문 방지 및 XSS 옵션 활성화

- 사용자 스크립트 규칙 템플릿 관리

- 시스템 관리자

- 조직 정책 문서화(허용/차단 도메인 목록)

- 엔드포인트에 기본 설정 배포(가능 시 그룹 정책 사용)

- 허용 목록 검토 프로세스 수립

- 개발자

- 외부 스크립트 의존성 최소화

- CSP(Content Security Policy) 도입으로 추가 방어

- 스크립트가 로드되는 출처를 명확히 문서화

의사결정 방법(미니 방법론)

- 기능 검증: 스크립트를 차단한 뒤 어떤 기능이 깨졌는지 목록화.

- 출처 확인: 깨진 기능을 복구시키는 스크립트의 출처(도메인)를 확인.

- 신뢰 평정: 도메인의 신뢰성(공식 CDN, 퍼스트파티인지 등)을 판단.

- 최소 허용: 퍼스트파티 및 필요한 서드파티만 임시 허용 → 테스트 → 영구 허용.

- 모니터링: 허용 후 이상 행동(광고, 트래커 증가 등)이 발생하면 재검토.

리스크 매트릭스 및 완화

- 리스크: 사이트 기능 손상 — 완화: 임시 허용 후 영구 허용

- 리스크: 오용으로 인한 과도한 허용(추적 증가) — 완화: 정기 검토, 로그 확인

- 리스크: 사용자 혼란 — 완화: 간단한 내부 가이드·교육 제공

- 리스크: 기업 내부 시스템 호환성 문제 — 완화: 중앙 정책과 화이트리스트 관리

테스트 사례 및 수용 기준

- 수용 기준 1: 뉴스 웹사이트 핵심 콘텐츠(기사 본문)가 보일 것.

- 수용 기준 2: 로그인/결제 같은 핵심 사용자 흐름이 정상 동작할 것(필요 시 특정 도메인 허용).

- 테스트 케이스: 스크립트를 모두 차단한 상태에서 페이지 로드 → 필요한 스크립트만 임시 허용 → 모든 핵심 기능 점검.

보안 하드닝 및 개인정보(프라이버시) 주의사항

- 스크립트 차단은 추적을 줄이지만, 허용한 도메인을 통해 여전히 데이터가 수집될 수 있습니다.

- GDPR 관점: 조직에서 직원 브라우저에 확장을 배포할 경우 개인정보 처리 관련 내부 고지 및 최소 권한 원칙을 적용하세요.

- CSP(Content Security Policy)를 함께 적용하면 확장의 허용·차단과 별개로 서버 수준에서 추가 방어선이 됩니다.

호환성 및 마이그레이션 팁

- 확장별로 허용 목록 내보내기/가져오기 기능을 활용해 브라우저 간 설정을 이전할 수 있습니다(제한적일 수 있음).

- 조직 환경에서는 중앙 정책(예: 그룹 정책, 구성 관리 도구)으로 기본값을 배포하세요.

의사결정 플로우 (Mermaid)

flowchart TD

A[사이트 방문] --> B{페이지가 정상 동작하나?}

B -- 예 --> C[차단 유지]

B -- 아니오 --> D[아이콘 클릭 후 임시 허용]

D --> E{기능 정상화?}

E -- 예 --> F[영구 허용'Trust/Allow']

E -- 아니오 --> G[문제 원인 조사: 스크립트 출처 확인]

G --> H[필요 시 개발자 연락]용어 한 줄 사전

- CSP: Content Security Policy, 브라우저가 로드 허용 출처를 제한하는 서버 측 규칙.

- XSS: Cross-Site Scripting, 악성 스크립트 삽입 공격.

요약

- 스크립트 차단은 광고·추적·XSS를 줄이는 강력한 도구입니다.

- Chrome 계열은 ScriptSafe, Firefox는 NoScript가 대표적입니다.

- 초기 불편을 줄이려면 ‘임시 허용’을 먼저 사용하고, 이후 안전한 도메인만 영구 허용하세요.

- 조직에서는 중앙 정책과 정기 검토 프로세스를 도입해 오용을 방지해야 합니다.

사회용(간략 발표문, 100–200자): 자바스크립트 차단 확장(ScriptSafe/NoScript)은 광고·팝업·XSS로부터 사용자를 보호합니다. 브라우저별 설치와 기본 설정, 임시 허용 후 영구 허용의 SOP로 안전한 웹 사용 환경을 만드세요.