Androidの内蔵セキュリティキーでiOSのGoogleサインインを確認する方法

概要

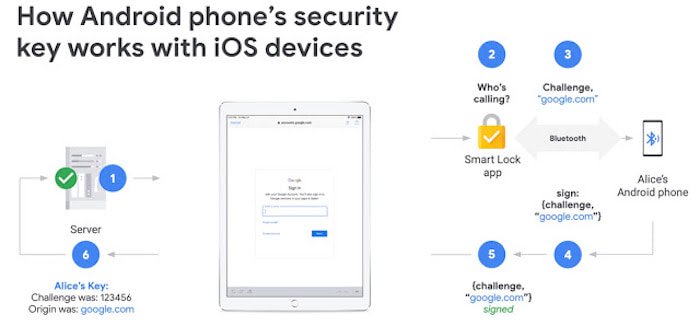

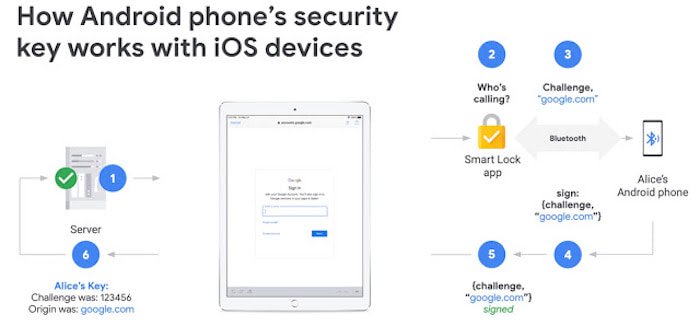

数か月前、Googleはフィッシング対策として2段階認証(2SV)にAndroid端末の内蔵セキュリティキーを利用する機能を導入しました。これまではChrome OS、macOS、Windows 10上のChromeブラウザでBluetooth経由のCTAP2(FIDO仕様)を利用していましたが、今回からiPhoneやiPad上でもAndroid端末をセキュリティキーとして使えるようになりました。

FIDOセキュリティキーとは(1行定義)

FIDOセキュリティキーは公開鍵暗号を使ってユーザーの本人性とログインページのURLを検証し、パスワードだけでは防げないフィッシングや自動攻撃を防ぐ仕組みです。

技術的な仕組み(簡潔)

- Chrome OS/macOS/Windows 10では、ChromeブラウザがAndroid端末の内蔵キーとBluetoothでCTAP2プロトコルを介して通信します。

- iOSではChromeの代わりにGoogleのSmart Lockアプリを使い、同様にAndroid端末と連携します。

事前条件

- Androidスマートフォン:Android 7.0以上

- iPhone / iPad:iOS 10.0以上

- iOS側でGoogle Smart Lockアプリをインストールしていること

- AndroidとiOS間でBluetoothが有効であること

重要: アカウント復旧のために別のバックアップハードウェアキー(市販のFIDOキー)を登録しておくことを強く推奨します。

設定手順:Googleアカウントにセキュリティキーを追加する

- Googleアカウントにサインインし、2段階認証(2-Step Verification)を有効にします。

- Android端末で myaccount.google.com/security を開きます。

- 「Googleへのログイン」セクションから「2段階認証プロセス」を選択します。

- 下へスクロールして「代替の2段階認証を設定」または類似の項目を見つけ、「セキュリティキーを追加」→「あなたのAndroid端末」を選び、「オンにする」をタップします。

利用手順:iOSでAndroid端末を使ってサインインを確認する

- iOSデバイスでGoogle Smart Lockアプリを使ってGoogleアカウントにサインインを開始します。

- iOSデバイスとAndroid端末のBluetoothを有効にします。

- サインインプロセス中にiOS上に表示される指示に従います。

- Android端末に「サインインしようとしていますか?」という通知が表示されたら、通知をダブルタップして内容を確認し、画面の指示に従って承認します。

互換性マトリクス

| デバイス | 必要OS | 実行方法 |

|---|

| Android(キー提供) | Android 7.0以上 | 内蔵キー(CTAP2) | iPhone / iPad(ログイン側) | iOS 10.0以上 | Google Smart Lockアプリ経由 | Chrome OS / macOS / Windows 10 | 任意(Chrome利用) | Chromeブラウザ経由のBluetooth

いつこの方法が失敗するか(注意点)

- Bluetooth接続が不安定または禁止されている環境では動作しません。企業ネットワークでBLEが遮断されていることがあります。

- Android端末の電源が切れている、またはバッテリー残量が極端に低い場合は使用不可です。

- Android OSバージョンやデバイス固有のBluetooth実装により互換性の差が出る場合があります。

- Google Smart LockアプリがiOS上で正常に動作していない場合は代替手段が必要です。

代替アプローチ

- 市販のFIDOハードウェアキー(USB-A/USB-C/NFC)を購入して登録する。

- iOSネイティブで対応しているセキュリティキー(NFC対応キー等)を使用する。

- モバイル認証アプリ(Google Authenticatorなど)を2段階目として併用する。ただしこれらはFIDOのフィッシング耐性とは異なります。

重要: FIDOキーはフィッシング耐性が高い認証方式ですが、物理キーの紛失や盗難リスクを考慮してバックアップを準備してください。

役割別チェックリスト

- エンドユーザー

- Android端末とiOS端末のOSが要件を満たしているか確認する。

- Google Smart LockをiOSにインストールし、Bluetoothを有効にする。

- バックアップ用ハードウェアキーを1つ以上登録する。

- IT管理者

- 社内ネットワークでBLEがブロックされていないか確認する。

- 社員向けに手順書と復旧フローを用意する。

- ヘルプデスク

- 代表的なトラブル(ペアリング失敗/通知が来ない等)の対処手順を準備する。

バックアップと復旧の簡易SOP

- メインのAndroid端末を紛失した場合、すぐにGoogleアカウントのセキュリティ設定へアクセスし、当該端末のキーを無効化する。

- 登録済みのバックアップハードウェアキーでサインインし、必要に応じて新しい端末を登録する。

- バックアップがない場合は、Googleのアカウント復旧フローを実行する。復旧には時間がかかる場合があります。

セキュリティ強化のヒント

- 常にOSとGoogleアプリを最新に保つ。

- Android端末に強固な画面ロック(PIN/指紋/顔認証)を設定する。

- 公共のBLE共有ネットワークでの使用は避ける。

- バックアップキーは安全な場所に保管し、必要最小限の人数だけがアクセスできるようにする。

用語集(1行)

- FIDO:パスワードを補完する公開鍵ベースの認証規格。

- CTAP2:FIDOのクライアント・トゥ・オーセンティケーター・プロトコル、デバイス間通信に使われる規格。

まとめ

Android端末の内蔵セキュリティキーをiOSで利用することで、Googleアカウントのサインインはよりフィッシングに強くなります。必要条件(OSバージョン、Bluetooth、Google Smart Lock)を満たし、バックアップキーを登録しておけば、日常利用と緊急時の復旧の両面で安全性が向上します。

要点まとめ:

- Android 7.0以上、iOS 10.0以上が必要。

- iOSではGoogle Smart Lockアプリを利用。

- バックアップのハードウェアキーを必ず登録する。

注意: 設定や運用で不明点がある場合は、IT管理者やGoogleの公式ヘルプを参照してください。