重要: 不正な電話やSMSで緊急対応を促されたら、まず一旦落ち着き、公式サイトや公式アプリから直接連絡先を確認してください。

このガイドでは伝統的な携帯電話フィッシングから近年増加している高度な手口までを整理し、現場で使える検知方法、対策、インシデント対応手順、役割別チェックリスト、プライバシー上の注意点まで網羅的に解説します。

攻撃の基本用語

- フィッシング: 偽のメッセージやサイトで機密情報を詐取する行為

- フィッシングの一種であるビッシング: 音声通話を使った詐欺

- OTP: ワンタイムパスワード。短時間で有効な認証コード

- SIMポートアウト: 電話番号を別の通信事業者へ移す手続きの悪用

伝統的な携帯電話フィッシング攻撃

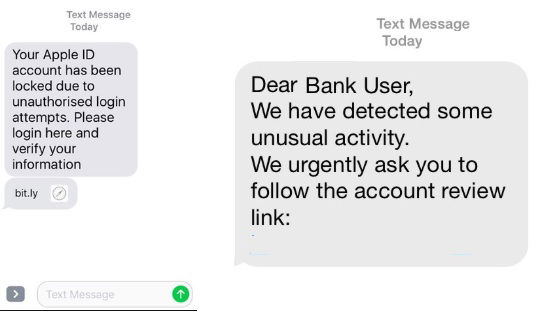

1. SMSフィッシング

SMSによるフィッシングは長年続く手口です。短文で注意を引き、リンクを踏ませたりコールバックを促したりします。狙われる情報は銀行口座やクレジットカード、Apple ID、暗号資産アカウント、PayPalなどです。これらはダークウェブで取引されることがあります。

検知のヒント:

- 送信元番号が短かったり、不自然な英数字を含む

- URLが公式ドメインに見えない、サブドメインや似た文字を使っている

- 緊急性を強調して即時対応を要求する

対策:

- リンクをタップせず、公式アプリや公式サイトを直接開く

- 不審なSMSはスクリーンショットで保存し、関係機関に報告する

- 端末で不審な挙動があれば、アカウントのパスワードを変更する

2. 自動音声電話(ロボコール)とビッシング

自動音声や偽装発信者IDを使った詐欺は、人を焦らせて情報を引き出します。最新の手口は発信者IDを正規企業に偽装したり、地域番号を使って信頼感を与えます。

検知のヒント:

- 個人情報を電話で尋ねてくる相手は疑う

- キー入力でカード番号を入力させる場合は詐欺の可能性が高い

対策:

- TruecallerやRobokillerのような迷惑通話対策アプリを導入する

- 人間の詐欺師でも丁寧に話す必要はない。切って公式窓口にかけ直す

3. ソーシャルメディアを狙ったフィッシング

ソーシャルメディア上には個人情報が大量にあり、なりすましやターゲット型の詐欺に使われます。投稿の内容から暗号資産保有の可能性や旅行計画などの情報を読み取り、狙いを定めます。

検知のヒント:

- 知人のアカウントから急に投げかけられる短い金銭要請やリンク

- 新規アカウントやフォロワーが少ないのに影響力を装う投稿

対策:

- 重要情報はSNSで共有しない。公開設定を厳しくする

- DMで送られた金銭要求や投資話には応じない

- 友人のアカウントが乗っ取られている疑いがある場合は当人に別手段で確認する

高度な携帯電話フィッシング攻撃

1. 電話番号の不正移転(ポートアウト)

通信事業者の手続きや店頭での本人確認の甘さを突いて、電話番号を別の回線に移す攻撃です。攻撃者が電話番号を一時的に掌握すると、銀行のOTPを受け取って二段階認証を突破することができます。犯罪組織はこれを金融詐欺や薬物取引の追跡回避に利用します。

検知のヒント:

- 普段は届くSMSや着信が突然来なくなる

- 電話での発着信に問題が出る

対策:

- 携帯事業者に番号凍結や移転拒否のオプションを申し込む

- 重要な金融口座はSMS認証だけでなく認証アプリやハードウェアトークンに切り替える

- 異常を検知したら銀行に連絡して口座を一時凍結してもらう

2. 端末クローンとワイヤレス監視

最近では、端末に物理的に触らなくてもBluetoothや近距離無線を悪用して情報を盗む手口が報告されています。親の監視アプリのように正規の機能に見えるソフトウェアを悪用して、入力や通知を監視することも可能です。

検知のヒント:

- バッテリー消費が急増する

- 身に覚えのないアプリがインストールされている

- Bluetoothやアクセシビリティ権限を不審に要求するアプリがある

対策:

- 公式ストア以外からのアプリをインストールしない

- アプリ権限を定期的に確認し、不要な権限は取り消す

- OSとアプリを最新に保つ

現場で使えるミニ手順(インシデント対応ランブック)

- 検知: 通話やSMSの喪失、銀行からの不正引き落とし通知、見覚えのないアプリを確認

- 初期対応(即時): 端末のネットワーク接続を切る、SIMカードを疑う場合はキャリアに通報、重要アカウントのパスワードを変更

- 拡大防止: すべての端末で二段階認証をハードウェアトークンや認証アプリに移行、カード会社に不正利用の可能性を報告しカード停止

- 復旧: 正規の通信サービスが復旧するまで代替電話番号を用意し、必要に応じて法的機関に被害届

- 教訓化: どの経路で情報が漏れたかを洗い出し対策を恒久化する

役割別チェックリスト

一般ユーザー:

- 不審なリンクを踏まない

- アプリ権限を見直す

- 認証アプリかハードウェアトークンを導入する

- 公式窓口へ直接連絡する習慣をつける

IT管理者:

- 企業のMFAでSMSのみを認証手段としない

- モバイルデバイス管理(MDM)を導入し端末設定を統制する

- 定期的に教育とフィッシング演習を行う

銀行・決済事業者:

- SMS-OTPに代わる高強度の認証を提供する

- 異常な送金申請時に追加検証を行う

- 顧客に番号ポートアウトのリスクと防止手順を周知する

通信事業者:

- 店頭手続きの本人確認を強化する

- 顧客に番号移転ロックや本人確認の追加オプションを提供する

- 不正移転の疑いがある場合に迅速に回線を停止する運用を用意する

セキュリティ強化の実務ポイント

- 二要素認証を可能な限りSMS以外に置き換える。認証アプリやFIDO2準拠のセキュリティキーを推奨

- アプリの権限は最小限に留め、不要なバックグラウンドアクセスは許可しない

- 端末の暗号化とロック画面の強化、定期的なOSアップデート

- 重要取引には行動分析やワンタイムトランザクション承認を導入する

プライバシーと法的注意点

個人情報が関与するため、被害を受けた場合はデータ漏洩に関する各国の通知義務や報告ルールを確認してください。EU域内ではGDPRに基づき、重大な個人データ侵害が発生した場合に監督当局へ報告する義務があります。企業は影響範囲を速やかに評価し、顧客に正確な情報を提供する必要があります。

いつこの対策が効かないか(ケースと対策の限界)

- すでに端末に高度な監視ソフトが入り込んでいる場合、パスワード変更だけでは防げない

- 通信事業者の内部不正が絡むと個人での防御に限界がある

- 法執行が追いつかない国際的な犯罪組織相手では被害回復に時間がかかる

これらの限界があるため、個人の防御と同時に事業者や規制当局の対策強化が必要です。

意思決定フロー: 受けた時の行動指針

flowchart TD

A[不審なSMS/電話/通知を受けた] --> B{金銭要求か認証コードか}

B -- 認証コード --> C[リンクを開かず公式アプリでログインし確認]

B -- 金銭要求 --> D[要求に応じない。送金前に直接本人確認]

C --> E{端末で異常が発見されたか}

E -- はい --> F[ネットワーク切断、パスワード変更、キャリアと銀行に通報]

E -- いいえ --> G[経過観察、スクリーンショット保存、教育機関/勤務先に報告]

D --> G受害後のチェックリストと通知先

- 銀行とカード会社に不正利用の疑いを報告しカード停止を依頼

- 通信事業者に電話番号の状態を確認し、必要なら移転ロックを依頼

- アカウントのパスワード変更と認証手段の強化

- ログイン履歴や取引履歴をダウンロードして保存

- 必要に応じて警察や消費者センターに被害届を提出

まとめ

携帯電話フィッシングは手口が多様化し、単純なSMSやロボコールに止まりません。攻撃は個人の不注意だけでなく、通信事業者や金融機関の手続きの甘さも突いてきます。組織と個人双方で認証設計を見直し、SMS以外の堅牢な二要素認証を採用することが最も効果的な防御の一つです。

要点:

- 疑わしいリンクは開かない

- SMS認証のみを頼りにしない

- アプリ権限を最小化する

- 異常時は速やかに銀行と通信事業者に連絡する

よくある質問

Q. SMSで届いたURLを開いてしまったら何をすればよいですか

A. 直ちに端末をネットワークから切断し、主要アカウントのパスワードを変更してください。銀行に連絡して口座の凍結を依頼し、通信事業者にも電話番号の状態を確認してください。

Q. 番号がポートアウトされたかどうかをどうやって確認できますか

A. 電話がかけられない、SMSが届かない、知らない着信転送が設定されているなどの症状が出ます。疑わしい場合は通信事業者に連絡して確認を依頼してください。

Q. 二要素認証は何が一番安全ですか

A. SMSよりも認証アプリやFIDO2準拠のハードウェアセキュリティキーが強力です。重要な資産は物理トークンの使用を検討してください。

この記事が役に立ったら、あなたが遭遇した事例や対処法を共有してください。被害の早期発見と共有が二次被害を防ぎます。