Catturare i dati di rete su Android: URL sniffing e packet capture

Introduzione

Il termine “URL sniffing” o “packet capturing” può sembrare tecnico, ma è un’abilità pratica utile a chiunque voglia controllare la propria privacy e la sicurezza delle app sul dispositivo Android. In sostanza si tratta di osservare i pacchetti — piccole unità di dati — che il dispositivo invia e riceve sulla rete.

Definizione in una riga: packet capture è la pratica di registrare e analizzare i dati scambiati fra il tuo dispositivo e un server, per esaminare URL, header HTTP, e payload visibili.

Perché catturare i dati di rete?

- Controllo della privacy: verificare quali informazioni (email, token, numeri) vengono trasmesse.

- Sicurezza: individuare comunicazioni non cifrate su reti insicure (es. Wi‑Fi pubblico).

- Debug e sviluppo: analizzare chiamate API di un’app durante il collaudo.

Importante: non usare queste tecniche per intercettare traffico altrui o per attività illegali. Usa le informazioni locali solo per scopi legittimi.

Quando non è utile (controesempi)

- Se il traffico è completamente cifrato end-to-end a livello applicazione, parti del payload rimarranno illeggibili anche dopo la cattura.

- Se non hai il consenso per analizzare dati che non ti appartengono, la cattura è eticamente ed eventualmente legalmente sbagliata.

Requisiti e precauzioni

- Un dispositivo Android con accesso al Google Play Store (per l’app suggerita).

- Un lock screen (PIN o pattern) temporaneamente abilitato: alcune app installano certificati SSL e richiedono un blocco schermo.

- Consenso e responsabilità: ispeziona soltanto il traffico del tuo dispositivo o quello per cui hai autorizzazione.

- Dopo l’uso: rimuovi certificati o credenziali salvate se non servono più.

Nota: la procedura descritta qui non richiede il root del dispositivo.

Metodo principale: usare Packet Capture (senza root)

Packet Capture è un’app che sfrutta una VPN locale per intercettare il traffico dell’applicazione e visualizzarne i dettagli. Di seguito i passaggi operativi.

Preparazione rapida:

- Scarica l’app Packet Capture dal Google Play Store.

- Assicurati di avere una schermata di blocco (PIN o pattern) configurata sul dispositivo.

Passo per passo:

- Apri Packet Capture dall’elenco app.

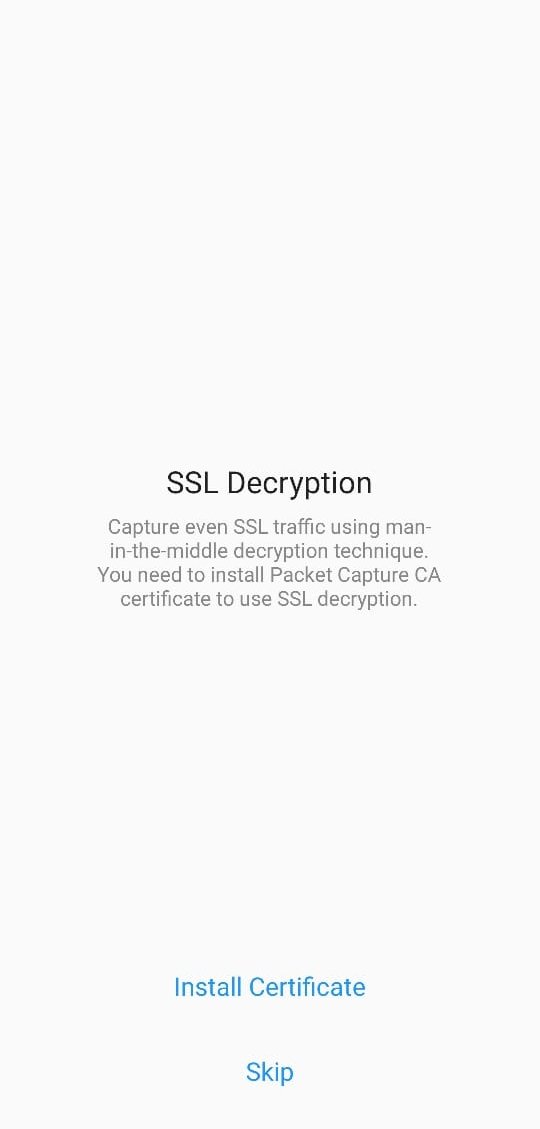

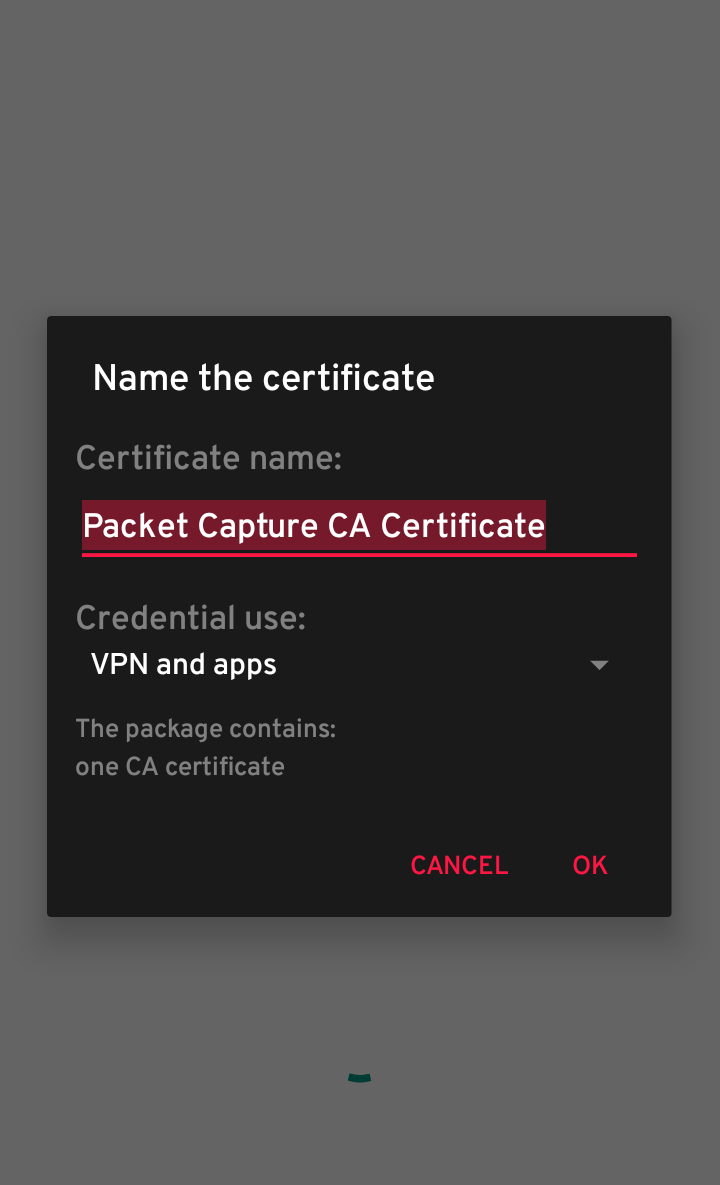

- Accetta le richieste iniziali e, quando richiesto, abilita l’installazione del certificato SSL. Questo passaggio è facoltativo ma utile per decodificare il traffico HTTPS gestito dall’app (traffico cifrato TLS) quando possibile.

- Se non hai un blocco schermo, l’app ti chiederà di impostarne uno: segui la procedura e torna all’app.

- Tocca il pulsante di avvio (freccia verde in alto a destra). L’app ti chiederà di creare una connessione VPN locale: conferma.

- Una volta attiva la VPN locale, Packet Capture inizierà a registrare il traffico delle app che selezionerai.

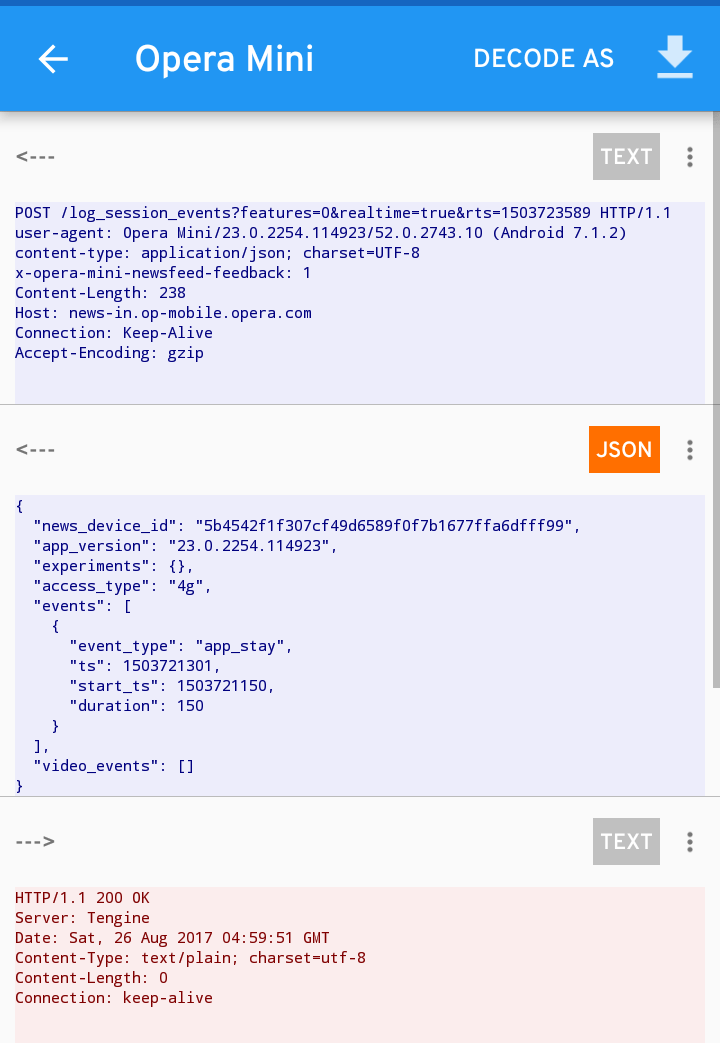

- Nell’elenco app mostrato, tocca l’app che vuoi monitorare per vedere le richieste HTTP/HTTPS, gli URL, i metodi (GET/POST), gli header e, dove possibile, il corpo delle richieste.

- Interrompi la registrazione quando hai finito e salva o esporta i log se necessario.

Importante: alcune richieste possono rimanere cifrate e il contenuto non sarà leggibile anche se vedi gli hostname e gli URL.

Se vedi ancora il messaggio di PIN/Pattern dopo la disinstallazione

Se disinstalli l’app ma continui a vedere il blocco o il messaggio per la VPN, vai in Impostazioni → Sicurezza → Cancella credenziali (o Gestione certificati) e rimuovi i certificati temporanei. Questo ripristina lo stato precedente.

Screenshot e guida visiva

Alternative e approcci paralleli

Cattura da PC con Wireshark

- Collega lo smartphone al PC via tethering o hotspot. Sul PC usa Wireshark per catturare il traffico dell’interfaccia di rete.

- Pro: potente analisi e filtri avanzati. Contro: più complesso e richiede un computer.

Metodo con root (tcpdump)

- Su dispositivi con root è possibile usare tcpdump per catturare pacchetti a livello di sistema e poi analizzarli su desktop.

- Pro: controllo completo. Contro: invalida garanzie e richiede competenze.

Router-level capture

- Se controlli il router (ad es. a casa), puoi abilitare la registrazione del traffico lato router per analizzare i dispositivi connessi.

- Utile in azienda per policy centralizzate.

App VPN/Proxy di terze parti

- Alcune app usano un modello simile a Packet Capture (VPN locale). Verifica la reputazione dell’app prima dell’uso.

Modello mentale rapido (heuristic)

- Livelli: link fisico → IP → TCP/UDP → TLS → HTTP/Application. La maggior parte dei contenuti leggibili si trova nei livelli HTTP e superiori se non cifrati.

- Se vedi solo hostnames ma non payload, probabilmente TLS è in uso e non è possibile ispezionare il contenuto.

Checklist pre-cattura (cosa verificare)

- Backup dei dati importanti (precauzione generale).

- Schermata di blocco attiva (PIN/pattern). Se non vuoi mantenerla dopo, pianifica di rimuoverla.

- Spazio sufficiente per salvare i log.

- Consenso per analizzare il traffico se il dispositivo non è solo tuo.

Checklist post-cattura (pulizia e sicurezza)

- Disinstalla certificati temporanei se non necessari: Impostazioni → Sicurezza → Cancella credenziali.

- Rimuovi dati sensibili dai log prima di condividerli.

- Valuta la necessità di cambiare password/credenziali se hai trovato trasmissioni non sicure.

Criteri di verifica (come sapere se l’analisi ha successo)

- Hai identificato gli URL con le chiamate principali dell’app.

- Puoi vedere metodi HTTP (GET/POST) e header utili (User-Agent, Authorization) o almeno gli host.

- Hai esportato i log in un formato utilizzabile per il debug (pcap, txt) o annotato gli elementi sospetti.

Minimizzare i rischi e note GDPR/Privacy

- Tratta i dati sensibili con cura: non divulgare numeri di carta, email, token di sessione.

- Conserva i log solo il tempo strettamente necessario.

- In ambito professionale segui la policy aziendale su raccolta e conservazione dei dati.

Esempio di mini-playbook (SOP rapido)

- Abilita blocco schermo e apri Packet Capture.

- Avvia la registrazione e riproduci il comportamento dell’app che vuoi analizzare.

- Interrompi la registrazione e ispeziona le richieste.

- Esporta i log utili e cancella i certificati temporanei.

- Documenta i risultati e azioni correttive (es. rimuovere app sospetta).

Checklist per ruoli (cosa fare a seconda del profilo)

- Utente finale: verifica permessi app, evita transazioni sensibili su Wi‑Fi pubblico.

- Sviluppatore mobile: usa capture per debug API; verifica che gli endpoint usino TLS moderno.

- IT/Admin: centralizza controlli su router e definisci policy di rete per device aziendali.

Domande frequenti rapide

- Posso leggere tutte le password? No. Se HTTPS/TLS è correttamente negoziato e il certificato non è intercettato dal client, il corpo rimane cifrato.

- Serve il root? No: Packet Capture usa una VPN locale per intercettare il traffico senza root.

- È legale? Dipende. È legale analizzare il traffico del tuo dispositivo; intercettare terzi senza autorizzazione può essere illegale.

Consigli pratici

- Evita di eseguire transazioni bancarie o inserire password importanti mentre effettui catture su reti pubbliche.

- Se trovi un’app che trasmette dati sensibili in chiaro, disinstallala e segnala il comportamento allo sviluppatore.

Rischi comuni e mitigazioni

- Rischio: fuga di token di sessione nei log. Mitigazione: elimina rapidamente i log e invalida i token compromessi.

- Rischio: certificato installato permanentemente. Mitigazione: rimuovi i certificati al termine dell’analisi.

Riassunto finale

Catturare i dati di rete su Android è uno strumento potente per proteggere la tua privacy e fare debug. Con app come Packet Capture puoi registrare il traffico senza root, ma devi seguire le corrette precauzioni per la sicurezza e la privacy dei dati. Usa la checklist pre/post e valuta le alternative desktop o di rete se ti serve un’analisi più profonda.

Se vuoi, nei commenti indica quale app desideri analizzare e posso suggerire quali richieste cercare nei log.

More Like This

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q