Se protéger contre l'attaque FileFix (.hta)

Contexte rapide et définition

- Marque du Web (MoTW) — une balise ajoutée par les navigateurs quand un fichier téléchargé provient du web. Elle indique aux fonctions de sécurité de Windows qu’il faut scanner le fichier.

- .hta — extension pour « HTML Application » : un format exécutable qui lance du HTML+script avec les privilèges de l’utilisateur actuel.

Le concept clé : si un navigateur n’ajoute pas la MoTW lors d’un « Enregistrer sous », et si un fichier est enregistré ou renommé en .hta, Windows peut exécuter ce fichier sans les protections attendues.

Comment fonctionne l’attaque FileFix

- L’attaquant attire la victime sur une page web malveillante (phishing, message, lien).

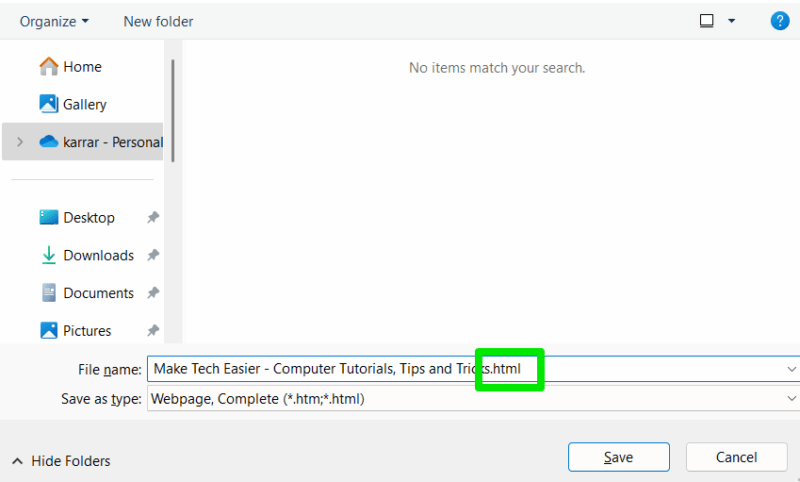

- La page invite l’utilisateur à faire « Enregistrer sous » et à nommer le fichier d’une certaine façon (ou à modifier son nom).

- Le navigateur n’ajoute pas la MoTW pour ce fichier sauvegardé, ou l’utilisateur renomme le fichier en .hta.

- À l’ouverture, le fichier .hta s’exécute via mshta.exe avec les droits de l’utilisateur.

- Résultat possible : déploiement de rançongiciels, vol d’identifiants, installation de backdoors.

Important : l’étape d’ingénierie sociale (convaincre quelqu’un d’enregistrer/renommer) reste la plus difficile pour l’attaquant, mais elle est réalisable avec des prétextes crédibles (ex. : « sauvegardez vos codes MFA »).

Principes de défense (modèle mental)

- Défense en profondeur : empêcher l’attaque à plusieurs niveaux (éviter l’accès, rendre l’exécution impossible, surveiller/alerter).

- Règle simple : si un fichier téléchargé peut s’exécuter sans contrôle, neutralisez l’association d’exécution ou bloquez l’exécutable responsable (mshta.exe).

Mesures immédiates pour tous les utilisateurs

1) Évitez les pages malveillantes

- Utilisez un navigateur moderne : Chrome, Edge ou Firefox.

- Activez la protection contre le phishing et le malware (ex. : Chrome -> Protection renforcée).

- N’ouvrez pas de liens suspects depuis des emails ou messages.

- Si une page web demande d’enregistrer un fichier et de le renommer, ne le faites pas sans vérification.

Notes : les protections intégrées réduisent le risque, mais ne remplacent pas la vigilance humaine.

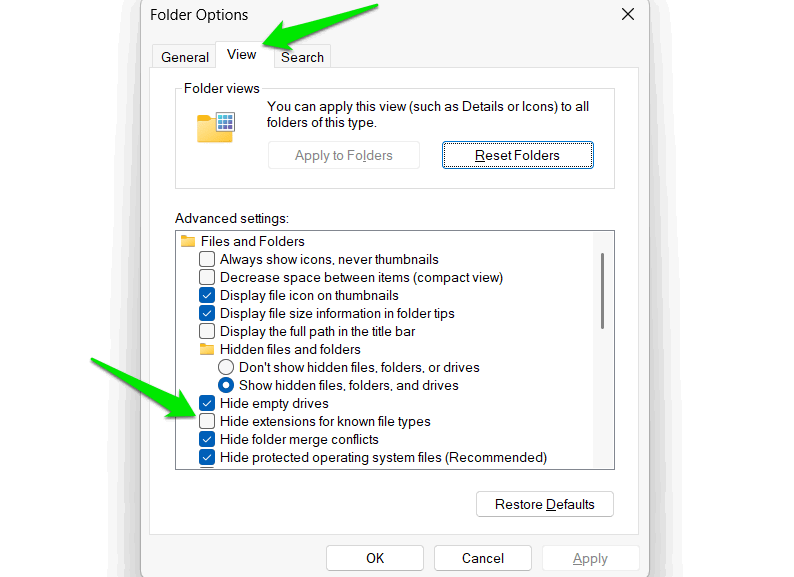

2) Affichez les extensions de fichiers dans l’Explorateur

Dans l’Explorateur de fichiers de Windows, ouvrez le menu (bouton « Afficher plus » / trois points) et choisissez Options.

Allez dans l’onglet Affichage et décochez Masquer les extensions pour les types de fichiers connus.

Maintenant, vous verrez « fichier.html » ou « fichier.hta » clairement lors de l’enregistrement.

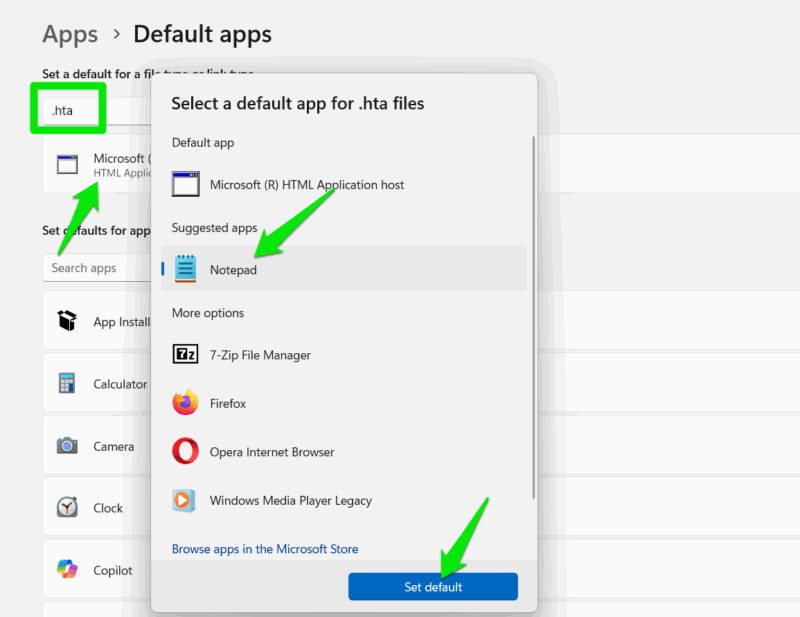

3) Changez l’association .hta vers le Bloc‑notes

Principe : si .hta est ouvert par le Bloc‑notes (lecture seule) au lieu de mshta.exe (exécution), l’attaque échoue.

- Ouvrez Paramètres → Applications → Applications par défaut.

- Dans la barre de recherche « Définir une application par défaut pour un type de fichier ou un type de lien », tapez “.hta”.

- Remplacez Microsoft (R) HTML Application host par Bloc‑notes (Notepad).

Test : double‑cliquez un fichier .hta. Il doit s’ouvrir en texte. Si c’est le cas, l’exécution est neutralisée.

Important : cela affecte très peu d’utilisateurs standards. Les scripts .hta sont rares hors des environnements legacy et administratifs.

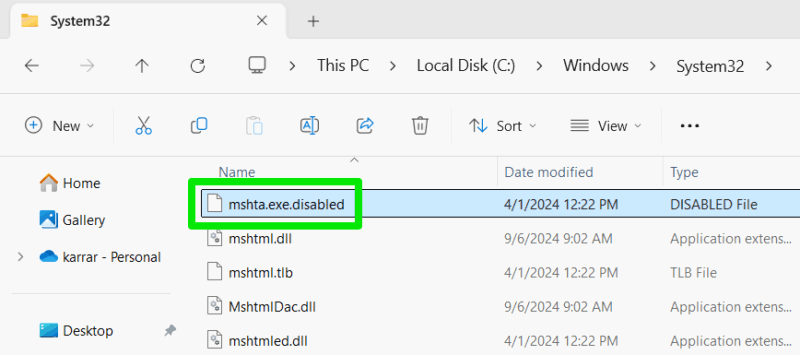

4) Désactiver mshta.exe (option directe)

Vous pouvez renommer mshta.exe pour empêcher l’exécution des .hta. Emplacement :

- C:\Windows\System32\mshta.exe

- C:\Windows\SysWOW64\mshta.exe

Procédure :

- Affichez les extensions (voir ci‑dessus).

- Accédez aux deux dossiers, recherchez mshta.exe et renommez‑le en mshta.exe.disabled.

- Nécessite les privilèges administrateur et parfois la prise de possession du fichier.

Pour restaurer : renommez les fichiers en mshta.exe.

Important : ces modifications peuvent être restituées par une mise à jour de Windows. Gardez Windows à jour et vérifiez après chaque mise à jour majeure.

Approches supplémentaires pour administrateurs et équipes de sécurité

- Applocker / Software Restriction Policies (SRP) : bloquez l’exécution de mshta.exe ou interdisez l’exécution de .hta dans les zones non approuvées.

- Windows Defender Application Control (WDAC) : politique stricte pour autoriser uniquement les binaires signés.

- Microsoft Defender for Endpoint : détection et réponse (EDR) pour repérer les exécutions suspects et les comportements post‑exécution.

- Filtrage au niveau réseau / Proxy : bloquer les domaines/phishing connus et empêcher les téléchargements non autorisés.

- Sensibilisation : campagnes régulières sur le phishing et tests de simulation.

Contre‑exemple / Quand ces mesures peuvent échouer : si un compte administrateur exécute manuellement un .hta après avoir retiré les protections, l’attaque peut réussir. La défense repose donc aussi sur les politiques de privilèges.

Checklist par rôle

Utilisateur final — actions prioritaires :

- Ne pas enregistrer/renommer de fichiers depuis des pages non vérifiées.

- Activer l’affichage des extensions.

- Mettre l’association .hta vers Bloc‑notes si possible.

- Tenir le navigateur et Windows à jour.

Administrateur IT — durcissement et déploiement :

- Implémenter AppLocker/SRP ou WDAC pour bloquer mshta.exe ou .hta.

- Forcer l’association .hta vers un éditeur en lecture seule via GPO/MDM.

- Déployer règles EDR pour surveiller la création/renommage de .hta.

- Vérifier les mises à jour Windows qui pourraient restaurer mshta.exe.

Équipe SecOps — surveillance & réponse :

- Créer règles d’alerte pour : exécution de mshta.exe, création de .hta dans %TEMP% ou profils utilisateurs, exfiltration réseau.

- Préparer playbook d’intervention (voir section suivante).

Playbook d’intervention (runbook) si compromission suspectée

- Isolation immédiate : déconnecter la machine du réseau.

- Préservation des preuves : créer une image disque ou snapshot, collecter logs (Windows Event, navigateur, EDR).

- Identification : rechercher fichiers .hta, mshta.exe exécuté, chemins de téléchargement, tâches planifiées, persistence (Run keys, services).

- Contention : supprimer/mise en quarantaine des fichiers malveillants (si vous êtes sûr), réinitialiser comptes compromis.

- Restauration : restaurer depuis sauvegarde connue bonne si code malveillant a persisté.

- Post‑mortem : corriger la cause racine (appliquer GPO, formation utilisateur) et documenter.

Notes de sécurité : ne procédez à la suppression que si vous avez sauvegardé les preuves. Les ransomware exigent isolation plutôt que nettoyage manuel.

Tests d’acceptation (vérifications après durcissement)

- Double‑clic sur un .hta de test : s’ouvre dans Bloc‑notes (succès).

- Vérifier que mshta.exe est renommé ou inaccessible depuis System32 et SysWOW64.

- Exécuter un scan EDR pour confirmer absence d’exécution récente de mshta.exe.

- Contrôler que les extensions sont visibles dans l’Explorateur.

Mini‑méthodologie pour le déploiement (ordre recommandé)

- Sensibilisation rapide des utilisateurs (1 jour).

- Activer l’affichage des extensions sur tous les postes (via GPO/MDM) (1–3 jours).

- Forcer l’association .hta vers Bloc‑notes ou bloquer mshta via GPO (3–7 jours).

- Déployer AppLocker/SRP/WDAC pour une politique durable (2–6 semaines).

- Monitorer et ajuster règles EDR, faire exercices de simulation.

Risques et mitigations

- Risque : interruption d’applications legacy qui utilisent .hta.

Mitigation : identifier ces systèmes avant déploiement, fournir exceptions contrôlées ou moderniser les scripts. - Risque : mise à jour Windows rétablissant mshta.exe.

Mitigation : vérifier automatiquement l’intégrité des binaires après patchs et appliquer de nouveau la restriction.

Résumé et recommandations finales

- Priorité 1 (toutes machines) : afficher les extensions, éduquer les utilisateurs sur le phishing.

- Priorité 2 : associer .hta au Bloc‑notes ou renommer mshta.exe (avec prudence).

- Priorité 3 (entreprise) : appliquer AppLocker/SRP ou WDAC et configurer la détection EDR.

Important : ne comptez pas sur une seule mesure. Combinez prévention, durcissement et surveillance.

Faits clés :

- L’attaque exploite un comportement d’enregistrement et l’absence de MoTW.

- Neutraliser l’exécution (.hta) empêche la plupart des scénarios d’exploitation.

- Les mises à jour Windows peuvent modifier l’état; validez après chaque patch.

Критерии приёмки

- Les postes affichent les extensions et les .hta s’ouvrent en lecture seule (Bloc‑notes).

- Aucune exécution récente de mshta.exe détectée par l’EDR.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD