Installer Murmur (serveur Mumble) sur CentOS 7

Introduction

Mumble est une application gratuite, principalement destinée aux joueurs, qui permet de communiquer vocalement avec faible latence et haute qualité audio. Mumble utilise une architecture client-serveur : le client Mumble se connecte au serveur Murmur. Murmur expose un canal racine et une arborescence hiérarchique de canaux en dessous. Le serveur est configurable et peut rester compatible avec des versions antérieures tant que des utilisateurs l’utilisent.

Ce document détaille l’installation de Murmur sur CentOS 7 et inclut des conseils d’exploitation, de sécurité et de dépannage.

Important : définissez les commandes avec des privilèges root (sudo) et adaptez les noms de versions si vous téléchargez une version différente.

Prérequis rapides

- Un serveur CentOS 7 avec accès root ou un compte sudo.

- Connexion internet pour télécharger l’archive statique.

- Ports réseau ouverts (par défaut : 64738 TCP/UDP).

- Espace disque suffisant pour les binaires et les logs.

Fiche récapitulative (nombres-clés)

- Port par défaut : 64738 (TCP et UDP).

- Emplacements importants : /usr/local/murmur, /etc/murmur.ini, /var/log/murmur, /var/lib/murmur.

- Service systemd : murmur.service.

1. Configurer Firewalld

Par défaut, le pare-feu CentOS bloque la connexion au port 64738. Si vous utilisez un autre port pour Murmur, ouvrez ce port à la place.

Créez un fichier de service firewalld pour Murmur :

sudo vi /etc/firewalld/services/murmur.xmlAjoutez le bloc XML suivant (vérifiez les guillemets selon votre éditeur) :

Murmur

Mumble Server

Puis activez et rechargez la configuration firewalld :

sudo firewall-cmd --permanent --add-service=murmur

sudo firewall-cmd --reloadNote : vous pouvez aussi ouvrir explicitement les ports avec –add-port=64738/tcp et –add-port=64738/udp si vous préférez ne pas ajouter de fichier de service.

2. Télécharger l’archive Murmur (tarball)

Rendez-vous sur la page officielle : http://wiki.mumble.info/wiki/Main_Page et téléchargez la dernière version stable du « Mumble Static Linux Server », ou copiez le lien de téléchargement direct.

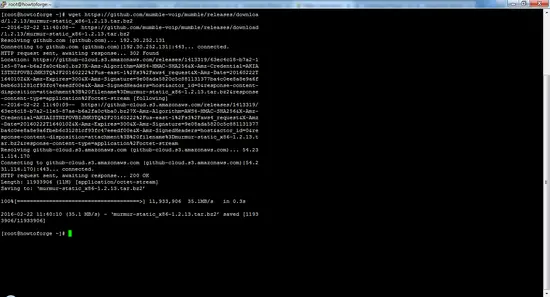

Sur CentOS 7, utilisez wget pour récupérer l’archive. Exemple avec la version 1.2.13 :

wget https://github.com/mumble-voip/mumble/releases/download/1.2.13/murmur-static_x86-1.2.13.tar.bz2Exemple de sortie de wget (abrégé) :

--2016-02-22 11:40:08-- https://github.com/.../murmur-static_x86-1.2.13.tar.bz2

Resolving github.com (github.com)... 192.30.252.131

Connecting to github.com (github.com)|192.30.252.131|:443... connected.

HTTP request sent, awaiting response... 302 Found

Saving to: ‘murmur-static_x86-1.2.13.tar.bz2’

100%[======================================>] 11,933,906 35.1MB/s in 0.3s

2016-02-22 11:40:10 (35.1 MB/s) - ‘murmur-static_x86-1.2.13.tar.bz2’ saved3.

4. Extraire l’archive Murmur

Après le téléchargement, extrayez l’archive :

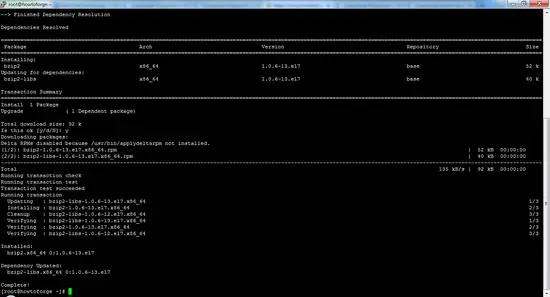

tar -vxjf ./murmur-static_x86-1.2.13.tar.bz2Si l’extraction échoue avec une erreur liée à bzip2 :

tar (child): bzip2: Cannot exec: No such file or directoryInstallez bzip2 puis réessayez :

sudo yum install bzip2Exemple de sortie d’installation (abrégé) :

Installed:

bzip2.x86_64 0:1.0.6-13.el7

Dependency Updated:

bzip2-libs.x86_64 0:1.0.6-13.el7Après extraction vous verrez la structure :

murmur-static_x86-1.2.13/

murmur-static_x86-1.2.13/murmur.x86

murmur-static_x86-1.2.13/LICENSE

murmur-static_x86-1.2.13/murmur.ini

... (autres fichiers)

Créez le répertoire d’installation et copiez les fichiers :

sudo mkdir /usr/local/murmur

sudo cp -r ./murmur-static_x86-1.2.13/* /usr/local/murmur/Puis copiez le fichier de configuration par défaut vers /etc :

sudo cp ./murmur-static_x86-1.2.13/murmur.ini /etc/murmur.ini5. Créer l’utilisateur et corriger les permissions

Créez un groupe et un utilisateur système dédié à Murmur, avec un répertoire personnel en /var/lib/murmur et sans shell interactif :

sudo groupadd -r murmur

sudo useradd -r -g murmur -m -d /var/lib/murmur -s /sbin/nologin murmurCréez le dossier de logs et réglez la propriété et les permissions :

sudo mkdir /var/log/murmur

sudo chown murmur:murmur /var/log/murmur

sudo chmod 0770 /var/log/murmurImportant : une permission 0770 donne accès au propriétaire et au groupe uniquement. Adaptez si vous utilisez un système de gestion centralisée des logs.

6. Configurer Murmur (/etc/murmur.ini)

Éditez le fichier de configuration global :

sudo vi /etc/murmur.iniModifiez ou ajoutez au moins ces deux lignes pour pointer vers les emplacements de pid et de log :

pidfile=/var/run/murmur/murmur.pid

logfile=/var/log/murmur/murmur.logEnregistrez et quittez (:wq dans vi). Adaptez d’autres options selon vos besoins (mot de passe superutilisateur, ports alternatifs, base de données, ICE/DBus si utilisé).

7. Créer le service systemd

Créez l’unité systemd pour démarrer Murmur automatiquement :

sudo vi /etc/systemd/system/murmur.serviceCollez :

[Unit]

Description=Mumble Server (Murmur)

Requires=network-online.target

After=network-online.target mariadb.service time-sync.target

[Service]

User=murmur

Type=forking

PIDFile=/var/run/murmur/murmur.pid

ExecStart=/usr/local/murmur/murmur.x86 -ini /etc/murmur.ini

[Install]

WantedBy=multi-user.targetNote : adaptez la ligne ExecStart si l’exécutable se nomme différemment sur votre archive.

Systèmes modernes réinitialisent /var/run au reboot. Créez une configuration tmpfiles pour régénérer le répertoire des pid :

sudo vi /etc/tmpfiles.d/murmur.confInsérez :

d /var/run/murmur 775 murmur murmurPuis demandez à systemd de créer les fichiers et rechargez la configuration :

sudo systemd-tmpfiles --create /etc/tmpfiles.d/murmur.conf

sudo systemctl daemon-reload

sudo systemctl enable murmur.service8. Gestion SELinux

Le guide original signale que SELinux empêche le démarrage. Désactiver SELinux fonctionne mais réduit la sécurité. Options recommandées :

- Solution rapide (moins sûre) : éditer /etc/sysconfig/selinux et mettre SELINUX=disabled, puis redémarrer.

- Alternative plus sûre : laissez SELinux activé et créez une règle personnalisée (policy) ou placez SELinux en mode permissif temporairement pour identifier les AVC puis corriger les contexts. (La création d’une policy dépasse ce guide mais est recommandée en production.)

Si vous décidez de désactiver SELinux :

sudo vi /etc/sysconfig/selinuxChangez la ligne :

SELINUX=disabledPuis redémarrez la machine.

Important : préférez la création d’une politique SELinux plutôt que la désactivation pour des serveurs exposés.

9. Démarrer et vérifier le service

Démarrez Murmur :

sudo systemctl start murmur.serviceVérifiez l’état :

sudo systemctl status murmur.serviceSi vous avez besoin de logs détaillés :

journalctl -u murmur.service --no-pagerEt vérifiez le fichier de log :

sudo tail -n 50 /var/log/murmur/murmur.logVérifier la connectivité

Depuis un client Mumble (Windows, macOS, Linux), entrez l’adresse IP ou le nom de domaine du serveur CentOS 7 et le port 64738 (ou le port personnalisé que vous avez choisi). Si le pare-feu et SELinux sont correctement configurés, la connexion doit aboutir.

Liste de contrôle par rôle

- Administrateur système : vérifier que le service est activé, configurer sauvegardes de /etc/murmur.ini et rotation des logs, restreindre accès au répertoire de logs.

- Administrateur Mumble : créer utilisateurs/superutilisateurs dans l’interface Mumble, définir canaux et permissions.

- Joueur / utilisateur : tester latence et qualité audio, vérifier push-to-talk si nécessaire.

Dépannage courant

- Erreur d’extraction liée à bzip2 : installer bzip2 (cf. section 4).

- Murmur ne démarre pas : vérifier systemctl status, journalctl, et les permissions des fichiers (pidfile, logfile).

- Port bloqué : vérifier firewalld et règles réseau (iptables, cloud provider security groups).

- Problèmes SELinux : mettre SELinux en mode permissif temporairement pour diagnostiquer, puis créer une policy.

Alternatives et méthodes

- Installer depuis les paquets du dépôt si un RPM officiel est disponible pour votre version de CentOS.

- Compiler Murmur depuis les sources si vous avez besoin d’options spécifiques ou d’une version non fournie en binaire statique.

- Utiliser un conteneur (Docker) pour isoler Murmur et simplifier la gestion des dépendances.

Sécurité et confidentialité

- Exposez uniquement les ports nécessaires (64738 TCP/UDP) et limitez l’accès via pare-feu si possible.

- Conservez les logs en sécurité et appliquez la rotation (logrotate) pour éviter l’épuisement disque.

- Protégez l’accès administratif au serveur Mumble (mot de passe superadmin, certificats si applicable).

- Pour les données personnelles des utilisateurs, respectez la législation locale (par ex. RGPD) : limitez la conservation des logs et documentez la finalité du traitement.

Critères d’acceptation

Le déploiement est considéré réussi si :

- Le service systemd murmur.service est en état actif (running) après reboot.

- Les ports 64738 TCP/UDP sont joignables depuis l’extérieur (test avec nmap ou client Mumble).

- Les fichiers /var/run/murmur/murmur.pid et /var/log/murmur/murmur.log existent et appartiennent à murmur:murmur.

- Un client Mumble peut se connecter et joindre un canal sans erreur réseau.

Playbook rapide (SOP condensé)

- Ouvrir le port dans firewalld.

- Télécharger l’archive Murmur et l’extraire.

- Copier les fichiers vers /usr/local/murmur et /etc/murmur.ini.

- Créer l’utilisateur/groupe murmur et configurer les dossiers de logs.

- Créer l’unité systemd et tmpfiles.d, puis recharger systemd.

- Démarrer le service et valider la connectivité.

Migration & compatibilité

- Les clients Mumble peuvent être rétrocompatibles avec certaines versions de Murmur, mais vérifiez la compatibilité de version pour des fonctionnalités avancées (ICE, plugins).

- Sauvegardez toujours /etc/murmur.ini avant une mise à niveau.

Conclusion

En suivant ces étapes, Murmur sera installé et prêt à accepter des connexions Mumble sur CentOS 7. Adaptez les chemins, les versions et les options SELinux selon vos politiques de production. Pour l’utilisation quotidienne, surveillez les logs et mettez en place une rotation et des backups réguliers.

Résumé des bonnes pratiques : maintenir SELinux actif si possible, automatiser la création des répertoires temporaires via tmpfiles.d, et restreindre l’accès aux logs et aux fichiers de configuration.

Notes finales

- Téléchargez toujours les binaires depuis les sources officielles (wiki Mumble, GitHub officiel).

- Conservez une copie du murmur.ini original et documentez les modifications.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD