Compte Gmail piraté : récupération et prévention

Je l’avoue : mon e‑mail, c’est ma vie. Mon compte PayPal, mes contrats, mes abonnements et une grande partie de ma présence en ligne y sont attachés. Je pensais qu’un mot de passe de 50 caractères composé uniquement de mots et de chiffres suffirait. Erreur. J’ai failli me faire pirater.

Un autre défaut majeur : rester connecté en permanence. Quand on vit en ligne, laisser une session ouverte multiplie les risques. Moi, j’utilise beaucoup les produits Google : Reader, News, Calendar, Books, Ads, etc. Ils sont pratiques — mais cette dépendance augmente aussi l’impact d’un vol de compte.

Ce guide a pour objectif de vous donner des instructions concrètes et testées pour : récupérer un compte compromis, comprendre comment l’attaque a pu se produire et éviter qu’elle ne se reproduise.

TL;DR technique

- Déconnectez immédiatement toutes les sessions et appareils non reconnus.

- Changez le mot de passe depuis un appareil sûr et unique.

- Activez la validation en deux étapes et ajoutez des codes de secours.

- Vérifiez transferts, règles, applications tierces, POP/IMAP.

- Remplissez le formulaire « Je n’ai plus accès à ces informations » si nécessaire.

- Lancez une analyse antivirus complète et passez en revue vos autres comptes.

Les bases de la sécurité de votre compte Gmail

- Mot de passe fort

- Utilisez un mot de passe long et unique. Incluez lettres majuscules et minuscules, chiffres et symboles. Préférez 30 caractères ou plus. Une phrase de passe composée de mots non reliés et de symboles fonctionne bien.

- Utilisez un gestionnaire de mots de passe pour générer et stocker vos identifiants. Si vous préférez le support papier, imprimez-le et conservez-le dans un endroit sûr.

- Options de récupération

- Assurez‑vous que l’adresse de récupération secondaire et le numéro de téléphone associés sont eux aussi sécurisés et accessibles.

- Ne stockez pas les mots de passe dans un fichier nommé « motdepasse.txt » sur votre bureau. Si vous conservez un fichier sur votre ordinateur, chiffrez‑le.

- Logiciels de sécurité

- Installez un antivirus/antimalware fiable et gardez‑le à jour. N’installez pas plusieurs antivirus concurrentiels en même temps.

- Mettez régulièrement à jour votre système d’exploitation et votre navigateur (Chrome ou Firefox recommandés).

- Comportements à risque

- Méfiez‑vous des pièces jointes inattendues et des liens raccourcis.

- Ne vous connectez pas depuis des réseaux publics non sécurisés sans VPN.

Comment l’attaque se produit généralement — modèles mentaux rapides

- Phishing : vous cliquez sur un lien qui copie l’interface de connexion.

- Malware/keylogger : un logiciel enregistre vos frappes sur l’appareil.

- Session volée : une session restée ouverte permet l’accès sans mot de passe.

- Reprise de compte via récupération : si la récupération secondaire est compromise.

Si votre activité en ligne augmente, vous devenez une cible plus intéressante. Les gros blogueurs reçoivent beaucoup d’attaques, mais ils utilisent souvent des protections supplémentaires (gestionnaires de mots de passe, comptes administrateurs séparés, authentification forte, équipes techniques), d’où le moindre succès des tentatives.

Actions immédiates si votre compte a été compromis — runbook d’incident

Important : agissez tout de suite. Chaque minute compte.

Depuis un appareil sûr (un autre ordinateur ou smartphone non compromis) :

- Changez le mot de passe de votre compte Google.

- Activez la validation en deux étapes (2FA) et ajoutez une méthode secondaire (application d’authentification, clés de sécurité, codes de secours imprimés).

Déconnectez toutes les sessions actives :

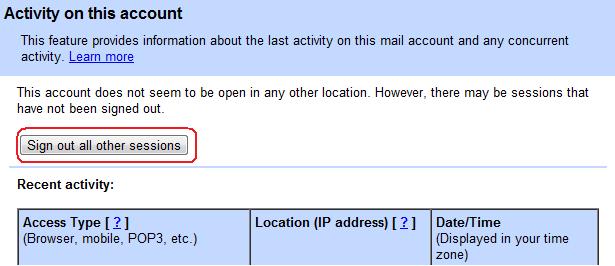

- Ouvrez Gmail, descendez en bas à droite et cliquez sur Détails pour voir l’activité du compte.

- Cliquez sur « Se déconnecter de toutes les autres sessions web ».

- Vérifiez les paramètres sensibles :

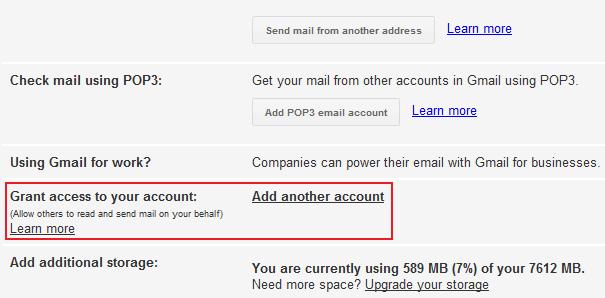

- Mail Settings > Comptes et importation : contrôlez les adresses qui peuvent envoyer ou relever le courrier pour vous.

- Recherchez des règles de transfert, des réponses automatiques, des applications reliées et des comptes IMAP/POP ajoutés sans votre accord.

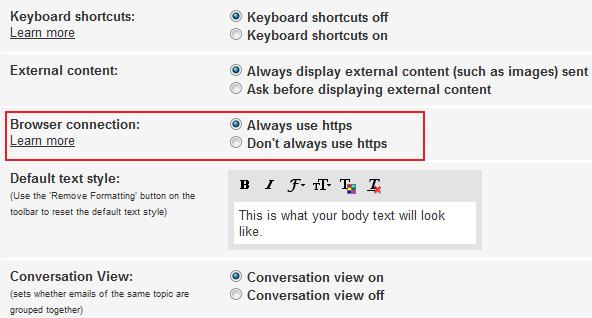

- Passez votre messagerie en connexion HTTPS si disponible.

Si vous ne pouvez plus accéder au compte :

- Choisissez « Je n’ai plus accès à ces informations » et remplissez le formulaire de récupération Google avec autant de détails que possible (contacts fréquents, libellés, dates d’ouverture du compte, services Google utilisés).

- Mentionnez les dates approximatives d’envoi et de réception de courriels importants — Google en tiendra compte.

Informez vos contacts si l’attaquant a pu envoyer des messages depuis votre boîte.

- Prévenez les contacts proches que des messages frauduleux ont pu partir de votre adresse.

- Demandez‑leur de ne pas cliquer sur des liens ou d’ouvrir des pièces jointes envoyées récemment.

Analyse et nettoyage :

- Faites un scan antivirus complet sur tous vos appareils.

- Changez les mots de passe d’autres services où vous avez réutilisé l’identifiant compromis.

Si vous avez trouvé une IP malveillante, conservez les preuves (horodatage, IP, captures d’écran) mais sachez qu’une IP n’identifie pas toujours une personne. Utilisez‑les pour vos rapports mais attendez la réponse des autorités si nécessaire.

Checklists pour rôles spécifiques

Utilisateur final

- Changer mot de passe depuis un appareil sûr.

- Activer 2FA.

- Vérifier transferts, filtres et applications tierces.

- Scanner l’ordinateur et mettre à jour OS/navigateur.

- Prévenir contacts.

Administrateur IT

- Révoquer sessions de l’utilisateur et API keys compromis.

- Forcer la réinitialisation du mot de passe et invalider les tokens OAuth.

- Examiner les logs d’accès et corréler avec autres alertes.

- Déployer correctifs sur postes et serveurs.

Voyageur fréquent

- Avant départ : ajoutez un numéro de téléphone à jour et codes de secours imprimés.

- Ne changez pas le numéro associé pendant un voyage sans vérifier vos méthodes de récupération.

- Emportez une clé de sécurité physique si possible.

Prévention : mini‑méthodologie 6 étapes

- Inventorier : listez tous les comptes et adresses de récupération.

- Sécuriser : mot de passe unique + 2FA sur chaque compte critique.

- Isoler : séparez comptes personnels/professionnels.

- Surveiller : paramétrez alertes de sécurité et notifications.

- Sauvegarder : exportez contacts et archives mail régulièrement.

- Répéter : vérifiez ces points trimestriellement.

Règles concrètes à appliquer aujourd’hui

- N’utilisez pas la même combinaison e‑mail/mot de passe sur plusieurs sites.

- Activez la validation en deux étapes pour Gmail, PayPal, services bancaires et réseaux sociaux.

- Déposez vos codes de secours sur papier chiffré ou dans un coffre‑fort numérique.

- Supprimez les applications OAuth inutilisées dans la section « Applications tierces avec accès au compte ».

Arbre de décision (aide rapide à la décision)

flowchart TD

A[Impossible de se connecter ?] --> B{Recevez-vous un message d'erreur spécifique}

B -- Mot de passe incorrect --> C[Essayer depuis un appareil sûr puis changer le mot de passe]

B -- Compte désactivé ou récupéré par tiers --> D[Remplir le formulaire 'Je n'ai plus accès à ces informations']

C --> E[Activer 2FA et vérifier transferts/filtres]

D --> F[Préparer preuves : contacts, dates, libellés]

F --> G[Envoyer formulaire et surveiller la boîte de récupération]

E --> H[Scanner appareil et changer mots de passe autres comptes]Modèles et templates utiles

Template pour message à envoyer à vos contacts si votre compte a été compromis :

Objet : Attention — mon compte a été compromis

Bonjour,

Mon adresse e‑mail a été compromise. Si vous avez reçu un message suspect de ma part, ne cliquez pas sur les liens ni n’ouvrez les pièces jointes. Je travaille à récupérer l’accès et vous tiendrai informé(e). Merci de votre vigilance.

[Votre prénom]

Template pour le formulaire de récupération Google — éléments à rassembler :

- Dates approximatives d’ouverture du compte.

- Liste de 5 à 10 contacts fréquents.

- Noms des libellés ou dossiers importants.

- Services Google utilisés (Drive, Calendar, AdSense…).

Critères de réussite après récupération

- Réinitialisation d’un mot de passe unique et fort.

- 2FA activé avec au moins deux méthodes (application + codes de secours).

- Toutes les règles de transfert/filtres malveillants supprimés.

- Scan antivirus complet et nettoyage achevé.

- Courriels frauduleux envoyés depuis le compte signalés et contacts prévenus.

Contre‑exemples et limites des protections

- Un mot de passe long mais réutilisé peut toujours être exploité si une autre plateforme fuit vos identifiants.

- La 2FA par SMS est meilleure que rien, mais les SIM‑swap (usurpation de carte SIM) restent un risque ; préférez une application d’authentification ou une clé physique pour les comptes critiques.

- Avoir un antivirus ne protège pas d’un phishing ciblé si vous donnez volontairement vos identifiants.

Bonnes pratiques de durabilité

- Changez vos mots de passe parfois, surtout après une alerte. Un changement mensuel est excessif pour la plupart des utilisateurs ; visez une révision tous les 3–6 mois ou après un incident.

- Archivez et sauvegardez vos e‑mails importants. Exportez régulièrement vos contacts et mail via Google Takeout.

- Formez les personnes autour de vous : famille, collègues, collaborateurs. Les comptes partagés ou récupérés via un proche peuvent ouvrir des portes inattendues.

Glossaire rapide

- 2FA : validation en deux étapes (authentification à deux facteurs).

- OAuth : protocole qui permet à une application d’accéder à vos données sans connaître votre mot de passe.

- POP/IMAP : protocoles utilisés par des clients de messagerie pour récupérer vos e‑mails.

Récapitulatif final

- Agissez immédiatement si vous suspectez une compromission.

- Utilisez un mot de passe unique et long + 2FA solide.

- Vérifiez transferts, règles et applications tierces.

- Conservez des preuves et remplissez le formulaire de récupération si nécessaire.

Important : la sécurité est un processus continu. Réviser vos réglages périodiquement et automatiser ce que vous pouvez (gestionnaire de mots de passe, sauvegardes) réduit fortement le risque d’un prochain piratage.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD