Protéger Chrome contre les malwares Rust (EDDIESTEALER)

Ce guide explique pourquoi les malwares écrits en Rust ciblent Google Chrome, comment EDDIESTEALER opère et quelles mesures pratiques mettre en place pour diminuer fortement le risque d’infection. Il contient des procédures pas à pas, des listes de vérification pour les utilisateurs et les administrateurs, un mini playbook d’incident et un glossaire pour les termes clés.

Important : n’installez jamais de commandes PowerShell ou de scripts fournis par des pages web non vérifiées. Les attaques récentes utilisent des invites CAPTCHA factices pour inciter les utilisateurs à exécuter manuellement des commandes.

Pourquoi les malwares Rust sont efficaces contre Chrome

Rust est de plus en plus utilisé pour écrire des logiciels système et des modules rapides. Son adoption par certains auteurs de malwares s’explique par plusieurs caractéristiques :

- performance élevée et compilation en binaires natifs, ce qui facilite l’obfuscation du code ;

- capacités d’obfuscation des chaînes et des appels d’API ;

- facilités pour construire des charges utiles multi-étapes et des mécanismes d’auto-suppression ;

- aptitude à contourner certaines protections si l’ingénierie sociale amène l’utilisateur à exécuter des actions locales.

Dans le cas d’EDDIESTEALER, la chaîne d’attaque exploitée est sociale : pages web compromises affichant un faux CAPTCHA, invitation à coller une commande PowerShell dans Exécuter, téléchargement d’un fichier JavaScript obfusqué (par ex. « gverify.js ») dans le dossier Téléchargements, puis exécution locale et exfiltration d’informations.

Analyse publiée par Elastic Security Labs le 30 mai 2025 met en évidence ce vecteur. Le malware cible des navigateurs largement utilisés pour maximiser la surface d’attaque : gestionnaires de mots de passe, portefeuilles de cryptomonnaies et clients de messagerie.

Comprendre le vecteur d’attaque : étapes typiques

- Compromission d’une page web légitime ou placement d’une publicité malveillante.

- Affichage d’une fenêtre CAPTCHA factice demandant une action manuelle.

- Ingénierie sociale demandant d’ouvrir Exécuter et coller une commande PowerShell.

- Téléchargement silencieux d’un script JavaScript obfusqué dans Téléchargements.

- Exécution locale, contournement du bac à sable et exfiltration de données.

Contre-exemples / limites : si l’utilisateur refuse d’exécuter la commande ou si le navigateur bloque l’exécution de scripts/downloads automatiques, la chaîne d’attaque échoue. Les protections réseau (proxy, filtrage TLS) peuvent aussi empêcher la récupération de la charge utile.

Modes de défense recommandés (priorisés)

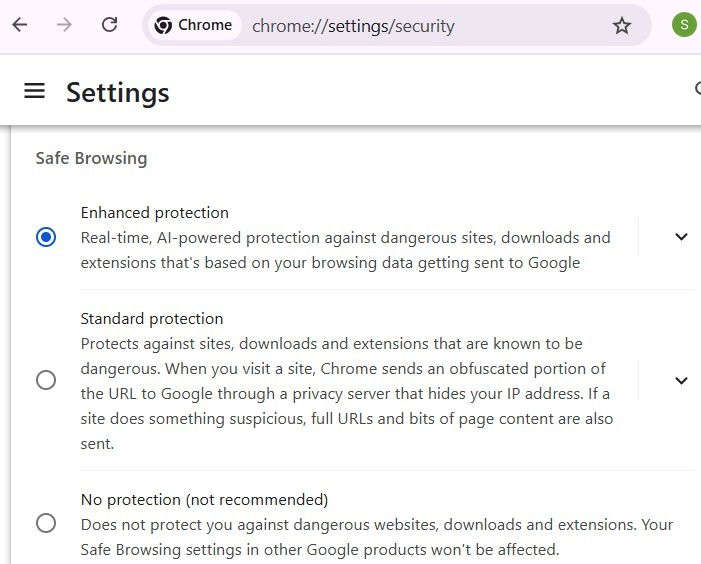

- Activer la protection renforcée de Chrome.

- Désactiver ou restreindre JavaScript pour les sites non fiables.

- Empêcher les téléchargements automatiques multiples.

- Maintenir l’isolation stricte des sites et les processus de navigateur.

- Télécharger les extensions uniquement depuis le Chrome Web Store et utiliser des méthodes d’authentification modernes.

1) Activer la protection renforcée de Chrome

Ouvrez Chrome puis Paramètres → Confidentialité et sécurité → Sécurité → activer « Protection renforcée ».

Pourquoi : la protection renforcée utilise des mécanismes d’analyse en temps réel et des signaux de machine learning pour repérer les pages frauduleuses et afficher des avertissements sur les téléchargements suspects. Elle réduit les risques d’ingénierie sociale réussie.

Notes : cette protection améliore la détection des faux CAPTCHA et des sites non vérifiés, mais elle ne remplace pas une bonne hygiène utilisateur.

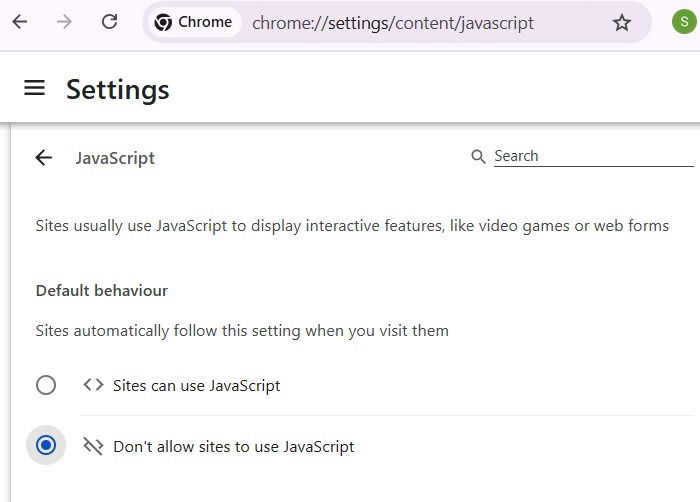

2) Désactiver JavaScript pour les sites non fiables (optionnel mais efficace)

Paramètres → Confidentialité et sécurité → Paramètres des sites → Contenu → JavaScript → choisir « Ne pas autoriser JavaScript ». Ensuite, ajouter les sites de confiance dans la liste des exceptions « Autorisé à utiliser JavaScript ».

Avantage : la majorité des malwares Rust observés utilisent JavaScript pour lancer des étapes de téléchargement ou d’exécution. Bloquer JavaScript stoppe ces chaînes. Inconvénient : de nombreux sites modernes requièrent JavaScript pour fonctionner, ce qui demande une gestion d’exceptions.

Alternatives pratiques :

- Utiliser un profil Chrome séparé avec JavaScript bloqué pour la navigation à risque.

- Utiliser des extensions comme uBlock Origin et NoScript pour contrôler l’exécution de scripts de manière granulée.

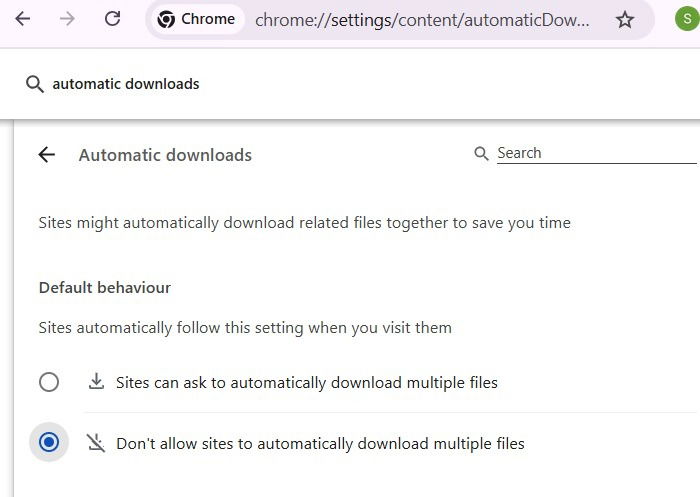

3) Empêcher les téléchargements automatiques multiples

Paramètres → Téléchargements → activer « Demander où enregistrer chaque fichier ».

Puis Paramètres → Confidentialité et sécurité → Paramètres des sites → Permissions supplémentaires → Téléchargements automatiques → sélectionner « Ne pas autoriser les sites à télécharger automatiquement plusieurs fichiers ».

Effet : empêche les scripts malveillants de déposer plusieurs fichiers dans Téléchargements sans interaction visible de l’utilisateur.

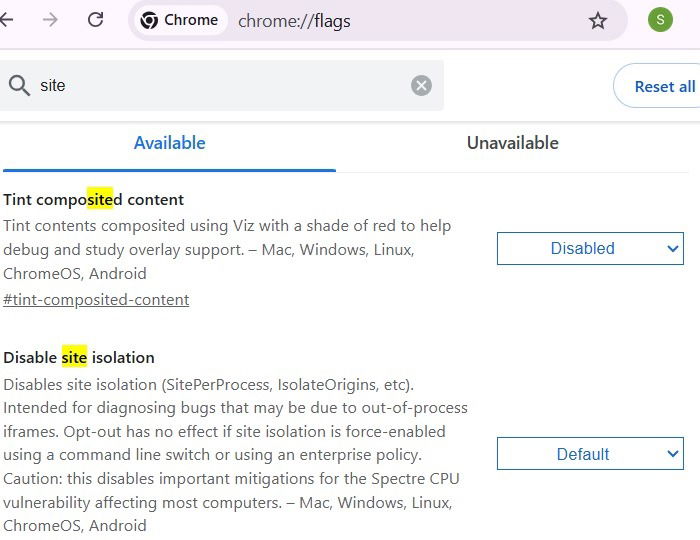

4) Renforcer l’isolation des sites

Dans la barre d’adresse, tapez chrome://flags et appuyez sur Entrée. Recherchez le flag « Disable site isolation » et laissez-le sur Default (Par défaut) pour conserver l’isolation stricte.

Mental model : considérez chaque onglet comme un petit conteneur isolé. Renforcer l’isolation limite les exploitations mémoire et rend plus difficile la progression latérale d’un code malveillant.

Conseil avancé : dans des environnements gérés, déployer des politiques d’entreprise via les politiques de groupe (GPO) pour verrouiller ces options.

5) Extensions et authentification

- Télécharger les extensions depuis le Chrome Web Store uniquement.

- Privilégier les méthodes d’authentification fortes : passkeys, applications d’authentification (TOTP) et clefs de sécurité. Google déconseille progressivement la 2FA par SMS car elle est moins résistante au détournement.

Important : une extension malveillante peut abuser d’APIs cachées. Les extensions vérifiées et populaires présentent un risque moindre.

Playbook d’incident pour une infection probable par EDDIESTEALER

Suivre cet ordre d’actions pour limiter l’impact :

- Détecter

- Rechercher activités inhabituelles : alertes d’accès à portefeuilles, connexions suspectes, messages d’erreur après exécution d’une commande.

- Vérifier le dossier Téléchargements pour des fichiers récents comme « gverify.js » ou tout fichier non attendu.

- Contenir

- Déconnecter la machine du réseau et désactiver le Wi‑Fi.

- Fermer Chrome et tout programme de messagerie ou portefeuille crypto.

- Analyser

- Copier les fichiers suspects sur une machine isolée pour analyse (si possible).

- Examiner les journaux système et les commandes PowerShell récentes.

- Éradiquer

- Révoquer les sessions et tokens compromis (messageries, portefeuilles, gestionnaires de mots de passe).

- Supprimer les fichiers malveillants et réinitialiser les paramètres du navigateur.

- Récupérer

- Restaurer depuis sauvegardes connues saines si disponible.

- Rétablir l’accès aux comptes avec MFA renforcée et changer les mots de passe.

- Leçons apprises

- Consigner la chaîne d’infection, corriger la politique de sécurité et informer les utilisateurs.

Caveat : si des clés privées de portefeuilles ont été volées, la récupération peut être impossible. Prévoir des protocoles de réponse pour fonds en crypto, y compris contacts juridiques et recours auprès des plateformes d’échange.

Checklist rapide par rôle

Utilisateur final :

- Activer Protection renforcée.

- Activer « Demander où enregistrer chaque fichier ».

- Bloquer JavaScript sur sites non fiables ou utiliser un profil séparé.

- Ne jamais exécuter de commandes PowerShell fournies par une page web.

Administrateur IT / Sécurité :

- Appliquer politiques de groupe pour verrouiller les paramètres Chromium.

- Installer et maintenir solutions EDR/AV avec capacités de détection comportementale.

- Mettre en place MFA solide et interdire 2FA par SMS si possible.

- Préparer playbook d’incident et sessions de formation pour les utilisateurs.

Opérateur de portefeuille cryptographique / Utilisateur avancé :

- Séparer les environnements de stockage des clés (hardware wallets, cold storage).

- Maintenir sauvegardes hors ligne des seed phrases.

- Auditer connexions récentes et autorisations de tierces parties.

Alternatives et approches complémentaires

- Utiliser un navigateur dédié à la banque/crypto distinct du navigateur de navigation quotidienne.

- Employez des machines virtuelles pour les interactions à risque (VM snapshot avant action). Cette approche réduit le risque mais demande des compétences techniques.

- Déployer un proxy HTTPS ou un filtrage DNS (p. ex. DNS basé sur sécurité) pour bloquer les domaines malveillants connus.

Quand ces mesures peuvent échouer :

- Si l’utilisateur exécute manuellement une commande d’élévation (PowerShell) malgré les avertissements.

- Si le malware exploite une vulnérabilité zero-day du navigateur non encore patchée.

Fact box — points clés

- Vecteur courant : faux CAPTCHA + exécution manuelle d’une commande.

- Fichiers observés : payload JavaScript obfusqué souvent placé dans Téléchargements (ex. gverify.js).

- Cibles fréquentes : portefeuilles crypto, gestionnaires de mots de passe, clients de messagerie.

Mini-méthodologie de durcissement en 6 étapes

- Inventaire des extensions et plugins installés.

- Patch et mises à jour automatiques du navigateur et de l’OS.

- Verrouillage des paramètres de sécurité (mode renforcé, bloqueurs de téléchargement automatique).

- Ségrégation des profils et environnements pour activités sensibles.

- Sensibilisation des utilisateurs aux techniques d’ingénierie sociale.

- Simulation d’attaque contrôlée pour valider les procédures.

Arbre de décision pour l’utilisateur (Mermaid)

flowchart TD

A[Page demande CAPTCHA] --> B{Commandes demandées?}

B -- Non --> C[Fermer l'onglet]

B -- Oui --> D{Vous faites confiance au site?}

D -- Non --> E[Ne pas exécuter, signaler le site]

D -- Oui --> F{Demande d'exécuter PowerShell?}

F -- Oui --> E

F -- Non --> G[Inspecter téléchargements avant exécution]

G --> H{Fichier inconnu ou obfusqué?}

H -- Oui --> E

H -- Non --> I[Autoriser après vérification]Glossaire (1 ligne chacun)

- Bac à sable : environnement isolé empêchant un programme de modifier l’hôte.

- Obfuscation : technique rendant le code difficile à comprendre pour l’analyse.

- Infostealer : malware qui exfiltre mots de passe et données sensibles.

- MFA : authentification multifacteur, protège l’accès aux comptes.

Résumé et recommandations finales

- Activez la protection renforcée de Chrome et empêchez les téléchargements automatiques multiples. Bloquez JavaScript sur les sites non fiables ou utilisez un profil dédié.

- Ne copiez jamais de commandes PowerShell depuis une page web vers Exécuter. En cas de doute, déconnectez la machine et suivez le playbook d’incident.

- Pour les environnements sensibles (cryptomonnaies, gestionnaires de secrets), utilisez des dispositifs matériels et des profils isolés.

Notes : mettez à jour régulièrement votre navigateur et vos outils de sécurité. La combinaison d’une protection technique et d’une vigilance utilisateur réduit fortement le succès des malwares basés sur l’ingénierie sociale.

Social preview suggestion : Protégez Chrome contre EDDIESTEALER : activez la protection renforcée, bloquez les téléchargements automatiques et évitez d’exécuter des commandes non vérifiées.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD